Организация безопасности

в распределённых системах

Выполнила ст. гр. 3305

Кирилова Ирина

Содержание

Введение 3

Классификация угроз безопасности распределенных вычислительных систем 3

Способы несанкционированного доступа к информации в компьютерных системах 8

Основные причины, облегчающие нарушителю реализацию угроз

безопасности информации в распределенных КС 10

Основные методы создания безопасных распределенных систем 11

Системы разграничения доступа 13

Протоколы, используемые для удаленного доступа пользователя к КС 14

TCSEC 16

Шифрование 17

Безопасность баз данных 17

Стандарты в области безопасности распределенных систем 18

Заключение 20

Литература 20

Введение

Проблема защиты компьютерных сетей от несанкционированного доступа приобрела особую остроту. Развитие коммуникационных технологий позволяет строить сети распределенной архитектуры, объединяющие большое количество сегментов, расположенных на значительном удалении друг от друга. Все это вызывает увеличение числа узлов сетей, разбросанных по всему миру, и количества различных линий связи между ними, что, в свою очередь, повышает риск несанкционированного подключения к сети для доступа к важной информации. Особенно неприятной такая перспектива может оказаться для банковских или государственных структур, обладающих секретной информацией коммерческого или любого другого характера. В этом случае необходимы специальные средства идентификации пользователей в сети, обеспечивающие доступ к информации лишь в случае полной уверенности в наличии у пользователя прав доступа к ней.

Особенностями современных информационных технологий, прямо или косвенно влияющих на безопасность информации, являются:

увеличение числа автоматизированных процедур в системах обработки данных и важности принимаемых на их основе решений;

территориальная распределенность компонентов компьютерных систем и передача данных между этими компонентами;

усложнение используемых программных и аппаратных средств компьютерных систем;

накопление и долговременное хранение больших массивов данных на электронных носителях, зачастую не имеющих твердых копий;

интеграция в единых базах данных информации различного назначения и различных режимов доступа;

непосредственный доступ к ресурсам компьютерных систем большого количества пользователей различных категорий и с различными полномочиями в системе;

рост стоимости ресурсов компьютерных систем.

Классификация угроз безопасности

распределенных вычислительных систем

В зависимости от объекта, подвергающегося воздействию, угрозы можно разделить на следующие два подмножества:

удаленные атаки на инфраструктуру (под инфраструктурой сети мы будем понимать сложившуюся систему организации отношений между объектами сети и используемые в сети сервисные службы) и протоколы сети;

удаленные атаки на телекоммуникационные службы или серверы предоставления удаленного сервиса.

Первые используют уязвимости в сетевых протоколах и в инфраструктуре сети, а вторые - уязвимости в телекоммуникационных службах ("дыры", программные закладки, программные ошибки).

Основные причины, по которым возможна реализация данных угроз:

использование широковещательной среды передачи (например, Ethernet);

применение нестойких алгоритмов идентификации удаленных субъектов и объектов РВС;

использование протоколов динамического изменения маршрутизации с нестойкими алгоритмами идентификации;

применение алгоритмов удаленного поиска с использованием широковещательных и направленных поисковых запросов;

возможность анонимного захвата одним субъектом РВС множества физических или логических каналов связи.

Иными словами, возможный успех атак обусловлен наличием в распределенной системе одной (или нескольких) из вышеназванных причин.

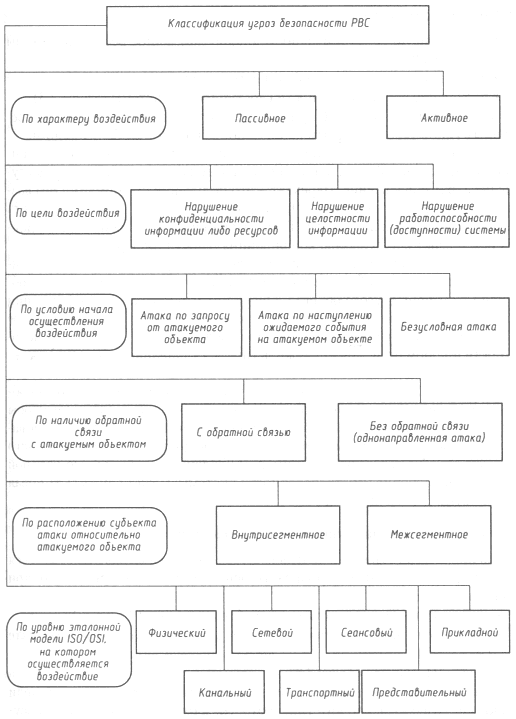

Схема классификации

На рисунке представлена схема классификации угроз безопасность РВС.

Угрозы классифицируются по следующим признакам:

По характеру воздействия:

пассивное (класс 1.1);

активное (класс 1.2).

Пассивным воздействием на распределенную вычислительную систему можно назвать воздействие, которое не оказывает непосредственного влияния на работу системы, но способно нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу распределенной ВС приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером типового пассивного удаленного воздействия в РВС служит прослушивание канала связи в сети. При пассивном воздействии, в отличие от активного, не остается никаких следов (от того, что атакующий просмотрит чужое сообщение в системе, ничего не изменится).

Под активным воздействием на распределенную ВС понимается воздействие, оказывающее непосредственное влияние на работу системы (изменение конфигурации РВС, нарушение работоспособности и т. д.) и нарушающее принятую в ней политику безопасности. Практически все типы удаленных атак являются активными воздействиями. Это связано с тем, что в самой природе разрушающего воздействия заложено активное начало. Очевидным отличием активного воздействия от пассивного является принципиальная возможность его обнаружения (естественно, с большими или меньшими усилиями), так как в результате его осуществления в системе происходят определенные изменения.

По цели воздействия:

нарушение конфиденциальности информации либо ресурсов системы (класс 2.1);

нарушение целостности информации (класс 2.2);

нарушение работоспособности (доступности) системы (класс 2.3).

Этот классификационный признак является прямой проекцией трех основных типов угроз: раскрытия, целостности и отказа в обслуживании.

Цель большинства атак - получить несанкционированный доступ к информации. Существуют две принципиальные возможности такого доступа: перехват и искажение. Перехват - это получение информации без возможности ее искажения. Примером перехвата может служить прослушивание канала в сети. Такая атака является пассивным воздействием и ведет к нарушению конфиденциальности информации.

Искажение информации означает полный контроль над информационным потоком между объектами системы или возможность передачи сообщений от имени другого объекта. Очевидно, что искажение информации ведет к нарушению ее целостности, то есть представляет собой активное воздействие. Примером удаленной атаки, цель которой - нарушение целостности информации, может служить типовая удаленная атака (УА) "ложный объект РВС".

Принципиально иной целью атаки является нарушение работоспособности системы. В этом случае основная цель взломщика - добиться, чтобы операционная система на атакованном объекте вышла из строя и, следовательно, для всех остальных объектов системы доступ к ресурсам данного объекта был бы невозможен. Примером удаленной атаки, целью которой является нарушение работоспособности системы, может служить типовая атака "отказ в обслуживании".

По условию начала осуществления воздействия:

Удаленное воздействие, как и любое другое, может начать осуществляться только при определенных условиях. В распределенных ВС существуют три вида таких условий:

атака после запроса от атакуемого объекта (класс 3.1);

атака после наступления ожидаемого события на атакуемом объекте (класс 3.2);

безусловная атака (класс 3.3).

В первом случае взломщик ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Примером подобных сообщений в ОС Novell NetWare может служить запрос SAP , а в Internet -запросы DNS и ARP. Следует отметить, что такой тип удаленных атак наиболее характерен для распределенных ВС.

При осуществлении атаки класса 3.2 атакующий осуществляет постоянное наблюдение за состоянием операционной системы объекта атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором начала атаки выступает сам атакуемый объект. Примером такого события может быть прерывание сеанса работы пользователя с сервером в ОС Novell NetWare без выдачи команды LOGOUT.

При безусловной атаке ее начало не зависит от состояния системы атакуемого объекта, то есть воздействие осуществляется немедленно. Следовательно, в этом случае его инициатором является атакующий.

По наличию обратной связи с атакуемым объектом:

с обратной связью (класс 4.1);

без обратной связи, или однонаправленная атака (класс 4.2).

Если взломщику требуется получить ответ на некоторые запросы, переданные на объект воздействия, то есть между атакующим и целью атаки существует обратная связь, которая позволяет ему адекватно реагировать при изменении ситуации, то такое воздействие можно отнести к классу 4.1. Подобные удаленные атаки наиболее характерны для распределенных ВС.

Инициатор удаленной атаки без обратной связи, напротив, не реагирует ни на какие изменения, происходящие на атакуемом объекте. Воздействие данного вида обычно осуществляется передачей на атакуемый объект одиночных запросов, ответы на которые атакующему не нужны.

По расположению субъекта атаки относительно атакуемого объекта:

внутрисегментное (класс 5.1);

межсегментное (класс 5.2).

Рассмотрим ряд определений.

Субъект атаки, или источник атаки - это атакующая программа или оператор, непосредственно осуществляющие воздействие.

Хост (host) - сетевой компьютер.

Маршрутизатор, или роутер (router) - устройство, обеспечивающее маршрутизацию пакетов обмена в глобальной сети.

Подсеть (subnetwork в терминологии Internet) - логическое объединение, совокупность хостов, являющихся частью глобальной сети, для которых маршрутизатором выделен одинаковый номер. Хосты внутри одной подсети могут взаимодействовать непосредственно, минуя маршрутизатор.

Сегмент сети (segment) - физическое объединение хостов. Например, сегменты сети образуются совокупностью хостов, подключенных к серверу по схеме "общая шина". При такой схеме подключения каждый хост имеет возможность подвергать анализу любой пакет в своем сегменте.

Для осуществления удаленного воздействия чрезвычайно важно, как по отношению друг к другу располагаются субъект и объект атаки, то есть в одном или в разных сегментах они находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект атаки находятся в одном сегменте, а при межсегментной - в разных.

Данный классификационный признак позволяет судить о так называемой степени удаленности атаки. Далее показано, что на практике межсегментное воздействие осуществить значительно труднее, чем внутрисегментное, но и опасность оно представляет гораздо большую. В таком случае объект и субъект атаки могут находиться на расстоянии многих тысяч километров друг от друга, что существенно усложняет возможность непосредственного обнаружения атакующего и адекватной реакции на атаку.

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие:

физический (класс 6.1);

канальный (класс 6.2);

сетевой (класс 6.3);

транспортный (класс 6.4);

сеансовый (класс 6.5);

представительный (класс 6.6);

прикладной (класс 6.7).

Международная организация по стандартизации (ISO) приняла стандарт ISO 7498, описывающий взаимодействие открытых систем (OSI), к которым относятся и распределенные ВС. Любой сетевой протокол обмена, как и любую сетевую программу, можно с той или иной степенью точности спроецировать на эталонную многоуровневую модель OSI. Такая проекция позволит описать в терминах модели OSI функции, заложенные в сетевой протокол или программу. Поскольку удаленная атака также является сетевой программой, представляется логичным рассматривать такие воздействия на распределенные ВС, проецируя их на эталонную модель ISO/OSI.

Способы несанкционированного доступа

к информации в компьютерных системах

Непосредственное обращение к объекту с конфиденциальной информацией (например с помощью управляемой пользователем программы, читающей данные из файла или записывающей их в него);

Создание программных и технических средств, выполняющих обращение к объекту в обход средств защиты (например, с использованием случайно или намеренно оставленных разработчиком этих средств, так называемых люков)

Модификация средств защиты для осуществления несанкционированного доступа (например, внедрение программных закладок)

Внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих структуру и функции этих средств для осуществления несанкционированного доступа (например, путем загрузки на компьютере иной, незащищенной ОС)

Вспомогательные способы несанкционированного доступа к информации в компьютерных системах

Ручной или программный подбор паролей путем их полного перебора или при помощи специального словаря (взлом КС)

Подключение к КС в момент кратковременного прекращения работы легального пользователя, работающего в интерактивном режиме и не заблокировавшего свой терминал

Подключение к линии связи и перехват доступа к КС после отправки пакета завершения сеанса легального пользователя, работающего в удаленном режиме

Выдача себя за легального пользователя с применением похищенной у него или полученной обманным путем (с помощью так называемой социальной инженерии) идентифицирующей информации – «маскарад»

Создание условий для связи по компьютерной сети легального пользователя с терминалом нарушителя, выдающего себя за легального объекта КС (например, одного из его серверов) – "мистификация"

Создание условий для возникновения в работе КС сбоев, которые могут повлечь за собой отключение средств защиты информации или нарушение правил политики безопасности

Тщательное изучение подсистемы защиты КС и используемой в ней политики безопасности, выявление ошибочных участков в программных средствах защиты информации в КС, введение программных закладок, разрешающих доступ нарушителю.

Приведем пример использования способа несанкционированного доступа к информации в КС, основанный на создании аварийной ситуации. Если у нарушителя есть физический доступ хотя бы к одной рабочей станции локальной вычислительной сети (ЛВС) организации или к линии связи, то он может внедрить на рабочей станции программную закладку (или подключить к линии связи специальное устройство), перехватывать все пакеты подключения локального пользователя этой рабочей станции к серверу ЛВС и искажать имя пользователя в этих пакетах (иначе говоря, создать условия, при которых легальный пользователь КС никогда не сможет подключиться к серверу).

В этой ситуации на атакуемую рабочую станцию рано или поздно придет администратор ЛВС для того, чтобы разобраться в причинах сбоев при подключении к серверу . Если при этом администратор пошлет пакет подключения к серверу под своей привилегированной учетной записью, в которой оставлено имя администратора по умолчанию (н-р, "Supervizor" в операционной системе Novell Netware или "Администратор" в операционных системах Windows NT/2000/XP Professional), то тем самым цель нарушителя (перехват пароля администратора) будет достигнута.

Причиной успеха описанной в данном примере атаки является нарушение администратором системы правил политики безопасности, в соответствии с которыми он должен использовать привилегированную учетную запись только для выполнения административных функций и только с защищенной рабочей станции, а для выполнения других действий требуется создать другую учетную запись администратора с отличным от принятого по умолчанию имени.

Основные причины, облегчающие нарушителю реализацию

угроз безопасности информации в распределенных КС

Отсутствие выделенного канала связи между объектами распределенной КС (наличие широковещательной среды передачи данных, например среды Ethernet), что позволяет нарушителю анализировать сетевой трафик в подобных системах

Возможность взаимодействия объектов распределенной КС без установления виртуального канала между ними, что не позволяет надежно идентифицировать объект или субъект распределенной КС и организовать защиту передаваемой информации

Использование недостаточно надежных протоколов идентификации объектов распределенной КС перед установлением виртуального канала между ними, что позволяет нарушителю при перехвате передаваемых сообщений выдать себя за одну из сторон соединения

Отсутствие контроля создания и использования виртуальных каналов между объектами распределенной КС, что позволяет нарушителю добиться реализации угрозы отказа в обслуживании в КС (например, любой объект распределенной КС может анонимно послать любое число сообщений от имени других объектов КС)

Отсутствие возможности контроля маршрута получаемых сообщений, что не позволяет подтвердить адрес отправителя данных и определить инициатора удаленной атаки на КС

Отсутствие полной информации об объектах КС, с которыми требуется создать соединение, что приводит к необходимости отправки широковещательного запроса или подключения к поисковому серверу (нарушитель при этом имеет возможность внедрения ложного объекта в распределенную КС и выдать один из ее объектов за другой)

Отсутствие шифрования передаваемых сообщений, что позволяет нарушителю получить несанкционированный доступ к информации в распределенной КС

Основные методы создания безопасных распределенных КС

Использование выделенных каналов связи путем физического соединения каждой пары объектов распределенной КС или применения топологии "звезда" и сетевого коммутатора, через который осуществляется связь между объектами

Разработка дополнительных средств идентификации объектов распределенной КС перед созданием виртуального канала связи между ними и применение средств шифрования передаваемой по этому канала информации

Контроль маршрута поступающих сообщений

Контроль создания и использования виртуального соединения между объектами распределенной КС (например, ограничение числа запросов от одного из объектов и разрыв соединения после истечения определенного интервала времени)

Разработка распределенной КС с полной информацией об ее объектах, если это возможно, или организация взаимодействия между объектом КС и поисковым сервером только с созданием виртуального канала

Рассмотрим подробнее каждый из перечисленных методов.

Контроль маршрута поступающих сообщений

Каждый объект распределенной ВС должен обладать адресом, уникально его идентифицирующим. Для того чтобы сообщение от одного объекта было передано на другой объект системы, оно должно пройти через цепь маршрутизаторов, задача которых - проанализировать указанный в сообщении адрес назначения, выбрать оптимальный маршрут и, исходя из него, переправить пакет на следующий маршрутизатор или непосредственно абоненту, если он напрямую подключен к данному узлу. Таким образом, маршрут до объекта определяется цепочкой узлов, пройденных сообщением.

Когда сообщение дойдет до конечного адресата, в его заголовке полностью или частично (например, достаточно отметить только первые три узла) будет отмечен пройденный маршрут. По этому маршруту, вне зависимости от указанного в пакете сетевого адреса отправителя, можно с точностью до подсети, во-первых, идентифицировать подлинность адреса и, во-вторых, определить истинный адрес отправителя. Итак, получив подобное сообщение с указанным маршрутом, сетевая операционная система анализирует маршрут и проверяет подлинность адреса отправителя. В случае его недостоверности пакет отбрасывается.

Выделенные каналы

Существуют два возможных способа организации топологии распределенной ВС с выделенными каналами. В первом случае каждый объект связывается физическими линиями связи со всеми объектами системы . Во втором случае в системе может использоваться сетевой коммутатор (switch), через который осуществляется связь между объектами (топология "звезда").

Следует иметь в виду, что выбор безопасной топологии РВС является необходимым, но отнюдь не достаточным условием для создания защищенных систем связи между объектами распределенных ВС.

Идентификация

Современные средства идентификации/аутентификации должны удовлетворять двум условиям:

быть устойчивыми к сетевым угрозам (пассивному и активному прослушиванию сети);

поддерживать концепцию единого входа в сеть.

Первое требование можно выполнить, используя криптографические методы. (Еще раз подчеркнем тот очевидный факт, что современная криптография есть нечто гораздо большее, чем шифрование; соответственно, разные ветви этой дисциплины нуждаются в дифференцированном подходе с нормативной точки зрения.) В настоящее время общепринятыми являются подходы, основанные на системе Kerberos или службе каталогов с сертификатами в стандарте X.509.

Единый вход в сеть — это, в первую очередь, требование удобства для пользователей. Если в корпоративной сети много информационных сервисов, допускающих независимое обращение, то многократная идентификация/аутентификация становится слишком обременительной. К сожалению, пока нельзя сказать, что единый вход в сеть стал нормой, доминирующие решения пока не сформировались.

Дополнительные удобства создает применение биометрических методов аутентификации, основанных на анализе отпечатков (точнее, результатов сканирования) пальцев. В отличие от специальных карт, которые нужно хранить, пальцы "всегда под рукой" (правда, под рукой должен быть и сканер). Подчеркнем, что и здесь защита от нарушения целостности и перехвата с последующим воспроизведением осуществляется методами криптографии.

Виртуальное соединение

Для обеспечения доступности ресурсов распределенной ВС необходим контроль за виртуальными соединениями между ее объектами.

Необходимо обеспечить контроль за созданием соединения, введя ограничение на число обрабатываемых в секунду запросов из одной подсети.

Необходимо обеспечить контроль за использованием соединения, разрывая его по тайм-ауту при отсутствии сообщений.

Чтобы обеспечить надежную идентификацию объектов распределенной ВС при создании виртуального канала, необходимо использовать криптоалгоритмы с открытым ключом.

Разработка – выводы

Наиболее безопасной распределенной ВС является та, в которой информация о ее объектах изначально полностью определена и в которой не используются алгоритмы удаленного поиска.

В том случае, если предыдущее требование выполнить невозможно, в РВС необходимо использовать лишь алгоритм удаленного поиска с выделенным информационно-поисковым сервером; при этом взаимодействие объектов системы и данного сервера должно осуществляться только по виртуальному каналу с применением надежных криптоалгоритмов защиты соединения и статической ключевой информации.

В распределенной ВС для обеспечения безопасности необходимо отказаться от алгоритмов удаленного поиска с использованием широковещательных запросов.

Системы разграничения доступа

Основными направлениями обеспечения защиты СВТ и АС от несанкционированного доступа являются создание СРД субъектов к объектам доступа и создание обеспечивающих средств для СРД.

К основным функциям СРД относятся:

Реализация правил разграничения доступа субъектов и их процессов к информации и устройствам создания ее твердых копий

Изоляция процессов, выполняемых в интересах субъекта доступа, от других субъектов

Управление потоками информации в целях предотвращения ее записи на носители несоответствующего уровня конфиденциальности

Реализация правил обмена информацией между субъектами в компьютерных сетях

К функциям обеспечивающих средств для СРД относятся:

Идентификация и аутентификация субъектов и поддержание привязки субъекта к процессу, выполняемому для него

Регистрация действий субъекта и активизированного им процесса

Исключение и включение новых субъектов и объектов доступа, изменение полномочий субъектов

Реакция на попытки несанкционированного доступа (сигнализация, блокировки, восстановление объекта после несанкционированного доступа)

Учет входных печатных форм в КС

Контроль целостности программной и информационной части СРД и обеспечивающих ее средств

Итак, основными способами от несанкционированного доступа к информации в КС являются аутентификация, авторизация (определение прав доступа субъекта к объекту с конфиденциальной информацией) и шифрование информации.

Протоколы, используемые

для удаленного доступа пользователя к КС

PAP (Password Authentication Protocol)

S/Key

CНAP (Challenge Handshake Authentication Protocol)

Kerberos