- •Организация безопасности в распределённых системах

- •Содержание

- •Введение

- •Введение

- •Классификация угроз безопасности распределенных вычислительных систем

- •Классификация угроз безопасности распределенных вычислительных систем

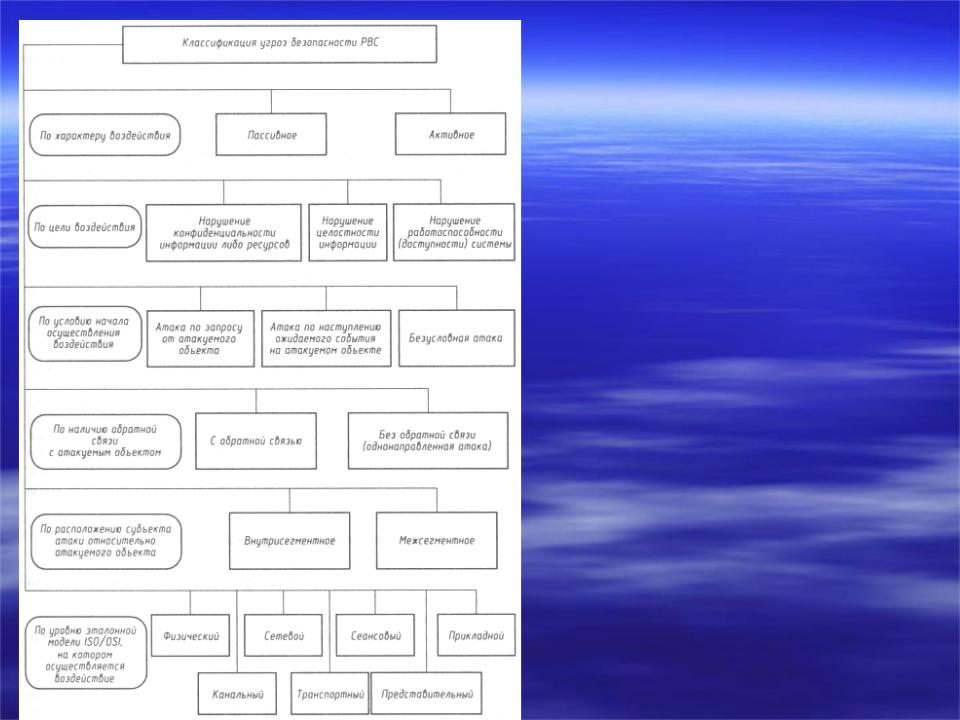

- •Схема классификации

- •Классификация угроз безопасности распределенных вычислительных систем

- •Классификация угроз безопасности распределенных вычислительных систем

- •Классификация угроз безопасности распределенных вычислительных систем

- •Классификация угроз безопасности распределенных вычислительных систем

- •Классификация угроз безопасности распределенных вычислительных систем

- •Классификация угроз безопасности распределенных вычислительных систем

- •Способы несанкционированного доступа к информации в компьютерных системах

- •Способы несанкционированного доступа к информации в компьютерных системах

- •Способы несанкционированного доступа к информации в компьютерных системах

- •Способы несанкционированного доступа к информации в компьютерных системах

- •Вспомогательные способы несанкционированного доступа к информации в компьютерных системах

- •Вспомогательные способы несанкционированного доступа к информации в компьютерных системах

- •Основные причины, облегчающие нарушителю реализацию угроз безопасности информации в распределенных КС

- •Основные причины, облегчающие нарушителю реализацию угроз безопасности информации в распределенных КС

- •Основные причины, облегчающие нарушителю реализацию угроз безопасности информации в распределенных КС

- •Основные методы создания безопасных распределенных КС

- •Основные методы создания безопасных распределенных КС

- •Системы разграничения доступа

- •Системы разграничения доступа

- •Системы разграничения доступа

- •Системы разграничения доступа

- •Протоколы, используемые для удаленного доступа пользователя к КС

- •Протокол PAP

- •Протокол PAP

- •Протокол PAP

- •Протокол PAP

- •Протокол S/Key

- •Протокол S/Key

- •Протокол S/Key

- •Протокол S/Key

- •Протокол CНAP

- •Протокол Kerberos

- •TCSEC

- •Возможности обеспечения безопасности

- •Шифрование

- •Шифрование

- •Шифрование

- •Trusted ORACLE7

- •Trusted ORACLE7

- •Стандарты в области безопасности распределенных систем

- •Интерпретация "Оранжевой книги" для сетевых конфигураций

- •Международные стандарты X.800

- •Международные стандарты X.800

- •Международные стандарты X.800

- •Рекомендации IETF

- •Рекомендации IETF

- •Рекомендации IETF

- •Рекомендации IETF

- •Рекомендации IETF

- •Рекомендации IETF

- •Заключение

Организация безопасности в распределённых системах

Выполнила ст. гр. 3305 Кирилова Ирина

Содержание

Введение

Классификация угроз безопасности распределенных вычислительных систем

Способы несанкционированного доступа к информации в компьютерных системах

Вспомогательные способы несанкционированного доступа к информации в компьютерных системах

Основные причины, облегчающие нарушителю реализацию угроз безопасности информации в распределенных КС

Основные методы создания безопасных распределенных систем

Системы разграничения доступа

Протоколы, используемые для удаленного доступа пользователя к КС

TCSEC

Возможности обеспечения безопасности

Стандарты в области безопасности распределенных систем

Заключение

Введение

Проблема защиты компьютерных сетей от несанкционированного доступа приобрела особую остроту. Развитие коммуникационных технологий позволяет строить сети распределенной архитектуры, объединяющие большое количество сегментов, расположенных на значительном удалении друг от друга. Все это вызывает увеличение числа узлов сетей, разбросанных по всему миру, и количества различных линий связи между ними, что, в свою очередь, повышает риск несанкционированного подключения к сети для доступа к важной информации. Особенно неприятной такая перспектива может оказаться для банковских или государственных структур, обладающих секретной информацией коммерческого или любого другого характера. В этом случае необходимы специальные средства идентификации пользователей в сети, обеспечивающие доступ к информации лишь в случае полной уверенности в наличии у пользователя прав доступа к ней.

Введение

Особенностями современных информационных технологий, прямо или косвенно влияющих на безопасность информации, являются:

увеличение числа автоматизированных процедур в системах обработки данных и важности принимаемых на их основе решений;

Территориальная распределенность компонентов компьютерных систем и передача данных между этими компонентами;

Усложнение используемых программных и аппаратных средств компьютерных систем;

Накопление и долговременное хранение больших массивов данных на электронных носителях, зачастую не имеющих твердых копий;

Интеграция в единых базах данных информации различного назначения и различных режимов доступа;

Непосредственный доступ к ресурсам компьютерных систем большого количества пользователей различных категорий и с различными полномочиями в системе;

Рост стоимости ресурсов компьютерных систем.

Классификация угроз безопасности распределенных вычислительных систем

В зависимости от объекта, подвергающегося воздействию, угрозы можно разделить на следующие два подмножества:

удаленные атаки на инфраструктуру (под инфраструктурой сети мы будем понимать сложившуюся систему организации отношений между объектами сети и используемые в сети сервисные службы) и протоколы сети;

удаленные атаки на телекоммуникационные службы или серверы предоставления удаленного сервиса.

Первые используют уязвимости в сетевых протоколах и в инфраструктуре сети, а вторые - уязвимости в телекоммуникационных службах ("дыры", программные закладки, программные ошибки).

Классификация угроз безопасности распределенных вычислительных систем

Проведенный анализ причин успеха реальных воздействий на различные распределенные вычислительные системы позволил выделить основные причины, по которым возможна реализация данных угроз:

использование широковещательной среды передачи (например, Ethernet);

применение нестойких алгоритмов идентификации удаленных субъектов и объектов РВС;

использование протоколов динамического изменения маршрутизации с нестойкими алгоритмами идентификации;

применение алгоритмов удаленного поиска с использованием широковещательных и направленных поисковых запросов;

возможность анонимного захвата одним субъектом РВС множества физических или логических каналов связи.

Иными словами, возможный успех атак обусловлен наличием в распределенной системе одной (или нескольких) из вышеназванных причин.

Схема классификации

По характеру воздействия

По цели воздействия

По условию начала осуществления воздействия

По наличию обратной связи с атакуемым объектом

По расположения субъекта атаки относительно атакуемого объекта

По уровню эталонной модели ISO/OSL на котором осуществляется воздействия

Классификация угроз безопасности распределенных вычислительных систем

1. По характеру воздействия:

пассивное (класс 1.1);

активное (класс 1.2).

Пассивным воздействием на распределенную вычислительную систему можно назвать воздействие, которое не оказывает непосредственного влияния на работу системы, но способно нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу распределенной ВС приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером типового пассивного удаленного воздействия в РВС служит прослушивание канала связи в сети. При пассивном воздействии, в отличие от активного, не остается никаких следов (от того, что атакующий просмотрит чужое сообщение в системе, ничего не изменится).

Под активным воздействием на распределенную ВС понимается воздействие, оказывающее непосредственное влияние на работу системы (изменение конфигурации РВС, нарушение работоспособности и т. д.) и нарушающее принятую в ней политику безопасности. Практически все типы удаленных атак являются активными воздействиями. Это связано с тем, что в самой природе разрушающего воздействия заложено активное начало. Очевидным отличием активного воздействия от пассивного является принципиальная возможность его обнаружения (естественно, с большими или меньшими усилиями), так как в результате его осуществления в системе происходят определенные изменения.

Перейти к схеме

Классификация угроз безопасности распределенных вычислительных систем

2. По цели воздействия:

нарушение конфиденциальности информации либо ресурсов системы (класс 2.1);

нарушение целостности информации (класс 2.2);

нарушение работоспособности (доступности) системы (класс 2.3).

Этот классификационный признак является прямой проекцией трех основных типов угроз: раскрытия, целостности и отказа в обслуживании.

Цель большинства атак - получить несанкционированный доступ к информации. Существуют две принципиальные возможности такого доступа: перехват и искажение. Перехват - это получение информации без возможности ее искажения. Примером перехвата может служить прослушивание канала в сети. Такая атака является пассивным воздействием и ведет к нарушению конфиденциальности информации.

Искажение информации означает полный контроль над информационным потоком между объектами системы или возможность передачи сообщений от имени другого объекта. Очевидно, что искажение информации ведет к нарушению ее целостности, то есть представляет собой активное воздействие. Примером удаленной атаки, цель которой - нарушение целостности информации, может служить типовая удаленная атака (УА) "ложный объект РВС".

Принципиально иной целью атаки является нарушение работоспособности системы. В этом случае основная цель взломщика - добиться, чтобы операционная система на атакованном объекте вышла из строя и, следовательно, для всех остальных объектов системы доступ к ресурсам данного объекта был бы невозможен. Примером удаленной атаки, целью которой является нарушение работоспособности системы, может служить типовая атака "отказ в обслуживании".

Перейти к схеме

Классификация угроз безопасности распределенных вычислительных систем

3. По условию начала осуществления воздействия.

Удаленное воздействие, как и любое другое, может начать осуществляться только при определенных условиях. В распределенных ВС существуют три вида таких условий:

атака после запроса от атакуемого объекта (класс 3.1);

атака после наступления ожидаемого события на атакуемом объекте (класс 3.2);

безусловная атака (класс 3.3).

В первом случае взломщик ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Примером подобных сообщений в ОС Novell NetWare может служить запрос SAP , а в Internet -запросы DNS и ARP. Следует отметить, что такой тип удаленных атак наиболее характерен для распределенных ВС.

При осуществлении атаки класса 3.2 атакующий осуществляет постоянное наблюдение за состоянием операционной системы объекта атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором начала атаки выступает сам атакуемый объект. Примером такого события может быть прерывание сеанса работы пользователя с сервером в ОС Novell NetWare без выдачи команды LOGOUT.

При безусловной атаке ее начало не зависит от состояния системы атакуемого объекта, то есть воздействие осуществляется немедленно. Следовательно, в этом случае его инициатором является атакующий.

Перейти к схеме