- •1.Архітектура сапр.

- •2.Характеристика мультипроцесорних комп’ютерних систем.

- •3.Топологія локальних мереж. Види і коротка характеристика

- •1.Реляційна модель даних. Загальна характеристика. Цілісність сутності і посилань.

- •2.Алгоритм шифрування даних гост 28147-89. Основні характеристики алгоритму. Основні режими роботи алгоритму(призначення, схема роботи, переваги та недоліки кожного режиму)

- •3.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •4.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор. Функції та стисла характеристика).

- •5 .Характеристика та структура матричних процесорів.

- •1 .Дешифратори, типи, побудова, характеристики

- •3.Ієрархічні системи. Ієрархічні структури даних. Маніпулювання даними. Обмеження цілісності.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •1 .Двійкові однорозрядні суматори.

- •2.Схема Ель-Гемаля. Процедура шифрування. Процедура розшифрування.

- •3.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •4.Розімкнена мережева модель систем оперативної обробки інформації.

- •5.Технологія бездротової передачі даних Wi-Fi.

- •2.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •4.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

- •1.Двійково – десяткові суматори.

- •4.Синтез систем оперативної обробки інформації із заданою вартістю.

- •5.Технологія 100vg-AnyLan (середовище передачі інформації в мережі, основні технічні характеристики, апаратура, топологія, метод доступу).

- •2.Характеристика конвеєрного процесора для векторної обробки інформації.

- •4.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •3.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів. …

- •2.Замкнута мережева модель систем оперативної обробки інформації з обмеженим числом заявок.

- •3.Основні функції субд. Управління буферами оперативної пам’яті. Управління трансакціями.

- •4.Абстрактні моделі захисту інформації: Сазерлендская модель. Модель Кларка-Вільсона.

- •4 .Синтез соо інформації із заданою вартістю.

- •1.Кабельні системи: коаксіальний кабель, «кручена пара», оптоволоконний кабель.

- •2.Побудова мережених моделей систем оперативної обробки інформації.

- •3.Робочі станції – сервери для сапр.

- •4.Пристрої цифрового керування. Керуючі автомати зі схемною логікою.

- •1.Тупики, розпізнавання і руйнація. Метод тимчасових міток. Журналізація…

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •5.Схеми порівняння і контролю.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки. Мультиплексори, демультиплексори.

- •2.Склад, організація та режими роботи технічних засобів сапр.

- •5.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики).

- •1.Технологія Token-Ring (апаратура, топологія, основні технічні характеристики, метод доступу).

- •2.Характеристика асоціативних комп’ютерних систем.

- •3.Криптосистема шифрування даних rsa. Процедура шифрування. Процедура розшифрування.

- •5.Паралельні багаторозрядні суматори.

- •3.Асиметричні криптосистеми, концепція криптосистеми з відкритим ключом: недоліки симетричних криптосистем, необхідні умови для ака, характерні особливості ака, узагальнена схема акс,…

- •5.Технологія Arcnet (апаратура, топологія, основні технічні характеристики, метод доступу.

- •3.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор.

- •4 .Характ-ка процесорної матриці з локальною пам’яттю.

- •1.Алгоритми електронного цифрового підпису. Поняття аутентифікації. Призначення ецп…

- •2.Схеми для виконання логічних мікрооперацій.

- •3.Характеристика мультипроцесорних комп’ютерних систем з багатовходовими озп.

- •4.Локальне периферійне обладнання сапр.

- •1.Архітектура сапр

- •2.Технологія 100vg-AnyLan .

- •3.Характеристика функціонально розподілених комп’ютерних систем.

- •1.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •2.Постійна пам’ять комп’ютерів. Мікросхеми пам’яті на ліз мон-транзисторах.

- •3.Характеристика однорідних комп’ютерних систем.

- •1.Абстрактні моделі захисту інформації: модель Біба, модель Гогена-Мезигера.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •5.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •1.Керування транзакціями, серіалізація. Транзакція і цілісність баз даних. Ізольованість користувачів.

- •2 .Дешифратори, типи, побудова, характеристики.

- •2.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки.Мультиплексори, демультиплексори.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •2.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •4.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів.

- •1.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •2.Проектування бд. Створення бд.

- •3.Призначення пакетів і їх структура.

- •4.Єдинонаправленні функції. Визначення єдинонаправлених функцій.

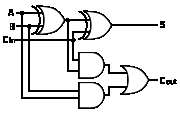

- •5.Двійкові однорозрядні суматори.

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •3.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

- •4 .Характеристика та структура матричних процесорів.

- •5.Статичні запам’ятовуючі пристрої.

5.Двійкові однорозрядні суматори.

С умматор

— логический операционный узел,

выполняющий арифметическое сложение

двоичных, троичных или n-ичных кодов

двух (бинарный), трёх (тринарный) или n

чисел (n-нарный). При арифметическом

сложении выполняются и другие

дополнительные операции: учёт знаков

чисел, выравнивание порядков слагаемых

и тому подобное. Сумматоры являются

комбинационными схемами, выполняющими

бинарную (двухоперандные), тринарную

(трёхоперандные) или n-арную (n-операндную)

логическую функцию сложения. Входят в

состав узлов арифметическо-логических

устройств (АЛУ). Полные сумматоры,

характеризующиеся наличием трёх входов,

на которые подаются одноимённые разряды

двух складываемых чисел и перенос из

предыдущего (более младшего) разряда,

и двумя выходами: на одном реализуется

арифметическая сумма в данном разряде,

а на другом — перенос в следующий (более

старший разряд). Двоичный одноразрядный

полный сумматор является полной тринарной

(трёхоперандной) двоичной логической

функцией. Все три операнда одинаковые.

Обычно строится из двух полусумматоров,

которые являются полными бинарными

(двухоперандными) двоичными логическими

функциями и логического элемента «2ИЛИ».

умматор

— логический операционный узел,

выполняющий арифметическое сложение

двоичных, троичных или n-ичных кодов

двух (бинарный), трёх (тринарный) или n

чисел (n-нарный). При арифметическом

сложении выполняются и другие

дополнительные операции: учёт знаков

чисел, выравнивание порядков слагаемых

и тому подобное. Сумматоры являются

комбинационными схемами, выполняющими

бинарную (двухоперандные), тринарную

(трёхоперандные) или n-арную (n-операндную)

логическую функцию сложения. Входят в

состав узлов арифметическо-логических

устройств (АЛУ). Полные сумматоры,

характеризующиеся наличием трёх входов,

на которые подаются одноимённые разряды

двух складываемых чисел и перенос из

предыдущего (более младшего) разряда,

и двумя выходами: на одном реализуется

арифметическая сумма в данном разряде,

а на другом — перенос в следующий (более

старший разряд). Двоичный одноразрядный

полный сумматор является полной тринарной

(трёхоперандной) двоичной логической

функцией. Все три операнда одинаковые.

Обычно строится из двух полусумматоров,

которые являются полными бинарными

(двухоперандными) двоичными логическими

функциями и логического элемента «2ИЛИ».

Билет № 30 ЗТПХС

1.Захист інформації в обчислювальних системах: оцінка роботи локальної обчислювальної мережі з точки зору інформаційної безпеки. ЛВС обеспечивают дополнительный сервис пользователям по сравнению с одиночными ПК. Оценим работу ЛВС с точки зрения информационной безопасности (ИБ). Выбор топологии влияет на безопасность; с этой точки зрения выгоднее горизонтальная топология, поскольку в ней проще организовать выделенный ФС. Выделенный сервер – это специальный компьютер, который желательно размещать в отдельном изолированной помещении и с которого осуществляется полное управление сетью. Управление сети (назначение режимов (профилей), структурирование информационных ресурсов, разделение полномочий пользователей и их контроль, оперативное управление и регистрация, дублирование и копирование файлов, управление трафиком) называется сетевым администрированием. Как правило, функции сетевого администратора возлагаются на конкретное физическое лицо, а в его отсутствие – на преемника согласно маски унаследованных полномочий. Существует две разновидности ЛВС: с выделенным сервером и одноранговые. В последних каждая РС может объявить себя сервером и по умолчанию унаследовать все права администратора. Это означает, что с любой РС доступны все полномочия по отношению к находящимся в ней файлам. Естественно, зашита информации в них не предусмотрена: каждый пользователь имеет доступ к единому информационному пространству. Сети с выделенными серверами позволяют осуществлять функции информационной безопасности, поскольку только в них возможно выполнение всех трех концепций (разделение в пространстве, во времени и по полномочиям). Их реализация и функционирование требуют больших затрат, поскольку выделенный сервер исключается из эксплуатации и необходим сетевой администратор, но только в этом случае можно дать некоторые гарантии целостности и безопасности информационных ресурсов.