- •1.Архітектура сапр.

- •2.Характеристика мультипроцесорних комп’ютерних систем.

- •3.Топологія локальних мереж. Види і коротка характеристика

- •1.Реляційна модель даних. Загальна характеристика. Цілісність сутності і посилань.

- •2.Алгоритм шифрування даних гост 28147-89. Основні характеристики алгоритму. Основні режими роботи алгоритму(призначення, схема роботи, переваги та недоліки кожного режиму)

- •3.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •4.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор. Функції та стисла характеристика).

- •5 .Характеристика та структура матричних процесорів.

- •1 .Дешифратори, типи, побудова, характеристики

- •3.Ієрархічні системи. Ієрархічні структури даних. Маніпулювання даними. Обмеження цілісності.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •1 .Двійкові однорозрядні суматори.

- •2.Схема Ель-Гемаля. Процедура шифрування. Процедура розшифрування.

- •3.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •4.Розімкнена мережева модель систем оперативної обробки інформації.

- •5.Технологія бездротової передачі даних Wi-Fi.

- •2.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •4.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

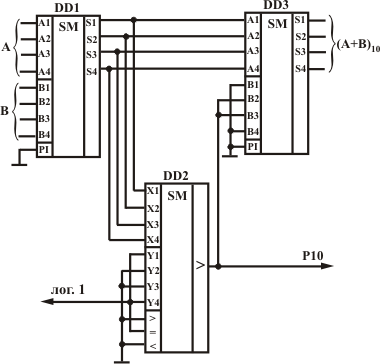

- •1.Двійково – десяткові суматори.

- •4.Синтез систем оперативної обробки інформації із заданою вартістю.

- •5.Технологія 100vg-AnyLan (середовище передачі інформації в мережі, основні технічні характеристики, апаратура, топологія, метод доступу).

- •2.Характеристика конвеєрного процесора для векторної обробки інформації.

- •4.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •3.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів. …

- •2.Замкнута мережева модель систем оперативної обробки інформації з обмеженим числом заявок.

- •3.Основні функції субд. Управління буферами оперативної пам’яті. Управління трансакціями.

- •4.Абстрактні моделі захисту інформації: Сазерлендская модель. Модель Кларка-Вільсона.

- •4 .Синтез соо інформації із заданою вартістю.

- •1.Кабельні системи: коаксіальний кабель, «кручена пара», оптоволоконний кабель.

- •2.Побудова мережених моделей систем оперативної обробки інформації.

- •3.Робочі станції – сервери для сапр.

- •4.Пристрої цифрового керування. Керуючі автомати зі схемною логікою.

- •1.Тупики, розпізнавання і руйнація. Метод тимчасових міток. Журналізація…

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •5.Схеми порівняння і контролю.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки. Мультиплексори, демультиплексори.

- •2.Склад, організація та режими роботи технічних засобів сапр.

- •5.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики).

- •1.Технологія Token-Ring (апаратура, топологія, основні технічні характеристики, метод доступу).

- •2.Характеристика асоціативних комп’ютерних систем.

- •3.Криптосистема шифрування даних rsa. Процедура шифрування. Процедура розшифрування.

- •5.Паралельні багаторозрядні суматори.

- •3.Асиметричні криптосистеми, концепція криптосистеми з відкритим ключом: недоліки симетричних криптосистем, необхідні умови для ака, характерні особливості ака, узагальнена схема акс,…

- •5.Технологія Arcnet (апаратура, топологія, основні технічні характеристики, метод доступу.

- •3.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор.

- •4 .Характ-ка процесорної матриці з локальною пам’яттю.

- •1.Алгоритми електронного цифрового підпису. Поняття аутентифікації. Призначення ецп…

- •2.Схеми для виконання логічних мікрооперацій.

- •3.Характеристика мультипроцесорних комп’ютерних систем з багатовходовими озп.

- •4.Локальне периферійне обладнання сапр.

- •1.Архітектура сапр

- •2.Технологія 100vg-AnyLan .

- •3.Характеристика функціонально розподілених комп’ютерних систем.

- •1.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •2.Постійна пам’ять комп’ютерів. Мікросхеми пам’яті на ліз мон-транзисторах.

- •3.Характеристика однорідних комп’ютерних систем.

- •1.Абстрактні моделі захисту інформації: модель Біба, модель Гогена-Мезигера.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •5.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •1.Керування транзакціями, серіалізація. Транзакція і цілісність баз даних. Ізольованість користувачів.

- •2 .Дешифратори, типи, побудова, характеристики.

- •2.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки.Мультиплексори, демультиплексори.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •2.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •4.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів.

- •1.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •2.Проектування бд. Створення бд.

- •3.Призначення пакетів і їх структура.

- •4.Єдинонаправленні функції. Визначення єдинонаправлених функцій.

- •5.Двійкові однорозрядні суматори.

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •3.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

- •4 .Характеристика та структура матричних процесорів.

- •5.Статичні запам’ятовуючі пристрої.

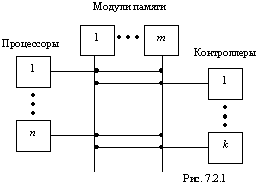

2.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

М ультипроцессорные

системы, построенные по принципу

осуществления связей между модулями

посредством "прямоугольной решетки"

соединительных шин, которые могут

контактировать в любой точке их

пересечения, называют системами с

перекрестной коммутацией (рис). Такая

организация системы позволяет

устанавливать контакт между любыми

двумя блоками системы на все время

обмена информацией. В отличие от

коммутации с временным разделением,

реализуемым в системах с общей шиной,

рассматриваемый метод переключения

связей часто называют коммутацией с

пространственным разделением. Перекрестный

коммутатор является "неблокирующимся"

в том смысле, что передача через него

может быть запрещена из-за отсутствия

путей передачи. Существует возможность

установить одновременно несколько

путей передачи информации в системе. В

то же время следует иметь в виду, что

коммутатор может быть заблокирован,

если одно из соединяемых устройств уже

занято.

ультипроцессорные

системы, построенные по принципу

осуществления связей между модулями

посредством "прямоугольной решетки"

соединительных шин, которые могут

контактировать в любой точке их

пересечения, называют системами с

перекрестной коммутацией (рис). Такая

организация системы позволяет

устанавливать контакт между любыми

двумя блоками системы на все время

обмена информацией. В отличие от

коммутации с временным разделением,

реализуемым в системах с общей шиной,

рассматриваемый метод переключения

связей часто называют коммутацией с

пространственным разделением. Перекрестный

коммутатор является "неблокирующимся"

в том смысле, что передача через него

может быть запрещена из-за отсутствия

путей передачи. Существует возможность

установить одновременно несколько

путей передачи информации в системе. В

то же время следует иметь в виду, что

коммутатор может быть заблокирован,

если одно из соединяемых устройств уже

занято.

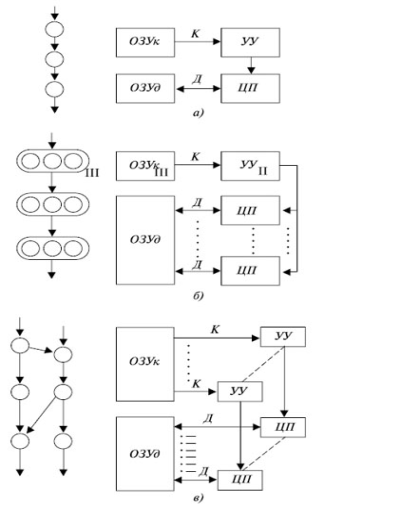

3.Високовиробничі технічні засоби сапр та їх комплексування.

Р абочие

станции (PC) и персональные компьютеры

(ПК) имеют традиционную архитектуру,

ориентированную на последовательные

вычисления, т.е. одним потоком команд

они обрабатывают один поток данных.

Такая организация вычислений была

предложена фон-Нейманом и названа его

именем. Усложнение решаемых задач и

вычислительных алгоритмов САПР привело

к внедрению в эту область более

высокопроизводительных ЭВМ, организация

вычислений в которых основана на

множественности потоков команд,

обрабатывающих множество потоков

данных. Архитектура этих ЭВМ называется

параллельной — "не фон-неймановской".

По множественности/одиночности потоков

команд и данных ЭВМ можно разделить на

четыре класса, но на практике используются

ЭВМ трех классов. На рис. показаны

упрощенные структурные схемы трех

классов ЭВМ, включающие в себя следующие

блоки: ОЗУ команд (ОЗУк), ОЗУ данных

(ОЗУд), устройство управления (УУ),

центральный процессор (ЦП), а также

потоки команд (К) и потоки данных (Д). На

рис. а, б, в показаны также соответствующие

трем классам ЭВМ алгоритмы организации

вычислений. Стрелками в них обозначены

потоки команд и данных, кружками —

выполняемые операторы. ЭВМ класса ОКОД

— это традиционные "фон-неймановские"

машины с одиночным потоком команд и

одиночным потоком данных. К ним относятся

PC и ПК. ОКМД ЭВМ — это параллельные

компьютеры с одиночным потоком команд

и множественными потоками данных. МКМД

ЭВМ — это многопроцессорные ЭВМ с

множественными потоками команд и

множественными потоками данных.

абочие

станции (PC) и персональные компьютеры

(ПК) имеют традиционную архитектуру,

ориентированную на последовательные

вычисления, т.е. одним потоком команд

они обрабатывают один поток данных.

Такая организация вычислений была

предложена фон-Нейманом и названа его

именем. Усложнение решаемых задач и

вычислительных алгоритмов САПР привело

к внедрению в эту область более

высокопроизводительных ЭВМ, организация

вычислений в которых основана на

множественности потоков команд,

обрабатывающих множество потоков

данных. Архитектура этих ЭВМ называется

параллельной — "не фон-неймановской".

По множественности/одиночности потоков

команд и данных ЭВМ можно разделить на

четыре класса, но на практике используются

ЭВМ трех классов. На рис. показаны

упрощенные структурные схемы трех

классов ЭВМ, включающие в себя следующие

блоки: ОЗУ команд (ОЗУк), ОЗУ данных

(ОЗУд), устройство управления (УУ),

центральный процессор (ЦП), а также

потоки команд (К) и потоки данных (Д). На

рис. а, б, в показаны также соответствующие

трем классам ЭВМ алгоритмы организации

вычислений. Стрелками в них обозначены

потоки команд и данных, кружками —

выполняемые операторы. ЭВМ класса ОКОД

— это традиционные "фон-неймановские"

машины с одиночным потоком команд и

одиночным потоком данных. К ним относятся

PC и ПК. ОКМД ЭВМ — это параллельные

компьютеры с одиночным потоком команд

и множественными потоками данных. МКМД

ЭВМ — это многопроцессорные ЭВМ с

множественными потоками команд и

множественными потоками данных.

4.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

При проектировании информационной системы необходимо провести анализ целей этой системы и выявить требования к ней отдельных пользователей. Сбор данных начинается с изучения сущностей организации и процессов, использующих эти сущности. Сущности группируются по "сходству" (частоте их использования для выполнения тех или иных действий) и по количеству ассоциативных связей между ними. Сущности или группы сущностей, обладающие наибольшим сходством и (или) с наибольшей частотой ассоциативных связей объединяются в предметные БД. Для проектирования и ведения каждой предметной БД (нескольких БД) назначается АдминБД, который далее занимается детальным проектированием базы. Основная цель проектирования БД – это сокращение избыточности хранимых данных, а следовательно, экономия объема используемой памяти, уменьшение затрат на многократные операции обновления избыточных копий и устранение возможности возникновения противоречий из-за хранения в разных местах сведений об одном и том же объекте. Нормализация – это разбиение таблицы на две или более, обладающих лучшими свойствами при включении, изменении и удалении данных. Окончательная цель нормализации сводится к получению такого проекта базы данных, в котором каждый факт появляется лишь в одном месте, т.е. исключена избыточность информации. Процесс проектирования информационных систем является достаточно сложной задачей. Он начинается с построения инфологической модели данных (п. 2), т.е. идентификации сущностей.

1.Представить каждый стержень (независимую сущность) таблицей базы данных (базовой таблицей) и специфицировать первичный ключ этой базовой таблицы. 2.Представить каждую ассоциацию как базовую таблицу. Использовать в этой таблице внешние ключи для идентификации участников ассоциации и специфицировать ограничения, связанные с каждым из этих внешних ключей. 3.Представить каждую характеристику как базовую таблицу с внешним ключом, идентифицирующим сущность, описываемую этой характеристикой. Специфицировать ограничения на внешний ключ этой таблицы и ее первичный ключ.

4.Представить каждое обозначение, которое не рассматривалось в предыдущем пункте, как базовую таблицу с внешним ключом, идентифицирующим обозначаемую сущность. Специфицировать связанные с каждым таким внешним ключом ограничения. 5.Представить каждое свойство как поле в базовой таблице, представляющей сущность, которая непосредственно описывается этим свойством. 6.Если в процессе нормализации было произведено разделение каких-либо таблиц, то следует модифицировать инфологическую модель базы данных и повторить перечисленные шаги. 8.Указать ограничения целостности проектируемой базы данных и дать (если это необходимо) краткое описание полученных таблиц и их полей.

5.Структура ПК і можливі дії порушника. Модель удаленого доступу. Модель прямого доступу без вскривання ПК. Модель прямого доступу зі вскриванням ПК. Несанкционированный доступ к информации — доступ к информации, хранящейся на различных типах носителей (бумажных, магнитных, оптических и т. д.) в компьютерных базах данных, файловых хранилищах, архивах, секретных частях и т. д. различных организаций путём изменения (повышения, фальсификации) своих прав доступа. Способ несанкционированного доступа (способ НСД) — также совокупность приемов и порядок действий, но с целью получения (добывания) охраняемых сведений незаконным противоправным путем и обеспечения возможности воздействовать на эту информацию (например, подменить, уничтожить и т. п.). Существующие в настоящее время способы НСД к информации многообразны: применение специальных технических устройств, использование недостатков вычислительных систем и получение секретных сведений о защищаемых данных, как показано на рис. Более того, способы НСД связаны с особенностями источников конфиденциальной информации. Как разнообразны источники, так и способы несанкционированного доступа к ним различны: они зависят от определен ных условий и ситуаций. Тем не менее, имея формальный набор источников и способов НСД к ним, можно с определенной степенью условности построить формальную модель их взаимосвязи. Такую модель можно было бы назвать обобщенной моделью способов несанкционированного доступа к источникам конфиденциальной информации.

Б илет

№ 8 ДЄТСТ

илет

№ 8 ДЄТСТ