Разработка системы защиты выбранного объекта / Менделеева_гр9331

.docСанкт-Петербургский Государственный Электротехнический Университет

(ЛЭТИ)

Практическая работа

по дисциплине: «Средства и Методы Защиты Информации»

Выполнила: Менделеева А.Г.

Группа: 9331

Факультет: КТИ

Проверил: Шишкин В.М.

Санкт-Петербург

2003 год

Описание проблемы

В качестве объектов защиты я хочу рассмотреть поток электронных писем. Они пересылаются между департаментами научно-исследовательского института, занимающегося разработкой секретного оружия. Департаменты находятся в разных городах. В этих письмах — результаты исследований. Следовательно, информация, передаваемая в письмах, строго засекречена.

Объект защиты

Электронное письмо. Для простоты будем рассматривать только одно конкретное письмо. Но т.к. письма пересылаются регулярно, то необходимо обеспечить безопасность на всех уровнях прохождения письма до конечного адресата. Если бы письмо было только одно, то обеспечить его безопасность было бы гораздо проще (например, передать его на дискете непосредственно получателю). Но мы рассмотрим другую ситуацию, когда письма необходимо посылать по электронной почте.

Спецификация среды

Защищаемое электронное письмо при пересылке проходит следующие стадии. Сначала оно находится на ПК отправителя, затем передается по локальной сети института, затем приходит на сервер и попадает в глобальную сеть. При получении письмо проделывает тот же путь, но в обратном порядке: глобальная сеть, сервер, локальная сеть, ПК получателя. Следовательно, средой будем считать: ПК, локальную сеть, сервер и глобальную сеть.

Цель

Достичь такого времени несанкционированного обнаружения данных, чтобы это было нецелесообразно.

В соответствии с вышесказанным, получаем следующие множества:

Мк — множество компонентов объекта;

Ми — множество источников угроз;

Му — множество угроз.

Мк = {письмо на ПК,

письмо в локальной сети,

письмо на сервере,

письмо в глобальной сети}

Ми = {криминальные структуры,

хакеры,

персонал организации (пользователи, программисты, разработчики),

технический персонал поставщиков услуг связи,

некачественные технические средства обработки информации,

некачественные программные средства обработки информации,

стихийные бедствия,

служба защиты информации,

аварийные службы}

Му = {хищение (копирование) информации,

уничтожение информации,

модификация информации,

блокирование информации}

Соответственно, к событиям риска можно отнести все множество угроз.

Теперь построим матрицу отношений W.

|

|

источники |

угрозы |

компоненты |

z |

||||||||||||||

|

источники |

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

0 |

1 |

0 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

0 |

1 |

0 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

1 |

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

1 |

|

|

|

|

0 |

|

|

угрозы |

|

|

|

|

|

|

|

|

|

0 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

0 |

|

|

|

|

|

|

|

|

|

|

1 |

0 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

|

|

|

|

|

|

|

|

|

|

|

1 |

1 |

1 |

0 |

1 |

1 |

1 |

0 |

0 |

|

|

компоненты |

|

|

|

|

|

|

|

|

|

0 |

1 |

0 |

1 |

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

0 |

0 |

0 |

1 |

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

0 |

1 |

0 |

1 |

|

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

0 |

0 |

0 |

0 |

|

|

|

|

1 |

|

|

z |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

|

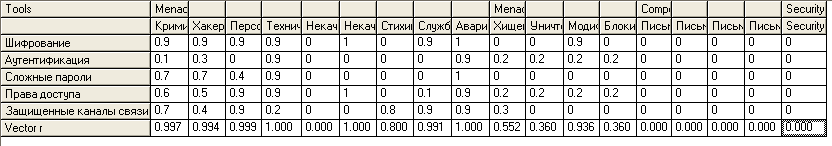

Описываем ее в программе «Security analize». Данная программа позволяет заполнить матрицу W (матрицу отношений между элементами полученных множеств), выделить меры по защите системы и описать их в матрице R, а также производит расчеты для получения матрицы V (матрицы с учетом транзитивности).

Описание полученной системы:

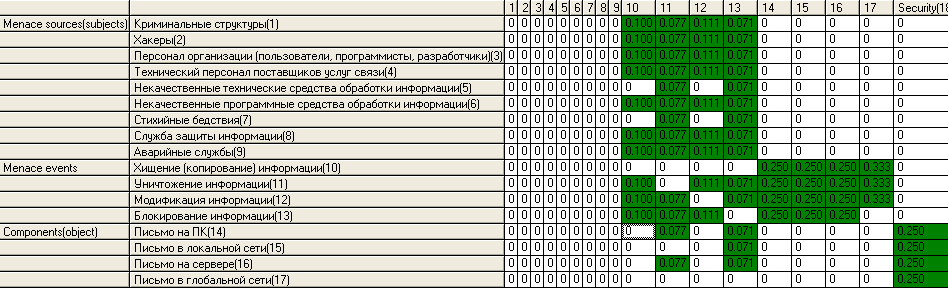

Произведем арифметизацию матрицы W, т.е. заполним ее автоматически:

Программа

автоматически по заполненной матрице

W также автоматически заполняет матрицу

V, которая представлена на следующем

рисунке (первые 6 столбцов содержат

нули):

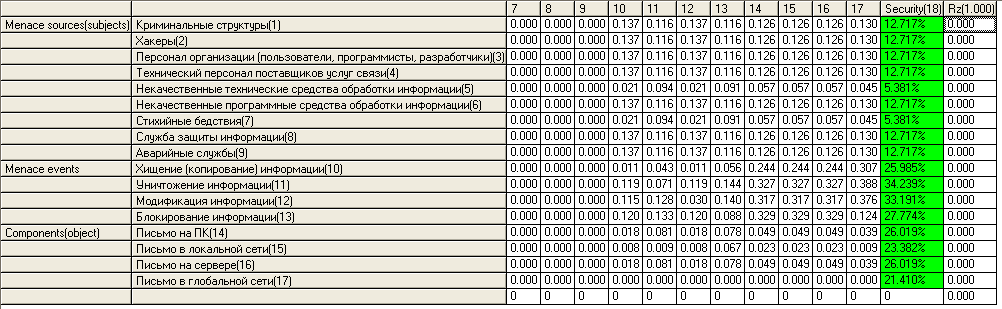

Программа

автоматически по заполненной матрице

W также автоматически заполняет матрицу

V, которая представлена на следующем

рисунке (первые 6 столбцов содержат

нули):

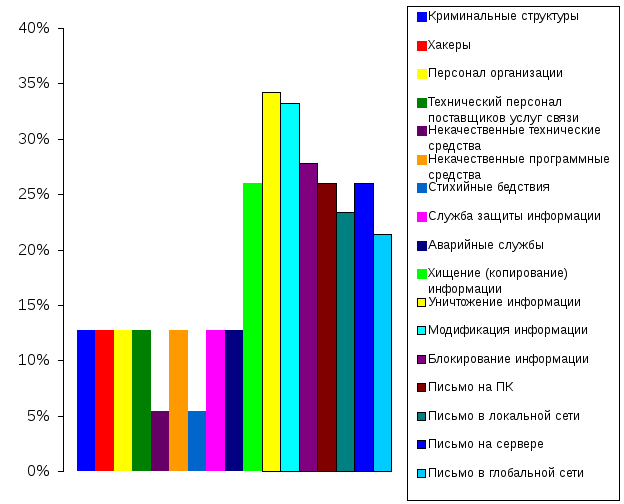

Выше на диаграмме показано влияние источников угроз, угроз и компонент на защищаемый объект. Из множества источников угроз многие оказывают равное влияние в размере 12,717%. Это обусловлено тем, что большинство источников угроз — это люди: в криминальных структурах, хакеры, персонал организации, технический персонал поставщиков услуг, служба защиты информации, аварийные службы. Также такое же влияние в 12,717% оказывает и некачественное программное обеспечение. Из множества угроз наиболее значительные — это уничтожение и модификация (34,239% и 33,191% соответственно). Что касается компонентов объекта, то наиболее уязвимы — письмо на ПК и на сервере.

Теперь рассмотрим возможные меры защиты для объекта.

-

Использование криптозащищенного алгоритма шифрования объекта для исключения возможности просмотра данных с другого компьютера.

-

Аутентификация пользователей при входе в систему.

-

Использование длинных и сложных паролей для увеличения времени доступа к информации.

-

Установка прав доступа к информации на уровне файловой системы NTFS.

-

Размещение компьютера и сервера в безопасных и охраняемых помещениях.

-

Использование защищенных каналов связи для исключения возможности подключения к сети.

Теперь разобьем эти меры на комплексы и выберем из них тот, который имеет наибольшую эффективность по соотношению качество-стоимость.

Рассмотрим первый комплекс, в который вошли все выше перечисленные меры защиты.

-

Шифрование.

-

Аутентификация.

-

Сложные пароли.

-

Права доступа.

-

Охрана.

-

Защищенные каналы связи.

Этому комплексу соответствуют следующие показатели результативности:

|

|

|

Rz(0,981) |

|

Источники угроз |

Криминальные структуры |

0,127 |

|

Хакеры |

0,127 |

|

|

Персонал организации |

0,127 |

|

|

Технич. персонал поставщиков услуг |

0,127 |

|

|

Источники угроз |

Некачеств. технич. средства |

0 |

|

Некачеств. программн. средства |

0,127 |

|

|

Стихийные бедствия |

0,048 |

|

|

Служба защиты инф. |

0,126 |

|

|

Аварийные службы |

0,127 |

|

|

Угрозы |

Хищение (копир.) инф. |

0,002 |

|

Уничтожение инф. |

0,017 |

|

|

Модификация инф. |

0,003 |

|

|

Блокирование инф. |

0,013 |

|

|

Компоненты |

Письмо на ПК |

0 |

|

Письмо в локальной сети |

0 |

|

|

Письмо на сервере |

0 |

|

|

Письмо в глобальной сети |

0 |

Теперь рассмотрим второй комплекс, который отличается от предыдущего отсутствием охраны, т.е. полагаемся на средства защиты без непосредственного участия человека.

Этому комплексу соответствуют следующие показатели результативности:

|

|

|

Rz(0,966) |

|

Источники угроз |

Криминальные структуры |

0,126 |

|

Хакеры |

0,126 |

|

|

Персонал организации |

0,126 |

|

|

Технич. персонал поставщиков услуг |

0,126 |

|

|

Источники угроз |

Некачеств. технич. средства |

0 |

|

Некачеств. программн. средства |

0,126 |

|

|

Стихийные бедствия |

0,045 |

|

|

Служба защиты инф. |

0,125 |

|

|

Аварийные службы |

0,126 |

|

|

Угрозы |

Хищение (копир.) инф. |

0,002 |

|

Уничтожение инф. |

0,009 |

|

|

Модификация инф. |

0,004 |

|

|

Блокирование инф. |

0,009 |

|

|

Компоненты |

Письмо на ПК |

0 |

|

Письмо в локальной сети |

0 |

|

|

Письмо на сервере |

0 |

|

|

Письмо в глобальной сети |

0 |

Теперь рассмотрим третий комплекс, который отличается от предыдущих отсутствием охраны и незащищенным каналом связи, т.е. полагаемся на средства защиты без непосредственного участия человека, а также не защищаем канал связи.

Этому комплексу соответствуют следующие показатели результативности:

|

|

|

Rz(0,937) |

|

Источники угроз |

Криминальные структуры |

0,125 |

|

Хакеры |

0,125 |

|

|

Персонал организации |

0,126 |

|

|

Технич. персонал поставщиков услуг |

0,126 |

|

|

Источники угроз |

Некачеств. технич. средства |

0 |

|

Некачеств. программн. средства |

0,126 |

|

|

Стихийные бедствия |

0 |

|

|

Служба защиты инф. |

0,115 |

|

|

Аварийные службы |

0,126 |

|

|

Угрозы |

Хищение (копир.) инф. |

0,002 |

|

Уничтожение инф. |

0,016 |

|

|

Модификация инф. |

0,008 |

|

|

Блокирование инф. |

0,015 |

|

|

Компоненты |

Письмо на ПК |

0 |

|

Письмо в локальной сети |

0 |

|

|

Письмо на сервере |

0 |

|

|

Письмо в глобальной сети |

0 |

Рассчитаем эффективность этих трех комплексов:

Затраты:

-

Шифрование – $4000.

-

Аутентификация – $2000.

-

Сложные пароли – $200.

-

Права доступа – $2500.

-

Охрана – $4000.

-

Защищенные каналы связи – $200.

Эффективность:

1 = 0,981 / (4000 + 2000 + 200 + 2500 + 4000 + 200) = 0.000076

2 = 0,966 / (4000 + 2000 + 200 + 2500 + 200) = 0.000109

3 = 0,937 / (4000 + 2000 + 200 + 2500) = 0.000107

Заключение

Из всех комплексов самым эффективным по критерию качество-стоимость оказался второй комплекс. Таким образом, для того чтобы достичь поставленной цели не обязательно использовать охрану, она достаточно дорогая и не очень эффективна. Достаточно использовать:

— криптозащищенный алгоритм шифрования объекта для исключения возможности просмотра данных с другого компьютера;

— аутентификацию пользователей при входе в систему;

— длинные и сложные пароли для увеличения времени доступа к информации;

— права доступа к информации на уровне файловой системы NTFS;

— защищенные каналы связи для исключения возможности подключения к сети.

Этот комплекс позволяет нам получить эффективность 0,000109.