- •Безпека інформаційно- комунікаційних систем

- •Isbn 966-552-167-5

- •1.1. Термінологія

- •1.1.1. Системи, в яких здійснюється захист інформації

- •1.1.2. Завдання захисту інформації

- •1.1.3. Загрози і вразливості

- •1.1.4. Комплексна система захисту інформації

- •1.1.5. Об'єкти захисту та їхні властивості

- •1.1.6. Розроблення й оцінювання захищених систем

- •1.2. Загрози безпеці інформації

- •1.2.1. Класифікація загроз

- •1.2.2. Перелік типових загроз безпеці

- •1.2.3. Класифікація атак

- •1.2.4. Методика класифікації загроз stride

- •1.2.5. Модель загроз

- •1.3. Порушники

- •1.3.1. Визначення терміну «хакер»

- •1.3.2. Наслідки віддій порушників

- •1.3.3. Модель порушника

- •2.1. Рівні інформаційно-комунікаційної системи

- •2.2. Функціональні сервіси безпеки і механізми, що їх реалізують

- •2.2.1. Таксономія функцій систем захисту

- •2.3. Основні підсистеми комплексу засобів захисту

- •2.3.1. Підсистема керування доступом

- •2.3.2. Підсистема ідентифікації й автентифікації

- •2.3.3. Підсистема аудита

- •Підсистема забезпечення цілісності

- •Криптографічна підсистема

- •3.1. Історична довідка

- •3.2. Основні поняття

- •3.3.1. Симетричне шифрування

- •3.3.2. Асиметричне шифрування

- •4.1. Загальні поняття теорії захисту інформації

- •4.2. Позначення, аксіоми та визначення

- •4.3. Основні типи політик безпеки

- •4.4. Математичні моделі безпеки

- •4.4.1. Моделі дискреційної політики безпеки

- •4.4.2. Моделі мандатної політики безпеки

- •5.1. Передумови виникнення вразливостей у комп'ютерних системах

- •5.2. Класифікація вад захисту

- •5.2.1. Класифікація вад захисту за причиною їх появи

- •5.2.2. Класифікація вад захисту за їх розміщенням у системі

- •5.2.3. Класифікація вад захисту за етапами їх появи

- •5.3. Класифікація помилок, що виникають у процесі програмної реалізації системи

- •5.4. Помилки переповнення буфера

- •5.4.1. Переповнення буфера у стеку

- •5.4.2. Переповнення буфера у статичній або динамічній пам'яті

- •5.4.3. Помилка переповнення в один байт

- •5.5. Помилки оброблення текстових рядків

- •5.5.1. Використання конвеєра

- •5.5.2. Переспрямування введення-виведення

- •5.5.3. Спеціальні символи

- •5.6. Люки

- •5.6.1. Режим debug у програмі sendmail

- •6.1. Класифікація шкідливого програмного забезпечення

- •6.2. Програмні закладки

- •6.2.1. Функції програмних закладок

- •6.2.2. Шпигунські програми

- •6.2.3. «Логічні бомби»

- •6.2.4. Люки — утиліти віддаленого адміністрування

- •6.2.5. Несанкціонована робота з мережею

- •6.2.6. Інші програмні закладки

- •6.3. Комп'ютерні віруси

- •6.3.1. Файлові віруси

- •6.3.2. Завантажувальні віруси

- •6.3.3. Макровіруси

- •6.3.4. Скриптові віруси

- •6.3.5. Захист від комп'ютерних вірусів

- •6.4. Мережні хробаки

- •6.4.1. Класифікація мережних хробаків

- •6.4.2. Хробак Морріса

- •6.4.3. Сучасні мережні хробаки

- •6.5. «Троянські коні»

- •6.5.1. Соціальна інженерія

- •6.5.2. Класифікація «троянських коней»

- •6.5.3. Шпигунські троянські програми

- •6.5.4. Троянські інсталятори

- •6.5.5. «Троянські бомби»

- •6.6. Спеціальні хакерські утиліти

- •6.6.1. Засоби здійснення віддалених атак Засоби проникнення на віддалені комп'ютери

- •6.6.2. Засоби створення шкідливого програмного забезпечення

- •6.6.3. Створення засобів атак

- •7.1. Призначення стандартів інформаційної безпеки

- •7.2. Стандарти, орієнтовані на застосування військовими та спецслужбами

- •7.2.1. «Критерії оцінювання захищених комп'ютерних систем» Міністерства оборони сша

- •7.2.2. Інтерпретація і розвиток tcsec

- •7.2.3. Керівні документи Державної технічної комісії при Президенті Російської Федерації

- •7.3. Стандарти, що враховують специфіку вимог захисту в різних системах

- •7.3.1. Європейські критерії безпеки інформаційних технологій

- •7.4. Стандарти, що використовують

- •7.4.1. Концепція профілю захисту

- •7.4.2. Федеральні критерії безпеки

- •8.1. Законодавча і нормативна база захисту

- •8.1.1. Закон України «Про захист інформації

- •8.1.2. Нормативні документи системи

- •8.2. Оцінювання захищеності інформації,

- •8.2.1. Особливості термінології

- •8.2.2. Критерії захищеності інформації в комп'ютерних системах від несанкціонованого доступу

- •8.2.3. Класифікація автоматизованих систем

- •8.3. Керівні документи з вимогами до захисту інформації в інформаційних системах певних типів

- •8.3.1. Вимоги із захисту конфіденційної інформації

- •8.3.2. Вимоги до захисту інформації веб-сторінки від несанкціонованого доступу

- •9.1. Основні відомості

- •9.2. Базові поняття

- •9.3.2. Оцінювання об'єкта за «Загальною методологію»

- •9.3.3. Матеріали, необхідні для проведення кваліфікаційного аналізу

- •9.3.4. Три етапи здійснення кваліфікаційного аналізу

- •9.4. Структура основних документів «Загальних критеріїв»

- •9.4.1. Профіль захисту

- •9.4.2. Завдання з безпеки

- •1. Вступ.

- •5. Вимоги безпеки.

- •8. Обґрунтування.

- •10.1. Завдання апаратного захисту

- •10.2. Підтримка керування пам'яттю

- •10.2.1. Віртуальні адреси

- •10.2.2. Віртуальна пам'ять

- •10.2.3. Трансляція адрес

- •10.4. Особливості архітектури процесорів Intel х86

- •10.4.2. Селектори та дескриптори сегментів і сторінок

- •10.5.2. Сегментно-сторінковий розподіл пам'яті

- •10.6. Керування задачами

- •10.6.1. Виклик процедур

- •10.6.2. Виклик задач

- •10.6.3. Привілейовані команди

- •11.1. Загрози безпеці операційних систем

- •11.1.1. Сканування файлової системи

- •11.1.2. Викрадення ключової інформації

- •11.1.3. Добирання паролів

- •11.1.4. Збирання сміття

- •11.1.5. Перевищення повноважень

- •11.1.6. Програмні закладки

- •11.1.7. «Жадібні» програми

- •11.2. Поняття захищеної операційної системи

- •11.2.1. Підходи до побудови захищених операційних систем

- •11.2.2. Принципи створення захищених систем

- •11.2.3. Адміністративні заходи захисту

- •11.2.4. Політика безпеки

- •11.3.1. Основні функції кзз

- •11.3.2. Розмежування доступу

- •11.3.3. Ідентифікація, автентифікація й авторизація

- •11.3.4. Аудит

- •12.1. Історія створення unix

- •12.2. Архітектура системи

- •12.3.1. Модель безпеки системи unix

- •12.3.2. Підсистема ідентифікації й автентифікації

- •12.3.3. Підсистема розмежування доступу

- •12.3.4. Підсистема реєстрації

- •12.4. Адміністрування засобів безпеки unix 12.4.1. Особливості адміністрування

- •12.4.2. Утиліти безпеки

- •12.4.3. Характерні вразливості системи unix

- •13.1. Основні відомості про систему

- •13.1.1. Стисло про історію створення системи

- •13.1.2. Відповідність вимогам стандартів безпеки

- •13.2.1. Основні концепції

- •13.2.2. Компоненти системи захисту

- •13.3. Розмежування доступу

- •13.3.1. Основні принципи реалізації системи розмежування

- •13.3.2. Суб'єкти доступу Windows

- •13.3.3. Об'єкти доступу Windows

- •13.3.4. Стандартні настроювання прав доступу

- •13.3.5. Ідентифікація й автентифікація

- •13.3.6. Реалізація дискреційного керування доступом

- •13.4. Аудит

- •14.1. Обґрунтування застосування захищених ос для створення систем оброблення конфіденційної інформації

- •14.2. Система Trusted Solaris

- •14.2.1. Основні характеристики середовища Trusted Solaris

- •14.2.2. Керування доступом у середовищі Trusted Solaris

- •14.2.3. Окреме зберігання позначеної мітками

- •14.2.4. Адміністрування безпеки у середовищі Trusted Solaris

- •14.3. Операційна система Фенікс

- •14.3.1. Архітектура системи

- •14.3.2. Засоби захисту

- •14.3.3. Дискреційна модель ієрархічного керування

- •14.3.4. Засоби керування доступом

- •14.3.5. Перегляд протоколу аудита

- •14.3.5. Програмні інтерфейси системи

- •14.3.7. Застосування операційної системи Фенікс

- •15.1. Основні відомості про комп'ютерні мережі

- •15.1.1. Відкриті системи

- •15.1.2. Модель взаємодії відкритих систем

- •15.1.3. Стеки протоколів

- •15.2. Інтернет

- •15.2.1. Організація

- •15.2.2. Адресація

- •15.2.3. Маршрутизація

- •15.3. Загрози безпеці інформації у мережах

- •15.4. Безпека взаємодії відкритих систем

- •15.4.1. Сервіси безпеки

- •15.4.2. Специфічні механізми безпеки

- •15.4.3. Універсальні механізми безпеки

- •15.4.5. Подальший розвиток міжнародних стандартів

- •16.1. Протоколи прикладного рівня

- •16.1.1. Протокол Telnet

- •16.1.2. Протокол ftp

- •16.1.3. Мережні служби unix

- •16.2. Транспортні протоколи

- •16.2.1. Протокол udp

- •16.2.2. Протокол tcp

- •16.3. Протокол ip

- •16.3.1. Призначення й можливості протоколу iPv4

- •16.3.2. Атаки на протокол iPv4, пов'язані з адресацією Підміна адреси відправника

- •16.3.3. Атаки, що ґрунтуються на помилках оброблення фрагментованих пакетів

- •16.3.4. Можливості, закладені у протокол iPv6

- •16.4.1. Особливості протоколу

- •16.4.2. Модель загроз

- •16.4.3. Механізми захисту

- •16.4.4. Рішення з безпеки

- •Interdomain Route Validation

- •16.4.5. Оцінювання захищеності

- •16.5. Протоколи керування мережею 16.5.1. Протокол ісмр

- •16.5.2. Протокол snmp

- •17.1. Система електронної пошти

- •17.1.1. Архітектура системи електронної пошти

- •17.1.2. Формат повідомлення електронної пошти

- •17.1.3. Протокол smtp

- •17.1.4. Протокол рорз

- •17.1.5. Протокол імар4

- •17.1.6. Загрози, пов'язані з використанням електронної пошти

- •17.1.7. Анонімне відсилання електронної пошти

- •17.1.8. Атаки через систему електронної пошти

- •17.2.1. Принципи веб-технології

- •17.2.2. Протокол http

- •17.2.3. Динамічні сторінки

- •17.2.4. Уразливості серверного програмного забезпечення

- •17.2.5. Уразливості у сценаріях

- •17.2.7. Міжсайтовий скриптінг

- •17.2.8. Захист сервера від атак

- •17.2.9. Атака на клієнта

- •17.2.10. Безпека Java

- •18.1. Архітектура захищених мереж

- •18.1.1. Протидія прослуховуванню трафіку

- •18.1.2. Сегментація мережі

- •18.1.3. Резервування мережного обладнання і каналів зв'язку

- •18.2. Міжмережні екрани

- •18.2.1. Можливості міжмережних екранів

- •18.2.2. Рівні реалізації

- •18.2.3. Особливості персональних брандмауерів

- •18.2.4. Недоліки міжмережного екрана

- •18.3. Системи виявлення атак

- •18.3.1. Можливості систем виявлення атак

- •18.3.2. Різні типи систем виявлення атак

- •18.3.3. Інформаційні джерела

- •18.3.4. Аналіз подій у системах виявлення атак

- •18.3.5. Відповідні дії систем виявлення атак

- •18.4. Додаткові інструментальні засоби

- •18.4.1. Системи аналізу й оцінювання вразливостей

- •18.4.2. Перевірка цілісності файлів

- •Передавання інформації через захищені мережі

- •19.1. Захист інформації, що передається відкритими каналами зв'язку

- •19.2. Віртуальні захищені мережі

- •19.2.1. Різні види віртуальних захищених мереж

- •Vpn віддаленого доступу

- •19.2.2. Проблеми побудови віртуальних захищених мереж

- •19.3. Рівні реалізації віртуальних захищених мереж

- •19.3.1. Захист віртуальних каналів на сеансовому рівні

- •19.3.2. Захист віртуальних каналів на мережному рівні

- •19.3.3. Захист віртуальних каналів на канальному рівні

- •19.4. Вимоги нормативної бази до реалізації віртуальних захищених мереж в Україні

- •20.1. Порядок проведення робіт зі створення комплексної системи захисту інформації

- •20.1.1. Структура комплексної системи захисту інформації

- •20.1.2. Створення комплексної системи захисту інформації

- •Обґрунтування потреби у створенні системи захисту

- •20.2.2. Обстеження середовищ функціонування

- •20.2.3. Визначення й аналіз можливих загроз безпеці

- •20.2.4. Розроблення політики безпеки

- •20.2.5. Перелік вимог до захищеної системи

- •20.3. Розроблення технічного завдання на створення комплексної системи захисту інформації

- •20.4. Створення і впровадження комплексної системи захисту інформації

- •20.4.1. Розроблення проекту Порядок розроблення проекту

- •20.4.2. Введення комплексної системи захисту інформації в дію та оцінювання захищеності інформації в інформаційно-телекомунікаційних системах

- •20.4.3. Супроводження комплексної системи захисту інформації

- •21.1. Вимоги до кваліфікаційного аналізу

- •21.2. Організація державної експертизи

- •21.2.1. Положення про державну експертизу

- •21.2.2. Рекомендації з оформлення програм і методик проведення експертизи комплексної системи захисту інформації

- •21.3. Сертифікація засобів технічного захисту інформації

- •22.1. «Типове положення про службу захисту інформації в автоматизованій системі»

- •22.1.1. Загальні положення

- •22.1.2. Завдання та функції служби захисту інформації

- •22.1.3. Права й обов'язки служби захисту інформації

- •22.1.4. Взаємодія служби захисту інформації з іншими підрозділами та із зовнішніми організаціями

- •22.1.5. Штатний розклад і структура служби захисту інформації

- •22.1.6. Організація заходів служби захисту інформації та їх фінансування

- •22.2. Рекомендації щодо структури

- •22.2.1. Завдання захисту інформації в ас

- •22.2.2. Класифікація інформації, що обробляють в ас

- •22.2.3. Компоненти ас і технології оброблення інформації

- •22.2.4. Загрози інформації в ас

- •22.2.5. Політика безпеки інформації в ас

- •22.2.6. Календарний план робіт із захисту інформації в ас

- •22.3. Iso/iec 27002 «Інформаційні технології — Методики безпеки — Практичні правила управління безпекою інформації»

- •22.3.1. Загальні відомості про стандарт

- •22.3.2. Структура й основний зміст стандарту

- •22.3.3. Інші стандарти серн 27000

- •Грайворонський Микола Владленович Новіков Олексій Миколайович безпека інформаційно-комунікаційних систем

- •21100, М. Вінниця, вул. 600-річчя, 19.

Стандарт

шифрування DES

—

колишній федеральний стандарт шифрування

США, введений у дію 23 листопада 1976 року;

офіційний опис стандарту було

опубліковано 15 січня 1977 року [37]. У

1981 році Американським національним

інститутом стандартів (American

National

Standards

Institute,

ANSI)

DES

було прийнято як стандарт захисту

інформації у комерційній галузі. Пізніше

під назвою DEA

(Data

Encryption

Algorithm)

він отримав статус міжнародного

стандарту шифрування інформації

ISO

8731-1-87 [38]. Довжина блоку шифру DES

становить

64 біти, довжина ключа — також 64 біти

(з них 8 біт призначено для контролю

парності), для шифрування виконується

16 циклів. Для шифрування та розшифрування

використовують один і той самий алгоритм.

Стандарт

шифрування інформації ГОСТ 28147-89 [39],

введений у дію в колишньому СРСР 1

липня 1990 року, також базується на шифрі

фейстелівського типу. Довжина блоку

цього шифру — 64 біти, довжина ключа

становить 256 біт, виконується 32 цикли.

Для шифрування та розшифрування

використовують один і той самий алгоритм.

Завдяки

стійкості та легкості апаратної

реалізації алгоритмів блокового

шифрування (за наявності можливості

організувати таємний канал обміну

ключами) вони мають суттєві переваги

порівняно з іншими симетричними

алгоритмами.

Щоб

позбавити стандарт DES

виявлених у ньому свого часу слабких

місць, Національним інститутом стандартів

і технологій (National

Institute

of

Standards

and

Technology,

NIST)

за дорученням уряду, США було запроваджено

відкритий конкурс криптоалгоритмів —

кандидатів на стандарт блокового

шифрування — під назвою AES

(Advanced

Encryption

Standard).

За умовами конкурсу, який відбувався

протягом 1997-2000 років, це мав бути

симетричний блоковий шифр зі змінною

довжиною ключа. Ще одною обов'язковою

умовою конкурсу була підтримка

алгоритмом шифрування ключів довжиною

128, 192 та 256 біт за довжини блоку

вихідного тексту в 128, 192 та 256 біт. На

останньому етапі конкурсу перемогу

здобули алгоритми з назвами MARS,

RS6,

Rijndael,

Serpent

і TwoFish,

остаточним переможцем було визнано

алгоритм Rijndael

[40].

Проблему

зростання обсягів шифрованої інформації

у криптографії вирішують підвищенням

швидкодії традиційних методів шифрування

на таємному ключі. Проте застосування

цих методів в умовах постійного зростання

кількості учасників спільної роботи

й ускладнення організації взаємодії

між ними, зокрема попарного обміну

інформацією, виявляється неефективним.

Це обумовлено тим, що зі збільшенням

кількості учасників обміну інформацією

квадратично зростає кількість

таємних ключів. Можна показати, що для

N учасників кількість таємних ключів

у такій системі сягає N*(N

- 1)

/2.

Крім того, симетрична криптографія на

таємному ключі має проблеми з довіреним

передаванням таємного ключа.

З

метою зменшення цих недоліків було

розроблено алгоритми асиметричного

шифрування, або шифри на відкритому

ключі. Шифрування на відкритому ключі

— відносно нова галузь криптографії.

Вона набула поширення у 70-ті роки

минулого століття [32, 33].3.3.2. Асиметричне шифрування

В

асиметричних криптоалгоритмах для

шифрування і розшифрування використовують

різні ключі: для шифрування — відкриті,

для розшифрування — таємні

Визначення

асиметричного шифрування

Асиметрична

криптографія базується на ідеях В.

Діффі та М. Хеллмана про шифрування з

двома ключами, що стали відомими у 1976

році [32]. Але першим алгоритмом

асиметричного шифрування (шифрування

на відкритому ключі), який на був

практичного значення, став алгоритм,

запропонований Р. Рівестом (Rivest),

А. Шаміром (Shamir)

і Л. Адлеманом (Adleman)

у 1978 році [41]. Він дістав назву алгоритм

RSA

(за

першими літерами прізвищ його авторів).

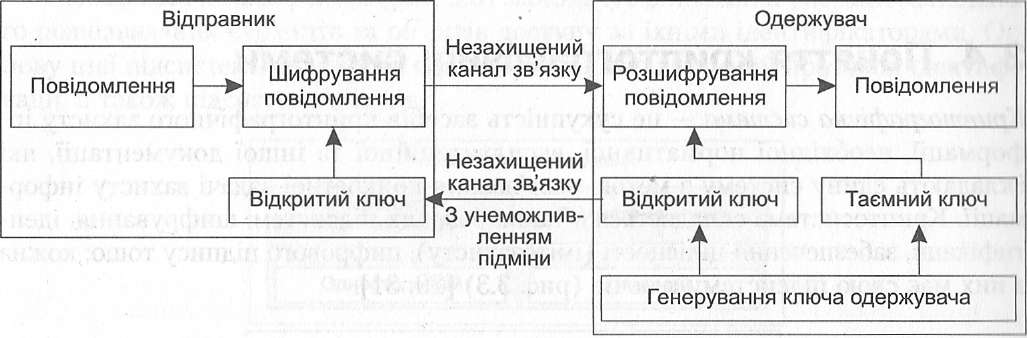

На

рис. 3.2 наведено структурну схему

шифрування на відкритому ключі.

Рис.

3.2.

Структурна схема шифрування на відкритому

ключі

Математичне

підґрунтя асиметричних криптоалгоритмів

складають важкообо ротні (односторонні)

функції. У теорії складності обчислень

розглядають поняття, яке характеризує

рівень складності обчислень (кількість

операцій) залежно від розміру вхідних

даних. Поширеними є поліноміальний і

експоненційний характери залежності

складності обчислень від кількості

вхідних даних. В асиметричній криптографії

В. Діффі та М. Хеллмана зашифроване

повідомлення за наявності таємного

ключа розшифровується за поліноміальний

час роботи обчислювальної системи, а

у разі його відсутності — за експоненційний

час.

Сучасна

асиметрична криптографія базується

на алгоритмах Ель-Гамаля (запропонованому

в 1985 році) та Міллера — Коблиця

(запропонованому в 1986 році). Теоретичну

основу стійкості алгоритму RSA

становить

проблема факторизації великих цілих

чисел, а алгоритмів Ель-Гамаля та Міллера

— Коблиця — проблема дискретного

логарифмування. Сьогодні відомі численні

вразливості цих алгоритмів. На зміну

алгоритмам шифрування на відкритому

ключі прийшли більш стійкі алгоритми

шифрування на еліптичних кривих [42],

запропоновані окремо В. Міллером [43] і

Н. Коблицем [44] у 1986 році.

Сфери

застосування алгоритмів асиметричного

шифрування

Алгоритми

асиметричного шифрування, так само як

і симетричного, застосову- ють для

шифрування масивів даних, але їхня

швидкість значно нижча. Основне

призначення

асиметричних алгоритмів — забезпечення

ефективного функціонування сучасних

криптосистем. Саме ці алгоритми

покладено в основу задач автентифікації

користувачів, контролю цілісності

інформації, унеможливлення відмови

від авторства чи факту одержання

даних тощо.

Важливого

практичного значення асиметричні

криптоалгоритми набули у застосуванні

систем електронно-цифрового підпису

(ЕЦП).

Електронно-цифровий підпис

(рос. — электронно-цифровая подпись,

англ. — electronic

digital

signature)

— цифрова послідовність, що додається

до повідомлення (даних) для забезпечення

цілісності інформації та підтвердження

авторства і формується із застосуванням

асиметричних криптосистем. В

електронно-цифровому підписі для

формування підписаних повідомлень

використовують таємний ключ, а для

перевірки підпису — відкритий.

3.4.

Поняття криптографічної системи

Криптографічна

система

— це сукупність засобів криптографічного

захисту інформації, необхідної

нормативної, експлуатаційної та іншої

документації, які складають єдину

систему з метою розв'язання конкретної

задачі захисту інформації.

Криптосистема складається з таких

базових підсистем: шифрування,

ідентифікації, забезпечення

цілісності (імітозахисту), цифрового

підпису тощо; кожна з них має свою

підсистему ключів (рис. 3.3) [29, 31].

Криптографічна

система |

Підсистема цифрового підпису |

Підсистема забезпечення цілісності |

Підсистема ідентифікації |

Рис.

3.3.

Структура криптографічної системи

Підсистема

шифрування

виконує функції шифруващія-розшифрування

даних. Її основу складають шифр та

підсистема ключів (рис. 3.4).

Підсистема

шифрування |

Підсистема ключів |

||

Функція шифрування |

Функція розшифрування |

Модель відкритого тексту |

|

Рис.

3.4.

Структура підсистеми шифрування

Шифр,

що базується на відповідному

криптоалгоритмі, містить модель

відкритого тексту. Як уже зазначалося,

підсистема шифрування має також

підсистему ключів, що буде визначена

нижче.

Підсистема

цифрового підпису

(рис. 3.5) виконує функцію автентифікації

джерела повідомлення або документа

та унеможливлює відмову суб'єктів від

здій-

снених ними дій. Підсистема базується на схемі цифрового підпису та підсистемі ключів. Основними елементами схеми цифрового підпису є алгоритми формування та перевірки цифрового підпису.

Підсистема цифрового підпису

-

Схема цифрового підпису

Підсистема ключів

Алгоритм формування

Алгоритм перевірки

Рис. 3.5. Структура підсистеми цифрового підпису

Підсистема ідентифікації (рис. 3.6) забезпечує виконання операції захищеного розпізнавання суб'єктів та об'єктів доступу за їхніми ідентифікаторами. Основу цієї підсистеми складають односторонній або взаємний протокол ідентифікації, а також підсистема ключів.

Підсистема ідентифікації

-

Протокол ідентифікації

Підсистема ключів

Односторонній

Взаємний

Рис. 3.6. Структура підсистеми ідентифікації

Підсистема забезпечення цілісності інформації (імітозахист) (рис. 3.7) захищає її від несанкціонованого модифікування і перешкоджає нав'язуванню фальшивих відомостей. Підсистема базується на відповідному алгоритмі забезпечення цілісності інформації та підсистемі ключів. У свою чергу, забезпечення цілісності інформації здійснюється шляхом використання алгоритму шифрування, автентифікаційного коду та інших засобів.

Підсистема забезпечення цілісності інформації

-

Алгоритм забезпечення цілісності

Підсистема ключів

Алгоритм шифрування

Код

автентифікації

Інші перетворення

Рис. 3.7. Структура підсистеми забезпечення цілісності

Підсистема ключів визначає порядок функціонування підсистем, до складу яких вона входить. Розрізняють симетричні та асиметричні підсистеми ключів: підсистеми, де використовують алгоритми симетричного шифрування (шифрування з таємним ключем), та підсистеми, в яких застосовують алгоритми асиметричного шифрування (шифрування з відкритим ключем). На рис. 3.8 та 3.9 наведено відповідні схеми підсистем.

Симетрична підсистема ключів

-

Керування ключами

Встановлення ключів

|Генерування| |Передавання||Розподілення||Перевірка|

Рис. 3.8. Структура симетричної підсистеми ключів

Асиметрична підсистема ключів

-

Встановлення ключів

Керування ключами

інфраструктура керування сертифікатами відкритих ключів

Центр засвідчення

Центр сертифікації

Центр реєстрації

Рис. 3.9. Структура асиметричної підсистеми ключів

Висновки

Криптографія — це наука, яка займається вивченням і розробленням методів, способів і засобів перетворення інформації на такий її вигляд, який ускладнює чи унеможливлює несанкціоновані дії з цією інформацією. Алгоритм шифрування, або криптоалгоритм, — це алгоритм, за яким здійснюється спеціальне криптографічне перетворення інформації.

Сучасні криптоалгоритми є алгоритмами шифрування з ключем. Вони відрізняються від інших тим, що потребують зберігання ключа в таємниці від третьої сторони; криптографічний алгоритм зберігати у таємниці необов'язково.

Алгоритми симетричного шифрування — це алгоритми, в яких ключі шифрування та розшифрування або однакові, або легко виводяться один із одного. Такі алгоритми забезпечують високу швидкість шифрування-розшифрування; їх застосовують для перетворення великих обсягів інформації. Недоліком симетричних алгоритмів є необхідність забезпечення таємного обміну ключами.

Алгоритми асиметричного шифрування — це алгоритми, в яких шифрування та розшифрування здійснюється на різних ключах, таких, що за допомогою обчислень майже неможливо вивести один із одного. Асиметричні криптоалгоритми застосовують, коли обмін ключами здійснюється відкрито.

Криптографічна система — це сукупність засобів криптографічного захисту інформації, необхідної нормативної, експлуатаційної та іншої документації, які складають єдину систему з метою виконання конкретних завдань захисту інформації. Криптосистема містить такі базові підсистеми: шифрування, ідентифікації, забезпечення цілісності (імітозахисту), цифрового підпису тощо; кожна з них має свою підсистему ключів.

Контрольні запитання та завдання

Дайте визначення криптографії, криптоаналізу, криптології, криптосистем и.

Що таке тайнопис, чи використовують тайнопис у сучасній криптографії?

Що таке алгоритм шифрування з ключем?

Чи всі ключі шифрування потрібно зберігати в таємниці?

Які переваги мають симетричні криптоалгоритми?

В яких випадках необхідно застосовувати асиметричні криптоалгоритми

шифрування?

Які складові має криптографічна система?

Розділ 4

Теоретичні основи захисту інформації

Загальні поняття теорії захисту інформації

Основні типи політик безпеки

Математичні моделі безпеки

Моделі дискреційної політики безпеки

Моделі мандатної політики безпеки