- •Квалификационная характеристика специалиста по защите информации специальности 090104. Объекты и виды профессиональной деятельности, состав решаемых задач.

- •Требования к профессиональной подготовленности, что должен профессионально знать и уметь использовать специалист.

- •Современная государственная политика в области защиты информации.

- •Критерии, условия и принципы отнесения информации к защищаемой

- •Подчиненность ведомственных мероприятий по засекречиванию информации общегосударственным интересам

- •Назначение и структура систем защиты

- •Классификация носителей защищаемой информации, порядок нанесения информации.

- •Классификация видов, методов и средств защиты

- •Понятие и структура угроз информации

- •Виды тайн. Источники угроз. Способы воздействия угроз.

- •Меры защиты информации: законодательного, административного, процедурного, программно-технического уровней.

- •Нормативно-правовая база организационной защиты. Источники права в области информационной безопасности. Типы нормативных документов. Примеры отечественных и зарубежных законодательных документов.

- •Уровни политики безопасности: верхний, средний и нижний.

- •Работа с персоналом: виды угроз информационным ресурсам, связанные с персоналом, подбор персонала.

- •Состояние проблемы обеспечения безопасности. Угрозы экономической, физической, информационной и материальной безопасности.

- •Структура Службы безопасности.

- •Формирование информационных ресурсов и их классификация.

- •Правовые основы защиты государственной, коммерческой и профессиональной тайны.

- •Правовое регулирование взаимоотношений администрации и персонала предприятия в области защиты информации.

- •Правовые формы защиты интеллектуальной собственности.

- •Система правовой ответственности за разглашение, утечку информации.

- •Правовая защита от компьютерных преступлений.

- •Основные задачи и типовая структура системы радиоразведки. Основные этапы и процессы добывания информации техническими средствами.

- •Что такое канал утечки информации, технический канал утечки информации? Структура технического канала утечки информации?

- •Сущность информационного и энергетического скрытия информации. Способы повышения помехозащищенности технических средств. Применение шумоподобных сигналов.

- •Промышленная разведка. Коммерческая разведка. Система корпоративной разведки. Циклы разведки.

- •Этапы добывания информации. Вероятность обнаружения и распознавания объектов. Информационная работа.

- •Сущность методов пеленгования источников излучений (фазовый, амплитудный, частотный).

- •Содержание работ по моделированию объектов защиты и каналов утечки информации.

- •Моделирование угроз информации

- •Моделирование каналов несанкционированного доступа к информации

- •Моделирование каналов утечки информации

- •Классификации информации и документов. Свойства различных видов документов.

- •Понятия, определения и особенности конфиденциального документооборота.

- •Принципы обработки конфиденциальных документов.

- •Назначение, состав, этапы организации бумажного защищенного делопроизводства.

- •Технологические основы обработки электронных документов. Электронное защищенное делопроизводство. Состав. Функции.

- •Разработка проекта комплексной системы защиты объекта информатизации (ои). Согласно гост р 51275-99: информационные ресурсы, средства обеспечения, помещения и выделенные объекты.

- •5.6. Защита информации при использовании съемных накопителей информации большой емкости для автоматизированных рабочих мест на базе автономных пэвм

- •5.7. Защита информации в локальных вычислительных сетях

- •5.8. Защита информации при межсетевом взаимодействии

- •5.9. Защита информации при работе с системами управления базами данных

- •Идентификация/аутентификация

- •Разграничение доступа

- •Протоколирование/аудит

- •Экранирование

- •Туннелирование

- •Шифрование

- •Контроль целостности

- •Контроль защищенности

- •Обнаружение отказов и оперативное восстановление

- •Управление

- •Место сервисов безопасности в архитектуре информационных систем

- •Симметричные криптосистемы. Принципы работы современных блочных шифров. Современные методы криптоанализа. Поточные шифры.

- •Асимметричные системы шифрования. Основные этапы реализации электронной цифровой подписи.

- •Общая схема подписывания и проверки подписи с использованием хэш-функции. Основные свойства хэш-функций. Схема вычисления хэш-функции.

- •Системы аутентификации. Схемы аутентификации с применением паролей. Обеспечение подлинности сеанса связи с использованием механизмов запроса-ответа, отметок времени.

- •Защита программ от изучения, отладки и дизассемблирования, защита от трассировки по прерываниям; защита от разрушающих программных воздействий.

- •Общие положения защиты информации техническими средствами. Активные, пассивные и комбинированные технические средства защиты информации.

- •Защита информации от перехвата по побочным каналам утечки.

- •Защиты информации от подслушивания. Способы и средства защиты.

- •Методы защиты информации техническими средствами в учреждениях и предприятиях.

- •Аппаратные средства защиты информации

- •Технические средства защиты информации

- •Модели и методы оценки эффективности защиты информации

- •Контроль эффективности мер по защите информации техническими средствами.

- •Защита внутриобъектовых и межобъектовых линий связи.

- •Основные характеристики и параметры современных видеокамер, видеорегистраторов.

- •Технические средства автоматизированного проектирования систем охранно-пожарной сигнализации и видеонаблюдения.

- •Сущность методов оценки дальности (фазовый, импульсный, частотный) до объектов вторжения на охраняемую территорию, применяемых в системах охранных сигнализаций.

- •Источники питания электронной аппаратуры (выпрямители, стабилизаторы, принципы построения).

- •Способы передачи цифровой информации (преимущества и ограничения, скорость передачи информации, модемы, организация связи с помощью эвм).

- •Системы телефонной связи (принципы телефонной связи, телефонная сеть, офисные атс, радиотелефоны, сотовая связь).

Управление

Управление можно отнести к числу инфраструктурных сервисов, обеспечивающих нормальную работу функционально полезных компонентов и средств безопасности. Сложность современных систем такова, что без правильно организованного управления они постепенно (а иногда и довольно быстро) деградируют как в плане эффективности, так и в плане защищенности.

В контексте данной статьи особенно важной функцией управления является контроль согласованности конфигураций различных компонентов (имеется в виду семантическая согласованность, относящаяся, например, к наборам правил нескольких межсетевых экранов). Процесс администрирования идет постоянно; требуется, однако, чтобы при этом не нарушалась политика безопасности.

Современное управление, на наш взгляд, вступило в переломный этап. Начинают появляться продукты, обладающие достаточной интеллектуальностью, открытостью, расширяемостью, масштабируемостью, продукты, приемлемые по цене и по потребляемым ресурсам. Вероятно, должно пройти еще некоторое время, чтобы они стали достаточно зрелыми, стабилизировались.

Место сервисов безопасности в архитектуре информационных систем

Мы перечислили десяток сервисов безопасности. Как объединить их для создания эшелонированной обороны, каково их место в общей архитектуре информационных систем?

На внешнем рубеже располагаются средства выявления злоумышленной активности и контроля защищенности. Далее идут межсетевые экраны, защищающие внешние подключения. Они, вместе со средствами поддержки виртуальных частных сетей (обычно объединяемых с межсетевыми экранами) образуют периметр безопасности, отделяющий корпоративную систему от внешнего мира.

Сервис активного аудита должен присутствовать во всех критически важных компонентах и, в частности, в защитных. Это позволит быстро обнаружить атаку, даже если по каким-либо причинам она окажется успешной.

Управление доступом также должно присутствовать на всех сервисах, функционально полезных и инфраструктурных. Доступу должна предшествовать идентификация и аутентификация субъектов.

Криптографические средства целесообразно выносить на специальные шлюзы, где им может быть обеспечено квалифицированное администрирование. Масштабы пользовательской криптографии следует минимизировать.

Наконец, последний рубеж образуют средства пассивного аудита, помогающие оценить последствия нарушения безопасности, найти виновного, выяснить, почему успех атаки стал возможным.

Расположение средств обеспечения высокой доступности определяется критичностью соответствующих сервисов или их компонентов.

Технологии защиты информации в компьютерных системах, основанные на использовании аппарата искусственных нейронных сетей: биометрические системы контроля доступа на основе клавиатурного и рукописного почерка.

Симметричные криптосистемы. Принципы работы современных блочных шифров. Современные методы криптоанализа. Поточные шифры.

Симметри́чные криптосисте́мы (также симметричное шифрование, симметричные шифры) — способ шифрования, в котором для (за)шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Ключ алгоритма выбирается сторонами до начала обмена сообщениями.

Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Симметричные криптографические алгоритмы шифрования(Симметричные_криптосистемы) - способ шифрования, в котором для шифрования и расшифрования применяется один и тот же криптографический ключ. Ключ алгоритма должен сохраняться в секрете обеими сторонами.

Алгоритмы шифрования и дешифрования данных широко применяются в компьютерной технике в системах сокрытия конфиденциальной и коммерческой информации от злонамеренного использования сторонними лицами. Главным принципом в них является условие, что передатчик и приемник заранее знают алгоритм шифрования, а также ключ к сообщению, без которых информация представляет собой всего лишь набор символов, не имеющих смысла.

Классическим примером таких алгоритмов являются симметричные криптографические алгоритмы, перечисленные ниже:

Простая подстановка

Одиночная перестановка по ключу

Двойная перестановка

Перестановка "Магический квадрат"

Простая перестановка без ключа - один из самых простых методов шифрования. Сообщение записывается в таблицу по столбцам. После того, как открытый текст записан колонками, для образования шифровки он считывается по строкам. Для использования этого шифра отправителю и получателю нужно договориться об общем ключе в виде размера таблицы. Объединение букв в группы не входит в ключ шифра и используется лишь для удобства записи несмыслового текста.

Одиночная перестановка по ключу

Более практический метод шифрования, называемый одиночной перестановкой по ключу очень похож на предыдущий. Он отличается лишь тем, что колонки таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы.

Двойная перестановка

Для дополнительной скрытности можно повторно шифровать сообщение, которое уже было зашифровано. Этот способ известен под названием двойная перестановка. Для этого размер второй таблицы подбирают так, чтобы длины ее строк и столбцов были другие, чем в первой таблице. Лучше всего, если они будут взаимно простыми. Кроме того, в первой таблице можно переставлять столбцы, а во второй строки. Наконец, можно заполнять таблицу зигзагом, змейкой, по спирали или каким-то другим способом. Такие способы заполнения таблицы если и не усиливают стойкость шифра, то делают процесс шифрования гораздо более занимательным.

Перестановка «Магический квадрат»

Магическими квадратами называются квадратные таблицы со вписанными в их клетки последовательными натуральными числами от 1, которые дают в сумме по каждому столбцу, каждой строке и каждой диагонали одно и то же число. Подобные квадраты широко применялись для вписывания шифруемого текста по приведенной в них нумерации. Если потом выписать содержимое таблицы по строкам, то получалась шифровка перестановкой букв. На первый взгляд кажется, будто магических квадратов очень мало. Тем не менее, их число очень быстро возрастает с увеличением размера квадрата. Так, существует лишь один магический квадрат размером 3 х 3, если не принимать во внимание его повороты. Магических квадратов 4 х 4 насчитывается уже 880, а число магических квадратов размером 5 х 5 около 250000. Поэтому магические квадраты больших размеров могли быть хорошей основой для надежной системы шифрования того времени, потому что ручной перебор всех вариантов ключа для этого шифра был немыслим.

В квадрат размером 4 на 4 вписывались числа от 1 до 16. Его магия состояла в том, что сумма чисел по строкам, столбцам и полным диагоналям равнялась одному и тому же числу — 34. Впервые эти квадраты появились в Китае, где им и была приписана некоторая «магическая сипа».

В настоящее время симметричные шифры — это:

блочные шифры. Обрабатывают информацию блоками определённой длины (обычно 64, 128 бит), применяя к блоку ключ в установленном порядке, как правило, несколькими циклами перемешивания и подстановки, называемыми раундами. Результатом повторения раундов является лавинный эффект — нарастающая потеря соответствия битов между блоками открытых и зашифрованных данных.

поточные шифры, в которых шифрование проводится над каждым битом либо байтом исходного (открытого) текста с использованием гаммирования. Поточный шифр может быть легко создан на основе блочного (например, ГОСТ 28147-89 в режиме гаммирования), запущенного в специальном режиме.

Гаммирование - этот метод заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа.

Криптоанализ (от греч. κρυπτός — скрытый и анализ) — наука о методах получения исходного значения зашифрованной информации, не имея доступа к секретной информации (ключу), необходимой для этого. В большинстве случаев под этим подразумевается нахождение ключа. В нетехнических терминах, криптоанализ есть взлом шифра (кода).

Блочные шифры бывают двух основных видов:

шифры перестановки;

шифры замены.

Шифры перестановок переставляют элементы открытых данных (биты, буквы, символы) в некотором новом порядке. Шифры замены заменяют элементы открытых данных на другие элементы по определенному правилу.

Шифры замены делятся на две группы:

моноалфавитные (код Цезаря);

полиалфавитные (шифр Видженера)

В моноалфавитных шифрах замены буква исходного текста заменяется на другую, заранее определенную букву. Например в коде Цезаря буква заменяется на букву, отстоящую от нее в латинском алфавите на некоторое число позиций. Очевидно, что такой шифр взламывается совсем просто. Нужно подсчитать, как часто встречаются буквы в зашифрованном тексте, и сопоставить результат с известной для каждого языка частотой встречаемости букв.

В полиалфавитных подстановках для замены некоторого символа исходного сообщения в каждом случае его появления последовательно используются различные символы из некоторого набора. Этот набор не бесконечен, через какое-то количество символов его нужно использовать снова. В этом слабость чисто полиалфавитных шифров.

Под термином «криптоанализ» также понимается попытка найти уязвимость в криптографическом алгоритме или протоколе.

Методы криптоанализа.

Классический криптоанализ:

Частотный анализ

Метод Касиски (Метод Каcиски позволяет криптоаналитику найти длину ключевого слова, используемого в полиалфавитном шифре. Как только длина ключевого слова обнаружена, криптоаналитик выстраивает зашифрованный текст в n колонках, где n — длина ключевого слова. Тогда каждую колонку можно рассматривать как зашифрованный моноалфавитным шифром текст, который можно подвергнуть частотному анализу)

Метод индексных совпадений

Метод взаимных индексных совпадений

Симметричные алгоритмы:

Дифференциальный криптоанализ

Линейный криптоанализ (Криптоанализ происходит в два шага. Первый — построение соотношений между открытым текстом, шифротекстом и ключом, которые справедливы с высокой вероятностью. Второй — использование этих соотношений вместе с известными парами открытый текст — шифротекст для получения битов ключа)

Интегральный криптоанализ

Статистический криптоанализ

Вычетный криптоанализ

XSL атака

Атака со скольжением

Асимметричные алгоритмы (алгоритм RSA):

Решение задачи разложения числа на множители

Решение задачи дискретного логарифма

Метод бесключевого чтения RSA

Пото́чный шифр — это симметричный шифр, в котором каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста.

Поточный шифр— это симметричный шифр, в котором каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Поточный шифр реализует другой подход к симметричному шифрованию, нежели блочные шифры.

В поточных шифрах имеется обратная связь от открытого текста или, аналогично, от зашифрованного текста к ключу. Этот способ шифрования имеет преимущество в части сокращения длины ключа, который нужно сохранять или транспортировать, но есть в нем и очень существенный недостаток, состоящий в том что, если в посылаемом сообщении содержится какая-нибудь ошибка, то эта ошибка будет размножаться.

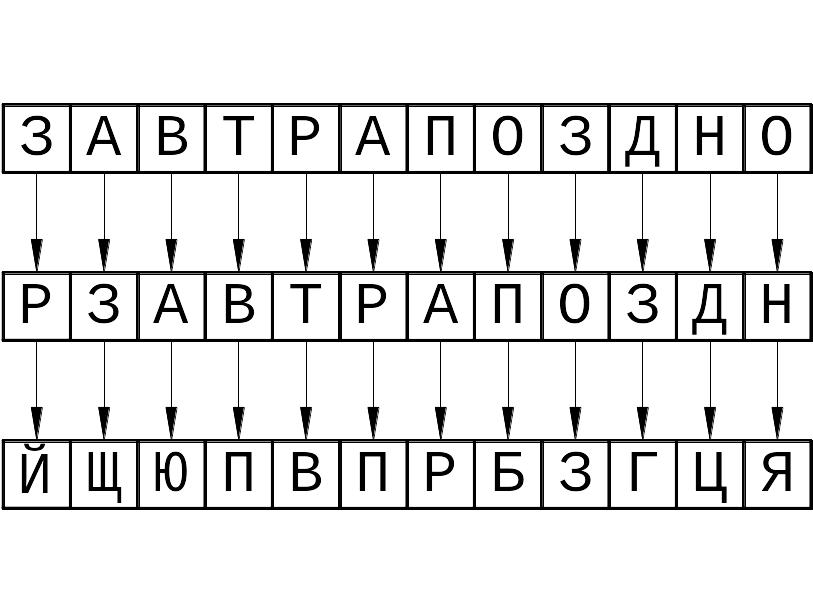

Система Виженера подобна полиалфавитной системе, после начального ключевого слова (в качестве которого Виженер использовал одиночный символ) используется сам текст сообщения (рис.1). Это позволяет избегать повторений, которые ослабляют полиалфавитные системы, но если хотя бы один символ искажен, то, начиная от этой точки, расшифровка будет ошибочной.

Рис.1. Кодирование в автоключевой системе Виженера

Для того чтобы дешифровать сообщение, приёмник должен знать ключевое слово или символ (в примере, показанном на рис.1, это один символ— "Р"), что позволяет расшифровать первый символ сообщения. Это дает ключ для следующего символа, и т. д. Шифрованию и расшифровке помогает таблица Виженера (рис.2).

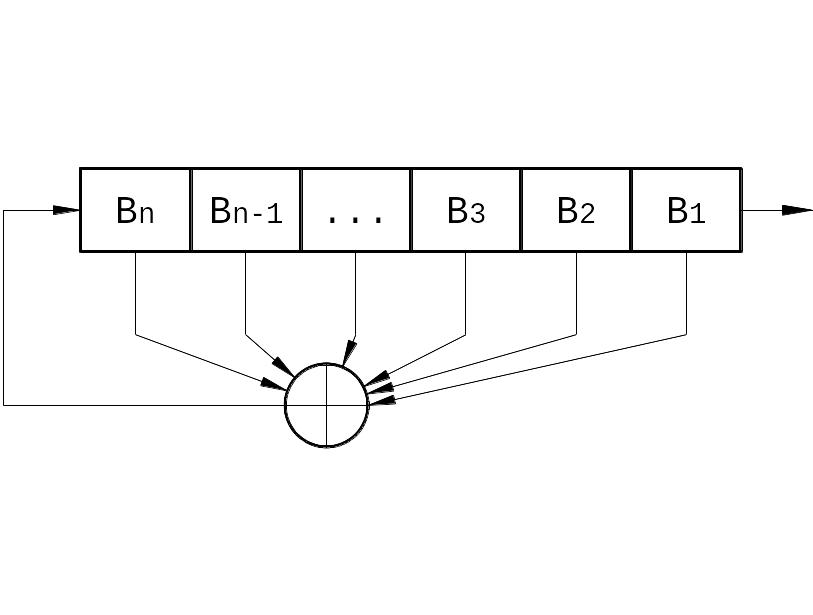

Регистры сдвига с обратной связью

Большинство реальных поточных шифров основано на регистрах сдвига с обратной связью. Регистр сдвига применяют для генерации ключевой последовательности. Регистр сдвига с обратной связью состоит из двух частей: регистра сдвига и функции обратной связи (рис. 4).

Рис.4. Общая схема

Регистр сдвига

представляет собой последовательность

битов. (Количество битов определяется

длиной сдвигового регистра. Если длина

равна

![]() битам, то регистр называется

-битовым

регистром сдвига.).

битам, то регистр называется

-битовым

регистром сдвига.).

Поточный шифр А5.

A5

А5 — это поточный шифр, используемый для шифрования GSM (Group Special Mobile), — европейского стандарта для цифровых сотовых мобильных телефонов. А5 состоит из трех PCЛОС длиной 19, 22 и 23. Выходом является XOR трех PCЛОС. В А5 используется изменяемое управление тактированием. Каждый регистр тактируется в зависимости от своего среднего бита, затем выполняется XOR с обратной пороговой функцией средних битов всех трех регистров. Обычно на каждом этапе тактируется два РСЛОС. Существует тривиальная атака на открытом тексте, основанная на предположении о содержании первых двух РСЛОС и попытке определения третьего РСЛОС по ключевой последовательности. Тем не менее идеи, лежащие в основе А5, позволяют проектировать надежные поточные шифры. Алгоритм эффективен и удовлетворяет всем известным статистическим тестам, единственная его слабость — короткие регистры. Варианты А5 с более длинными сдвиговыми регистрами и более плотными многочленами обратной связи позволяют противостоять силовой атаке.

Все методы криптоанализа поточных шифров обычно подразделяют на 3 класса:

силовые (атака «грубой силой»)

статистические

аналитические методы.

Силовые атаки

Атаки путём полного перебора(перебор всех возможных вариантов). Сложность полного перебора зависит от количества всех возможных решений задачи (размера пространства ключей или пространства открытого текста). Этот вид атаки применим ко всем видам систем поточного шифрования. При разработке систем шифрования разработчики стремятся сделать так, чтобы этот вид атак был наиболее эффективным по сравнению с другими существующими методами взлома.

Статистические атаки

Делятся на два подкласса:

метод криптоанализа статистических свойств шифрующей гаммы: направлен на изучение выходной последовательности криптосистемы; криптоаналитик пытается установить значение следующего бита последовательности с вероятностью выше вероятности случайного выбора с помощью различных статистических тестов.

метод криптоанализа сложности последовательности: криптоаналитик пытается найти способ генерировать последовательность, аналогичную гамме, но более просто реализуемым способом.

Оба метода используют принцип линейной сложности.

Аналитические атаки

Этот вид атак рассматривается в предположении, что криптоаналитику известны описание генератора, открытый и соответствующий закрытый тексты. Задача криптоаналитика определить использованный ключ (начальное заполнение регистров).

Виды аналитических атак, применяемые к синхронным поточным шифрам:

корреляционные

компромисс “время-память”

инверсионная

“предполагай и определяй”

на ключевую загрузку и реинициализацию

XSL атака.

Корреляционные атаки

Являются наиболее распространёнными атаками для взлома поточных шифров.

Известно, что работа по вскрытию криптосистемы может быть значительно сокращена, если нелинейная функция пропускает на выход информацию о внутренних компонентах генератора. Поэтому для восстановления начального заполнения регистров корреляционные атаки исследуют корреляцию выходной последовательности шифросистемы с выходной последовательностью регистров.

Существуют следующие подклассы корреляционных атак:

Базовые корреляционные атаки

Атаки, основанные на низко-весовых проверках четности

Атаки, основанные на использовании сверточных кодов

Атаки, использующие технику турбо кодов

Атаки, основанные на восстановлении линейных полиномов

Быстрые корреляционные атаки.