- •Локальные сети эвм. Способы связи эвм между собой.

- •Сети эвм. Классификация сетей.

- •Локальные сети эвм. Физические стандарты каналов связи.

- •4. Локальные сети эвм. Понятие о топологии сети.

- •5. Локальные сети эвм. Шинная топологии, достоинства и недостатки.

- •6. Локальные сети эвм. Звездообразная и кольцевая топологии, достоинства и недостатки.

- •1 Звезда

- •2 Кольцо

- •3 Общая шина

- •4 Иерархическая топология

- •7. Windows xp - современное средство построения одноранговых лвс

- •Использование Мастера настройки сети

- •Конфигурирование сети вручную

- •8. Основные протоколы логического уровня в современных сетевых ос

- •9. Кабельные системы сетей эвм. Коаксиальные кабели и витая пара.

- •Кабели на основе неэкранированной витой пары

- •Кабели на основе экранированной витой пары

- •Коаксиальные кабели

- •Вопрос №12 Программные средства лвс. Сетевые операционные системы Сетевые операционные системы Структура сетевой операционной системы

- •Одноранговые сетевые ос и ос с выделенными серверами

- •Ос для рабочих групп и ос для сетей масштаба предприятия

- •Обзор сетевых операционных систем

- •Протокол sap и Novell Directory Services

- •14. Сетевая ос windows 2000/nt. Структура, протоколы, основные характеристики.

- •Билет 15. Классификация современных сетей передачи и обработки информации. Классификация вычислительных сетей

- •Конфигурация вычислительной сети и методы доступа Топология вычислительной сети

- •Виды топологий

- •Общая шина

- •Классификация сетей по территориальному признаку. Примеры сетей.

- •Сеть internet - объединение общемировых сетей передачи информации.

- •18. Internet - принципы построения.

- •19. Протокол tcp/ip основа построения internet.

- •20. Логическая структура лвс. Одно и двух ранговые лвс.

- •22. Логическая структура лвс. Файловые серверы и серверы приложений.

- •23. Протоколы http и ftp - основные средства нижнего уровня в www.

- •Служба организации электронной почты (источник - конспект лекций)

- •26. Понятие сети, ресурсы, их использование

- •Понятие сети

- •Ресурсы

- •Ресурсы, их использование

- •27. Файл-серверная и клиент-серверная технологии

- •Файл-серверная технология

- •Технология клиент-сервер

- •Недостатки Клиент-серверной архитектуры

- •28. Программные средства сетевого доступа к данным (sql-серверы и т.П.)

- •29. Сетевая архитектура. Физическая и логическая топология

- •Виды топологий

- •Сетевые карты

- •Вопрос № 31 Сетевое оборудование. Коммутаторы, концентраторы, маршрутизаторы, мосты и т.П.

- •32. Модель взаимодействия открытых систем (osi)

- •33. Сетевые протоколы

- •34 Протоколы tcp/ip.

- •Основы tcp/ip

- •Краткое описание протоколов семейства tcp/ip с расшифровкой аббревиатур

- •Архитектура tcp/ip

- •Уровни сетей и протоколы tcp/ip

- •Краткое заключение

- •35: Маршрутизация tcp/ip, локальные и глобальные ip-адреса Типы адресов: физический (mac-адрес), сетевой (ip-адрес) и символьный (dns-имя)

- •Отображение физических адресов на ip-адреса: протоколы arp и rarp

- •36. Понятие сокета

- •Обзор сокетов

- •38. Сетевое программное обеспечение лвс и компоненты лвс

- •Основные компоненты

- •Рабочие станции

- •Сетевые адаптеры

- •Файловые серверы

- •Сетевые операционные системы

- •Сетевое программное обеспечение

- •39. Сеть из двух компьютеров

- •40. Сети Windows nt/2000. Понятие сервера и рабочей станции.

- •41. Базовый состав сетевого по Windows.

- •41.1 Состав сетевого клиентского по

- •41.2 Краткое описание утилит

- •41.3 Утилиты для диагностики tcp/ip соединений

- •43. Доменная модель.

- •44. Учетные записи и группы пользователей

- •45. Функции администратора Windows nt

- •46. Защита сетевых ресурсов с помощью прав доступа.

- •47. Понятие файловой системы.

- •48. Защита ресурсов с помощью разрешений ntfs.

- •49. Технология ethernet

- •50. Понятие о службах dns, wins, dhcp.

- •51. Пример сети небольшого предприятия.

- •52. Технология token ring

- •Параметры и настройка подключения к Интернет

- •55. Методы поиска информации в Интернет

- •Структура поисковых сервисов Интернета. Поисковые машины и каталоги

- •Метапоисковые системы

- •Типы файлов, используемых в Интернет

- •Почта. РорЗ/smtp и http доступ к почте

- •Html и создание сайтов

41.2 Краткое описание утилит

File Transfer Protocol (FTP) Обеспечивает обмен файлами между двумя хостами, один из которых является FTP-сервером. Использует TCP.

Trivial File Transfer Protocol (TFTP) Обеспечивает обмен файлами между двумя хостами, один из которых является FTP-сервером. Использует UDP. Не требует аутентификации. Используется для удаленной загрузки.

Remote Copy Protocol (RCP) Используется для копирования файлов между Windows NT клиентом и UNIX хостом.

Telnet Имуляция терминала.

Remote Shell (RSH) Запуск команд на UNIX хосте.

Remote Execution (REXEC) Запуск процессов на UNIX хосте.

Line Printer Remote (LPR) Печатает файл на хосте с запущенным LPD сервисом.

Line Printer Queue (LPQ) Используется для просмотра очереди на печать на удаленном компьютере.

Line Pinter Deamon (LPD) Обрабатывает LPD запросы и посылает данные на печатающее устройство.

Все вышеперечисленные утилиты требуют наличия соответствующего программного обеспечения как на сервере, так и на клиенте.

41.3 Утилиты для диагностики tcp/ip соединений

Packet InterNet Grouper (PING) Проверка доступности хоста.

IPCONFIG Информация о конфигурации TCP/IP (IP адрес, маска подсети, default gateway). Если используется ключ /all, то дополнительно высвечивается о DHCP, WINS, DNS серверах).

В Windows 95 аналогичная утилита называется WinIpCfg

Finger Получение информации с удаленного компьютера, который поддерживает finger сервис.

NSLOOKUP Exames entries in the DNS database of a particular host.

HOSTNAME Информация об имени хоста.

NETSTAT Статистика протокола и текущие соединения, использующие TCP/IP.

NBTSTAT Статистика протокола и текущие соединения, использующие NetBIOS over TCP/IP.

ROUTE Просмотр и корректировка таблицы маршрутизации.

TRACERT Просмотр маршрута между локальным и удаленным хостом.

Address Resolution Protocol (ARP) Работа с кэшем ARP.

42. Модель рабочей группы

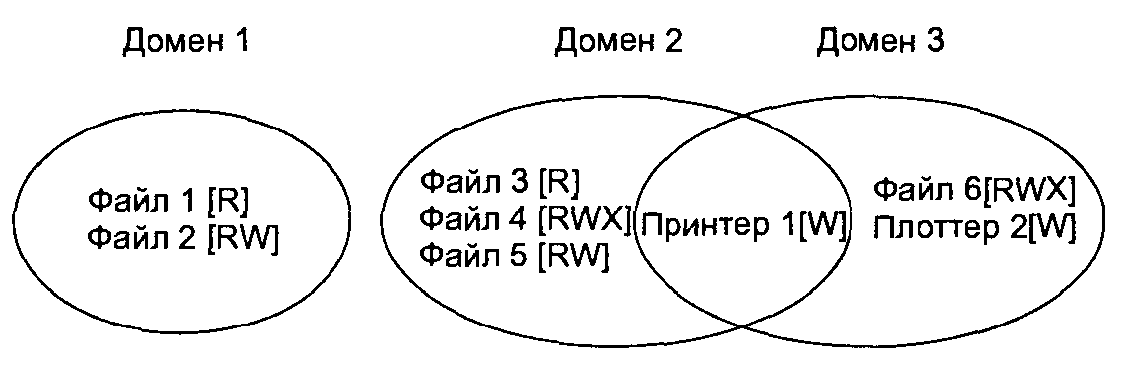

1.Понятие о доменной модели. Компьютерная система содержит множество объектов, которые необходимо защищать (аппаратура и программное обеспечение). Каждый объект обладает именем и множеством операций, производимых над ним процессами ( напр. для файлов: MyFile.txt: read ,write). Основа механизмов защиты – концепция доменов. Домен – множество пар вида ( ОБЪЕКТ, ПРАВА ДОСТУПА). Каждая пара указывает на некоторый объект и совокупность операций, выполняемых над объектом. След. Права доступа – разрешение на выполнение соответствующей операции. Домен соответствует пользователю или группе пользователей (Рис.1).

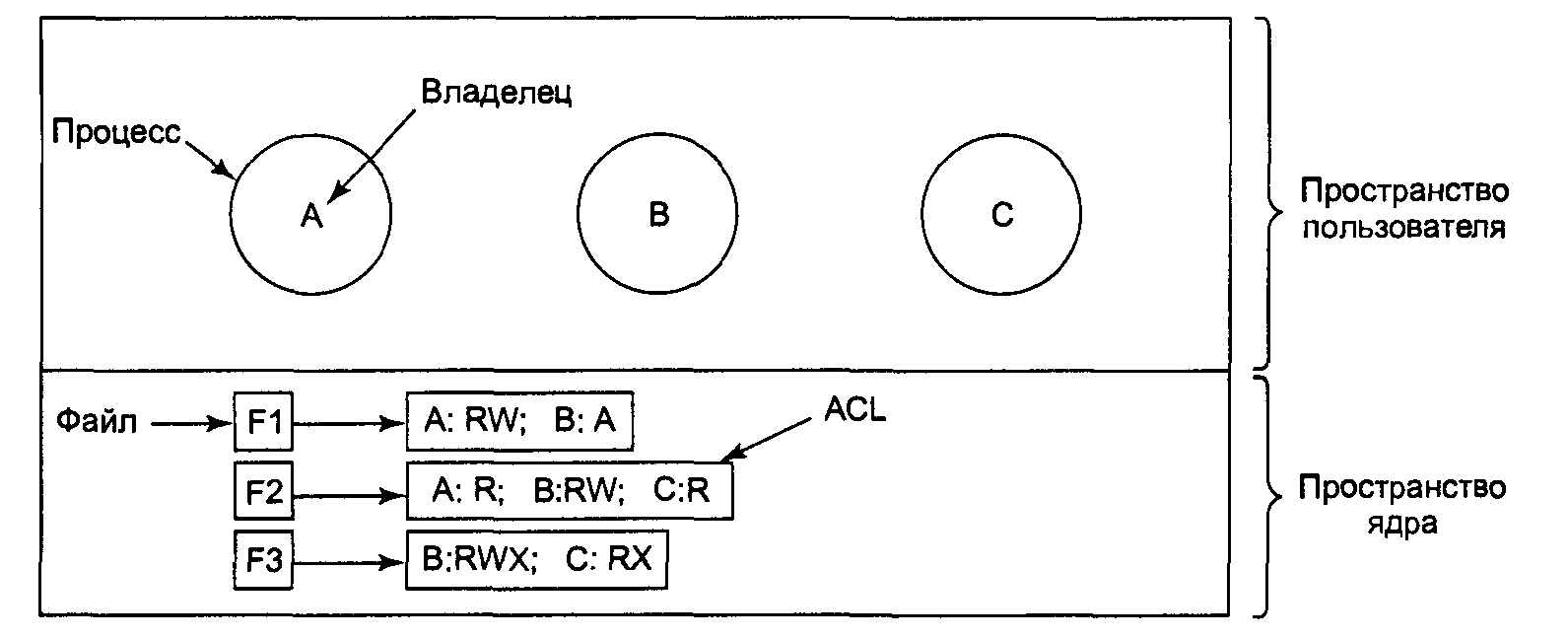

Рис.1 Рис.2

В каждый момент процесс работает в одном из доменов защиты, но имеет возможность переключиться на другой домен по правилам, зависящим от системы. Одно из решений на основе доменной модели – представление в виде таблицы (колонки – объекты, а строки - домены). Также можно представить таблицу переходов между доменами (колонки и столбцы - домены). При возможности перехода из j-го домена в i-тый соответствующая ячейка=1 если невозможно =0. Но хранить в виде матриц невыгодно. Матрицу хранят или по столбцам (ACL - список) или по строкам. На рис.2 предст. ACL –списки для трех объектов F1,F2,F3, в которых указаны права для доменов, каждый из которых соответствует одному из пользователей (А,В,С). Права предоставляются пользователю-владельцу, который запускает процесс, который может выполнять соответствующие спискам операции (в зависимости от домена владельца) над объектами-файлами.

2. Концепция групп пользователей. У групп есть имена, и они также могут включаться в ACL-списки. Возможно два варианта семантики групп.

В одних системах у каждого процесса есть идентификатор группы (GID) и идентификатор пользователя (UID). ACL – списки содержат записи вида: UID1,GID1:права1; UID2,GID2:права2. В такой схеме при поступлении к объекту защиты запроса доступа выполняется проверка GID и UID обращающегося с запросом процесса. Если они присутствуют в ACL списке, то соответствующие права предоставляются процессу. Если комбинации UID GID в списке нет, то в доступе отказываетс (далее изложение ведется на основе данной модели).

В других системах записи ACL содержат либо GID либо UID.

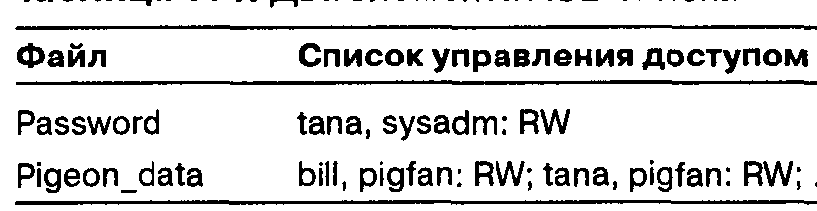

Использование групп вводит понятие роли. Допустим некоторый пользователь tana является СисАдмином и след. входит в группу sysadm и одновременно принадлежит к непривилегированной группе pigfan(рис3).

рис.3

Результат попытки доступа к файлам пользователем tana зависит от того, под какой учетной записью она зарегистрировалась в системе (сисадмин-sysadm или юзер-pigfan). Цель данной схемы состоит в том, чтобы tana не смогла получить доступ к файлу паролей, когда регистрируется в системе как юзер.

Если права по доступу к файлу предоставляются независимо от группы, к которой принадлежит пользователь, то это обозначается в ACL-списке как *, напр. *:RW (всем можно писать и читать). Кроме того права предоставляются пользователю, если они предоставлены группе, к которой принадлежит пользователь. В таком случае пользователь, принадлежащий к нескольким группам не должен задумываться , какую группу указать при регистрации. Членство при таком подходе является постоянным и не указывается при регистрации. Недостаток(см рис.3) – возможность редактирования файла Password tan-ой как из группы pigfan, так и из группы sysadm.

C помощью * возможна блокировка прав определенного пользователя, например

File Hacker.*:(none); *.*:RW -

Разрешение на запись и чтение всем пользователям всех групп, кроме пользователя hacker.

Важно то, что ACL список проверяется лишь при открытии файла. Если некоторый пользователь хочет запретить(редактируя ACL - список) доступ к файлу определенных групп, а пользователи данных групп уже работают с данным файлом, - изменение прав на время работы с открытым файлом их касаться не будет. , т.е. права сохраняться на время открытия.