- •Угрозы информационной безопасности Системная классификация угроз безопасности информации

- •Объективные угрозы:

- •4. Источники угроз. Под источником угроз понимается непосредственный ее генератор или носитель. Таким источником могут быть люди, технические средства, модели (алгоритмы), программы, внешняя среда.

- •Система асимметричного шифрования (с открытым ключом)

- •Электронная цифровая подпись (эцп)

- •Сетевые атаки через Интернет

- •Всплывающие приложения и диалоговые окна

- •Служба мгновенного обмена сообщениями

- •Контрольные вопросы

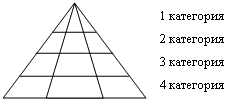

1. Предмет защиты. Защите подлежит та информация, которая имеет цену. Для оценки требуется распределение информации на категории не только в соответствии с ее ценностью, но и важностью. Известно следующее распределение информации по уровню важности:

Жизненно-важная, незаменимая информация, наличие которой необходимо для функционирования организаций.

Важная информация, которая может быть заменена или восстановлена, но процесс восстановления очень труден и связан с большими затратами.

Полезная информация - это информация, которую трудно восстановить, однако организация может эффективно функционировать и без нее.

Несущественная информация.

В соответствии с описанными принципами деления, информацию, обрабатываемую в автоматизированных системах обработки данных (АСОД) для иллюстрации можно представить по категориям важности и секретности в виде пирамиды, состоящей из нескольких слоев по вертикали.

1.

Модель предмета защиты:

Вершиной

пирамиды является наиболее важная

информация, а фундаментом - несущественная

информация, но связанная с обработкой

более важной информации. Каждый слой

данной пирамиды, поделенный на части

по горизонтали, отражает принцип деления

информации по функциональному признаку

и полномочиям ее пользователей.

Безопасные технологии - это

технологии, которые не наносят

материального ущерба субъектам, имеющим

прямое или косвенное отношение к ним.

Субъектом может быть государство,

физические лица и др.

Вершиной

пирамиды является наиболее важная

информация, а фундаментом - несущественная

информация, но связанная с обработкой

более важной информации. Каждый слой

данной пирамиды, поделенный на части

по горизонтали, отражает принцип деления

информации по функциональному признаку

и полномочиям ее пользователей.

Безопасные технологии - это

технологии, которые не наносят

материального ущерба субъектам, имеющим

прямое или косвенное отношение к ним.

Субъектом может быть государство,

физические лица и др.

Виды воздействия на информацию:

Блокирование информации. Пользователь не может получить доступ к информации. При отсутствии доступа, сама информация не теряется. Причины:

отсутствие оборудования

отсутствие специалиста

отсутствие ПО

Нарушение целостности. Причины:

утеря информации

выход из строя носителя

искажения:

нарушение смысловой значимости

нарушение логической связанности

потеря достоверности

Нарушение конфиденциальности. С информацией ознакомляются субъекты, которым это не положено. Уровень допуска к информации определяет ее владелец. Нарушение конфиденциальности может произойти из-за неправильной работы системы, ограничения доступа или наличия побочного канала доступа.

Несанкционированное тиражирование. Под защитой понимается защита авторских прав и прав собственности на информацию.

2. Типовые структуры автоматизированных систем и объекты защиты в них. АСОИ - организационно-технические системы, представляющие собой совокупность компонентов:

Технические средства обработки и передачи данных

Системное и прикладное ПО

Информация на различных носителях

Персонал и пользователи системы

Поддерживающая инфраструктура (системы электроснабжения, жизнеобеспечения, вентиляции, средства коммуникаций и т.д.).

Типовые структуры АС:

Автономные рабочие станции (АРС). Один или несколько ПК, не связанных между собой. На любом из них пользователи работают раздельно во времени. Обмен информацией осуществляется через сменные носители. Объекты защиты в автономных рабочих станциях (АРС):

АРС

сменные носители информации

пользователи и обслуживающий персонал

устройства визуального представления информации

источники побочного электромагнитного излучения и наводок

ЛВС - создаются для коллективной обработки информации или совместного использования ресурса. Оборудование размещено в пределах одного помещения, здания или группы близкорасположенных зданий.

Локальные системы коллективного пользования (ЛСКП). Структура ЛСКП:

без выделенного сервера или одноранговой сети. Не требует централизованного управления; любой пользователь делает доступными свои данные; используется однотипная ОС.

с выделенным сервером.

Требует централизованного административного управления; на РС и серверах могут быть установлены:

многотерминальные системы на базе малых и больших компьютеров. Основные ресурсы сосредоточены на сервере; РС - это терминалы; общее руководство осуществляет администратор; на центральном компьютере и РС используются различные ОС.

многосегментные ЛС - состоят из нескольких сегментов, любой из которых является сетью с выделенным сервером. Объединение осуществляется через мост, в качестве которого может использоваться либо выделенный сервер, либо специальной устройство. Любым сегментом управляет свой администратор. В любом сегменте может использоваться своя ОС.

смешанные сети - включают все вышерассмотренные системы.

Объекты защиты:

все рабочие станции (РС)

сервер и центральный компьютер

локальные каналы связи

реквизиты доступа

Глобальные системы коллективного пользования (ГСКП). ГСКП - совместная обработка информации и совместное использование ресурсов. Отличия от ЛСКП:

1. Могут находиться на значительном удалении друг от друга.

2. Каналы связи не принадлежат собственнику системы.

3. Каналы связи являются коммутируемыми и взаимосвязанными.

4. Для использования каналов связи необходимо устройство сопряжения.

5. Подобные системы открыты и подключиться к ним могут все желающие.

Объекты защиты:

РС

глобальные каналы связи

информация, передаваемая по глобальным каналам связи

информация о реквизитах доступа в ГСКП.

К объектам защиты в АСОИ относят не только ее элементы , но и поддерживающую инфраструктуру

Угрозы информационной безопасности Системная классификация угроз безопасности информации

Под угрозой информации в АСОИ понимают меру возможности возникновения на каком-либо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию: нарушение (или опасность нарушения) физической целостности, несанкционированная модификация (или угроза такой модификации) информации, несанкционированное получение (или угроза такого получения) информации, несанкционированное размножение информации.

К настоящему времени известно большое количество разноплановых угроз безопасности информации различного происхождения.

Таблица 1

Параметры классификации |

Значения параметров |

Содержание значения параметра |

1. Виды |

1.1. Физическая целостность 1.2. Логическая структура 1.3. Содержание 1.4. Конфиденциальность 1.5. Право собственности |

Уничтожение (искажение) Искажение структуры Несанкционированная модификация Несанкционированное получение Присвоение чужого права |

2. Природа происхождения |

2.1. Случайная

2.2. Преднамеренная |

Отказы, сбои, ошибки, стихийные бедствия, побочные влияния

Злоумышленные действия людей |

3. Предпосылки появления |

3.1. Объективные

3.2. Субъективные |

Количественная недостаточность элементов системы, качественная недостаточность элементов системы

Разведорганы иностранных государств, промышленный шпионаж, уголовные элементы, недобросовестные сотрудники |

4. Источники угроз |

4.1. Люди

4.2. Технические устройства

4.3. Модели, алгоритмы, программы

4.4. Технологические схемы обработки

4.5. Внешняя среда |

Посторонние лица, пользователи, персонал

Регистрации, передачи, хранения, переработки, выдачи Общего назначения, прикладные, вспомогательные

Ручные, интерактивные, внутримашинные, сетевые

Состояние атмосферы, побочные шумы, побочные сигналы |

Дадим краткий комментарий к использованным в табл. 1 параметрам классификации, их значениям и содержанию.

I. Виды угроз. Данный параметр является основополагающим, определяющим целевую направленность защиты информации.

2. Происхождение угроз. В таблице выделено два значения данного параметра: случайное и преднамеренное. Под случайным понимается такое происхождение угроз, которое обуславливается спонтанными и не зависящими от воли людей обстоятельствами, возникающими в АС в процессе ее функционирования. Наиболее известными событиями данного плана являются отказы, сбои, ошибки, стихийные бедствия и побочные влияния. Сущность перечисленных событий (кроме стихийных бедствий, сущность которых ясна) определяется следующим образом:

отказ – нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им основных своих функций;

сбой – временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции;

ошибка – неправильное (разовое или систематическое) выполнение элементом одной или нескольких функций, происходящее вследствие специфического (постоянного или временного) его состояния;

побочное влияние - негативное воздействие на систему в целом или отдельные ее элементы, оказываемое какими-либо явлениями, происходящими внутри системы или во внешней среде.

Преднамеренное происхождение угрозы обуславливается злоумышленными действиями людей.

3. Предпосылки появления угроз. В таблице приведены две возможные разновидности предпосылок: объективные (количественная или качественная недостаточность элементов системы) и субъективные (деятельность разведорганов иностранных государств, промышленный шпионаж, деятельность уголовных элементов, действия недобросовестных сотрудников системы).

Объективные угрозы:

количественная недостаточность - физическая нехватка одного или нескольких элементов системы, вызывающая нарушения технологического процесса обработки данных и/или перегрузку имеющихся элементов;

качественная недостаточность - несовершенство конструкции (организации) элементов системы, в силу чего могут появляться возможности случайного или преднамеренного негативного воздействия на обрабатываемую или хранимую информацию.

Субъективные угрозы:

деятельность разведорганов иностранных государств - специально организуемая деятельность государственных органов, профессионально ориентированных на добывание необходимой информации всеми доступными способами и средствами. К основным видам разведки относятся агентурная (несанкционированная деятельность профессиональных разведчиков, завербованных агентов и так называемых "доброжелателей") и техническая, включающая радиоразведку (перехват радиоэлектронными средствами информации, циркулирующей в телекоммуникационных каналах), радиотехническую разведку (регистрацию спецсредствами электромагнитных излучений технических систем) и космическую разведку (использование космических кораблей и искусственных спутников Земли для наблюдения за территорией, ее фотографирования, регистрации радиосигналов и получения полезной информации любыми другими доступными способами);

промышленный шпионаж - негласная деятельность организации (ее представителей) по добыванию информации, специально охраняемой от несанкционированной ее утечки или хищения, с целью создания для себя благоприятных условий и получения максимальных выгод (недобросовестная конкуренция);

злоумышленные действия уголовных элементов - хищение информации или компьютерных программ в целях наживы;

действия недобросовестных сотрудников - хищение (копирование) или уничтожение информационных массивов и/или программ по эгоистическим или корыстным мотивам, а также в результате несоблюдения установленного порядка работы с информацией.

4. Источники угроз. Под источником угроз понимается непосредственный ее генератор или носитель. Таким источником могут быть люди, технические средства, модели (алгоритмы), программы, внешняя среда.

Презентация

Системы с открытым ключом

По характеру использования ключа алгоритмы шифрования делятся на два типа: симметричные (с одним ключом, по-другому — с секретным ключом) и несимметричные (с двумя ключами или с открытым ключом). Несимметричные алгоритмы шифрования и дешифрования порой называют асимметричными.

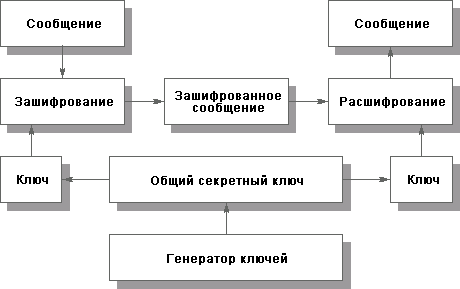

Система симметричного шифрования (с закрытым ключом)

В симметричных криптосистемах в шифраторе отправителя и дешифраторе получателя используется один и тот же ключ (закрытый или секретный). Шифратор образует шифрограмму, которая является функцией открытого текста. Конкретный вид функции преобразования (шифрования) определяется секретным ключом. Дешифратор получателя сообщения выполняет обратное преобразование по отношению к преобразованию, сделанному в шифраторе. Секретный ключ хранится в тайне и передается по каналу, исключающему перехват ключа криптоаналитиком противника или коммерческого конкурента.

Слабое место криптографических систем при их практической реализации — проблема распределения ключей. Для того чтобы был возможен обмен конфиденциальной информацией между двумя субъектами ИС, ключ должен быть сгенерирован одним из них, а затем каким-то образом опять же в конфиденциальном порядке передан другому. То есть, в общем случае для передачи ключа опять же требуется использование какой-то криптосистемы.

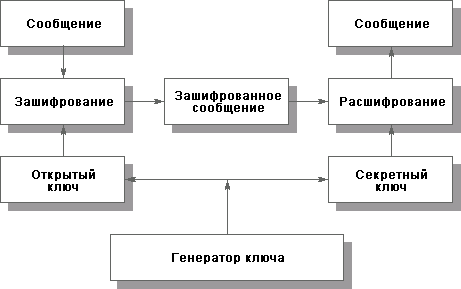

Для решения этой проблемы на основе результатов, полученных классической и современной алгеброй, были предложены системы с открытым ключом.

Суть их состоит в том, что каждым адресатом ИС генерируются два ключа, связанные между собой по определенному правилу. Один ключ объявляется открытым, а другой закрытым. Открытый ключ публикуется и доступен любому, кто желает послать сообщение адресату. Секретный (закрытый) ключ сохраняется в тайне.

Исходный текст шифруется открытым ключом адресата и передается ему. Зашифрованный текст в принципе не может быть расшифрован тем же открытым ключом. Дешифрование сообщения возможно только с использованием закрытого ключа, который известен только самому адресату.

Система асимметричного шифрования (с открытым ключом)

Криптографические системы с открытым ключом используют так называемые необратимые, или односторонние, функции, которые обладают следующим свойством: при заданном значении х относительно просто вычислить значение f{x), однако если уМ =f{x), то нет простого пути для вычисления значения х.

Множество классов необратимых функций и порождает все разнообразие систем с открытым ключом. Однако не всякая необратимая функция годится для использования в реальных ИС.

В самом определении необратимости присутствует неопределенность. Под необратимостью понимается не теоретическая необратимость, а практическая невозможность вычислить обратное значение, используя современные вычислительные средства за обозримый интервал времени.

Поэтому, чтобы гарантировать надежную защиту информации, к системам с открытым ключом (СОК) предъявляются два важных и очевидных требования:

1. Преобразование исходного текста должно быть необратимым и исключать его восстановление на основе открытого ключа.

2. Определение закрытого ключа на основе открытого также должно быть невозможным при современном уровне технологии. При этом желательна точная нижняя оценка сложности (количества операций, необходимых для раскрытия шифра).

Существенным недостатком асимметричных методов шифрования является их низкое быстродействие, поэтому данные методы приходится сочетать с симметричными (асимметричные методы на 3 – 4 порядка медленнее). Так, для решения задачи эффективного шифрования с передачей секретного ключа, использованного отправителем, сообщение сначала симметрично зашифровывают случайным ключом, затем этот ключ зашифровывают открытым асимметричным ключом получателя, после чего сообщение и ключ отправляются по сети.

Определенное распространение получила разновидность симметричного шифрования, основанная на использовании составных ключей. Идея состоит в том, что секретный ключ делится на две части, хранящиеся отдельно. Каждая часть сама по себе не позволяет выполнить расшифрование. Если у правоохранительных органов появляются подозрения относительно лица, использующего некоторый ключ, они могут в установленном порядке получить половинки ключа и дальше действовать обычным для симметричного расшифрования образом.

Алгоритмы шифрования с открытым ключом получили широкое распространение в современных информационных системах. Наиболее популярен алгоритм RSA, разработанный в 1977 году и названнный в честь его создателей: Рона Ривеста, Ади Шами-ра и Леонарда Эйдельмана. Алгоритм RSA используется в банковских компьютерных сетях, особенно для работы с удаленными клиентами (обслуживание кредитных карточек).

Все предлагаемые сегодня криптосистемы с открытым ключом опираются на один из следующих типов необратимых преобразований:

• разложение больших чисел на простые множители;

• вычисление логарифма в конечном поле;

• вычисление корней алгебраических уравнений.

Алгоритмы криптосистемы с открытым ключом (СОК) можно использовать в трех назначениях.

1. Как самостоятельные средства защиты передаваемых и хранимых данных.

2. Как средства для распределения ключей. Алгоритмы СОК более трудоемки, чем традиционные криптосистемы. Поэтому часто на практике рационально с помощью СОК распределять ключи, информационный объем которых незначителен. А потом с помощью обычных алгоритмов осуществлять обмен большими потоками данных.

3. Средства аутентификации пользователей (электронная подпись).

Электронная цифровая подпись (эцп)

При обработке документов в электронной форме совершенно непригодны традиционные способы установления подлинности по рукописной подписи и оттиску печати на бумажном документе. Принципиально новым решением является электронная цифровая подпись (ЭЦП).

Электронная цифровая подпись используется для аутентификации текстов, передаваемых по телекоммуникационным каналам.

Целью аутентификации электронных документов является их защита от возможных видов злоумышленных действий, к которым относятся:

• активный перехват – нарушитель, подключившийся к сети, перехватывает документы (файлы) и изменяет их;

• маскарад – абонент С посылает документ абоненту В от имени абонента А;

• ренегатство – абонент А заявляет, что йе посылал сообщения абоненту В, хотя на самом деле послал;

• подмена – абонент В изменяет или формирует новый документ и заявляет, что получил его от абонента А;

• повтор – абонент С повторяет ранее переданный документ, который абонент А посылал абоненту В.

Эти виды злоумышленных действий могут нанести существенный ущерб банковским и коммерческим структурам, государственным предприятиям и организациям, частным лицам, применяющим в своей деятельности компьютерные информационные технологии.

Функционально ЭЦП аналогична обычной рукописной подписи и обладает ее основными достоинствами:

• удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

• не дает самому этому лицу возможности отказаться от обязательств, связанных с подписанным текстом;

• гарантирует целостность подписанного текста.

Цифровая подпись представляет собой относительно небольшое количество дополнительной цифровой информации, передаваемой вместе с подписываемым текстом.

При формировании ЭЦП отправитель прежде всего вычисляет хэш-функцию h(М) подписываемого текста М. Вычисленное значение хэш-функции h(M) представляет собой один короткий блок информации т, характеризующий весь текст М в целом. Затем число m шифруется секретным ключом отправителя. Получаемая при этом пара чисел представляет собой ЭЦП для данного текста М.

При проверке ЭЦП получатель сообщения снова вычисляет хэш-функцию m = h(M) принятого по каналу текста М, после чего при помощи открытого ключа отправителя проверяет, соответствует ли полученная подпись вычисленному значению m хэш-функции.

Принципиальным моментом в системе ЭЦП является невозможность подделки ЭЦП пользователя без знания его секретно ключа подписывания.

В качестве подписываемого документа может быть использован любой файл. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей..

Каждая подпись содержит следующую информацию:

• дату подписи;

срок окончания действия ключа данной подписи;

• информацию о лице, подписавшем файл (Ф.И.О.. должность краткое наименование фирмы);

• идентификатор подписавшего (имя открытого ключа);

• собственно цифровую подпись.

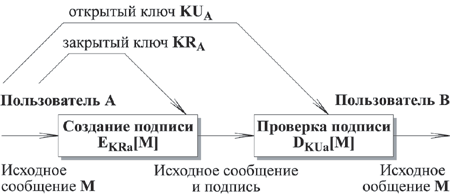

Система ЭЦП включает две процедуры: 1) процедуру постановки подписи; 2) процедуру проверки подписи. В процедуре постановки подписи используется секретный ключ отправителя сообщения, в процедуре проверки подписи – открытый ключ отправителя.

Создание и проверка подписи состоит из следующих шагов:

Рис.

7.2.

Создание и проверка подписи

Рис.

7.2.

Создание и проверка подписи

Пользователь А создает пару ключей KRA и KUA, используемых для создания и проверки подписи передаваемых сообщений.

Пользователь А делает доступным некоторым надежным способом свой ключ проверки, т.е. открытый ключ KUA. Составляющий пару закрытый ключ KRA держится в секрете.

Если А хочет послать подписанное сообщение В, он создает подпись EKRa[M] для этого сообщения, используя свой закрытый ключ KRA.

Когда В получает подписанное сообщение, он проверяет подпись DKUa[M], используя открытый ключ А KUA. Никто другой не может подписать сообщение, так как этот закрытый ключ знает только А.

До тех пор, пока пользователь или прикладная система надежно хранит свой закрытый ключ, их подписи достоверны.

Защита информации в локальных сетях

Переход от работы на персональных компьютерах к работе в сети усложняет защиту информации по следующим причинам:

большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть.

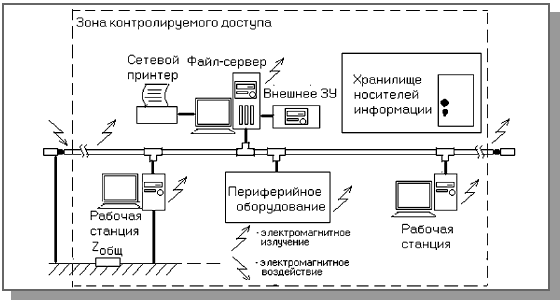

Остроту проблемы, связанной с большой протяженностью сети для одного из ее сегментов на коаксиальном кабеле, иллюстрирует рис. 4.1. В сети имеется много физических мест и каналов несанкционированного доступа к информации в сети. Каждое устройство в сети является потенциальным источником электромагнитного излучения из-за того, что соответствующие поля, особенно на высоких частотах, экранированы неидеально. Система заземления вместе с кабельной системой и сетью электропитания может служить каналом доступа к информации в сети, в том числе на участках, находящихся вне зоны контролируемого доступа и потому особенно уязвимых. Кроме электромагнитного излучения, потенциальную угрозу представляет бесконтактное электромагнитное воздействие на кабельную систему. Безусловно, в случае использования проводных соединений типа коаксиальных кабелей или витых пар, называемых часто медными кабелями, возможно и непосредственное физическое подключение к кабельной системе. Если пароли для входа в сеть стали известны или подобраны, становится возможным несанкционированный вход в сеть с файл-сервера или с одной из рабочих станций. Наконец возможна утечка информации по каналам, находящимся вне сети:

хранилище носителей информации;

элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет так называемого микрофонного эффекта;

телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи).

Рис. 9.1. Места и каналы возможного несанкционированного доступа к информации в компьютерной сети

Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы. Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации, в последнее время получили широкое распространение, что связано с недостатками встроенной системы защиты информации в протоколах TCP/IP.

Сетевые атаки через Интернет

Сетевые атаки через Интернет могут быть классифицированы следующим образом:

1) Сниффер пакетов (sniffer – в данном случае в смысле фильтрация) – прикладная программа, которая использует сетевую карту, работающую в режиме promiscuous (не делающий различия) mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки).

2) IP-спуфинг (spoof – обман, мистификация) – происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя.

3) Отказ в обслуживании (Denial of Service – DoS). Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

4) Парольные атаки – попытка подбора пароля легального пользователя для входа в сеть.

5) Атаки типа Man-in-the-Middle – непосредственный доступ к пакетам, передаваемым по сети.

6) Атаки на уровне приложений.

7) Сетевая разведка – сбор информации о сети с помощью общедоступных данных и приложений.

8) Злоупотребление доверием внутри сети.

9) Несанкционированный доступ (НСД), который не может считаться отдельным типом атаки, так как большинство сетевых атак проводятся ради получения несанкционированного доступа.

10) Вирусы и приложения типа "троянский конь".

Защита локальной сети от атак, основанных на использовании социотехники

Сетевые угрозы

Злоумышленник, использующий методы социотехники, не пытается заразить корпоративную систему вредоносными программами в ходе прямой атаки. Вместо этого он обманным путем убеждает сотрудника компании предоставить ему нужную информацию, приводя обоснованные правдоподобные доводы. Полученную информацию злоумышленник может использовать для последующего проведения атак с помощью вредоносных программ, но к социотехнике это уже не относится. Сотрудники компании должны знать, как лучше всего определять и блокировать сетевые атаки, основанные на методах социотехники.

Угрозы, связанные с электронной почтой

Многие сотрудники ежедневно получают через корпоративные и частные почтовые системы десятки и даже сотни электронных писем. Разумеется, при таком потоке корреспонденции невозможно уделить должное внимание каждому письму. Это значительно облегчает проведение атак, основанных на методах социотехники. Большинство пользователей систем электронной почты спокойно относятся к обработке таких сообщений, воспринимая эту работу как электронный аналог перекладывания бумаг из одной папки в другую. Когда злоумышленник присылает по почте простой запрос, его жертва часто выполняет то, о чем ее просят, не задумываясь о своих действиях.

Например, злоумышленник может отправить сотруднику компании письмо, в котором говорится об указании начальника прислать ему все расписания выходных дней для организации встречи, отправив копию ответа всем пользователям, включенным в прилагаемый список. Злоумышленник может легко включить в этот список внешний адрес и подделать имя отправителя, чтобы казалось, что письмо получено из внутреннего источника. Подделать данные особенно легко, если у злоумышленника есть доступ к корпоративной компьютерной системе, потому что в этом случае ему не могут помешать брандмауэры, защищающие периметр сети. Утечка информации о расписании выходных дней подразделения не кажется угрозой безопасности, но на самом деле благодаря этому злоумышленник может узнать, кто из сотрудников компании и когда будет отсутствовать на своем рабочем месте. В это время злоумышленник сможет выдать себя за отсутствующего сотрудника с меньшим риском разоблачения.

В последнее десятилетие использование электронной почты в качестве средства проведения социотехнических атак приобрело очень высокую популярность. Получение личной или конфиденциальной информации у пользователей с помощью электронной почты называют фишингом. С этой целью злоумышленники могут использовать электронные письма, имитирующие письма реальных организаций, например банков и компаний-партнеров.

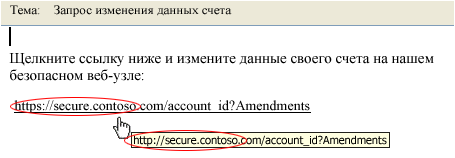

Например, на следующем рисунке показана на первый взгляд корректная ссылка на страницу управления учетной записью веб-узла компании Contoso.

Рис. 4.2. Фишинг: поддельная гиперссылка в электронном письме

Однако если приглядеться к ней внимательнее, можно заметить несоответствие.

В тексте письма утверждается, что узел, на который указывает ссылка, защищен с помощью протокола https, тогда как по подсказке видно, что на самом деле при взаимодействии с этим узлом используется протокол http.

Используя фишинг, злоумышленник обычно действует наобум, просто запрашивая у пользователя информацию. Для придания правдоподобности таким письмам злоумышленники могут использовать в них корпоративные логотипы и шрифты и даже указывать реальные бесплатные телефоны службы поддержки. Информация у пользователей часто запрашивается под предлогом оказания помощи с обновлением систем или предоставления дополнительных услуг. Более продвинутой формой фишинга является направленный фишинг (spear-phishing) — атака, целью которой является конкретный сотрудник или группа сотрудников. Этот подход гораздо более сложен, поскольку в этом случае злоумышленник должен быть знаком с личными и важными корпоративными данными, чтобы его обман выглядел убедительно. Однако и вознаграждение злоумышленника при этом выше: добившись успеха, он получит более подробные и конкретные сведения.

Электронные письма могут содержать гиперссылки, склоняющие сотрудников к нарушению защиты корпоративной среды. Как показано на рис. 4.2, ссылки не всегда ведут на заявленные страницы. Есть целый ряд других вариантов фишинга с помощью электронной почты, в том числе применение изображений в качестве гиперссылок на вредоносные программы и включение текста в изображения ради обхода фильтров проверки гиперссылок.

Большинство мер по обеспечению безопасности направлены на предотвращение доступа неавторизованных пользователей к корпоративным ресурсам. Если, щелкнув присланную злоумышленником гиперссылку, пользователь загрузит в корпоративную сеть троянскую программу, вирус-червь или вирус, это позволит легко обойти многие виды защиты. Гиперссылка может также указывать на узел со всплывающими приложениями, запрашивающими данные или предлагающими помощь.

Для классификации атак и оценки риска, с которым сталкивается конкретная компания, можно использовать таблицу направлений, объектов и описаний атак и наносимого ими ущерба. Ниже показана именно такая таблица. С некоторыми угрозами связано сразу несколько факторов риска. Если это так, в приведенных ниже примерах главные факторы риска выделены жирным шрифтом.

Таблица 1. Сетевые атаки, связанные с использованием электронной почты, и возможный ущерб от них

Цели атаки |

Описание |

Ущерб |

Кража корпоративной информации |

Выдавая себя за внутреннего пользователя, злоумышленник пытается получить корпоративную информацию. |

Утечка конфиденциальной информации |

Кража финансовой информации |

Используя методы фишинга (или направленного фишинга), злоумышленник запрашивает конфиденциальную корпоративную информацию, такую как учетные записи. |

Финансовые потери |

Загрузка вредоносного ПО |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение, что приводит к заражению корпоративной сети. |

Снижение работоспособности компании |

Загрузка ПО злоумышленника |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение, в результате чего загружается программа злоумышленника, потребляющая ресурсы корпоративной сети. |

Трата ресурсов |

Как и в случае с другими разновидностями мошенничества, самым эффективным способом защиты от атак злоумышленников, основанных на методах социотехники, является скептическое отношение к любым неожиданным входящим письмам. Для распространения этого подхода в организации в политику безопасности следует включить конкретные принципы использования электронной почты, охватывающие перечисленные ниже элементы.

Вложения в документы.

Гиперссылки в документах.

Запросы личной или корпоративной информации, исходящие изнутри компании.

Запросы личной или корпоративной информации, исходящие из-за пределов компании.

Кроме того, в описание этих принципов следует включить примеры атак, основанных на фишинге. Ознакомившись с примерами, пользователям будет проще выявлять другие попытки фишинга.

Всплывающие приложения и диалоговые окна

Едва ли можно рассчитывать, что сотрудники компании не будут использовать корпоративные средства доступа в Интернет в своих личных целях. Совершая покупки в интернет-магазинах, разыскивая интересующую их информацию и решая другие личные задачи, сотрудники (а значит и компания) могут стать жертвами злоумышленников, использующими методы социотехники. Даже если злоумышленников не интересует эта конкретная компания, они могут попытаться получить через сотрудников доступ к корпоративным ресурсам. Одной из самых популярных целей таких атак является встраивание в корпоративную среду почтового механизма, который будет использоваться для фишинга или проведения иных типов почтовых атак на системы других компаний или пользователей.

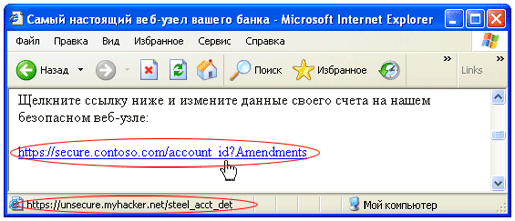

На рис. 4.3. показана гиперссылка, якобы указывающая на защищенный узел (secure.contoso.com account_id?Amendments), в то время как в строке состояния отображается адрес сайта злоумышленника. Некоторые обозреватели Интернета позволяют злоумышленникам отключать отображение информации в строке состояния или изменять ее формат.

Рис. 4.3. Фишинг: веб-страница с поддельной гиперссылкой

Чтобы убедить пользователя нажать кнопку в диалоговом окне, злоумышленники чаще всего отображают предупреждение о проблеме (например, реалистичное сообщение об ошибке операционной системы или приложения) или предлагают дополнительные услуги, такие как возможность бесплатно загрузить программу, ускоряющую работу компьютера. Опытные пользователи обычно распознают в подобных ситуациях обман, однако людей, плохо знакомых с компьютерными технологиями и Интернетом, такие всплывающие приложения или диалоговые окна могут напугать или заинтересовать.

Таблица 2. Сетевые атаки, связанные с использованием всплывающих приложений и диалоговых окон, и возможный ущерб от них

Цели атаки |

Описание |

Ущерб |

Кража личной информации сотрудников |

Злоумышленник запрашивает у сотрудника компании личную информацию. |

Утечка конфиденциальной информации |

Загрузка вредоносного ПО |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение. |

Снижение работоспособности компании |

Загрузка ПО злоумышленника |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение. |

Трата ресурсов |

Защита пользователей от социотехнических атак, основанных на использовании всплывающих приложений, сводится преимущественно к информированию. Для устранения самих причин проблемы можно заблокировать в обозревателе Интернета всплывающие окна и автоматическую загрузку файлов, однако полностью исключить отображение всех всплывающих окон в обозревателе не получится. Поэтому лучше убедить пользователей не щелкать никакие ссылки во всплывающих окнах без ведома специалистов службы поддержки. Чтобы этот подход оправдал себя, сотрудники службы поддержки не должны осуждать пользователей за подключение к Интернету без служебной надобности. На это можно повлиять, приняв соответствующую корпоративную политику использования Интернета в личных целях.

Служба мгновенного обмена сообщениями

Мгновенный обмен сообщениями — сравнительно новый способ передачи данных, однако он уже приобрел широкую популярность среди корпоративных пользователей. Из-за быстроты и легкости использования этот способ коммуникации открывает широкие возможности для проведения социотехнических атак: пользователи относятся к нему как к телефонной связи и не связывают с потенциальными программными угрозами. Двумя основными видами атак, основанных на использовании службы мгновенного обмена сообщениями, являются указание в теле сообщения ссылки на вредоносную программу и доставка самой программы. Конечно, мгновенный обмен сообщениями — это еще и один из способов запроса информации.

Мгновенный обмен сообщениями имеет несколько особенностей, которые облегчают проведение социотехнических атак. Одна из таких особенностей — его неформальный характер. В сочетании с возможностью присваивать себе любые имена этот фактор позволяет злоумышленнику гораздо легче выдавать себя за другого человека и значительно повышает его шансы на успешное проведение атаки, основанной на подделке данных.

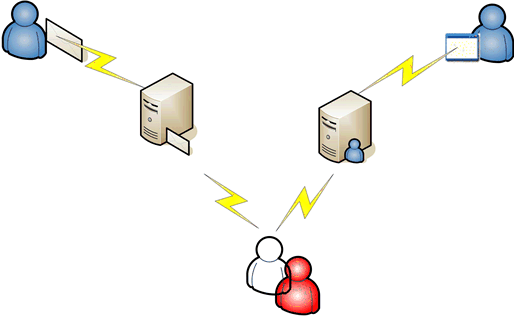

Подделку данных при использовании электронной почты и служб мгновенного обмена сообщениями поясняет рис. 4.4.

Рис. 4.4. Подделка мгновенных сообщений и электронных писем

Выдавая себя за другого известного пользователя, злоумышленник (красный) отправляет письмо или мгновенное сообщение, получатель которого считает, что получил его от известного ему человека. Знакомство с предполагаемым отправителем ослабляет внимание получателя, и он часто без всяких подозрений щелкает ссылку или открывает вложение, присланное злоумышленником. Большинство поставщиков услуг мгновенного обмена сообщениями позволяют идентифицировать пользователей по их адресу, благодаря чему злоумышленник, определив используемый в компании стандарт адресации, может инициировать с помощью службы мгновенного обмена сообщениями виртуальное знакомство с другими сотрудниками компании. Само по себе это не представляет угрозы, но значительно расширяет диапазон сотрудников и систем, которые могут подвергнуться атакам.

Таблица 3. Атаки, связанные с использованием службы мгновенного обмена сообщениями, и возможный ущерб от них

Цели атаки |

Описание |

Ущерб |

Получение конфиденциальной корпоративной информации |

Подделывая мгновенные сообщения, злоумышленник выдает себя за сотрудника компании, чтобы запросить корпоративную информацию. |

Утечка конфиденциальной информации |

Загрузка вредоносного ПО |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение, что приводит к заражению корпоративной сети. |

Снижение работоспособности компании |

Загрузка вредоносного ПО |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение, что приводит к заражению корпоративной сети. |

Снижение работоспособности компании |

Если компания намерена использовать возможности сокращения расходов и другие преимущества, обеспечиваемые мгновенным обменом сообщениями, необходимо предусмотреть в корпоративных политиках безопасности механизмы защиты от соответствующих угроз. Для получения надежного контроля над мгновенным обменом сообщениями в корпоративной среде выполните пять следующих требований:

1. Выберите одну платформу для мгновенного обмена сообщениями. Это облегчит работу службы поддержки и уменьшит вероятность того, что сотрудники будут пользоваться аналогичными службами других поставщиков. Если нужно надежнее ограничить имеющийся у пользователей выбор, можно заблокировать порты, используемые популярными службами мгновенного обмена сообщениями.

2. Определите параметры защиты, задаваемые при развертывании службы мгновенного обмена сообщениями. Клиентские модули систем мгновенного обмена сообщениями поддерживают различные параметры конфигурирования функций обеспечения безопасности и конфиденциальности, таких как поиск вирусов.

3. Определите принципы установления новых контактов. Порекомендуйте пользователям не принимать по умолчанию любые приглашения к общению.

4. Задайте стандарты выбора паролей. Потребуйте от сотрудников, чтобы их пароли к службе обмена сообщениями соответствовали стандартам выбора надежных паролей, которые приняты для паролей, служащих для входа в систему.

5. Составьте рекомендации по использованию службы мгновенного обмена сообщениями. Сформулируйте для пользователей службы мгновенного обмена сообщениями оптимальные принципы работы с ней, подкрепив рекомендации обоснованными доводами.

Контрольные вопросы

1. Места и каналы возможного несанкционированного доступа к информации в компьютерной сети.

2. Каналы утечки информации, находящиеся вне сети.

3. Классификация сетевых атак при подключении локальной сети к Интернет.

4. На чем основаны методы социотехники (социальной инженерии)?

5. Что такое фишинг?

6. Сетевые атаки, связанные с использованием электронной почты, и возможный ущерб от них.

7. Какие основные принципы необходимо соблюдать для защиты от атак злоумышленников основанных на методах социотехники с использованием электронной почты?

8. Сетевые атаки, связанные с использованием всплывающих приложений и диалоговых окон, и возможный ущерб от них.

9. Два основных вида атак, основанных на использовании службы мгновенного обмена сообщениями.

10. Атаки, связанные с использованием службы мгновенного обмена сообщениями, и возможный ущерб от них.