- •Технологія Token Ring: доступ з передачею токена, фізичний рівень технології Token Ring. Технологія fddi: основні характеристики технології fddi, відмовостійкість технології fddi.

- •Комутатори: особливості комутаторів, неблокуючі комутатори, боротьба з перевантаженнями, трансляція протоколів канального рівня, фільтрація трафіку, характеристики продуктивності комутаторів.

- •Дуплексні протоколи локальних мереж: зміни в роботі мас-рівня в дуплексному режимі, перевантаження при дуплексній роботі, технологія 10g Ethernet.

- •Алгоритм покриваючого дерева; недоліки і достоїнства sta.

- •Агрегація ліній зв'язку в локальних мережах: транки і логічні канали.

- •Віртуальні локальні мережі: призначення віртуальних мереж, створення віртуальних мереж на базі одного комутатора, створення віртуальних мереж на базі декількох комутаторів.

- •Типові схеми застосування комутаторів в локальних мережах (на прикладі мережі заводу “Трансмаш”).

- •Типи адрес стека tcp/ip: локальні адреси, мережеві ip-адреси, доменні імена.

- •Формат ip-адреси: класи ip-адрес, особливі ip-адреси, використання масок при ip-адресації.

- •Порядок призначення ip-адрес: призначення адрес автономної мережі, централізований розподіл адрес, адресація і технологія cidr.

- •Відображення ip-адрес на локальні адреси: протокол розв'язання адрес.

- •Система dns: плоскі символьні імена, ієрархічні символьні імена, схема роботи dns.

- •Які заходи зробили розробники технології Gigabit Ethernet в плані забезпечення передачі даних із швидкістю 1000 Мбіт/с по витій парі?

- •Перерахуйте обмеження мереж, побудованих на основі комутаторів.

- •Які з наступних тверджень вірні завжди?

- •Які з приведених адрес не можуть бути використані як ip-адреси мережевого інтерфейсу для вузлів Інтернету? Для синтаксично правильних адрес визначьте їх клас: а, в, c, d або е.

- •Яку максимальну кількість підмереж теоретично можна організувати, якщо у вашому розпорядженні є мережа класу c? Яке значення повинна при цьому мати маска?

Технологія Gigabit Ethernet: засоби забезпечення діаметру мережі в 200 м на середовищі, що розділяється; специфікації фізичного середовища стандарту 802.3z; Gigabit Ethernet на витій парі категорії 5.

Для розширення максимального діаметра мережі Gigabit Ethernet у напівдуплексному режимі до 200 м розробники технології почали досить природні міри, що ґрунтуються на відомому співвідношення часу передачі кадру мінімальної довжини і часом подвійного оберту.

Мінімальний розмір кадру був збільшений (без обліку преамбули) з 64 до 512 байт чи до 4096 bt. Відповідно, час подвійного оберту тепер також можна було збільшити до 4095 bt, що робить припустимим діаметр мережі близько 200 м при використанні одного повторювача. При подвійній затримці сигналу в 10 bt/m оптоволоконі кабелі довжиною 100 м вносять вклад під час подвійного оберту по 1000 bt, і якщо повторювач і мережні адаптери будуть вносити такі ж затримки, як у технології Fast Ethernet (дані них наводилися в попередньому розділі), то затримка повторювача в 1 000 bt і пари мережних адаптерів у 1 000 bt дадуть у сумі час подвійного обороту 4 000 bt, що задовольняє умові розпізнавання колізій. Для збільшення довжини кадру до необхідної в новій технології величини мережний адаптер повинний доповнити поле даних до довжини 448 байт так названим розширенням (extention), що представляє собою поле, заповнене забороненими символами коду 8В/10В, що неможливо прийняти за коди даних.

Для скорочення накладних витрат при використанні занадто довгих кадрів для передачі коротких квитанцій розробники стандарту дозволили кінцевим вузлам передавати кілька кадрів підряд, без передачі середовища іншим станціям. Такий режим одержав назву Burst Mode — монопольний пакетний режим. Станція може передати підряд кілька кадрів із загальною довжиною не більш 65 536 чи біт 8 192 байт. Якщо станції потрібно передати кілька невеликих кадрів, то вона може не доповнювати їх до розміру в 512 байт, а передавати підряд до вичерпання межі в 8 192 байт (у цю межу входять усі байти кадру, в тому числі преамбула, заголовок, дані і контрольна сума). Межа 8 192 байт називається BurstLength. Якщо станція почала передавати кадр і межа BurstLength була досягнута в середині кадру, то кадр дозволяється передати до кінця.

Збільшення "сполученого" кадру до 8 192 байт трохи затримує доступ до поділюваного середовища інших станцій, але при швидкості 1 000 Мбіт/с ця затримка не настільки істотна.

У стандарті 802.3z визначені наступні типи фізичного середовища:

одномодовий волоконно-оптичний кабель;

багатомодовий волоконно-оптичний кабель 62,5/125;

багатомодовий волоконно-оптичний кабель 50/125;

подвійний коаксіал з хвильовим опором 75 Ом.

Багатомодовий кабель

Для передачі даних по традиційному для комп'ютерних мереж багатомодовому волоконно-оптичному кабелю стандарт визначає застосування випромінювачів, що працюють на двох довжинах хвиль: 1300 і 850 нм. Застосування світодіодів з довжиною хвилі 850 нм пояснюється тим, що вони набагато дешевші, ніж світодіоди, які працюють на хвилі 1300 нм, хоча при цьому максимальна довжина кабелю зменшується, тому що загасання багатомодового оптоволокна на хвилі 850 м більш ніж у два рази вище, ніж на хвилі 1300 нм. Однак можливість здешевлення надзвичайно важлива для такої в цілому дорогої технології, як Gigabit Ethernet.

Для багатомодового оптоволокна стандарт 802.3z визначив специфікації l000Base-SX і l000Base-LX.

У першому випадку використовується довжина хвилі 850 нм (S означає Short Wavelength, коротка хвиля), а в другому — 1300 нм (L — від Long Wavelength, довга хвиля).

Для специфікації l000Base-SX гранична довжина оптоволоконого сегмента для кабелю 62,5/125 залишається 220 м, а для кабелю 50/125 — 500 м. Очевидно, що ці максимальні значення можуть досягатися тільки для повнодуплексної передачі даних, тому що час подвійного оберту сигналу на двох відрізках 220 м дорівнює 4 400 bt, що перевершує межу 4095 bt навіть без врахування повторювача і мережних адаптерів. Для напівдуплексної передачі максимальні значення сегментів оптоволоконого кабелю завжди повинні бути менше 100 м. Приведені відстані в 220 і 500 м розраховані для гіршого по стандарту випадку - смуги пропущення багатомодового кабелю, що знаходиться в межах від 160 до 500 МГц/км. Реальні кабелі звичайно мають значно кращі характеристики, які знаходяться між 600 і 1000 МГц/км. У цьому випадку можна збільшити довжину кабелю приблизно до 800 м.

Одномодовий кабель

Для специфікації l000Base-LX як джерело випромінювання завжди застосовується напівпровідниковий лазер з довжиною хвилі 1300 нм.

Основна область застосування стандарту l000Base-LX — це одномодовое оптоволокно. Максимальна довжина кабелю для одномодового волокна дорівнює 5 000 м.

Специфікація l000Base-LX може працювати і на багатомодовому кабелі. У цьому випадку гранична відстань виходить невеликою — 550 м. Це зв'язано з особливостями поширення когерентного світла в широкому каналі багатомодового кабелю. Для приєднання лазерного трансівера до багатомодовому кабелю необхідно використовувати спеціальний адаптер.

Твінаксіальний кабель

Як середовище передачі даних використовується високоякісний твінаксіальній кабель (Twinax) із хвильовим опором 150 Ом (2х75 Ом). Дані посилаються одночасно по парі провідників, кожний з який оточений екрануючою оплеткою. При цьому виходить режим напівдуплексної передачі. Для забезпечення повнодуплексної передачі необхідні ще дві пари коаксіальних провідників. Почався випускатися спеціальний кабель, що містить чотири коаксіальних провідники — так званий Quad-кабель. Він зовні нагадує кабель категорії 5 і має близький до нього зовнішній діаметр і гнучкість. Максимальна довжина твінаксіального сегмента складає всього 25 метрів, тому це рішення підходить для устаткування, розташованого в одній кімнаті.

Як відомо, кожна пара кабелю категорії 5 має гарантовану смугу пропущення до 100 Мгц. Для передачі по такому кабелю даних зі швидкістю 1000 Мбіт/с було вирішено організувати рівнобіжну передачу одночасно по всім 4 парам кабелю (так само, як і в технології l00VG-AnyLAN).

Це відразу зменшило швидкість передачі даних по кожній парі до 250 Мбіт/с. Однак і для такої швидкості необхідно було придумати метод кодування, що мав би спектр не вище 100 Мгц. Крім того, одночасне використання чотирьох пар на перший погляд позбавляє мережу можливість розпізнавати колізії.

На обидва ці питання комітет 802.3аb знайшов відповіді.

Для кодування даних був застосований код РАМ5, що використовує 5 рівнів потенціалу: -2, -1,0, +1, +2. Тому за один такт по одній парі передається 2,322 біт інформації. Отже, тактову частоту замість 250 МГц можна знизити до 125 Мгц. При цьому якщо використовувати не всі коди, а передавати 8 біт за такт (по 4 парам), тоді дотримується необхідна швидкість передачі в 1 000 Мбіт/с і ще залишається запас не використовуваних кодів, тому що код РАМ5 містить 54 = 625 комбінацій, а якщо передавати за один такт по всім чотирьох парах 8 біт даних, то для цього потрібно всього 28 = 256 комбінацій. Комбінації, що залишилися, приймач може використовувати для контролю прийнятої інформації і виділення правильних комбінацій на тлі шуму. Код РАМ5 на тактовій частоті 125 Мгц вкладається в смугу 100 Мгц кабелю категорії 5.

Для розпізнавання колізій і організації повнодуплексного режиму розробники специфікації 802.3аb застосували техніку, яка використовується при організації дуплексного режиму на одній парі проводів у сучасних модемах і апаратурі передачі даних абонентських закінчень ISDN. Замість передачі по різних парах проводів чи рознесення сигналів двох одночасно працюючих назустріч передавачів по діапазону частот обидва передавачі працюють назустріч один одному по кожній з 4-х пара в тому самому діапазоні частот, тому що використовують той самий потенційний код РАМ5 (мал. 3.26). Схема гібридної розв'язки Н дозволяє приймачу і передавачу того самого вузла використовувати одночасно кручену пару і для прийому і для передачі (так само, як і в трансіверах коаксіального Ethernet) Для відокремлення прийнятого сигналу від свого власного приймач віднімає з результуючого сигналу відомий йому свій сигнал. Природно, що це не проста операція і для її виконання використовуються спеціальні цифрові сигнальні процесори — DSP (Digital Signal Processor). Така техніка вже пройшла перевірку практикою, але в модемах і мережах ISDN вона застосовувалася зовсім на інших швидкостях.

При напівдуплексному режимі роботи одержання зустрічного потоку даних вважається колізією, а для повнодуплексного режиму роботи — нормальною ситуацією.

Через те що роботи зі стандартизації специфікації Gigabit Ethernet на неекранованій кручений парі категорії 5 підходять до кінця, багато виробників і споживачів сподіваються на позитивний результат цієї роботи, тому що в цьому випадку для підтримки технології Gigabit Ethernet не потрібно буде заміняти вже встановлену проводку категорії 5 на оптоволокно чи проводку категорії 7.

Технологія Token Ring: доступ з передачею токена, фізичний рівень технології Token Ring. Технологія fddi: основні характеристики технології fddi, відмовостійкість технології fddi.

Стандарт Token Ring фірми IBM споконвічно передбачав побудову зв'язків у мережі за допомогою концентраторів, які назвуться MAU (Multistation Access Unit) чи MSAU (Multi-Station Access Unit), тобто пристроями багатостанціоного доступу (мал. 3.15). Мережа Token Ring може включати до 260 вузлів.

Концентратор Token Ring може бути активним чи пасивної. Пасивний концентратор просто з'єднує порти внутрішніми зв'язками так, щоб станції, що підключаються до цих портів, утворили кільце. Ні посилення сигналів, ні їх ресінхронізацію пасивний MSAU не виконує. Такий пристрій можна вважати простим кросовим блоком за одним виключенням — MSAU забезпечує обхід якого-небудь порту, коли приєднаний до цього порту комп'ютер виключають. Така функція необхідна для забезпечення зв’язності кільця поза залежністю від стану підключених комп'ютерів. Звичайно обхід порту виконується за рахунок релейних схем, що харчуються постійним струмом від мережного адаптера, а при вимиканні мережного адаптера нормально замкнуті контакти реле з'єднують вхід порту з його виходом.

Активний концентратор виконує функції регенерації сигналів і тому іноді називається повторювачем, як у стандарті Ethernet.

Виникає питання — якщо концентратор є пасивним пристроєм, то яким чином забезпечується якісна передача сигналів на великі відстані, що виникають при включенні в мережу кількох сотень комп'ютерів? Відповідь полягає в тому, що роль підсилювача сигналів у цьому випадку бере на себе кожен мережний адаптер, а роль ресінхронізуючего блоку виконує мережний адаптер активного монітора кільця.

Кожен мережевий адаптер Token Ring має блок повторення, що вміє регенерувати і ресинхронізувати сигнали, однак останню функцію виконує в кільці тільки блок повторення активного монітора.

Блок ресинхронізації складається з 30-бітного буфера, що приймає манчестерські сигнали з трохи перекрученими за час обороту по кільцю інтервалами проходження. При максимальній кількості станцій у кільці (260) варіація затримки циркуляції біта по кільцю може досягати 3-бітових інтервалів. Активний монітор "вставляє" свій буфер у кільце і синхронізує бітові сигнали, видаючи їх на вихід з необхідною частотою.

В загальному випадку мережа Token Ring має комбіновану зірково-кільцеву конфігурацію. Кінцеві вузли підключаються до MSAU по топології зірки, а самі MSAU поєднуються через спеціальні порти Ring In (RI) і Ring Out (RO) для утворення магістрального фізичного кільця.

Усі станції в кільці повинні працювати на одній швидкості — або 4 Мбіт/с, або 16 Мбіт/с. Кабелі, що з'єднують станцію з концентратором, називаються відповідаючими (lobe cable), а кабелі, що з'єднують концентратори, — магістральними (trunk cable).

Технологія Token Ring дозволяє використовувати для з'єднання кінцевих станцій і концентраторів різні типи кабелю: STP Type 1, UTP Type 3, UTP Type 6, а також волоконно-оптичний кабель.

При використанні екранованої крученої пари STP Type 1 з номенклатури кабельної системи IBM у кільці допускається поєднувати до 260 станцій при довжині кабелів до 100 метрів, а при використанні неекранованої кручений пари максимальна кількість станцій скорочується до 72 при довжині відповідних кабелів до 45 метрів.

Відстань між пасивними MSAU може досягати 100 м при використанні кабелю STP Type 1 і 45 м при використанні кабелю UTP Type 3. Між активними MSAU максимальна відстань збільшується відповідно до 730 м чи 365 м в залежності від типу кабелю.

Максимальна довжина кільця Token Ring складає 4 000 м. Обмеження на максимальну довжину кільця і кількість станцій у кільці в технології Token Ring не є такими твердими, як у технології Ethernet. Тут ці обмеження багато в чому зв'язані з часом оберту маркера по кільцю (але не тільки — є й інші моменти, що диктують вибір обмежень). Так, якщо кільце складається з 260 станцій, то при часі утримання маркера в 10 мс маркер повернеться до активного монітору у гіршому випадку через 2,6 с, а цей час саме складає тайм-аут контролю обороту маркера. В принципі, усі значення тайм-аутів у мережних адаптерах вузлів мережі Token Ring можна задати, тому можна побудувати мережу Token Ring з великою кількістю станцій і з більшою довжиною кільця.

Існує велика кількість апаратури для мереж Token Ring, яка поліпшує деякі стандартні характеристики цих мереж: максимальну довжину мережі, відстань між концентраторами, надійність (шляхом використання подвійних кілець).

Недавно компанія IBM запропонувала новий варіант технології Token Ring, названий High-Speed Token Ring, HSTR. Ця технологія підтримує бітові швидкості в 100 і 155 Мбіт/с, зберігаючи основні особливості технології Token Ring 16 Мбіт/с.

Технологія FDDI багато в чому грунтується на технології Token Ring, розвиваючи й удосконалюючи її основні ідеї. Розробники технології FDDI ставили перед собою в якості найважливіших пріоритетів наступні цілі:

підвищити бітову швидкість передачі даних до 100 Мбіт/с;

підвищити відмовостійкість мережі за рахунок стандартних процедур відновлення її після відмовлень різного роду — ушкодження кабелю, некоректної роботи вузла, концентратора, виникнення високого рівня перешкод на лінії і т.п.;

максимально ефективно використовувати потенційну пропускну здатність мережі як для асинхронного, так і для синхронного (чуттєвого до затримок) трафіків.

Мережа FDDI будується на основі двох оптоволоконних кілець, що утворять основний і резервний шляхи передачі даних між вузлами мережі. Наявність двох кілець — це основний спосіб підвищення відмовостійкості в мережі FDDI, і вузли, що хочуть скористатися цим підвищеним потенціалом надійності, повинні бути підключені до обох кілець.

У нормальному режимі роботи мережі дані проходять через всі вузли і всі ділянки кабелю тільки первинного (Primary) кільця, цей режим названий режимом Thru — "транзитним". Вторинне кільце (Secondary) в цьому режимі не використовується.

У випадку якого-небудь виду відмовлення, коли частина первинного кільця не може передавати дані (наприклад, обрив кабелю чи відмовлення вузла), первинне кільце поєднується з вторинним (мал. 3.16), знову утворити єдине кільце. Цей режим роботи мережі називається Wrap, тобто "згортання" кілець. Операція згортання здійснюється засобами концентраторів чи мережних адаптерів FDDI. Для спрощення цієї процедури дані по первинному кільцю завжди передаються в одному напрямку (на діаграмах цей напрямок зображується проти годинникової стрілці), а по вторинному — у зворотному (зображується по годинній стрілці). Тому при утворенні загального кільця з двох кілець передавачі станцій як і раніше залишаються підключеними до приймачів сусідніх станцій, що дозволяє правильно передавати і приймати інформацію сусідніми станціями.

У стандартах FDDI багато уваги приділяється різним процедурам, що дозволяють визначити наявність відмовлення в мережі, а потім зробити необхідну реконфігурацію. Мережа FDDI може цілком відновлювати свою працездатність у випадку одиничних відмовлень її елементів. При множинних відмовленнях мережа розпадається на декілько не зв'язаних мереж.

Технологія FDDI доповнює механізми виявлення відмовлень технології Token Ring механізмами реконфігурації шляху передачі даних у мережі, заснованими на наявності резервних зв'язків, забезпечуваних другим кільцем.

Кільця в мережах FDDI розглядаються як загальне поділюване середовище передачі даних, тому для неї визначений спеціальний метод доступу. Цей метод дуже близький до методу доступу мереж Token Ring і також називається методом маркерного (чи токеного) кільця — token ring.

Відмінності методу доступу полягають в том, що час утримання маркера в мережі FDDI не є постійною величиною, як у мережі Token Ring. Цей час залежить від завантаження кільця — при невеликому завантаженні воно збільшується, а при великих перевантаженнях може зменшуватися до нуля. Ці зміни в методі доступу стосуються тільки асинхронного трафіка, що є не критичним до невеликих затримок передачі кадрів. Для синхронного трафіка час утримання маркера як і раніше залишається фіксованою величиною. Механізм пріоритетів кадрів, аналогічний прийнятій у технології Token Ring, у технології FDDI відсутній. Розробники технології вирішили, що розподіл трафіка на 8 рівнів пріоритетів надлишковий і достатньо розділити трафік на два класи — асинхронний і синхронний, останній з яких обслуговується завжди, навіть при перевантаженні кільця.

В решті, пересилання кадрів між станціями кільця на рівні MAC повністю відповідає технології Token Ring. Станції FDDI вживають алгоритм раннього звільнення маркера, як і в мережі Token Ring зі швидкістю 16 Мбіт/с.

Адреси рівня MAC мають стандартний для технологій IEEE 802 формат. Формат кадру FDDI близький до формату кадру Token Ring, основні відмінності полягають у відсутності полів пріоритетів. Ознаки розпізнавання адреси, копіювання кадру і помилки дозволяють зберегти наявні в мережах Token Ring процедури обробки кадрів станцією-відправником, проміжними станціями і станцією-одержувачем.

На мал. 3.17 приведена відповідність структури протоколів технології FDDI семірівневій моделі OSI. FDDI визначає протокол фізичного рівня і протокол підрівня доступу до середовища (MAC) канального рівня. Як і в багатьох інших технологіях локальних мереж, у технології FDDI використовується протокол підрівня керування каналом даних LLC, визначений у стандарті IEEE 802.2. Таким чином, незважаючи на те що технологія FDDI була розроблена і стандартизована інститутом ANSI, а не комітетом IEEE, вона цілком вписується в структуру стандартів 802.

Відмінною рисою технології FDDI є рівень керування станцією — Station Management (SMT). Саме рівень SMT виконує всі функції по керуванню і моніторингу всіх інших рівнів стека протоколів FDDI. У керуванні кільцем бере участь кожен вузол мережі FDDI. Тому всі вузли обмінюються спеціальними кадрами SMT для керування мережею.

Відмовостійкість мереж FDDI забезпечується протоколами й іншими рівнями: за допомогою фізичного рівня усуваються відмовлення мережі по фізичних причинах, наприклад через обрив кабелю, а за допомогою рівня MAC — логічні відмовлення мережі, наприклад втрата потрібного внутрішнього шляху передачі маркера і кадрів даних між портами концентратора.

Для забезпечення відмовостійкості в стандарті FDDI передбачене створення двох оптоволоконних кілець — первинного і вторинного. У стандарті FDDI допускаються два види приєднання станцій до мережі. Одночасне підключення до первинного і вторинного кілець називається подвійним підключенням - Dual Attachment, DA. Підключення тільки до первинного кільця називається одиночним підключенням — Single Attachment, SA.

В стандарті FDDI передбачена наявність у мережі кінцевих вузлів — станцій (Station), а також концентраторів (Concentrator). Для станцій і концентраторів допустимих будь-як вид підключення до мережі — як одиночний, так і подвійний. Відповідно такі пристрої мають відповідні назви: SAS (Single Attachment Station), DAS (Dual Attachment Station), SAC (Single Attachment Concentrator) і DAC (Dual Attachment Concentrator).

В більшості випадків, концентратори мають подвійне підключення, а станції — одинарне, як це зображено на мал.3. 13, хоча це і не обов'язково. Щоб пристрою легше було правильно приєднувати до мережі, їхні роз'єми маркіруються. Роз'єми типу А и В повинні бути в пристроях з подвійним підключенням, роз'єм М (Master) призначений у концентратора для одиночного підключення станції, у якої відповідний роз'єм повинен мати тип S (Slave).

У випадку одиночного обриву кабелю між пристроями з подвійним підключенням мережа FDDI зможе продовжити нормальну роботу за рахунок автоматичної реконфігурації внутрішніх шляхів передачі кадрів між портами концентратора (мал.3. 19) . Подвійний обрив кабелю приведе до утворення двох ізольованих мереж FDDI. При обриві кабелю з'єднуючого станції з одиночним підключенням, вона стає відрізаною від мережі, а кільце продовжує працювати за рахунок реконфігурації внутрішнього шляху в концентраторів — порт М, до якого була підключена дана станція, буде виключений із загального шляху.

Для збереження працездатності мережі при відключенні живлення в станціях з подвійним підключенням, тобто станціях DAS, останні повинні бути оснащені оптичними обхідними перемикачами (Optical Bypass Switch), що створюють обхідний шлях для світлових потоків при зникненні живлення, яке вони одержують від станції.

І нарешті, станції DAS чи концентратори DAC можна підключати до двох портів М одного чи двох концентраторів, створюючи деревоподібну структуру з основними і резервними зв'язками. За замовчуванням порт В підтримує основний зв'язок, а порт А — резервний. Така конфігурація називається підключенням Dual Homing.

Відмовостійкість підтримується за рахунок постійного спостереження рівня SMT концентраторів і станцій за тимчасовими інтервалами циркуляції маркера і кадрів, а також за наявністю фізичного з'єднання між сусідніми портами в мережі. У мережі FDDI немає виділеного активного монітора — усі станції і концентратори рівноправні, і при виявленні відхилень від норми вони починають процес повторної ініціалізації мережі, а потім і її реконфігурації.

Реконфігурація внутрішніх шляхів у концентраторах і мережних адаптерах виконується спеціальними оптичними перемикачами, що перенаправляють світловий промінь і мають досить складну конструкцію.

Устаткування для локальних мереж з середовищем, що розділяється: основні функції мережевих адаптерів, основна функція концентраторів, додаткові функції концентраторів, багатосегментні концентратори.

Сетевой адаптер совместно с драйвером выполняют две операции: передачу и прием кадра. Передача кадра из компьютера в кабель состоит из перечисленных ниже этапов (некоторые могут отсутствовать, в зависимости от принятых методов кодирования):

Прием кадра данных LLC через межуровневый интерфейс вместе с адресной информацией MAC-уровня. Обычно взаимодействие между протоколами внутри компьютера происходит через буферы, расположенные в оперативной памяти. Данные для передачи в сеть помещаются в эти буферы протоколами верхних уровней, которые извлекают их из дисковой памяти либо из файлового кэша с помощью подсистемы ввода/вывода операционной системы.

Оформление кадра данных MAC-уровня, в который инкапсулируется кадр LLC (с отброшенными флагами 01111110). Заполнение адресов назначения и источника, вычисление контрольной суммы.

Формирование символов кодов при использовании избыточных кодов типа 4В/5В. Скремблирование кодов для получения более равномерного спектра сигналов. Этот этап используется не во всех протоколах — например, технология Ethernet 10 Мбит/с обходится без него.

Выдача сигналов в кабель в соответствии с принятым линейным кодом — манчестерским, NRZI, MLT-3 и т. п.

Прием кадра из кабеля в компьютер включает следующие действия:

Прием из кабеля сигналов, кодирующих битовый поток.

Выделение сигналов на фоне шума. Эту операцию могут выполнять различные специализированные микросхемы или сигнальные процессоры DSP. В результате в приемнике адаптера образуется некоторая битовая последовательность, с большой степенью вероятности совпадающая с той, которая была послана передатчиком.

Если данные перед отправкой в кабель подвергались скремблированию, то они пропускаются через дескремблер, после чего в адаптере восстанавливаются символы кода, посланные передатчиком.

Проверка контрольной суммы кадра. Если она неверна, то кадр отбрасывается, а через межуровневый интерфейс наверх, протоколу LLC передается соответствующий код ошибки. Если контрольная сумма верна, то из MAC-кадра извлекается кадр LLC и передается через межуровневый интерфейс наверх, протоколу LLC. Кадр LLC помещается в буфер оперативной памяти.

Каждый концентратор выполняет некоторую основную функцию, определенную в соответствующем протоколе той технологии, которую он поддерживает. Хотя эта функция достаточно детально определена в стандарте технологии, при ее реализации концентраторы разных производителей могут отличаться такими деталями, как количество портов, поддержка нескольких типов кабелей и т. п. Кроме основной функции концентратор может выполнять некоторое количество дополнительных функций, которые либо в стандарте вообще не определены, либо являются факультативными. Например, концентратор Token Ring может выполнять функцию отключения некорректно работающих портов и перехода на резервное кольцо, хотя в стандарте такие его возможности не описаны. Концентратор оказался удобным устройством для выполнения дополнительных функций, облегчающих контроль и эксплуатацию сети.

Логічна структуризація мережі за допомогою мостів і комутаторів: достоїнства і недоліки мережі на середовищі, що розділяється; переваги логічної структуризації мережі; алгоритм прозорого моста IEEE 802.1D; топологічні обмеження комутаторів в локальних мережах.

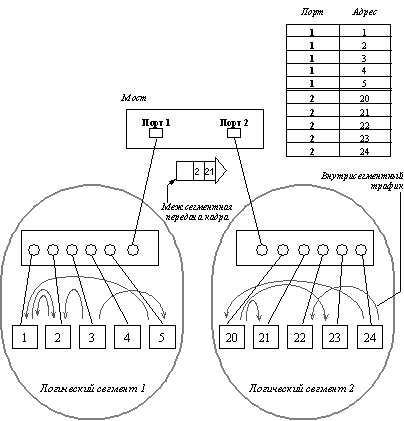

Разница между мостом и коммутатором состоит в том, что мост в каждый момент времени может осуществлять передачу кадров только между одной парой портов, а коммутатор одновременно поддерживает потоки данных между всеми своими портами. Другими словами, мост передает кадры последовательно, а коммутатор параллельно. Мосты используются только для связи локальных сетей с глобальными, то есть как средства удаленного доступа, поскольку в этом случае необходимость в параллельной передаче между несколькими парами портов просто не возникает.

При работе коммутатора среда передачи данных каждого логического сегмента остается общей только для тех компьютеров, которые подключены к этому сегменту непосредственно. Коммутатор осуществляет связь сред передачи данных различных логических сегментов. Он передает кадры между логическими сегментами только при необходимости, то есть только тогда, когда взаимодействующие компьютеры находятся в разных сегментах.

Деление сети на логические сегменты улучшает производительность сети, если в сети имеются группы компьютеров, преимущественно обменивающиеся информацией между собой. Если же таких групп нет, то введение в сеть коммутаторов может только ухудшить общую производительность сети, так как принятие решения о том, нужно ли передавать пакет из одного сегмента в другой, требует дополнительного времени.

Однако даже в сети средних размеров такие группы, как правило, имеются. Поэтому разделение ее на логические сегменты дает выигрыш в производительности - трафик локализуется в пределах групп, и нагрузка на их разделяемые кабельные системы существенно уменьшается.

Коммутаторы принимают решение о том, на какой порт нужно передать кадр, анализируя адрес назначения, помещенный в кадре, а также на основании информации о принадлежности того или иного компьютера определенному сегменту, подключенному к одному из портов коммутатора, то есть на основании информации о конфигурации сети. Для того, чтобы собрать и обработать информацию о конфигурации подключенных к нему сегментов, коммутатор должен пройти стадию "обучения", то есть самостоятельно проделать некоторую предварительную работу по изучению проходящего через него трафика. Определение принадлежности компьютеров сегментам возможно за счет наличия в кадре не только адреса назначения, но и адреса источника, сгенерировавшего пакет. Используя информацию об адресе источника, коммутатор устанавливает соответствие между номерами портов и адресами компьютеров. В процессе изучения сети мост/коммутатор просто передает появляющиеся на входах его портов кадры на все остальные порты, работая некоторое время повторителем. После того, как мост/коммутатор узнает о принадлежности адресов сегментам, он начинает передавать кадры между портами только в случае межсегментной передачи. Если, уже после завершения обучения, на входе коммутатора вдруг появится кадр с неизвестным адресом назначения, то этот кадр будет повторен на всех портах.

Мосты/коммутаторы, работающие описанным способом, обычно называются прозрачными (transparent), поскольку появление таких мостов/коммутаторов в сети совершенно не заметно для ее конечных узлов. Это позволяет не изменять их программное обеспечение при переходе от простых конфигураций, использующих только концентраторы, к более сложным, сегментированным.

Существует и другой класс мостов/коммутаторов, передающих кадры между сегментами на основе полной информации о межсегментном маршруте. Эту информацию записывает в кадр станция-источник кадра, поэтому говорят, что такие устройства реализуют алгоритм маршрутизации от источника (source routing). При использовании мостов/коммутаторов с маршрутизацией от источника конечные узлы должны быть в курсе деления сети на сегменты и сетевые адаптеры, в этом случае должны в своем программном обеспечении иметь компонент, занимающийся выбором маршрута кадров.

За простоту принципа работы прозрачного моста/коммутатора приходится расплачиваться ограничениями на топологию сети, построенной с использованием устройств данного типа - такие сети не могут иметь замкнутых маршрутов - петель. Мост/коммутатор не может правильно работать в сети с петлями, при этом сеть засоряется зацикливающимися пакетами и ее производительность снижается.

Для автоматического распознавания петель в конфигурации сети разработан алгоритм покрывающего дерева (Spanning Tree Algorithm, STA). Этот алгоритм позволяет мостам/коммутаторам адаптивно строить дерево связей, когда они изучают топологию связей сегментов с помощью специальных тестовых кадров. При обнаружении замкнутых контуров некоторые связи объявляются резервными. Мост/коммутатор может использовать резервную связь только при отказе какой-либо основной. В результате сети, построенные на основе мостов/коммутаторов, поддерживающих алгоритм покрывающего дерева, обладают некоторым запасом надежности, но повысить производительность за счет использования нескольких параллельных связей в таких сетях нельзя.