Билет 17

ЭВМ:

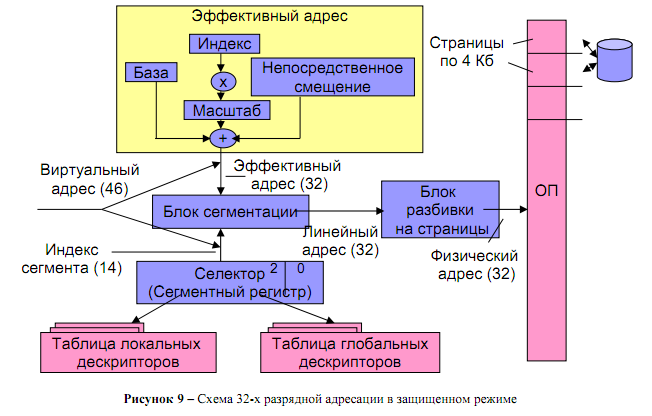

Процессоры IA-32 поддерживают три режима адресации: реальный, защищенный, виртуальный.

Требование сохранить возможность выполнения программ, использующих 16-ти

разрядную адресацию, привело к тому, что схема 32-х разрядной адресации является

многокомпонентной

Селектор

— число, хранящееся в сегментном

регистре; это 16-битная структура данных,

которая является идентификатором

сегмента. Селектор указывает не на сам

сегмент в памяти, а на его дескриптор,

в таблице дескрипторов… Селектор

«живёт» в сегментном регистре (CS, DS, ES,

FS, GS, SS). В реальном режиме содержимое

каждого сегментного регистра представляет

собой номер параграфа — 16-байтового

участка памяти, выровненного на границу

16 байт.

Селектор

— число, хранящееся в сегментном

регистре; это 16-битная структура данных,

которая является идентификатором

сегмента. Селектор указывает не на сам

сегмент в памяти, а на его дескриптор,

в таблице дескрипторов… Селектор

«живёт» в сегментном регистре (CS, DS, ES,

FS, GS, SS). В реальном режиме содержимое

каждого сегментного регистра представляет

собой номер параграфа — 16-байтового

участка памяти, выровненного на границу

16 байт.

Дескриптор сегмента — служебная структура в памяти, которая определяет сегмент. Длина дескриптора равна восьми байтам.

Структура сегментного дескриптора

База (жёлтые поля, 32 бита) — начало сегмента в линейной памяти

Лимит (красные поля, 20 бит) — (размер сегмента в байтах)-1 (База+Лимит = линейный адрес последнего байта)

Права доступа (синие поля, 12 бит) — флаги, определяющие наличие сегмента в памяти, уровень защиты, тип, разрядность + один пользовательский флаг[1]

Байт прав доступа (AR, англ. Access Rights, биты 8-15):

Бит P определяет доступность сегмента (0 — сегмента нет, 1 — есть). При обращении к сегменту со сброшенным битом P происходит исключение #NP, обработчик которого может загрузить/создать сегмент.

Номер привилегий DPL содержит 2-битный номер (0-3), определяющий, к какому уровню (кольцу) защиты относится этот сегмент.

Тип сегмента (биты 8-12 ). Старший бит (S) определяет сегмент как системный (S=0) или пользовательский (S=1).

СЕТИ:

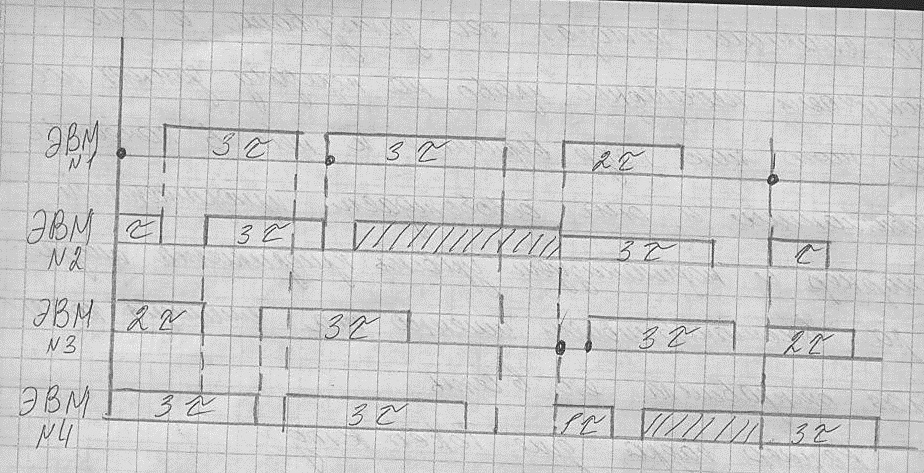

Метод виртуальный жетон

И дея

метода доступа состоит в том, что каждая

рабочая станция может самостоятельно

определять право на передачу на основании

распозновании конца, и номера станции

которая выполнила эту передачу.

дея

метода доступа состоит в том, что каждая

рабочая станция может самостоятельно

определять право на передачу на основании

распозновании конца, и номера станции

которая выполнила эту передачу.

Тактируемый метод (нужен только в 6 билете) доступа ориентирован на сети с топологией физическое кольцо. Предполагает передачу по сети пакетов-контейнеров фиксированной длины (38 бит, 16 бит данных). По кольцевой сети постоянно передаются пакеты-контейнеры, которые могут быть либо пустыми, либо заполненными. Когда пустой контейнер проходит мимо рабочей станции, она заполняет его своими данными и отправляет его дальше по сети. Станция-получатель в зависимости от реализации протокола может либо освободить контейнер, либо сделать в нем отметку о приеме и отправить его в качестве квитанции. Количество контейнеров и их размер определяются протяженностью сети и количеством рабочих станций в кольце.

БАЗЫ ДАННЫХ :

Физическая модель данных - это отобра жение логической модели данных в среду выбранной СУБД.

Исходными данными для проектирования физической модели данных являются: ;

логическая модель данных с комплектом сопроводительной документации; функциональные и технические характеристики выбранной СУБД; требования к производительности системы.

Основными задачами, решаемыми на этапе проектирования физической модели данных, выделяются следующие: принятие решения о целесообразности денормализации данных; создание таблиц, включая выбор способов поддержки первичных, вторичных, внешних и родительских ключей, типов и размеров данных; конструирование карты транзакций; обоснование целесообразности использования различных типов индексов и реализация принятого решения с учетом возможности промышленной СУБД; выбор способа физической организации данных и способов доступа к ним; проектирование представлений, хранимых процедур и триггеров.

Денормализация данных. Первой задачей физического проектирования баз данных является принятие решения о целесообразности денормализации таблиц.

Денормализация - процесс целенаправленного введения

избыточности в базы данных, позволяющий улучшить производительность системы

Нисходящая денормализация предполагает включение атрибут родительской таблицы в дочернюю. Такая процедура позволяет исключить операцию соединения таблиц при выполнении критичных запросов. Предположим, что для логической структуры существуют критичные запросы, основанные на формировании результирующих отчетов, в которых содержатся значения атрибутов дочерней таблицы совместно с атрибутом из родительской таблицы. который является потенциальным ключом.Для выполнения таких запросов необходимо выполнить соединение таблиц. Для исключения операции соединения необходимо выполнить дублирование потенциального ключа в дочерней таблице

Восходящая денормализация предполагает создание в родительской таблице дополнительного столбца, содержащего агрегатные данные, которые вычис ляются на основе информации, представленной в соответствующих кортежах дочерней таблицы. Целесообразность введения такого столбца определяется интенсивностью запросов на получение итоговых данных, количеством строк в дочерней таблице, по которым определяются итоговые показатели, соотношением между интенсивностью запросов на чтение и запросов на обновление данных. Наличие такого столбца позволяет создать для него вторичный индекс и существенно ускорить доступ к итоговым показателям. Однако его введение приводит к возрастанию затрат по поддержке целостности данных при выполнении таких операций, как: ввод и удаление строк из дочерней таблицы, обновление значений атрибутов, по которым производится вычисление интегральных показателей.

Внутритабличная денормализация предполагает введение в структуру таблицы дополнительного атрибута, значение которого является производным от других атрибутов, входящих в эту же таблицу.Целесообразность внутритабличной денормализации определяется наличием интенсивных запросов к значениям дополнительного атрибута, содержащего интегрированную информацию. Организация вторичных индексов для таких атрибутов позволяет существенно ускорить время выполнения запросов.