- •Лекции 1

- •1.2. Особенности и юридические свойства информации

- •1.3. Классификация информации в правовой системе

- •Раздел 2. Информация в системе информационного права

- •2.1. Понятие информационного права

- •2.2. Методы информационного права.

- •2.3. Принципы информационного права

- •2.4. Объекты и субъекты информационного права

- •2.5. Понятие, содержание, структура информационных правоотношений

- •Раздел 3. Основные положения информационной безопасности

- •3.1. Понятие информационной безопасности

- •3.2. Основные направления в обеспечении информационной безопасности

- •3.3. Принципы обеспечения информационной безопасности

- •3.4. Методы обеспечения информационной безопасности

- •3.5. Государственная система обеспечения информационной безопасности (гсзи)

- •Раздел 4. Законодательство Российской Федерации в области информационной безопасности

- •4.1. Нормативное правовое обеспечение информационной безопасности

- •4.2. Конституция Российской Федерации об информационных правах и свободах

- •4.3. Концепция национальной безопасности Российской Федерации

- •4.4. Доктрина информационной безопасности Российской Федерации

- •4.5. Закон Российской Федерации «о безопасности»

- •4.6. Федеральный закон «Об информации, информационных технологиях и о защите информации»

- •4.7. Закон Российской Федерации «о государственной тайне»

- •4.8. Указ Президента Российской Федерации «Об утверждении перечня сведений конфиденциального характера»

- •4.9. Федеральный закон Российской Федерации «о коммерческой тайне

- •4.10.Федеральный закон «о персональных данных»

- •4.11. Гражданский Кодекс Российской Федерации

- •4.12. Уголовное законодательство в области защиты информации

- •Глава 18. Преступления против конституционных прав и свобод человека гражданина.

- •Глава 22. Преступления в сфере экономической деятельности.

- •Глава 28. Преступления в сфере компьютерной информации.

- •Лекции 2 по дисциплине «Информационная безопасность и защита информации»

- •Тема 2. Система защиты информации

- •Раздел 1. Развитие системы защиты информации

- •1.2. Этапы развития системы защиты информации в настоящее время

- •1.3. Комплексный подход к построению системы защиты информации

- •1.4. Системный подход к построению системы защиты информации

- •Раздел 2. Объект (предмет) защиты, источники угроз, угрозы безопасности информации

- •2.1. Объект (предмет) защиты.

- •2.2. Источники угроз безопасности информации

- •2.3.Угрозы безопасности информации и условия их реализации.

- •Раздел 3. Модель поведения нарушителя

- •3.1. Классификация нарушителя

- •3.3. Методы реализация угроз безопасности информации нарушителем.

- •1. Появление угрозы (пу)

- •2. Проявление угрозы (ПрУ)

- •Раздел 4. Методы и способы получения информации

- •4.2. Методы и способы добывания информации

- •4..3. Классификация технических средств разведок

- •Раздел 5. Направления работ по созданию системы защиты информации

- •5.1. Цели задачи системы защиты информации

- •5.2. Перечень направления работ по созданию системы защиты информации.

- •5.3 Структура систем защиты информации на современном этапе

- •1. Подсистема физической защиты состоит из:

- •6. Подсистема защиты информации от разглашения (собственная безопасность) обеспечивает:

- •7. Подсистема защиты информации при проведении работ с конфиденциальными сведениями (режима) обеспечивает:

- •5.6. Подразделения по организации и проведению работ по защите информации.

- •5.7. Методы (виды) обеспечения защиты информации

- •Лекции 3

- •1.2. Основные мероприятия по осуществлению контроля

- •Взаимодействие с правоохранительными органами государственной власти.

- •1.3. Проверка (контроль) наличия конфиденциальных документов и иных носителей конфиденциальных сведений

- •1.4. Проведение служебного расследования по фактам утечки конфиденциальной информации, утраты носителей, содержащих такие сведения, а также по фактам иных нарушений режима конфиденциальности

- •Раздел 2. Ответственность, за правонарушения в области информационной безопасности

- •2.1. Понятие и виды юридической ответственности за нарушение правовых норм по защите информации

- •2). Нарушение прав личности:

- •4). «Технологические» правонарушения:

- •2.2. Меры дисциплинарной ответственности согласно Трудового кодекса рф

- •2.3. Административная ответственность за правонарушения в области защиты интеллектуальной собственности и информационной безопасности

- •2.4. Уголовная ответственность за правонарушения в области конфиденциальной информации

- •Глава 18. Преступления против конституционных прав и свобод человека гражданина.

- •Глава 22. Преступления в сфере экономической деятельности.

1.2. Этапы развития системы защиты информации в настоящее время

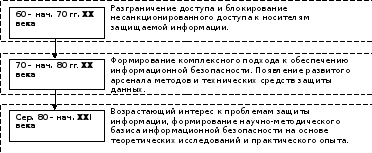

За истекшее после возникновения необходимости в обеспечении защиты информации время существенно изменилось как представление о ее сущности, так и методологические подходы к решению. Указанные изменения происходили постепенно и непрерывно, поэтому всякая периодизация этого процесса в значительной мере будет носить искусственный характер. Тем не менее, весь период активных работ по рассматриваемой проблеме в зависимости от подходов к ее решению довольно четко делится на три этапа (рис. 2).

Рис. 2. Этапы развития проблемы защиты информации в условиях массовой информатизации общества

Начальный этап защиты (60-е — начало 70-х гг.) характеризовался тем, что под защитой информации понималось предупреждение несанкционированного ее получения лицами, не имеющими на то полномочий. Для этого использовались формальные, функционирующие без участия человека средства. Наиболее распространенными в автоматизированных системах обработки данных (АСОД) в тот период были проверки по паролю прав на доступ к ЭВТ и разграничение доступа к массивам данных. Эти механизмы обеспечивали определенный уровень защиты, однако проблему в целом не решали, поскольку для опытных злоумышленников не составляло большого труда найти пути их преодоления. Для объектов обработки конфиденциальной информации задачи по ее защите решались в основном с помощью установления так называемого режима секретности, определяющего строгий пропускной режим и жесткие правила ведения секретного документооборота.

Этап развития (70-е — начало 80-х гг.) отличается интенсивными поисками, разработкой и реализацией способов и средств защиты и определяется следующими характеристиками:

постепенным осознанием необходимости комплексирования целей защиты. Первым итогом на этом пути стало совместное решение задач обеспечения целостности информации и предупреждения несанкционированного ее получения;

расширением арсенала используемых средств защиты, причем как по их количеству, так и по их разнообразию. Повсеместное распространение получило комплексное применение технических, программных и организационных средств и методов. Широко стала практиковаться защита информации путем криптографического ее преобразования;

целенаправленным объединением всех применяемых средств защиты в функциональные самостоятельные системы.

Однако нарастание количества средств защиты и принимаемых мер привело в конечном итоге к проблеме эффективности системы защиты информации, учитывающей соотношение затраченных на ее создание средств к вероятным потерям от возможной утечки защищаемой информации. Для проведения анализа эффективности системы защиты информации необходимо применять основные положения теории оценки сложных систем. Кроме того, к концу второго периода математически было доказано, что обеспечить полную безопасность информации в системах ее обработки невозможно. Максимально приблизиться к этому уровню можно, лишь используя системный подход к решению проблемы. Другими словами, успешное решение проблемы комплексной защиты информации требует не только научно обоснованных концепций комплексной защиты, но и эффективных методов и средств решения соответствующих задач. Их разработка, в свою очередь, может осуществляться только на основе достаточно развитых научно-методологических основ защиты информации.

Таким образом, характерной особенностью третьего, современного этапа (середина 80-х гг. – настоящее время) являются попытки аналитико-синтетической обработки данных всего имеющегося опыта теоретических исследований и практического решения задач защиты и формирования на этой основе научно-методологического базиса системы защиты информации. Основной задачей третьего этапа является перевод процесса защиты информации на строго научную основу, а также разработка целостной теории защиты информации.

К настоящему времени уже разработаны основы теории защиты информации. Формирование этих основ может быть принято за начало третьего этапа в развитии защиты информации. Принципиально важным является то, что российские специалисты и ученые на данном этапе внесли существенный вклад в развитие основ теории защиты информации, чему способствовал бурный рост интереса к этой проблеме в высшей школе.