- •Лекции 1

- •1.2. Особенности и юридические свойства информации

- •1.3. Классификация информации в правовой системе

- •Раздел 2. Информация в системе информационного права

- •2.1. Понятие информационного права

- •2.2. Методы информационного права.

- •2.3. Принципы информационного права

- •2.4. Объекты и субъекты информационного права

- •2.5. Понятие, содержание, структура информационных правоотношений

- •Раздел 3. Основные положения информационной безопасности

- •3.1. Понятие информационной безопасности

- •3.2. Основные направления в обеспечении информационной безопасности

- •3.3. Принципы обеспечения информационной безопасности

- •3.4. Методы обеспечения информационной безопасности

- •3.5. Государственная система обеспечения информационной безопасности (гсзи)

- •Раздел 4. Законодательство Российской Федерации в области информационной безопасности

- •4.1. Нормативное правовое обеспечение информационной безопасности

- •4.2. Конституция Российской Федерации об информационных правах и свободах

- •4.3. Концепция национальной безопасности Российской Федерации

- •4.4. Доктрина информационной безопасности Российской Федерации

- •4.5. Закон Российской Федерации «о безопасности»

- •4.6. Федеральный закон «Об информации, информационных технологиях и о защите информации»

- •4.7. Закон Российской Федерации «о государственной тайне»

- •4.8. Указ Президента Российской Федерации «Об утверждении перечня сведений конфиденциального характера»

- •4.9. Федеральный закон Российской Федерации «о коммерческой тайне

- •4.10.Федеральный закон «о персональных данных»

- •4.11. Гражданский Кодекс Российской Федерации

- •4.12. Уголовное законодательство в области защиты информации

- •Глава 18. Преступления против конституционных прав и свобод человека гражданина.

- •Глава 22. Преступления в сфере экономической деятельности.

- •Глава 28. Преступления в сфере компьютерной информации.

- •Лекции 2 по дисциплине «Информационная безопасность и защита информации»

- •Тема 2. Система защиты информации

- •Раздел 1. Развитие системы защиты информации

- •1.2. Этапы развития системы защиты информации в настоящее время

- •1.3. Комплексный подход к построению системы защиты информации

- •1.4. Системный подход к построению системы защиты информации

- •Раздел 2. Объект (предмет) защиты, источники угроз, угрозы безопасности информации

- •2.1. Объект (предмет) защиты.

- •2.2. Источники угроз безопасности информации

- •2.3.Угрозы безопасности информации и условия их реализации.

- •Раздел 3. Модель поведения нарушителя

- •3.1. Классификация нарушителя

- •3.3. Методы реализация угроз безопасности информации нарушителем.

- •1. Появление угрозы (пу)

- •2. Проявление угрозы (ПрУ)

- •Раздел 4. Методы и способы получения информации

- •4.2. Методы и способы добывания информации

- •4..3. Классификация технических средств разведок

- •Раздел 5. Направления работ по созданию системы защиты информации

- •5.1. Цели задачи системы защиты информации

- •5.2. Перечень направления работ по созданию системы защиты информации.

- •5.3 Структура систем защиты информации на современном этапе

- •1. Подсистема физической защиты состоит из:

- •6. Подсистема защиты информации от разглашения (собственная безопасность) обеспечивает:

- •7. Подсистема защиты информации при проведении работ с конфиденциальными сведениями (режима) обеспечивает:

- •5.6. Подразделения по организации и проведению работ по защите информации.

- •5.7. Методы (виды) обеспечения защиты информации

- •Лекции 3

- •1.2. Основные мероприятия по осуществлению контроля

- •Взаимодействие с правоохранительными органами государственной власти.

- •1.3. Проверка (контроль) наличия конфиденциальных документов и иных носителей конфиденциальных сведений

- •1.4. Проведение служебного расследования по фактам утечки конфиденциальной информации, утраты носителей, содержащих такие сведения, а также по фактам иных нарушений режима конфиденциальности

- •Раздел 2. Ответственность, за правонарушения в области информационной безопасности

- •2.1. Понятие и виды юридической ответственности за нарушение правовых норм по защите информации

- •2). Нарушение прав личности:

- •4). «Технологические» правонарушения:

- •2.2. Меры дисциплинарной ответственности согласно Трудового кодекса рф

- •2.3. Административная ответственность за правонарушения в области защиты интеллектуальной собственности и информационной безопасности

- •2.4. Уголовная ответственность за правонарушения в области конфиденциальной информации

- •Глава 18. Преступления против конституционных прав и свобод человека гражданина.

- •Глава 22. Преступления в сфере экономической деятельности.

Глава 28. Преступления в сфере компьютерной информации.

В Уголовный Кодекс Российской Федерации включена глава, озаглавленная: "Преступления в сфере компьютерной информации". В этой главе представлены статьи неправомерный доступ к компьютерной информации

Статья 272 УК РФ предусматривает ответственность за неправомерный доступ к компьютерной информации (информации на машинном носителе, в ЭВМ или сети ЭВМ), если это повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы вычислительных систем.

Данная статья защищает право владельца на неприкосновенность информации в системе. Владельцем информационной вычислительной системы может быть любое лицо, правомерно пользующееся услугами по обработке информации, как собственник вычислительной системы (ЭВМ, сети ЭВМ) или как лицо, приобретшее право использования компьютера.

Статья 273 УК РФ предусматривает уголовную ответственность за создание программ для ЭВМ или их модификацию, заведомо приводящее к несанкционированному уничтожению, блокированию и модификации, либо копированию информации, нарушению работы информационных систем, а равно использование таких программ или машинных носителей с такими программами.

Статья защищает права владельца компьютерной системы на неприкосновенность находящейся в ней информации.

Объективная сторона преступления, предусмотренного ст. 273, состоит в совершении одного из следующих действий:

- создание вредоносных программ для ЭВМ, либо внесение подобных изменений в существующие программы;

- использование или распространение таких программ или машинных носителей с такими программами.

Преступление признается оконченным с момента совершения хотя бы одного из перечисленных в диспозиции действий.

Статья 274 УК РФ устанавливает ответственность за нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ним, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации, если это деяние причинило существенный вред.

Статья защищает интерес владельца вычислительной системы, относительно её правильной эксплуатации.

Нарушение правил эксплуатации может выражаться в двух формах:

а) нарушение правил эксплуатации аппаратного обеспечения ЭВМ, системы ЭВМ или сети ЭВМ;

б) нарушение правил эксплуатации программного обеспечения, предназначенного для функционирования ЭВМ, системы ЭВМ, сети ЭВМ. Нарушение правил может быть совершено как действием, так и бездействием. В последнем случае виновный не выполняет предписанные правила.

Лекции 2 по дисциплине «Информационная безопасность и защита информации»

Тема 2. Система защиты информации

Раздел 1. Развитие системы защиты информации

Содержание:

1.1. Процесс развитие средств и методов защиты информации

1.2. Этапы развития системы защиты информации в настоящее время

1.3. Комплексный подход к построению системы защиты информации

1.4 Системный подход к построению системы защиты информации

Процесс развитие средств и методов защиты информации

Обеспечение защиты информации волновало человечество всегда. В процессе эволюции цивилизации менялись виды информации, для её защиты применялись различные методы и средства.

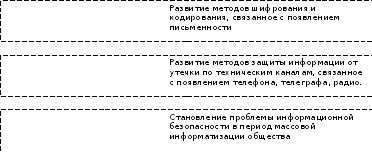

Процесс развития средств и методов защиты информации можно разделить на три относительно самостоятельных периода (рис. 1). В основе такого деления лежит эволюция видов носителей информации .

Первый период определяется началом создания осмысленных и самостоятельных средств и методов защиты информации и связан с появлением возможности фиксации информационных сообщений на твердых носителях, то есть с изобретением письменности. Вместе с неоспоримым преимуществом сохранения и перемещения данных возникла проблема сохранения в тайне существующей уже отдельно от источника конфиденциальной информации, поэтому практически одновременно с рождением письменности возникли такие методы защиты информации, как шифрование и скрытие.

1 период (С

древнейших времён до 40-х г. XIX

века)

2 период (С

50-х г. XIX

века до 60-х г. XX

века)

3 период (С

60-х г. XX

века

до наших дней)

Рис. 1. Процесс развития методов и средств защиты информации

Криптография (от греч. κρυπτός — скрытый и γράφω — пишу) — наука о математических методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации. Криптография — одна из старейших наук, ее история насчитывает несколько тысяч лет. В документах древних цивилизаций, таких как Индия, Египет, Месопотамия, есть сведения о системах и способах составления шифрованных писем. В древних религиозных книгах Индии указывается, что сам Будда знал несколько десятков способов письма, среди которых присутствовали шифры перестановки (по современной классификации). Один из самых старых шифрованных текстов из Месопотамии (2000 лет до н. э.) представляет собой глиняную табличку, содержащую рецепт изготовления глазури в гончарном производстве, в котором игнорировались некоторые гласные и согласные и употреблялись числа вместо имен.

Второй период (примерно с середины XIX в.) характеризуется появлением технических средств обработки информации и передачи сообщений с помощью электрических сигналов и электромагнитных полей (например, телефон, телеграф, радио). В связи с этим возникли проблемы защиты от так называемых технических каналов утечки (побочных излучений, наводок и др.). Для обеспечения защиты информации в процессе передачи по телефонным и телеграфным каналам связи появились способы и технические средства, позволяющие шифровать сообщения в реальном времени. Также в этот период активно развиваются технические средства разведки, многократно увеличивающие возможности промышленного и государственного шпионажа. Огромные, все возрастающие убытки предприятий и фирм способствовали научно-техническому прогрессу в создании новых и совершенствовании старых средств и методов защиты информации.

Наиболее интенсивное развитие этих методов приходится на период массовой информатизации общества (третий период). Оно связано с внедрением автоматизированных систем обработки информации и измеряется периодом в более чем 40 лет. В 60-х гг. на Западе стало появляться большое количество открытых публикаций по различным аспектам защиты информации. Такое внимание к этой проблеме в первую очередь было вызвано возрастающими финансовыми потерями фирм и государственных организаций от преступлений в компьютерной сфере.

В ежегодном докладе ФБР США было сказано, что за 1997 г. от противоправной деятельности иностранных спецслужб американские владельцы интеллектуальной собственности понесли ущерб, превышающий 300 млрд долларов.

Согласно выводам западных экспертов, в сфере информационной безопасности, утечка 20% коммерческой информации в шестидесяти случаях из ста приводит к банкротству фирмы.