- •Система обеспечения безопасности в Windows xp Professional

- •Новое в Windows xp Professional

- •Использование icf

- •(Ics –общий доступ к подключению к интернету (Internet Connection Sharing))

- •Ведение журналов

- •Конфигурация icf

- •Запись в журнал безопасности icf

- •Включение и отключение ведения журнала

- •Управление файлом журнала icf

- •Изменение размера журнала icf

- •Создание шаблона

- •Редактирование существующих шаблонов

- •Применение шаблонов безопасности

- •Что можно проверить

- •Включение

- •Просмотр событий

- •Оснастка Security Configuration and Analysis (Анализ и настройка безопасности)

- •Создание базы данных

- •Анализ базы данных

- •Обеспечение безопасности серверов

- •Как работает протокол ipSec

- •Согласование протоколов ipSec

- •Установка ipSec-политики

- •Создание и применение ipSec-политики

- •Интерактивный вход

- •Запуск от имени

- •Управление паролем

- •Задачи, связанные с паролем

- •Групповая безопасность

- •Списки контроля доступа

- •Просмотр

- •Расширенные настройки

- •Групповая политика

- •Оснастка

- •Управление группами

Интерактивный вход

Для конечного пользователя процесс входа представляется достаточно простым. Надо вписать свое имя пользователя и пароль и нажать на Enter. Однако большая часть событий, необходимых для осуществления интерактивного входа, происходит "за кулисами". В процессе входа задействованы следующие компоненты.

Winlogon. Процесс, отвечающий за проведение операций входа и выхода, а также за начало сессии пользователя.

Graphical Identification and Authentication (GINA). Файл динамической библиотеки (DLL), вызываемый Winlogon и содержащий имя пользователя и пароль. Представлен в виде диалогового окна, появляющегося при входе в систему.

Local Security Authoruty (LSA). Объект на локальном устройстве, который проверяет имя пользователя и пароль при аутентификации.

Security Account Manager (SAM). Объект, который ведет базу данных имен пользователей и паролей. SAM находится как на локальных компьютерах, так и на контроллерах доменов.

Net Logon Service. Эта служба используется наравне с NTLM (будет обсуждаться далее в лекции) для отправки запросов к SAM контроллера домена.

Kerberos Key Distribution Center (KDS) service. Эта служба применяется при аутентификации для доступа к Active Directory.

Запуск от имени

Если вы в своей Windows-сети выполняете всю работу, используя свои администраторские данные для удостоверения личности, то подвергаете сеть необоснованному риску. Например, вы можете неумышленно занести вирус, который распространится по всей сети. Наилучшим способом минимизировать риск является использование для входа прав обычного или опытного пользователя и своей учетной записи администратора, только если этого требует работа.

К сожалению, выходить из системы в качестве пользователя и снова входить в нее в качестве администратора - дело достаточно нудное и неэффективное. Поэтому в Windows XP Professional есть инструмент под названием Run As (Запуск от имени). Он позволяет пользователю входить в систему с одним набором данных, удостоверяющих его личность, а затем запускать приложения, используя другой набор привилегий. Например, используя данные удостоверения личности обычного пользователя, вы можете выполнять свою ежедневную работу, заходить на сайты в интернете и т. д. Затем, если потребуется управление группой пользователей, вы обращаетесь к Run As, выполняете свои административные задачи и закрываете Run As.

Запуск от имени позволяет запускать:

программы;

ярлыки программ;

ММС;

элементы Панели управления.

Для запуска Run As проделайте следующие шаги.

Определите место расположения элемента, который вы хотите открыть, в Windows Explorer, и затем щелкните на нем.

Нажмите на SHIFT, щелкните правой кнопкой мыши на элементе и выберите Run As (Запуск от имени).

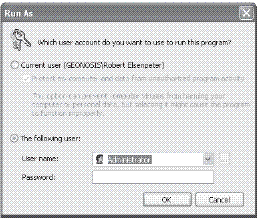

В открывшемся диалоговом окне (рис. 9.15) щелкните на кнопке The following user (Учетная запись указанного пользователя).

Рис. 9.15. Диалоговое окно Run As (Запуск от имени)

Введите свое имя пользователя и пароль или учетную запись, которую вы хотите использовать для доступа к элементу.

В окне Domain (Домен) выполните одно из действий:

введите имя своего компьютера для использования данных удостоверения личности администратора локальной сети;

введите имя своего домена для использования данных удостоверения личности администратора домена.

Если инструмент Run As (Запуск от имени) не работает, убедитесь в том, что сервис Run As подключен, используя оснастку Services (Службы) ММС.

Протоколы

Существует много протоколов обеспечения безопасности, и система Windows XP Professional использует два наиболее распространенных: Kerberos и NTLM. NTLM используется по умолчанию как протокол входа в систему в сетях Windows NT. Kerberos применяется как протокол по умолчанию для доменов Windows 2000.

Протокол Kerberos применяется в том единственном случае, когда контроллеры доменов используют Windows 2000 или .NET, а клиенты используют Windows XP Professional. В остальных сценариях применяется протокол NTLM. В следующих разделах рассматривается работа этих протоколов безопасности.

Kerberos

Мы уже упоминали Kerberos ранее. Но в связи с его важностью для Windows 2000 доменов (и их взаимодействия с Windows XP Professional) он заслуживает более подробного рассмотрения. Kerberos - это протокол аутентификации по умолчанию, используемый в системах Windows 2000 и Windows XP Professional.

Протокол Kerberos был разработан в Технологическом институте (Массачусетс) в 1999 г. Этот протокол предоставляет быстрый одноразовый вход в систему Windows-сети, а также в сети с другими операционными системами, поддерживающими Kerberos. Протокол Kerberos обеспечивает следующие возможности:

быструю аутентификацию при входе в компьютерную сеть со множеством компонентов;

взаимодействие с не-Windows системами, использующими протокол Kerberos;

сквозную аутентификацию для распределенных приложений;

транзитивные доверительные отношения между доменами.

Протокол Kerberos обеспечивает взаимно-секретную аутентификацию. Это означает, что знают пароли только клиент и другой компьютер (называемый центром распространения ключей - KDS). Kerberos предоставляет быструю аутентификацию, поскольку снимает бремя этой задачи с сервера и передает его клиенту и KDS.

Примечание. Вход с систему в соответствии с протоколом Kerberos описан в лекции 2.

NTLM

Протокол NTLM осуществляет аутентификацию компьютеров и клиентов по принципу вызов/ответ. При работе по протоколу NTLM исходный сервер должен контактировать с контроллером домена для подтверждения подлинности пользователя или компьютера.

Примечание. Протокол NTLM можно использовать не только в окружении домена, но также при взаимодействии двух устройств одного ранга и в групповой работе.

Следующие шаги поясняют, что происходит при интерактивном входе в систему в соответствии с протоколом NTLM.

Пользователь инициирует вход, нажимая клавиши CTRL+ALT+DEL. Это называется SAS (Secure Attention Sequence).

Далее Winlogon вызывает библиотеку GINA.DLL - появляется диалоговое окно входа.

После того как пользователь ввел свое имя и пароль, Winlogon посылает информацию в LSA.

Примечание. LSA - это объект, который получает имя пользователя и пароль от Winlogon и принимает решение о разрешении входа в систему локального компьютера или сети.

Если учетная запись пользователя хранится на локальном компьютере, то LSA использует пакет аутентификации MSV1_0 , сравнивая информацию для входа с данными, хранящимися в базе данных SAM компьютера. Если учетная запись пользователя хранится в сети, то LSA использует MSV1_0 и службу Сетевой вход в систему (Net Logon) для проверки SAM на Windows NT-контроллере домена.

Если информация подтверждается, то SAM сообщает об этом LSA, высылая пользовательский идентификатор защиты (SID). Более того, SAM высылает идентификаторы защиты (SID) всех групп, к которым принадлежит пользователь. Эта информация используется локальным администратором безопасности (LSA) для создания маркера доступа, который включает в себя идентификатор защиты пользователя.

Сеанс работы пользователя начинается после получения службой Winlogon этого маркера.

Аутентификация

Не путайте вход в систему с аутентификацией. В то время как вход позволяет пользователю получать доступ к компьютеру (локально или с сетевыми полномочиями), процесс аутентификации позволяет пользователям иметь определенные разрешения на работу и членство в группах.

Создание, управление и удаление учетных записей пользователей и создание и поддержка групп безопасности являются важнейшими задачами управления безопасностью. Именно от этих функций зависит уровень доступа пользователей и их возможность работать с сетевыми ресурсами.

Учетная запись пользователя

Каждый пользователь в сети имеет свою учетную запись. Учетные записи могут создаваться локально или как часть домена. Если у пользователя имеется локальная учетная запись, то он не может получить доступ к сетевым ресурсам (если в сети нет разрешенного анонимного доступа). Если у пользователя есть учетная запись на уровне домена, то со своего локального компьютера он может получать доступ к ресурсам сети.

При инсталляции Windows XP Professional создаются две учетные записи пользователя.

Администратор. Позволяет конфигурировать и управлять системой. После окончания инсталляции и конфигурирования Windows XP Professional эта учетная запись нужна только для выполнения отдельных административных задач.

Примечание. Хорошей практикой в обеспечении безопасности является отключение учетной записи администратора и использование для повседневной работы учетной записи пользователя.

Гость. Позволяет пользователям входить в компьютер без отдельной учетной записи для каждого пользователя.

Помимо этих учетных записей, Windows XP Professional позволяет создавать еще ряд учетных записей.

Оператор архива. Члены этой группы могут выполнять операции копирования и восстановления на компьютерах, независимо от имеющихся разрешений.

Группа службы поддержки. Члены этой группы могут использовать приложения для диагностики проблем, возникающих в системе.

Операторы настройки сети. Члены этой группы могут выполнять ограниченные административные функции, такие как выдача IP-адресов.

Опытные пользователи. Члены этой группы занимают промежуточное положение между администраторами и простыми пользователями. Они могут устанавливать и модифицировать приложения, имеют права на чтение и запись и могут получать разрешения на установку локальных принтеров (с согласия администратора).

Пользователи удаленного рабочего стола. Члены этой группы имеют право доступа с удаленного компьютера.

Репликатор. Члены этой группы имеют право копировать файлы домена.

Пользователи. Члены этой группы имеют ограниченное право доступа к системе и могут получать права на чтение и запись только в индивидуальном порядке.

Если для локального компьютера нужен определенный тип учетной записи, то администратор должен войти в систему и создать эту учетную запись. Никто, кроме него, не имеет права создавать учетные записи.

Для создания, управления и удаления учетной записи проделайте следующие шаги.

Выберите Start\Control Panel (Пуск\Панель управления).

Щелкните на User Accounts (Учетные записи пользователей). Появится окно, показанное на рис. 9.16.

Вы также можете управлять дополнительными характеристиками пользователей, о чем пойдет речь в следующих разделах.