- •Кременчуцький державний університет

- •Укладачі: д.Т.Н., проф. М.І. Гученко, асист. О.Г. Славко, асист. П.П. Костенко

- •Перелік лабораторних робіт Лабораторна робота № 5

- •Короткі теоретичні відомості

- •Хід роботи

- •1. Сканування папок на наявність вірусів:

- •2. Оновлення антивірусної бази:

- •Варіанти завдань

- •Контрольні питання

- •Лабораторна робота № 6

- •Короткі теоретичні відомості

- •Хід роботи

- •Варіанти завдань до роботи

- •Контрольні питання

- •Лабораторна робота № 7

- •Короткі теоретичні відомості

- •Хід роботи

- •Контрольні питання

- •Лабораторна робота № 8

- •Короткі теоретичні відомості

- •Хід роботи

- •Контрольні питання:

- •Список літератури

- •Укладачі: д.Т.Н., проф. М.І. Гученко, асист. О.Г. Славко, асист. П.П. Костенко

- •39600, М. Кременчук, вул. Першотравнева, 20

Контрольні питання

1. Що називається комп'ютерним вірусом?

2. Яка програма називається "зараженою"?

3. Що відбувається, коли заражена програма починає роботу?

4. Як може маскуватися вірус?

5. Які ознаки зараження вірусом?

6. Які наслідки зараження комп'ютерним вірусом?

7. По яких ознаках класифікуються комп'ютерні віруси?

8. Як класифікуються віруси по місцю існування?

9. Які типи комп'ютерних вірусів виділяються за способом дії?

10. Як маскуються "невидимі" віруси?

11. Види програм захисту від комп'ютерних вірусів?

12. Що називається сигнатурою?

13. Як виглядає багаторівневий захист від комп'ютерних вірусів за допомогою антивірусних програм?

14. Перерахуєте заходи захисту інформації від комп'ютерних вірусів.

15. Які сучасні технології антивірусного захисту?

16. Які можливості антивіруса Касперського для захисту файлових серверів?

Література: [1, 2, 3, 6, 9].

Лабораторна робота № 6

Тема. Мережевий захист персонального комп'ютера

Мета: отримати практичні навички забезпечення безпеки в ОС Microsoft Windows XP Service Pack 2, ознайомитися з роботою брандмауера в ОС Microsoft Windows XP Service Pack 2.

Короткі теоретичні відомості

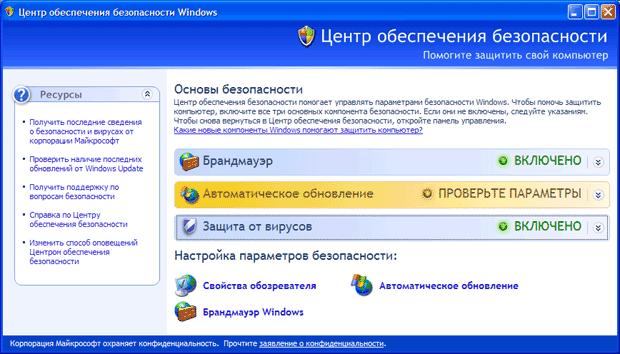

Якщо комп'ютер підключений до комп'ютерної мережі (неважливо, Інтернет це або Інтранет), він уразливий для вірусів, атак зловмисників та інших вторгнень. Для захисту комп'ютера від цих небезпек необхідно, щоб на ньому постійно працювали міжмережевий екран (брандмауер) і антивірусне ПО (з останніми оновленнями). Крім того, необхідно, щоб усі останні оновлення були також установлені на вашому комп'ютері. Не кожен користувач знає, як це здійснити, або може постійно слідкувати за цим. Компанія Microsoft включила до складу Sp2 для Windows XP такий інструмент, який виконує ці функції. Це "Центр забезпечення безпеки Windows" (Windows Security Center) (рис. 1).

Рис. 1 – Центр забезпечення безпеки Windows

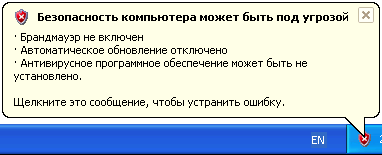

Основне призначення цього інструменту – інформувати і спрямовувати користувача в потрібному напрямі. По-перше, він постійно контролює стану трьох основних компонентів ОС (брандмауер, антивірус, система автоматичного оновлення). Якщо параметри будь-якого із цих компонентів не задовольнятимуть вимоги безпеки комп'ютера, то користувач отримає відповідне повідомлення. На рис. 2 представлено одне з таких повідомлень.

Рис. 2 – Приклад повідомлення

По-друге, при відкритті "Центру забезпечення безпеки Windows" користувач може не тільки отримати конкретні рекомендації про те, як виправити ситуацію, що склалася, але також дізнатися, де знаходяться інші настройки, пов'язані з безпекою комп'ютера, і де на сайті Microsoft можна прочитати додаткову інформацію щодо забезпечення безпеки.

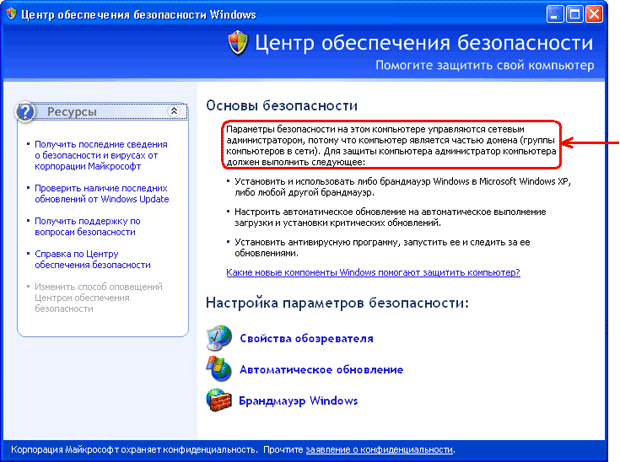

При підключенні комп'ютера до домена в центрі забезпечення безпеки Windows" не відображаються відомості про стан безпеки комп'ютера (рис. 3) і не здійснюється відправлення повідомлень безпеки. Уважається, що в цьому випадку параметрами безпеки повинен управляти адміністратор домена.

Рис. 3 – Центр забезпечення безпеки Windows

Щоб увімкнути "Центр забезпечення безпеки Windows" для комп'ютера, що входить до складу домена, необхідно в груповій політиці домена ввімкнути параметр "Конфігурація комп'ютера, Адміністративні шаблони, Компоненти Windows, Центр забезпечення безпеки, Увімкнути "Центр забезпечення безпеки" (тільки для комп'ютерів у домені)".

Параметри безпеки Windows. Щоб відкрити "Центр забезпечення безпеки Windows", натисніть кнопку "Пуск", виберіть команду "Панель керування", потім двічі клікніть значок "Центр забезпечення безпеки" (рис. 4).

Рис. 4 – Значок

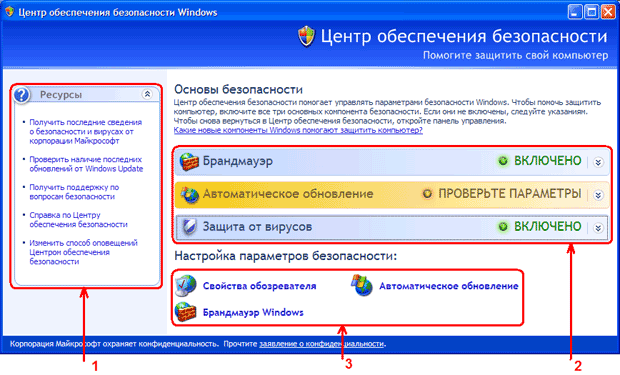

Вікно Центру забезпечення безпеки Windows можна умовно розділити на три частини (рис. 5):

Рис. 5 – Центр забезпечення безпеки: частина 1 – ресурси, частина 2 – компоненти безпеки, частина 3 – параметри безпеки

1. Ресурси. Тут розташовуються посилання для переходу до Інтернет-ресурсів, до вбудованої у Windows довідкової служби і до вікна настройки параметрів сповіщень.

2. Компоненти безпеки. Тут розташовуються інформаційні елементи трьох основних компонентів безпеки: брандмауер, автоматичне оновлення, антивірусний захист.

3. Параметри безпеки. Тут розташовуються кнопки переходу до настройок безпеки наступних компонентів: браузер Internet Explorer, автоматичне оновлення, брандмауер Windows.

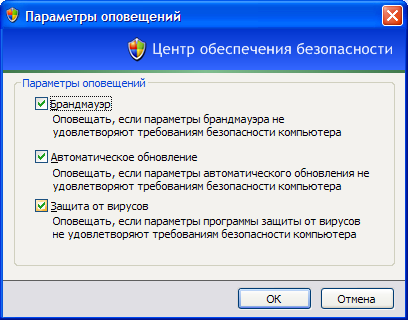

Ресурси. У частині 1 (рис. 5) перші три посилання призначено для переходу на відповідні сторінки на сайті Microsoft. Передостаннє посилання призначене для відкриття довідкової служби Windows на сторінці "Загальні відомості про центр забезпечення безпеки Windows". Останнє посилання призначене для відкриття вікна "Параметри сповіщень" (рис. 6 ).

Рис. 6 – Параметри повідомлень

Якщо на комп'ютері встановлений брандмауер і антивірусне ПО, не визначене "Центром забезпечення безпеки", ви можете відключити відповідні оповіщення (рис. 6).

Компоненти безпеки. У частині 2 (рис. 5) повідомляється про інформаційний стан відповідного компонента. На рис. 7 представлено можливі стани.

Рис. 7 – Інформаційні стани

Стани A-C зрозумілі без коментарів. Стан D ("Не знайдено") – відповідає неможливості визначити наявність відповідного ПО (наприклад, антивірус або брандмауер). Стан E ("Термін закінчився") – можливий для антивірусного захисту, коли оновлення антивірусних баз застаріли. Стан F ("Не спостерігається") – відповідає відключеному контролю над відповідним компонентом. Центром забезпечення безпеки застосовується дворівневий підхід до визначення стану компонентів:

1. Перевірка вмісту реєстру і файлів з відомостями про стан ПО (Microsoft отримує перелік файлів і параметрів реєстру від виробників ПО).

2. Відомості про стан ПО передаються від установлених програм засобами інструментарію WMI (Windows Management Instrumentation – Інструментарій управління Windows).

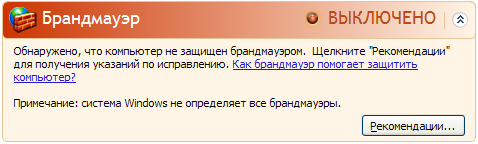

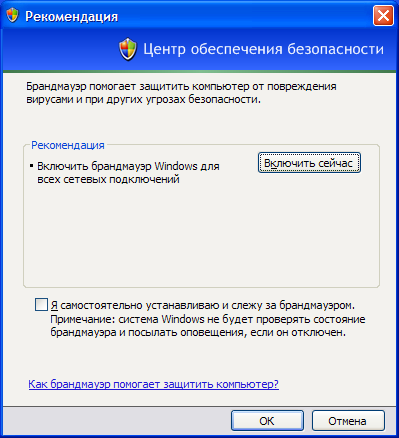

На рис. 8 представлено один із можливих станів компонента "Брандмауер". Натиснувши кнопку "Рекомендації", ви дістанете можливість або ввімкнути брандмауер (рис. 9, кнопка "Увімкнути зараз"), або відключити спостереження за станом цього компонента (рис. 9, параметр "Я самостійно встановлюю та слідкую за брандмауером").

Рис. 8 – Стан "Брандмауера"

Рис. 9 – Вікно Рекомендації

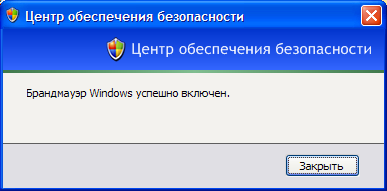

Після натиснення кнопки "Увімкнути зараз" (рис. 9), якщо брандмауер Windows буде успішно запущений, на екрані з'явиться відповідне повідомлення (рис. 10).

Рис. 10 – Повідомлення

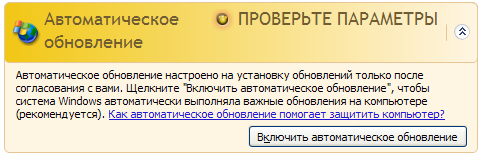

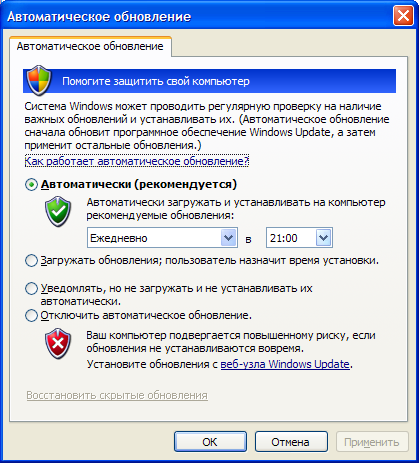

На рис. 11 представлено один із можливих станів компонента "Автоматичне оновлення". Натиснувши кнопку "Увімкнути автоматичне оновлення", ви задіюєте той, що рекомендується компанією Microsoft режим роботи системи "Автоматичне оновлення" (рис. 12).

Рис. 11 – Стан "Автоматичного оновлення"

Рис. 12 – Автоматичне оновлення

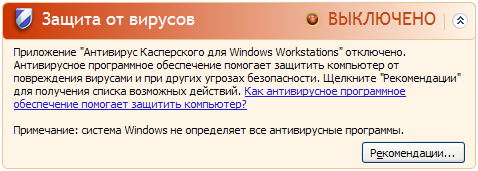

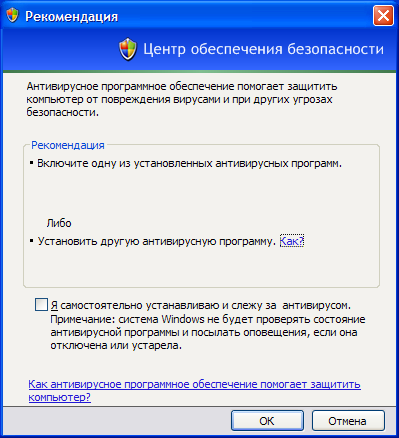

Залежно від виставленого режиму роботи "Автоматичного оновлення" (рис. 12) у вікні "Центру забезпечення безпеки" вказується короткий опис цього режиму. На рис. 13 представлено один з можливих станів компоненту "Захист від вірусів". Натиснувши кнопку "Рекомендації.", ви отримаєте лаконічні вказівки (рис. 14): "увімкнути антивірусну програму" (якщо вона вимкнена), "установити іншу антивірусну програму".

У цьому вікні ви можете відключити спостереження за станом цього компонента (параметр "Я самостійно встановлюю та слідкую за антивірусом").

Рис. 13 – Стан "Захисту від вірусів"

Рис. 14 – Рекомендація

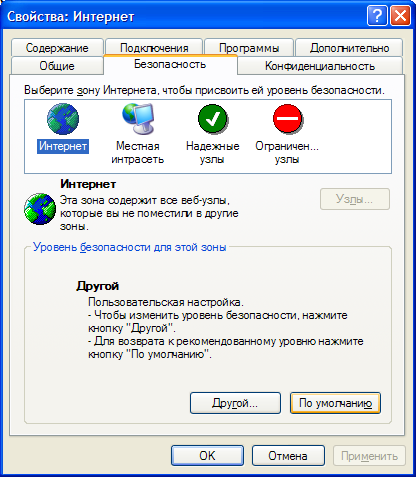

Параметри

безпеки. Як

уже було вказано раніше, в частині 3

(рис. 5) розташовані кнопки переходу до

настройок безпеки наступних компонентів:

браузер Internet Explorer, автоматичне оновлення,

брандмауер Windows. Після натиснення на

кнопку

![]() ,

відбувається перехід на закладку

"Безпека" у вікні настройок оглядача

Internet Explorer (рис. 15).

,

відбувається перехід на закладку

"Безпека" у вікні настройок оглядача

Internet Explorer (рис. 15).

Рис. 15 – Настройка Internet Explorer

Після

натиснення на кнопку

![]() ,

відкриється вікно настройок "Автоматичного

оновлення" (рис. 12). Після натиснення

кнопки

,

відкриється вікно настройок "Автоматичного

оновлення" (рис. 12). Після натиснення

кнопки

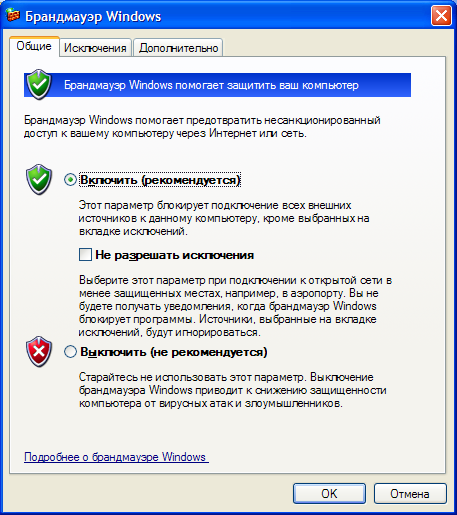

![]() ,

відкривається відповідне вікно настройок

(рис. 16).

,

відкривається відповідне вікно настройок

(рис. 16).

Рис. 16 – Настройка Брандмауера Windows

У Windows XP Sp2 для позначення настройок, що стосуються безпеки (наприклад, рис. 16), а також при сповіщеннях про стан безпеки комп'ютера (наприклад, рис. 2) використовуються наступні значки:

1. Означає важливі відомості та параметри безпеки.

2. Оповіщає про потенційний ризик порушення безпеки.

3. Ситуація безпечніша. На комп'ютері використовуються настройки безпеки, що рекомендуються.

4. Попередження: ситуація потенційно небезпечна. Змініть настройки параметрів безпеки, щоб підвищити безпеку комп'ютера.

5. Використовувати поточні настройки параметрів безпеки не рекомендується.

Огляд брандмауера Windows (Windows Firewall)

Брандмауер (мережевий екран) – це захисний бар'єр між комп'ютером або мережею і зовнішнім світом. Брандмауер Windows (Windows Firewall), включений в ОС Windows XP Service Pack 2 (Sp2) є вузловим брандмауером, який реєструє стан зв'язку. Він блокує вхідний трафік, що надходить на комп'ютер без запиту і не визначений як допустимий (вимкненого з фільтрації). Таким чином, Windows Firewall забезпечує необхідний рівень захисту від зловмисних користувачів і програм, що використовують для атак незапрошуваний трафік. При цьому, за винятком деяких повідомлень протоколу міжмережевих повідомлень (ICMP), що управляють, брандмауер Windows не блокує вихідний трафік.

На відміну від брандмауера, підключення до Інтернету (Internet Connection Firewall, ICF), що входить до складу ОС Windows XP Service Pack 1 або Windows XP без пакетів оновлень, брандмауер Windows призначений для використання з будь-якими мережевими підключеннями, включаючи загальнодоступні з Інтернету, підключення до локальних офісних і домашніх мереж, а також до приватних мереж організацій.

У багатьох корпоративних мережах, що використовують Windows XP Sp1 або Windows XP без пакетів оновлень, на внутрішніх підключеннях ICF не задіюється, оскільки комп'ютери в таких мережах не доступні з Інтернету безпосередньо. Брандмауер, проксі та інші системи безпеки корпоративних мереж забезпечують деякий рівень захисту від зовнішніх загроз для комп'ютерів, що входять до інтрамережі. Проте відсутність вузлових брандмауерів, подібних до брандмауера Windows, на підключеннях до інтрамережі робить комп'ютери уразливими для шкідливих програм, що заносяться до закритої мережі через мобільні комп'ютери.

При роботі клієнтських програм на комп'ютерах під управлінням ОС Windows XP Sp2 використання брандмауера Windows не заважає передачі даних. Доступ до мережі, електронна пошта, групова політика, агенти керування, що запрошують оновлення із сервера, що керує, – приклади клієнтських програм. При їх виконанні з'єднання завжди ініціюється клієнтським комп'ютером, і весь трафік, що відправляється із сервера у відповідь на запит, сприймаються брандмауером як запрошуваний вхідний трафік.

В ОС Windows XP Sp1 або Windows XP без пакетів оновлень брандмауер ICF за замовчанням відключений для будь-яких з'єднань, його активація на підключенні до Інтернету здійснюється за допомогою Майстра настройки мережі (Network Setup Wizard) або Майстра підключення до Інтернету (Internet Connection Wizard). Можливе включення ICF уручну, шляхом установки єдиного прапорця на вкладці Додатково у властивостях з'єднання, де ви також можете задати трафік, що виключається, визначивши порти TCP або UDP.

В ОС Windows XP Sp2 брандмауер Windows активований за замовчанням для всіх з'єднань; виключення для нього можуть бути задані за допомогою компонента панелі керування (Control Panel) Брандмауер Windows, доступного з нового центру забезпечення безпеки Windows (Security Center).

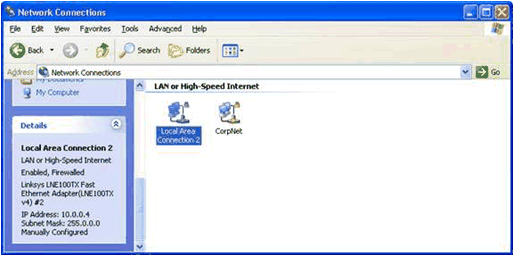

При активації брандмауера Windows для мережевого підключення, ву папці Мережеві підключення (Network Connections) на відповідному значку з'являється зображення замку. Якщо вибрати таке з'єднання, в його описі відобразиться статус Підключено, Захищено брандмауером (Enabled, Firewalled). На рисунку нижче наводиться приклад, у якому брандмауером Windows захищені всі підключення комп'ютера.

Рис. 17 – Приклад захисту брандмауером підключень комп'ютера

Опис роботи брандмауера Windows. Брандмауер Windows – це брандмауер для вхідного трафіка, який реєструє стан зв'язку. На відміну від мережевих екранів на основі маршрутизаторів, що встановлюються між закритими мережами та Інтернетом, брандмауер Windows працює як вузловий брандмауер, тобто обробляє тільки трафік, направлений на IP-адрес даного комп'ютера.

Робота брандмауера основана на виконанні наступної операції. Вхідний пакет перевіряється і зіставляється зі списком дозволеного трафіка. Якщо пакет відповідає одному із пунктів у списку, брандмауер Windows дозволяє проходження цього пакета для подальшої обробки за протоколом TCP/IP. У разі невідповідності пакета записам у переліку дозволів, брандмауер Windows без повідомлення користувача відкидає даний пакет, і, якщо ввімкнена реєстрація даного типу подій, створює запис у файлі журналу брандмауера Windows. Трафік у списку виключень визначається за допомогою зазначення IP-адрес, TCP і UDP портів. Не можна задати правила для трафіка на основі поля протоколу IP у заголовку IP.

Список дозволеного трафіка заповнюється двома шляхами:

1. При проходженні вихідного пакета через підключення, захищене брандмауером Windows, створюється запис, що вирішує відповідь на даний пакет. У відповідь трафік є запрошуваним вхідним трафіком.

Наприклад, якщо на DNS-сервер надсилається запит на зіставлення імені (Name Query Request), брандмауер Windows створює запис про те, що відповідне повідомлення-відповідь (Name Query Response), відправлене сервером DNS, може бути передане для подальшої обробки за протоколом TCP/IP. Таке функціонування дозволяє віднести брандмауер Windows до брандмауерів, які реєструють стан зв'язку: зберігається інформація про трафік, ініційований комп'ютером, так що відповідний у відповідь вхідний трафік дозволяється.

2. Виключення для трафіка, що задаються брандмауером Windows, заносяться до списку. Наявність цієї можливості дозволяє комп'ютеру, що працює як сервер, приймач або рівноправний вузол мережі, та що використовує брандмауер Windows, приймати незапрошуваний трафік.

Наприклад, якщо комп'ютер виступає в ролі веб-сервера-сервера, слід набудувати брандмауер Windows на виключення з фільтрації веб-сервера-трафіка, щоб комп'ютер міг відповідати на запити веб-клієнтов. Виключення можуть бути задані як для програм (у цьому випадку порти, що відкриваються вказаною програмою, автоматично додаватимуться до списку виключень), так і для TCP і UDP портів (які будуть відкриті незалежно від того, працюють застосування і служби, що використовують їх, чи не працюють).

Для комп'ютерів, що належать домену, конфіґурація брандмауера Windows складається із локальних настройок, що зберігаються в реєстрі, та установок групової політики. При розв’язанні проблем часто буває корисно знати, чи діють відносно брандмауера тільки локальні настройки або також і установки групової політики, і, в останньому випадку, який із профілів брандмауера Windows задіяний (Профіль домена або Стандартний профіль).

Як уже зазначалося раніше, натиснувши кнопку у центрі забезпечення безпеки Windows", ви відкриєте вікно настройок "Брандмауера Windows" (рис. 18).

Рис. 18 – Настройка Брандмауера Windows

Клікнувши по напису "Докладніше про брандмауер Windows", можна прочитати коротку інформацію про можливості брандмауера (міжмережевого екрана), що входить до складу Windows XP Sp2.

На відміну від продуктів інших виробників, убудований брандмауер Windows призначений тільки для контролю вхідного трафіка, тобто він захищає комп'ютер тільки від зовнішніх вторгнень. Він не контролює вихідний трафік вашого комп'ютера. Таким чином, якщо на ваш комп'ютер уже потрапив троянський кінь або вірус, які самі встановлюють з'єднання з іншими комп'ютерами, брандмауер Windows не блокуватиме їх мережеву активність.

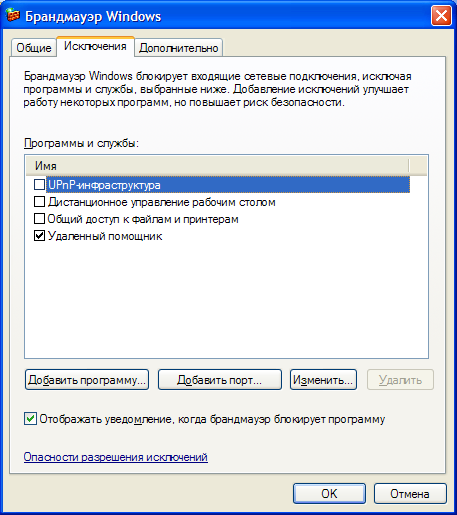

Крім того, за замовчанням брандмауер захищає всі мережеві з'єднання, і запит вхідного еха за протоколом ICMP заборонений. Це означає, що якщо на комп'ютері ввімкнений брандмауер Windows, то перевіряти наявність такого комп'ютера в мережі за допомогою команди PING – безглузде заняття. Дуже часто в організаціях, де використовується програмне забезпечення, що вимагає дозволу вхідних з'єднань на призначені для користувача комп'ютери, виникає необхідність відкрити деякі порти на комп'ютерах зі встановленою Windows XP Sp2. Для розв’язання цього завдання необхідно задати виключення в настройках брандмауера Windows. Існує два способи розв’язати цю задачу:

1. Можна задати виключення, указавши програму, що вимагає вхідні з'єднання. У цьому випадку брандмауер сам визначить, які порти необхідно відкрити, і відкриє їх тільки на час виконання вказаної програми (точніше, на якийсь час, коли програма прослуховуватиме цей порт).

2. Можна задати виключення, указавши конкретний порт, за яким програма чекає вхідні з'єднання. У цьому випадку порт буде відкритий завжди, навіть, коли ця програма не буде запущена. З погляду безпеки цей варіант менш переважний.

Існує декілька способів задати виключення в настройках брандмауера Windows. Можна скористатися графічним інтерфейсом (рис. 19) або використовувати доменну групову політику.

Рис. 19 – Закладка Виключення

Параметри Брандмауера Windows у груповій політиці розміщуються у вузлі "Конфіґурація комп'ютера, Адміністративні шаблони, Мережа, Мережеві підключення, Брандмауер Windows". При налаштуванні через групову політику необхідно набудувати два профілі:

1. Профіль домена. Настройки цього профілю використовуються, коли комп'ютер підключений до мережі, що містить контролер домена організації.

2. Стандартний профіль. Настройки цього профілю застосовуються, коли комп'ютер не підключений до мережі, що містить контролер домена організації.

Наприклад, якщо ноутбук організації використовується у відрядженні та приєднаний до Інтернету через Інтернет-провайдера. У цьому випадку настройки брандмауера повинні бути жорсткішими порівняно з настройками доменного профілю, оскільки комп'ютер підключається до публічної мережі, минувши міжмережеві екрани своєї організації.