- •Основные понятия и методы теории информатики и кодирования

- •Аппаратные средства реализации информационных процессов

- •Программные средства реализации информационных процессов.

- •2. Служебная программа ос Windows «Очистка диска» служит для:

- •3. Программа ос Windows «Дефрагментация диска» это:

- •9. «Тезаурус» представляет собой

- •Алгоритмизация и программирование. Технологии программирования. Языки программирования высокого уровня.

- •Основы машинной графики

- •8. Наиболее известными способами представления графической информации в компьютере являются

- •Электронные презентации

- •20. Работая с программой PowerPoint, в настоящий момент пользователь…

- •21. В программе ms PowerPoint для изменения дизайна слайда использует(ют)ся...

- •22. Для перехода к слайду с заданным номером в ms PowerPoint в режиме показа слайдов необходимо нажать клавиши…

- •Электронные таблицы

- •Базы данных. Субд.

- •5 На рисунке представлена ______ информационная модель.

- •9 С помощью языка sql программист не может:

- •11 Оператор between предназначен для

- •12 Выберите верное

- •39 Назовите систему обработки транзакций

- •43 Фильтрация записей в базе данных – это...

- •Базы знаний, экспертные системы, искусственный интеллект

- •20 При решении задач, относящихся к классу интеллектуальных, используется:

- •Компьютерные сети

- •2 Укажите три основных требования к вычислительным сетям

- •4 Функции сетевой карты:

- •14 Маршрутизатором называется…

- •18 Линией связи с минимальной задержкой является...

- •24 Топология сети с последовательным обслуживанием узлов, называется

- •43 Программы, которые осуществляют взаимодействие в сети, определяются на_______уровне.

- •53 Стандарты, определяющие формы представления и способы пересылки сообщений, процеду

- •55 Укажите три типа протоколов, которые используются в сети Интернет для передачи данных,...

- •66 Для отправки электронной почты используется протокол:

- •74 Протокол ftp это:

- •75 Протокол imap используется для

- •96 Укажите две возможности, которые предоставляет программа Internet Explorer

- •97 Однократный щелчок левой кнопкой мыши в изображенном на рисунке окне Internet Explorer приведет к

- •Информационная безопасность

- •19 Абсолютная защита компьютера от сетевых атак возможна при ...

- •20 Сетевые черви это -

- •21 Наиболее опасной с точки зрения вирусной активности частью электронного письма являет-

- •10 Программными средствами для защиты информации в компьютерной сети из списка:

- •5. Среди перечисленных программ брандмауэром является ...

- •8 Основные типы систем обнаружения атак:

96 Укажите две возможности, которые предоставляет программа Internet Explorer

открывать и просматривать Web-страницы перемещаться между документами в Web-пространстве

осуществлять голосовую и видеосвязь в сети

создавать документы

редактировать интернет-страницы

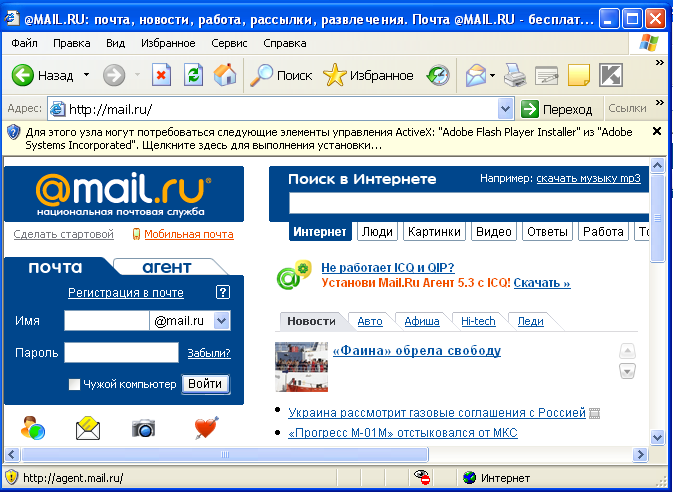

97 Однократный щелчок левой кнопкой мыши в изображенном на рисунке окне Internet Explorer приведет к

переходу к ресурсу agent.mail.ru

переходу к ресурсу mail.ru

поиску документов по ключевым словам

доставке электронной почты

открытию страницы новостей

98 Дискуссионная группа, входящая в состав Usenet, называется... a) телеконференцией b) группой в сети c) flash map d) группа серверов

99 Comp - является одной из рубрик телеконференций, выделяющей... a) темы, связанные с компьютером b) темы из области научных исследований c) информация и новости d) социальная тематика

100 Sci - является одной из рубрик телеконференций, выделяющей... a) темы из области научных исследований b) темы, связанные с компьютером c) информация и новости d) социальная тематика

101 Soc - является одной из рубрик телеконференций, выделяющей... a) социальную тематику b) темы, связанные с компьютером c) темы из области научных исследований d) информация и новости

102 News - является одной из рубрик телеконференций, выделяющей... a) информацию и новости b) темы, связанные с компьютером c) темы из области научных исследований d) социальная тематика

103 Одной из поисковых систем в сети Интернет является...

1. FileSearch

2. Gov.ru

3 Goggle

4. THE BAT

104 Какая часть адреса электронной почты

rcccct@ugatu. ас. т

указывает на имя пользователя

1. ас

2. rcccct

3. ac.ru

4. ugatu

Информационная безопасность

1 Источники угроз информационной безопасности:

Антропогенные

техногенные

стихийные носители угроз безопасности

сетевые

2 Основные способы и методы Защиты Информации в каналах связи утечки информации:

активные методы

пассивные методы

активно-пассивные методы

скрытые методы

3 Информация, составляющая государственную тайну не может иметь гриф... a) «для служебного пользования» b) «секретно» c) «совершенно секретно» d) «особой важности»

4 Преднамеренной угрозой безопасности информации является... a) кража b) наводнение c) повреждение кабеля, по которому идет передача, в связи с погодными условиями d) ошибка разработчика

5 Программы, которые в соответствии с лицензионным соглашением можно использовать в течение строго определенного времени бесплатно, обозначаются термином… a) Shareware b) Hardware c) Freeware d) Software

6 Задачей, не поставленной в рамки концепции национальной безопасности заключается в... a) приоритетном развитии отечественных современных информационных и телекоммуникационных технологий b) установлении необходимого баланса между потребностью в свободном обмене информацией и допустимыми ограничениями её распространения c) совершенствовании информационной структуры общества d) в ускорении развития новых информационных технологий и их широком распространении

7 Гарантом национальной безопасности РФ является... a) президент РФ b) чёткая политика в сфере защиты инф. безопасности РФ c) бурное развитие информационных технологий, обеспечивающих информационную безопасность РФ d) законодательные и иные правовые акты РФ, регулирующие правовые отношения в сфере ИБ и защиты государственной тайны

8 Концепция системы защиты от информационного оружия не должна включать... a) средства нанесения контратаки с помощью информационного оружия b) механизмы защиты пользователей от различных типов и уровней угроз для национальной информационной инфраструктуры c) признаки, сигнализирующие о возможном нападении d) процедуры оценки уровня и особенностей атаки против национальной инфраструктуры в целом и отдельных пользователей

9 Угрозой информационной войны для РФ не является... a) несовершенство законодательной базы b) открытость границ c) значительная протяжённость территории d) ориентированность на отечественные технические средства

10 Информационное оружие не является... a) атакующим b) поражающим c) сигнализирующим d) оборонительным

11 К формам защиты информации не относится... a) аналитическая b) правовая c) организационно-техническая d) страховая

12 В систему органов обеспечения ИБ в РФ не входит... a) Общественная палата РФ b) ФСБ c) Государственная дума d) Правительство РФ

13 Результатом реализации угроз информационной безопасности может быть…

a) внедрение дезинформации

b) уничтожение устройств ввода-вывода информации

c) изменение конфигурации периферийных устройств

d) уничтожение каналов связи

14 Результатом реализации угроз информационной безопасности может быть…

a) внедрение дезинформации в периферийные устройства

b) уничтожение устройств ввода-вывода информации

c) изменение конфигурации периферийных устройств

d) несанкционированный доступ к информации

15 К классической криптографии не относят:

асимметричные системы шифрования

системы шифрования на основе одноразового блокнота

все системы шифрования до появления криптоалгоритмов семейства DES

симметричные системы шифрования

16 Выделите два наиболее важных метода защиты информации от сбоев оборудования

архивирование (создание резервных копий)

автоматическое дублирование данных на двух автономных носителях

аккуратная работа с «чужими» носителями информации

использование специальных «электронных ключей»

шифрование

17 Выделите три наиболее важных метода защиты информации от ошибочных действий пользователя

автоматический запрос на подтверждение выполнения команды или операции

предоставление возможности отмени последнего действия

установление специальных атрибутов файлов

шифрование файлов

дублирование носителей информации

18 Выделите три наиболее важных метода защиты информации от преднамеренного искажения

установление специальных атрибутов файлов

установление паролей на доступ к информации

использование специальных «электронных ключей»

предоставление возможности отмены последнего действия

автоматический запрос на подтверждение выполнения команды или операции

19 Выделите три наиболее важных метода защиты информации от нелегального доступа

использование специальных «электронных ключей»

шифрование установление паролей на доступ к информации

установление паролей на доступ к информации

архивирование (создание резервных копий)

использование антивирусных программ

20 Выделите три наиболее важных метода защиты информации от нелегального распространения

использование специальных «электронных ключей»

шифрование

установление паролей на доступ к информации

автоматическое дублирование данных на двух автономных носителях

установление специальных атрибутов файлов

Классификация и характеристики компьютерных вирусов. Методы защиты от компьютерных вирусов

1 Укажите три группы разделения вирусов в зависимости от среды обитания

сетевые

файловые

загрузочные

реестровые

интерфейсные

2 Признаки, определяющие класс вирусов:

среда обитания

способ заражения

возможности

степень вредоносности

3 По типу маскировки вирусы делятся на:

"НЕВИДИМЫЕ"

«САМОМОДИФИЦИРУЮШИЕСЯ»

"ВИДИМЫЕ"

«УСЛОВНОРЕЗИДЕНТНЫЕ»

4 Основные условные части вируса:

голова вируса

хвост вируса

тело вируса

5 Основные части вируса-червя:

загрузчик

исполняемая часть

маскировщик

6 Основные действия (фазы), выполняемых компьютерным вирусом:

размножение

проявление

заражение

маскировка

7 Симптомами заражения являются:

изменение длины файлов и даты создания

замедление работы программ, зависание и перезагрузка

уменьшение объема системной памяти и свободного места на диске без видимых причин

периодическое мерцание экрана

8 В необходимый минимум средств защиты от вирусов входит:

архивирование

профилактика

входной контроль

выходной контроль

9 Троянской программой является... a) вредоносная программы, которая сама не размножаются, а выдает себя за что-то полезное, тем самым, пытаясь побудить пользователя переписать и установить на свой компьютер программу самостоятельно. b) программа, заражающая компьютер независимо от действий пользователя; c) программа, вредоносное действие которой выражается в удалении и/или модификации системных файлов компьютера; d) программа, проникающая на компьютер пользователя через Интернет.

10 Основным средством антивирусной защиты является... a) периодическая проверка компьютера с помощью антивирусного программного обеспечения. b) использование сетевых экранов при работе в сети Интернет; c) периодическая проверка списка загруженных программ; d) периодическая проверка списка автоматически загружаемых программ;

11 Вирусы распространяются... a) при выполнении исполняемого файла b) при копировании файла c) при создании файла d) при чтении файла

12 Сетевые вирусы могут попасть на локальный компьютер... a) при просмотре web-страницы b) при подключении к локальной сети c) при вводе логина и пароля d) при копировании файла с удалённого компьютера

13 Антивирусной программой является… a) DRWEB b) PKZIP c) ARJ d) WIN.COM

14 Вирусы могут быть: а) загрузочными б) мутантами в) невидимками г) дефектными д) логическими a) а, б, в b) в, г, д c) б, г, д d) а, в, г

7. Вирус – репликатор также называется... a) червь b) троянский конь c) паразит d) мутант

15 Зараженным является диск... a) в загрузочном секторе которого находится программа вирус b) используемый для работы в сети c) используемый на другом компьютере d) который невозможно прочитать

16 Зараженной называется программа... a) содержащая внедренную в неё программу-вирус b) на съемном диске c) используемая для распределенной обработки информации d) имеющая небольшой объем

17 Основными путями проникновения вирусов в компьютер являются... a) съемные диски и компьютерные сети b) неправильная работа программ c) неправильная работа ОС d) исполняемые файлы и используемые технологии

18 Антивирусной программой является... a) PKZIP b) ARJ c) WIN.COM d) DR.WEB