- •Комплексное обеспечение информационной безопасности ввтоматизированных систем комплексная система. Введение.

- •Системный подход к защите информации

- •Принципы системного подхода в иб

- •Постулаты системы иб

- •Основные цели и задачи системы защиты информации

- •Основные задачи систем защиты информации

- •Моделирование угроз иб и защита

- •Анализ уязвимостей

- •Методики оценки потенциально возможных угроз.

- •Оценка качества ксиб методом Фишера

- •Формула

- •Оценка эффективности по Клеймицу

- •Оценка ксиб методом структурных опросников

- •Подробное рассмотрение этапов экспертного оценивания

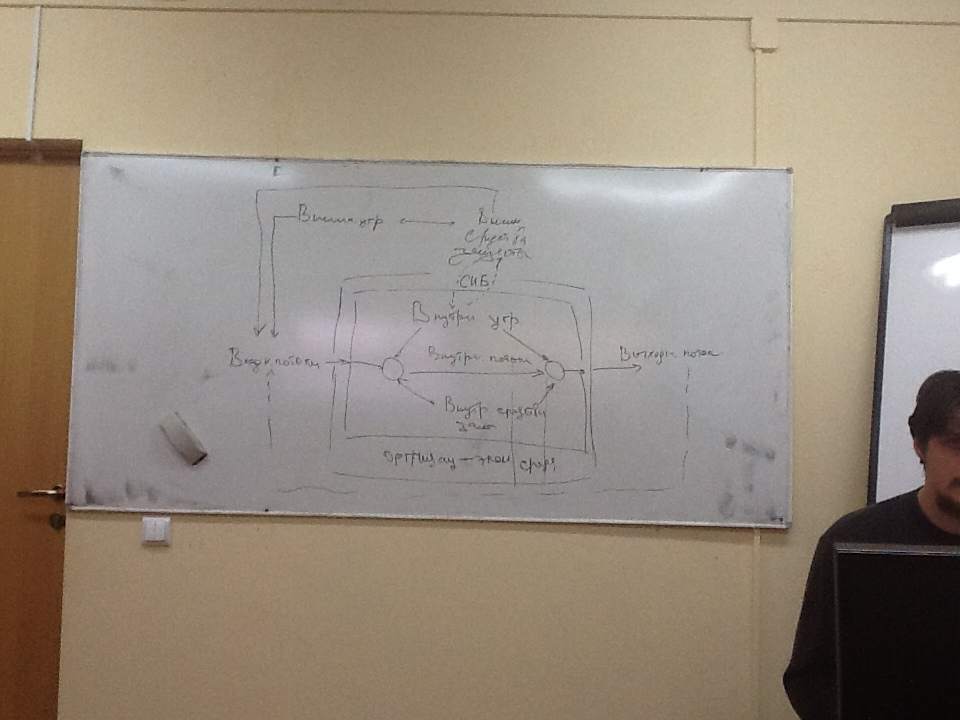

- •Типовая структура коибас

- •Выбор оптимальной эффективности и критерии оптимальности ксзи

Оценка качества ксиб методом Фишера

Для оценки свойств КСИБ применительны методы качественного либо количественного анализа.

Качественная методика как правило пользуется лингвистическими переменными для определения уровня защищенности или угроз КСИБ.

Как правило, значение хз уходил, допиши

Как правило выделяют три лингвистические переменные

Малоценный ресурс - затраты на восстановление малы, не исполняют критически важных задач

Ресурс средней цены - от него зависят важные задачи, но при этом его восстановление не превышает критически заданные и критически важные параметры системы

Высокой ценности ресурс - от него зависят критически важные задачи, стоимость восстановления высока.

Наиболее простым способом оценки является двухфактурная формула оценки риска

R=PC

Количественная оценка по данной формуле является математическим ожиданием потерь. Сначала при качественной оценке необходимо определить значение лингвистических переменных и первая лингвистическая переменная это вероятность события P

А - событие практически никогда не происходит

B- редкое событие

С 50/50

D - скорее всего произойдет

Е - событие обязательно будет

С - потери

N - воздействие можно пренебречь

Мi - незначительное происшествие, особого воздействия нет

Мо - происшествие с полне умеренными результатами

S - серьезные последствия, ликвидация связана с серьезными затратами

С - отключение системы или критически важных функций.

|

N |

Mi |

Mo |

S |

C |

A |

Низкий |

Низкий |

Низкий |

Средний |

Средний |

B |

Низкий |

Низкий |

Средний |

Средний |

Высокий |

C |

Низкий |

Средний |

Средний |

Средний |

Высокий |

D |

Средний |

Средний |

Средний |

Средний |

Высокий |

E |

Средний |

Высокий |

Высокий |

Высокий |

Высокий |

Для создания шкал и присвоении значений прееменным необходимо четко поределять значение шкалы и и этом значения шкал должны быть приняты всеми участниками решения.

Требуется обоснование в выбранных таблицах с учетом разносторонности и количество инцидентов харакетризуемых одинаковыми факторами порождения и проявления.

R=Pугр*Руязв*С

Определим показатели риска от 0 до 8

Риск практически отсутствует

Риск очень мал

8. Риск крайне высок!

|

Уровень угрозы |

||

|

Низкий |

Средний |

Высокий |

N |

012 |

123 |

234 |

Mi |

123 |

234 |

345 |

Mo |

234 |

345 |

456 |

S |

345 |

456 |

567 |

C |

456 |

567 |

678 |

В некоторой литературе некорректно называют данную таблицу матрицей, соответственно нельзя воспринимать полученные решения как формальные показатели оценки риска.

Данный метод не применил или применил с большими трудностями при обширном материале о происшествиях в некоторой области.

Данный подход не всегда оправдывает при применили современных технологий и отсутствии статистики.

Оценка качества КСИБ методом оценки уязвимости информации Хоффмана

Метод экспертных структурных опросников.

Выделяют внешние угрозы:

Нарушение физической целостности

Нарушение логической целостности

Нарушение прав собственности на информацию

Каналы несанкционированного получения информации

Разливают несколько видов каналов

От источника информации и непосредственно доступе к данному источнику

Канал со средствами обработки информации при непосредственном НСД к ним

Каналы от источника информации без НСД и непосредственного доступа к нему

Каналы со средствами обработки информации без НСД.

Оценка эффективности по Хоффману (Оценка уязвимости)

Под уязвимостью понимают слабое место ИС с установленном барьерами защиты через которое возможно осуществление угрозы конфиденциальности, целостности и доступности информации.

Угрозы:

Сетевая разведка

Снифферинг пакетов

Атака непосредственно на информацию на сервере или рабочей станции с целью выявления целевой информации и нарушение ее конфиденциальности, целостности и доступности.

Атака на операционную систему через уязвимости и специализированное ПО.

Уязвимости:

Отсутствие системы мониторинга трафика

Отсутствие шифрования при передаче информации

Отсутствие системы обнаружения вторжений

Отсутствие системы контроля целостности

Использование портов, разрешенных в межсетевых экранах

Отсутствие заплаток

Ресурс |

Угроза |

Уязвимость |

Уровень уязвимости угрозы |

Общий уровень уязвимости по ресурсу |

Сервер |

1 |

1 |

0.135 |

0.865 |

2 |

2 |

0.432 |

|

|

3 |

3 |

0.288 |

|

|

5 |

5 |

0.613 |

|

|

6 |

6 |

0.613 |

|

|

Рабочая станция |

4 |

4 |

0.180 |

0.826 |

5 |

5 |

0.789 |

|

|

6 |

6 |

0.789 |

|

Модель системы защиты

Система зашиты по Хоффману - это конечный набор общих прав, это конечный набор исходных субъектов и исходных субъектов, конечный набор команд и интерпретаций для команд. В методологии хоффмана принято считать что характеристики объектов и субъектов СЗИ независимы друг от друга.

Предположил что Gi некоторая "хорошая" мера.

fi некоторая функция, если ее нет то Gi = 0

Wi -субъективный весовой коэффициент важности

Линейный метод взвешивания и подсчета важности и тд как правило используются для вычисления степени обеспечения безопасности системы. Которая оценивается экспертом. В соответствии степень обеспечения безопансности вычисляется по формуле