- •1.Общие сведения о системах связи. Описание структурной схемы. Основные понятия.

- •2 Модели непрерывных каналов связи

- •3.Характеристики системы связи

- •4. Модели дискретных каналов связи.

- •3. Матем. Модели сообщений, сигналов и помех.

- •6.Оптимал алгоритмы когерент приема с-лов

- •7.Спектральное и временное представление периодических сигналов

- •8. Некогерентный прием сигналов

- •9. Спектральное представление непериодических сигналов и его свойства.Ширина спектра.

- •10.Оптимальная демодуляция и фильтрация непрерывных сигналов

- •11 Дискретизация непрерывных сигналов. Теорема Котельникова

- •12. Критерии качества и правила приема дискретных сообщений

- •13.Аналого-цифровое и цифро-аналоговое преобразование сигналов. Методы построения ацп и цап, основные параметры.

- •14.Критерии помехоустойчивости приема непрерывных сообщений.

- •Таким образом, спектр простого ам сигнала содержит несущее и два боковых колебания (рис.3.11). Нетрудно видеть, что его ширина , где – частота модулирующего сигнала. 1. Спектр ам сигнала содержит:

- •2. Ширина спектра ам сигнала вдвое больше максимальной модулирующей частоты

- •Детектирование чм сигналов

- •21. Сигналы дискретной модуляции аМн, чМн, фМн, их спектральное представление.

- •23.Формирование и детектирование сигналов с импульсной модуляцией.

- •24.Криптографические методы защиты информации (симметричные криптосистемы).

- •25.Криптографические методы защиты информации (асимметричные криптосистемы).

- •26.Основные характеристики случайных процессов. Акф, вкф и их свойства.

- •27.Методы и средства защиты данных в телекоммуникационныъх сетях

- •28.Спектральный анализ случайных процессов.

- •29.Методы повышения эф-ти сс.

- •38.Квантовая криптография.

- •39.Принципы построения защищенных ткс.

- •8.1. Общая характеристика принципов

- •40.Оценка эффективности защиты информации в ткс.

- •30.Нелинейные цепи

40.Оценка эффективности защиты информации в ткс.

Оценка эффективности защищенных ТКС

Эффективность комплексной системы защиты информации оценивается как на этапе разработки, так и на этапе эксплуатации. Анализируя источники информации, можно обратить внимание на 3 основных метода: классический, официальный и экспериментальный. Классический подход подразумевает использование критериев, получаемых с помощью различных показателей эффективности (например, вероятностных). Значения показателей получают расчетным путем или в результате моделирования реальной ТКС. Модель системы включает в себя 2 статистических выбора: выбор сообщения и выбор ключа. Можно измерить количество информации, создаваемой при выборе сообщения, через H(M) = –∑P(M)logP(M), где суммирование выполняется по всем возможным сообщениям. Аналогично, неопределенность, связанная с выбором ключа, дается выражением:

H(K) = –∑P(K)logP(K).

В совершенно защищенных системах описанного выше типа количество информации в сообщении равно самое большее log n (эта величина достигается для равновероятных сообщений). Эта информация может быть скрыта полностью лишь тогда, когда неопределенность ключа не меньше logn. Это является первым примером общего принципа, который будет часто встречаться ниже: существует предел, который нельзя превзойти при заданной неопределенности ключа. Количество неопределенности, которое может быть введено в решение, не может быть больше, чем неопределенность ключа.

Положение несколько усложняется, если число сообщений бесконечно. Предположим, например, что сообщения порождаются соответствующим марковским процессом в виде бесконечной последовательности букв. Ясно, что никакой конечный ключ не даст совершенной секретности. Предположим тогда, что источник ключа порождает ключ аналогичным образом, то есть как бесконечную последовательность символов. Предположим далее, что для шифрования и дешифрования сообщения длины LM требуется только определенная длина ключа LK. Пусть логарифм числа букв в алфавите сообщений будет RM, а такой же логарифм для ключа – RK. Тогда из рассуждений для конечного случая, очевидно, следует, что для совершенной секретности требуется, чтобы выполнялось неравенство:

RMLM ≤ RKLK.

Эти выводы делаются в предположении, что априорные вероятности сообщений неизвестны или произвольны. В этом случае ключ, требуемый для того, чтобы имела место совершенная секретность, зависит от полного числа возможных сообщений. Можно было бы ожидать, что если в пространстве сообщений имеются фиксированные известные статистические связи, так что имеется определенная скорость создания сообщений R, то необходимый объем ключа можно было бы снизить в среднем в R/RM раз, и это действительно верно. В самом деле, сообщение можно пропустить через преобразователь, который устраняет избыточность и уменьшает среднюю длину сообщения как раз во столько раз. Затем к результату можно применить операцию шифрования. Очевидно, что объем ключа, используемого на букву сообщения, статистически уменьшается на множитель R/RM, и в этом случае источник ключа и источник сообщений в точности согласован – один бит ключа полностью скрывает один бит информации сообщения. Можно показать, что это лучшее, чего можно достигнуть.

Недостатком совершенно защищенных систем для случая корреспонденции большого объема является, конечно, то, что требуется посылать эквивалентный объем ключа.

Практическую значимость имеет официальный подход, который опирается на различные нормативные акты. В них устанавливаются требования к защищенности информации различных категорий конфиденциальности и важности. Критерием эффективности является класс защищенности используемой аппаратуры. Несомненным достоинством является простота такого подхода, а недостатком то, в результате определяется лишь факт наличия или отсутствия конкретного механизма защиты. В 1992 году Гостехкомиссией РФ был разработан стандарт «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации». В соответствии с данным стандартом для автоматизированных систем установлено 9 классов защищенности. Классы подразделяются на группы, отличающиеся особенностями обработки информации. Третья группа классифицирует те системы, с которыми работает 1 пользователь, допущенный ко всей информации. Во вторую группу сведены системы, где несколько равноправных пользователей имеют одинаковый доступ. Первую группу образуют многопользовательские системы, в которых применяются различные уровни доступа. Под экспериментальным подходом понимается организация метода определения эффективности существующих систем защиты путем попыток преодоления защитных механизмов системы специалистами, выступающими в роли злоумышленников. Такие исследования проводятся следующим образом. В качестве условного злоумышленника выбирается один или несколько специалистов в области информационной борьбы наивысшей квалификации. Составляется план проведения эксперимента. В нем определяются очередность и материально-техническое обеспечение проведения экспериментов по определению слабых звеньев в системе защиты. При этом могут моделироваться действия злоумышленников, соответствующие различным моделям поведения нарушителей: от неквалифицированного злоумышленника, не имеющего официального статуса в исследуемой ТКС, до высококвалифицированного сотрудника службы безопасности.

Служба безопасности до момента преодоления защиты «злоумышленниками» должна ввести в систему новые механизмы защиты (изменить старые), чтобы избежать «взлома» системы защиты.

Такой подход к оценке эффективности позволяет получать объективные данные о возможностях существующих систем защиты, но требует высокой квалификации исполнителей и больших материальных и временных затрат. Для проведения экспериментов необходимо иметь самое современное оборудование (средства инженерно–технической разведки, аппаратно-программные и испытательные комплексы (стенды), квалифицированных специалистов и т. п.).

Хаотические системы связи.

Начиная с 1992 г. был предложен ряд способов передачи сигналов, использующих хаотическую динамику:

хаотическая маскировка;

переключение хаотических режимов;

нелинейное подмешивание;

дуальное нелинейное преобразование;

опережающее управление сечением Пуанкаре;

частотная модуляция хаотическим сигналом и др.

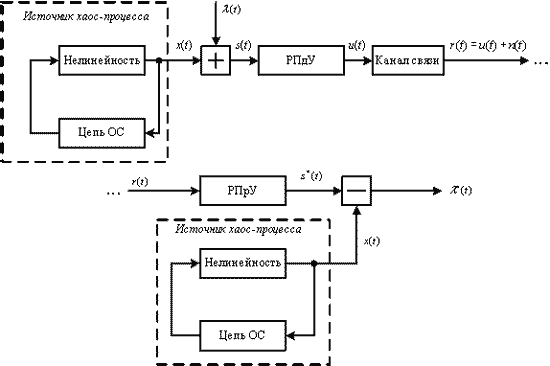

При хаотической маскировке (рис. 1) информационный сигнал λ(t) суммируется с выходным сигналом x(t) хаотической системы. Результирующий сигнал s(t) = x(t) + λ(t) преобразуется в радиосигнал и передается в канал.

Рис. 1. Система передачи информации с хаотической маскировкой

Обладая некоторой степенью конфиденциальности, хаотическая маскировка страдает от одного серьезного недостатка: мощность информационного сигнала λ(t) должна быть много меньше мощности сигнала x(t). Это приводит к низкому отношению сигнал/шум на выходе приемника. Кроме того, параметры источника хаоса с низкой фрактальной размерностью могут быть определены с помощью методов оценки параметров, поскольку в этом случае статистика хаотического носителя определяется непосредственно по наблюдению в канале. По этим причинам система не является достаточно конфиденциальной.

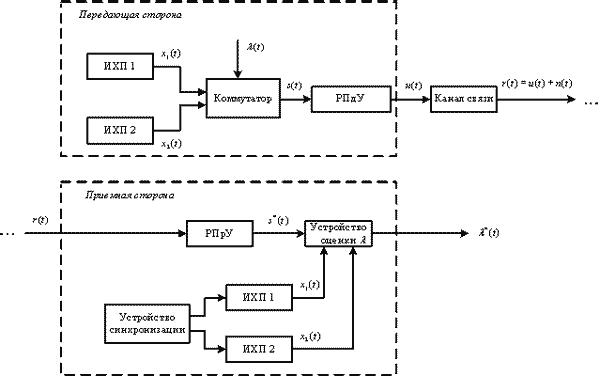

При переключении хаотических режимов в случае бинарного информационного сигнала символ "1" кодируется одним типом хаотического сигнала, а символ "0" - другим (рис. 2). В интересах конфиденциальности эти хаотические сигналы выбираются таким образом, чтобы иметь схожие статистические характеристики.

Рис. 2. Система передачи информации с переключением хаотических режимов

Переключение хаотических режимов обеспечивает возможность реализации простой конфигурации приемного устройства и более высокий уровень конфиденциальности, чем системы с применением ПСП. Главный недостаток подобной системы заключается в том, что при изменении значения параметра λ блок хаос-генераторов в приемном устройстве должен быть синхронизирован, для чего требуется определенное время. Поэтому скорость передачи данных относительно низкая и спектральная эффективность невелика; отношение полосы информационного сигнала к полосе передачи мало.

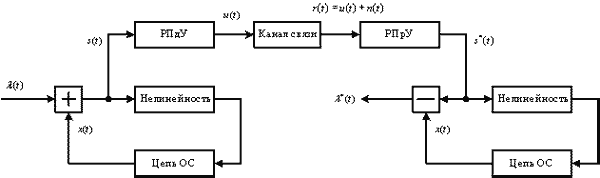

При нелинейном подмешивании (рис. 3) информационный сигнал непосредственно участвует в формировании сложного хаотического поведения автоколебательной системы и такой ввод информации нельзя назвать ни аддитивным наложением, ни обычным суммированием.

Рис. 3. Система передачи с нелинейным подмешиванием информации

В автоколебательной системе на передающем конце информационный сигнал нелинейно подмешивается к собственному сигналу системы. На рис. 3 информационный сигнал вводится в кольцо обратной связи кольцевого автогенератора (сравните с рис. 1). Хаотический модуль приемника реализуется на базе копии того же генератора хаоса путем размыкания петли обратной связи и добавления в цепь вычитателя. По сути, для извлечения информации в приемнике реализуется обобщенный нелинейный фильтр, осуществляющий тот же вид нелинейного преобразования, что и в передатчике. Функционирование системы обеспечивается при полной идентичности хаос-генераторов передатчика и приемника.

В системах с дуальным нелинейным преобразованием передатчик состоит из хаотической системы, в которую вводится информационный сигнал. Приемник является инверсной системой по отношению к передатчику. Системы с дуальным нелинейным преобразованием потенциально обеспечивают более высокие скорости передачи, чем системы с переключением хаотических режимов, поскольку по достижении синхронизации передатчик и приемник остаются синхронизированными в течение всего сеанса связи и не десинхронизируются при смене типа информационного бита. Системы с дуальным нелинейным преобразованием могут использоваться для передачи как аналоговых, так и цифровых информационных сигналов.

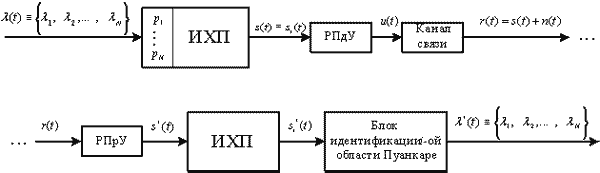

Опережающее управление сечением Пуанкаре (рис. 4). В этом виде модуляции для кодирования и декодирования используется символический анализ. В сечении Пуанкаре аналоговой хаотической системы идентифицируются две или более разделенные области и им присваиваются определенные значения для кодирования информации (например, одной траектории хаос-процесса условно присваивается "0", другой - "1"). С помощью соответствующего метода управления фазовая траектория передающей системы направляется через одну из областей сечения Пуанкаре так, что реализуются траектории, соответствующие информационному сигналу, который должен быть передан. Управление можно осуществить, например, изменяя в незначительных пределах один из параметров р стохастической автоколебательной системы в соответствии с передаваемым символом из алфавита сообщения λ.

Рис. 4. Система передачи с опережающим управлением сечением Пуанкаре

На приемной стороне идентичная хаотическая система будет приблизительно синхронизироваться с передающей системой. Информационный сигнал в синхронизированном приемнике может быть извлечен путем идентификации выбранных областей сечения Пуанкаре при посещении траекторией этих областей. Для того чтобы "спрятать" информацию, содержащуюся в передаваемом сигнале, передается состояние или функция состояния, которые не обязательно имеют отношение к положению сечения Пуанкаре. Путем предсказания будущего пересечения сечения Пуанкаре траекторией системы передатчик может использовать высокую чувствительность системы к возмущениям и с помощью небольшого по уровню сигнала обеспечивать передаваемый хаос-процесс, близкий к хаос-процессу в невозмущенной системе, и таким образом поддерживать режим синхронизации в приемнике.

Еще одним способом передачи информации является применение хаотических систем с фазовой автоподстройкой частоты. В таких системах информация вводится в низкочастотную хаотическую цепь контроля фазы. Достоинством систем с фазовой автоподстройкой является непосредственное расширение спектра хаотических колебаний и относительная простота реализации в радиодиапазоне.

Значительное количество работ посвящено методам обработки и хранения информации с помощью хаоса, однако наибольший интерес представляют собой системы по передаче данных с использованием хаотических сигналов. Имеются сведения, что уже к третьему десятилетию нашего века 80 % информации, передаваемой по каналам систем мобильной радиосвязи, будут составлять данные Интернет, и только 20 % - данные речевого трафика. Поэтому в настоящее время основной упор разработчиков должен делаться на проектирование многопользовательских систем с высокоскоростной передачей данных. Этой теме посвящено некоторое количество монографий и публикаций, но в целом проблема еще далека от завершения.

По этим причинам в следующей статье будет предложен метод передачи цифровых данных с помощью хаотических сигналов. Подобная задача должна решаться в комплексе: необходимо учитывать помехи в канале, причем не только шумовые, но и импульсные (узкополосные и широкополосные, преднамеренные и непреднамеренные); нужно учесть возможность уплотнения каналов по форме хаос-сигнала; сигналы в системе должны формироваться цифровыми методами; система должна быть защищенной и работать по возможности "под шумом"; на этапе практической реализации необходимо применение исправляющих одиночные ошибки кодов, перемежения и т.д. Выполнение подобных требований и обеспечивает успех системы при практическом использовании в будущем.

Кроме всего сказанного, генераторы хаос-процессов легко реализуемы в радиочастотном и СВЧ диапазонах. Алфавит используемых символов при использовании ШХС в принципе ничем не ограничен (как и ансамбль сигналов), в отличие от М-последовательностей или иных бинарных последовательностей. Это открывает широкие возможности для построения высокоскоростных СПИ, используя, например, многоуровневые ортогональные последовательности (МОП). Правда, в этом случае расширяется динамический диапазон (ДД) как одиночного, так и группового сигнала, однако выигрыш очевиден. Как было сказано в предыдущей статье, конфиденциальность СПИ с ШХС намного выше обычных систем - "закрытость" системы лежит в самой природе широкополосных хаотических сигналов.