-

Перелік довідкової літератури, яку можна використовувати в ході ккр

4.1 Міжнародні та національні стандарти в сфері кзі:

-

ДСТУ ISO/IEC9594-8: 2006;

-

ДСТУ ISO/IEC 11770;

-

ДСТУ ISO/IEC 15946 -1,2.3;

-

ISO/IEC 9797-1,2;

-

ISO/IEC 9798-1,2,3,4,5,6;

-

ISO/IEC 13888;

-

ISO/IEC 14888.

4.2 Програмне забезпечення з дисципліни.

-

Бібліотеки програм стеганографічних алгоритмів. Кафедра БІТ, 2007 р., електрона копія.

-

Бібліотеки програм симетричного шифрування. ГОСТ 28147-89, АТ “ІІТ”, 2007 р., електрона копія.

-

Бібліотеки програм багатократних перетворень. АТ “ІІТ”, 2006, електронна копія.

-

Бібліотеки програм направленого шифрування. АТ “ІІТ”, 2006, електронна копія.

-

Бібліотеки програм цифрових підписів ДСТУ 4145-2002, ГОСТ 34.310-95, ГОСТ 34.311-95. АТ “ІІТ”, 2006, електронна копія.

-

Бібліотеки програм AES, Camellia, Shacal-2. АТ “ІІТ”, 2005, електронна копія

-

Бібліотеки програм реалізації протоколів Х9.42, Х9.63, ISO /IEC 15946-2,3, 2005., електронна копі

-

Програмне забезпечення макету Акредитованого центру сертифікації ключів, 2007, ЗАТ „ІІТ”

4.3 При наявності Internet дозволяється доступ до таких сайтів

1. www.rsasecurity.com

2. www.nist.gov

3. www.eprint.iacr.org

4. www.citeseer.ist.psu.edu

5. www.ansi.org

6. www.cryptography.org

7.www.iso.org

8. www.linuxiso.org

9. www.cryptography.com

10. www.springerlink.com

11. www.cacr.math.uwaterloo.ca

12. www.financialcryptography.com

13. www.austinlinks.com

14. http://world.std.com/~franl/crypto.html

15. www.cryptonessie.org

16. www.cryptography.ru

17. www.osti.gov/eprints

Зразки оформленння завдань для виконання ККР (білетів), аркушів оформлення ККР студентами, відомості з виконання ККР наводяться в додатках А,Б,В.

Відповідальний за ліцензування та акредитацію

кафедри БІТ В.І Заболотний

Додаток А

Перелік завдань до комплексної контрольної роботи з дисципліни

„Стеганографія”

Варіант 1

|

Питання |

Дайте формальне математичне визначення криптографічної та стеганографічної системи та наведіть їхні основні ймовірносно-часові характеристики. Поясніть основні відмінності стегонаграфічної та криптографічної системи з погляду їх функціонального призначення. Наведіть загальну класифікацію стегосистем за різними властивостями. |

|

Завдання 1 |

За допомогою системи MathCAD 12 реалізуйте приховування текстового повідомлення в контейнері – зображенні за допомогою методу модифікації найменш значущого біту у просторовій області синього кольору. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей, текстове повідомлення у форматі *.txt розміром 3 000 символів. Розрахуйте максимальну довжину повідомлення, яке можна приховати у такий спосіб. Розрахуйте максимальну абсолютну різницю та середню абсолютну різницю пустого та заповненого контейнерів. |

|

Завдання 2 |

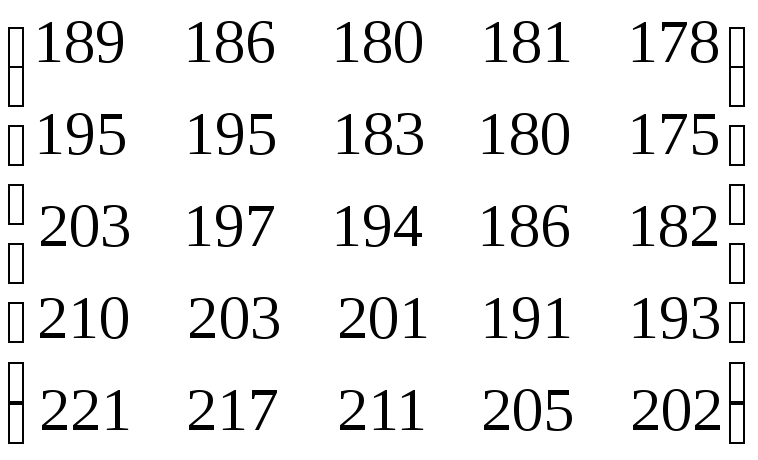

Виконайте приховування одного біту повідомлення у фрагмент контейнеру за допомогою методу Куттера-Джордана-Боссена (методу «хреста»). Вихідні данні: розмір «хреста» - 2 значення зверху, справа, зліва та знизу від значення (інтенсивність дорівнює 194), що модифікується. Фрагмент контейнера:

Відносна кількість енергії приховування дорівнює 0,1. |

Варіант 2.

|

Питання |

Які основні галузі використання стеганографічних систем Ви знаєте? Що таке «цифрові водяні знаки», де вони використовується і які головні відмінності від інших прикладів використання стегосистем? Наведіть приклади практичного використання нецифрової та цифрової стеганографії. Які можливості дає застосування цифрової стеганографії? |

|

Завдання 1 |

За допомогою системи MathCAD 12 реалізуйте приховування текстового повідомлення в контейнері – зображенні за допомогою методу псевдовипадкового інтервалу у просторовій області зеленого кольору. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей, текстове повідомлення у форматі *.txt розміром 100 символів, інтервал приховування 1..100. Розрахуйте максимальну та мінімальну довжину повідомлення, яке можна приховати у такий спосіб. Розрахуйте максимальну абсолютну та середню абсолютну різницю пустого та заповненого контейнерів. Поясніть основні відмінності цього методу від методу псевдовипадкової перестановки. |

|

Завдання 2 |

Виконайте двовимірне пряме перетворення Фур’є (пряме дискретно-косинусне перетворення) над блоком:

Виконайте загрублення із порогом Р = 10. Поясніть фізичний смисл низькочастотних, середньочастотних та високочастотних областей масиву компонентів дискретно-косинусного перетворення. В яку область найбільш доцільно встроювати дані для стеганографічного приховування повідомлення? |

Варіант 3.

|

Питання |

Яким чином оцінюється стійкість стеганографічних систем? Наведіть приклади стеганографічних атак на протокол. Поясніть сутність та правову колізію інверсної атаки. Поясніть методи протидії інверсним атакам. В чому сутність атаки копіювання? Які методи протидії атакам копіювання найбільш ефективні? |

|

Завдання 1 |

За допомогою системи MathCAD 12 почергово змінюючи значущі біти у вибраному пікселі зображення експериментально встановіть поріг чутливості зорової системи людини до змін яскравості зображення. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей. Поясніть сутність стеганографічних методів модифікації найменш значущого біту. До модифікації якого кольору найменш чутлива зорова система людини? Який метод використовує це явище? |

|

Завдання 2 |

Виконайте декодування одного біту повідомлення у фрагменті контейнеру за допомогою методу Коха-Жао. Позиції компонент дискретно-косинусного перетворення, що модифіковані при встраюванні, мають координати (0, 4) та (1, 3). Фрагмент контейнера:

Яким чином можна покращити цей метод з точки зору зменшення перешкод, що уносяться при модифікації. |

Варіант 4.

|

Питання |

Наведіть особливості зорової системи людини та її основні властивості, що використовуються при приховуванні даних в зображеннях. Який стеганографічний метод використовує властивість зорової системи людини, що полягає в слабкій чутливості до незначних змін контрастності зображень? Поясніть сутність методу та фізичні властивості. |

|

Завдання 1 |

За допомогою системи MathCAD 12 реалізуйте приховування текстового повідомлення в контейнері – зображенні за допомогою методу Коха-Жао у частотній області красного кольору. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей, текстове повідомлення у форматі *.txt розміром 100 символів. Розрахуйте максимальну довжину повідомлення, яке можна приховати у такий спосіб. Розрахуйте максимальну абсолютну різницю та середню абсолютну різницю пустого та заповненого контейнерів. Які недоліки має цей метод та як їх можна позбутися? |

|

Завдання 2 |

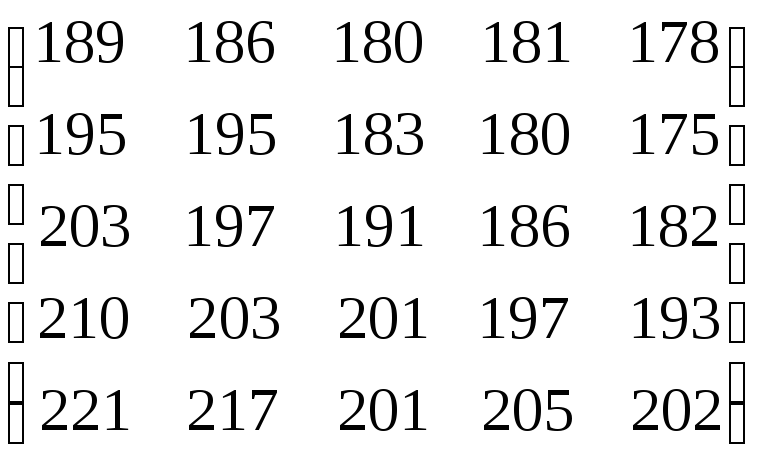

Виконайте декодування одного біту повідомлення у фрагменті контейнеру за допомогою методу блочного приховування. Вихідні данні: блоки відповідають строкам матриці контейнера:

До яких атак найбільш вразливий метод блочного приховування? Вкажіть, до якого методу спроститься метод блочного приховування при розмірі блоку в один символ. Поясніть фізичний смисл цього спрощення. |

Варіант 5.

|

Питання |

Дайте класифікацію та загальну характеристику контейнерів стеганографічних систем. Наведіть приклади потокових та фіксованих контейнерів, випадки використання нав’язаних контейнерів. Дайте визначення робасності та хрупкості стеганографічних систем. |

||||||||||||||||||||||||||||||||

|

Завдання 1 |

За допомогою системи MathCAD 12 реалізуйте приховування текстового повідомлення в контейнері – зображенні за допомогою методу Бенгама-Мемона-Ео-Юнга (удосконаленого методу Коха-Жао) у частотній області зеленого кольору. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей, текстове повідомлення у форматі *.txt розміром 100 символів. Розрахуйте максимальну абсолютну різницю та середню абсолютну різницю пустого та заповненого контейнерів. Поясніть, які переваги має цей метод у порівнянні із методом Коха-Жао? |

||||||||||||||||||||||||||||||||

|

Завдання 2 |

Виконайте декодування одного символу у форматі ASCII за допомогою методу квантування. Модифікація виконувалася почергово із значеннями першого і другого та третього і четвертого стовпців контейнеру:

Таємний ключ (таблиця квантування) має вигляд:

Яку властивість зорової системи людини використовує цей метод? До яких атак зловмисника він має стійкість?

|

Варіант 6.

|

Питання |

Яким чином оцінюється стійкість стеганографічних систем до визначення факту передачі цифрових повідомлень? Відповідно до теоретико-інформаційної моделі безпеки стеганографічної системи дайте визначення та поясніть основні властивості досконалої системи, наведіть приклади. |

|

Завдання 1 |

За допомогою системи MathCAD 12 реалізуйте приховування текстового повідомлення в контейнері – зображенні за допомогою методу блочного приховування у просторовій області синього кольору. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей, розмір блоку 100 пікселів (стовпці масиву даних контейнера), текстове повідомлення у форматі *.txt розміром 100 символів. Розрахуйте максимальну абсолютну різницю та середню абсолютну різницю пустого та заповненого контейнерів. Поясніть, які переваги та недоліки цей метод має у порівнянні з іншими методами, заснованими на модифікації найменш значущого біту? |

|

Завдання 2 |

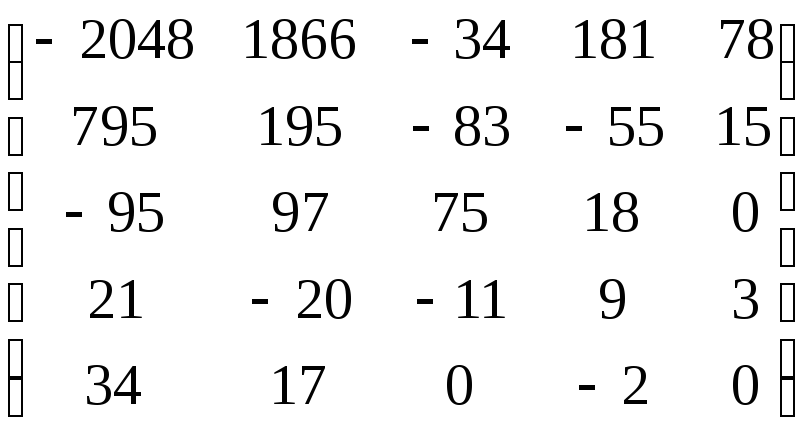

Масив компонент дискретно-косинусного перетворення має вигляд:

Обґрунтуйте параметри стеганографічного методу Коха-Жао при врахуванні можливого використання зловмисником атаки стиском у форматі jpeg із показником загрублення Р = 10. Виконайте встраювання одного біту повідомлення методом Коха-Жао у середньо частотній області масиву компонент. Що відбудеться, якщо зловмисник збільшить втричі показник Р? |

Варіант 7.

|

Питання |

Дайте визначення пропускної здатності каналів передачі прихованих повідомлень (стеганографічних каналів). Обґрунтуйте поняття «прихована пропускна здатність» стеганографічних каналів для моделей з активним та пасивним порушником. |

||||||||||||||||||||||||||||||||

|

Завдання 1 |

За допомогою системи MathCAD 12 реалізуйте приховування текстового повідомлення в контейнері – зображенні за допомогою методу квантування у просторовій області красного кольору. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей, розмір блоку 100 пікселів (стовпці масиву даних контейнера), текстове повідомлення у форматі *.txt розміром 100 символів. Таблиця квантування має вигляд:

Розрахуйте максимальну абсолютну різницю та середню абсолютну різницю пустого та заповненого контейнерів. Поясніть, які переваги та недоліки цей метод має у порівнянні з іншими методами, заснованими на модифікації найменш значущого біту? Які властивості зорової системи людини він використовує? |

||||||||||||||||||||||||||||||||

|

Завдання 2 |

Розрахуйте максимальну та мінімальну довжину повідомлення, яке можна приховати методом псевдовипадкового інтервалу, якщо контейнер має розміри 100x200 пікселей у форматі *.bmp (24 біта на піксель) а інтервал приховування лежить в межах 1..128. Поясніть основні переваги цього методу у порівнянні із методом модифікації найменш значущого біту. Яка максимальна абсолютна різниця пустого та заповненого контейнерів для цих методів? |

Варіант 8.

|

Питання |

Наведіть структурну схему та математичну модель стеганографічної системи. Поясніть функціонування стеганографічної системи за її структурною схемою, дайте визначення та поясніть функціональне призначення структурних елементів стегосистеми. Дайте загальну класифікацію стегосистем. |

|

Завдання 1 |

За допомогою системи MathCAD 12 реалізуйте приховування текстового повідомлення в контейнері – зображенні за допомогою методу псевдовипадкової перестановки у просторовій області красного кольору. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей, текстове повідомлення у форматі *.txt розміром 100 символів. Розрахуйте максимальну абсолютну різницю та середню абсолютну різницю пустого та заповненого контейнерів. Поясніть, яким чином псевдовипадкова перестановка реалізується у криптографії? |

|

Завдання 2 |

Виконайте двовимірне пряме перетворення Фур’є (пряме дискретно-косинусне перетворення) над блоком:

Змініть значення одного із компонентів у середньочастотній області компонент та виконайте зворотне перетворення Фур’є. З урахуванням отриманого результату поясніть вразливість методів приховування у просторовій області зображення до атаки стиском зображення стиском у форматі jpeg.

|

Варіант 9.

|

Питання |

Дайте визначення низькорівневих та високорівневих властивостей зорової системи людини та приклади їхнього використання. Які методи приховування даних у просторовій області нерухомих зображень Ви знаєте? Які властивості зорової системи людини при цьому використовуються? Які методи найбільш перспективні з погляду використання властивостей зорової системи людини? Поясніть призначення блоку врахування особливостей контейнеру у структурній схемі стеганографічної системи. |

|

Завдання 1 |

За допомогою системи MathCAD 12 почергово змінюючи значення інтенсивності красного кольору у просторовій області вибраного блоку зображення експериментально виявіть, які зміни приводять до збільшення низькочастотних компонентів дискретно-косинусного перетворення у частотній області зображення, та які зміни приводять до збільшення середньочастотних та високочастотних компонентів. Вихідні данні: фрагмент зображення у форматі *.bmp (24 біта на піксель) розміром 8x8 пікселя. З погляду експериментально виявлених властивостей поясніть та обґрунтуйте правила відбору блоків контейнеру відповідно до методу Бенгама-Мемона-Ео-Юнга (удосконаленого методу Коха-Жао). |

|

Завдання 2 |

За допомогою методу модифікації найменш значущого біту приховайте повідомлення (100101101) у контейнер:

Розрахуйте максимальну абсолютну різницю та середню абсолютну різницю пустого та заповненого контейнерів. |

Варіант 10.

|

Питання |

Дайте опис поведінки абонентів інформаційного обміну стеганографічної системи та зловмисника в термінах теорії ігор. Дайте теоретико-ігрове формулювання інформаційної протидії в процесі прихованої передачі повідомленнь. |

|

Завдання 1 |

За допомогою системи MathCAD 12 почергово змінюючи значення різниці між показниками інтенсивності зеленого кольору вибраних пікселей зображення експериментально встановіть поріг чутливості зорової системи людини до змін контрастності зображення. Вихідні данні: зображення у форматі *.bmp (24 біта на піксель) розміром 100x100 пікселей. Поясніть сутність стеганографічного методу квантування та обґрунтуйте рекомендації щодо формування ключових даних. |

|

Завдання 2 |

Виконайте декодування одного біту повідомлення у фрагмент контейнеру за допомогою методу Куттера-Джордана-Боссена (методу «хреста»). Вихідні данні: розмір «хреста» - 2 значення зверху, справа, зліва та знизу від значення (інтенсивність дорівнює 215), що модифікується. Фрагмент контейнера:

Вкажіть основні недоліки методу «хреста». Яким чином їх можна позбутися? |

Доцент кафедри «Безпека інформаційних технологій»

кандидат технічних наук, старший науковий співробітник

Кузнецов О.О.

«ЗАТВЕРДЖУЮ”

генеральний директор 3АТ „ІІТ”

Сінаюк С.Ю.

„ „ вересня 2007 р.

РЕЦЕНЗІЯ

на пакет комплексних контрольних робіт з дисципліни «Стеганографія»

Пакет комплексних контрольних робіт (ККР) з дисципліни «Стеганографія» створено згідно методичних рекомендацій щодо розробки та порядку проведення ККР з нормативних та вибіркових дисциплін підготовки магістрів.

ККР містять безліч рівнозначних типових завдань, що охоплюють основні питання, якими повинен володіти студент за напрямом 1601 „Інформаційна безпека” освітньо-кваліфікаційного рівня бакалавр.

3авдання пакету ККР відповідають програмі дисципліни „Стеганографія”. Зміст ККР відповідає вимогам стандартів освіти СТВНЗ – 6.160100.ОКХ – 03 та СТВНЗ – 6.160100.ОПП – 03.

Питання та завдання з проектування та застосування стеганографічних систем захисту інформації дозволяють засвоїти студентами знання та уміння з виконання обов’язків пов’язаних зі створенням, впровадженням та застосуванням стеганографічних систем захисту інформації, в тому числі КСЗІ.

Детальний аналіз змісту ККР показав, що кожне завдання містить одне питання, що спрямовану на виявлення продуктивно-синтетичного рівня сформованості теоретичних знань та та двох завдань з виконання практичних робіт та досліджень.

Теоретична частина задачі дозволяє оцінювати творчу розумову діяльність студента, яка проявляється в процесі створення, випробовування та застосування стеганографічних систем захисту інформації.

Практична частина завдання дозволяє перевірити уміння виконувати практичні роботи зі створення та застосування стеганографічних систем захисту інформації, а також роботи по документальному оформленні результатів вирішення ККР, розробки практичних рекомендацій та пропозицій.

Усі варіанти ККР фактично рівнозначні за складністю. Їх виконання передбачає виконання одного теоретичного завдання та двох практичних із створення, випробовування та застосування стеганографічних систем захисту інформації.

В перелік матеріалів, що можуть бути використані, включено національні та міжнародні стандарти, програмне забезпечення та стандартні бібліотеки криптографічних перетворень, а також матеріали та документи до яких студент одержує доступ через Інтернет.

В цілому пакет, що рецензується, має проблемний характер, містить теоретичне питання та два практичні питання і може бути використаний в якості ККР для визначення знань і умінь студентів за напрямом 1601 „Інформаційна безпека” з дисципліни „Стеганографія”.

Виконавчий директор ЗАТ „Інститут інформаційних технологій”

Професор Качко О.Г.„

„ вересня 2007 р.

.

. .

. .

. .

. .

. .

. .

. .

. .

.