- •1.1. Визначення та функції мережевої ос

- •1.2. Принципи організації та роботи ос комп’ютерної мережі

- •За характером роботи:

- •1.3. Організація системи мережевого друкування

- •1.4. Забезпечення єдиного мережевого часу

- •1.5. Апаратно – програмні рішення розподілених комп’ютерних систем

- •2.2. Використання надлишковості для захисту даних - raid та maid масиви

- •Рівень нуль

- •Рівень 1

- •Рівень 2

- •Рівень 5

- •Закони Зіпфа та Парето

- •2.3. Схеми приєднання дискової пам’яті до мережі

- •2.4. Мережі дискових масивів

- •2.5. Технології віртуалізації збереження даних

- •Успадкування прав доступу на нижчих рівнях ієрархїї.

- •3.2. Історія розвитку служб каталогів

- •3.3. Стандарти X.500 та ldap

- •3.4. Служба каталогів eDirectory

- •3.5. Служба Active Directory

- •4.2. Технології віртуалізації платформ та їх застосування

- •4.3. Хмаркові сервіси – визначення та властивості

- •4.4. Архітектури хмаркових сервісів

- •4.5. Різновиди хмаркових сервісів та їх сфери застосування

3.5. Служба Active Directory

Служба каталогів Active Directory (AD) є складовою частиною ОС Windows у її серверних варіантах. Вона замінила застарілу концепцію доменних архітектур і покликана забезпечити роботу ОС Windows у великих корпоративних мережах. Подібно до інших СК AD формує каталог мережевих об’єктів; AD сумісна зі стандартом X.500 та протоколом LDAP. Cлужбу каталогів AD було запроваджено у Windows 2000.

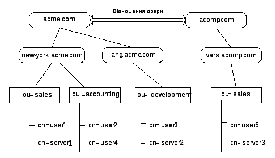

Інформація про мережеві ресурси згрупована у вигляді дерева. Для сумісності з доменною архітектурою розробники Microsoft вирішили сумістити структуру дерева AD зі структурою дерева доменів DNS. Домени верхнього рівня AD та DNS співпадають. Але реалізація обслуговування користувачів імен в цих двох службах різна. Для визначення адреси контролера домена AD використовує DNS. На рис. 6.21 показано приклад дерева доменів AD. Дерево доменів – це сукупність доменів, що об’єднані відношеннями довіри та належать до неперервного простору імен.

У мережі може бути декілька дерев, які утворюють ліс. У цьому випадку відношення довіри між ними налагоджуються на рівні кореневих доменів з використанням Cerberos.

У Windows NT 4 інформація про користувачів домену зберігалася в базі даних SAM, яка становила частину системного реєстру. Тому можливості масштабування були обмежені можливістю масштабування реєстру. В AD функції SAM переймає DIT (Directory Information Tree). Для збереження даних застосовують процесор даних Jet, який діє у продукті Exchange Server. DIT зберігається у файлі ntds.dit. Цей файл копіюють усі сервери – контролери домену.

Рис. 6.21. Приклад дерева доменів AD

Однією з важливих служб AD є загальний інформаційний каталог Global Catalog. Цей каталог зберігає інформацію про наявні об’єкти БД AD та надає змогу швидкого пошуку потрібної інформації. Дані в каталогу зберігаються у вигляді окремого файлу-індексу, так що в разі звертання до каталогу не потрібно звертатися до контролера домену. У випадку встановлення системи сервером Global Catalog стає першим встановлений контролером домену.

AD дає змогу організовувати та групувати мережеві ресурси всередині DNS-вузла з використанням контейнера OU (підрозділ). Якщо призначити певні права доступу до об’єктів OU, то ці права можуть успадкувати всі вкладені об’єкти.

Дерево створюють та модифікують з використанням MMC (модуль Active Directory users and computers).

В операційній системі Windows NT 4 були два типи груп: локальні та глобальні. Ці групи могли містити тільки користувачів та були призначені винятково для контролювання доступу.

В AD збережено ці типи груп, однак додано ще універсальні групи (universal group). Ці групи працюють якщо в мережі не використовують резервні контролери доменів (BDC), успадковані від попередньої системи NT4 (тобто система працює винятково на наступних версіях Windows). Універсальні групи можуть складатися з глобальних груп та інших універсальних груп довільного домену лісу. Крім того, в групу AD допустимо вкладати не тільки об’єкти-користувачі, а й об’єкти- комп’ютери.

В AD змінено і механізм реплікації. В NT 4 головна доступна для запису копія БД SAM домену зберігається тільки на головному контролері домену. У наступних версіях Windows доступна до запису копія DIT міститься на кожному контролері. Система відстежує зміни, присвоюючи кожній такій зміні номер USN (Update sequence number) та часову позначку. В процесі реплікації між контролерами передається не вся база даних, а тільки інформація про зміни. Якщо надійшла інформація про зміни одного й того ж об’єкта, то контролер порівнює часові позначки та ухвалює рішення щодо змін. Такий механізм реплікації забезпечує мінімум інформації в разі передавання мережею та високі параметри продуктивності контролерів.

Якщо в NT4 були тільки головні те резервні контролери доменів, які надавали один і той же сервіс з автентифікації користувачів, то в AD контролери доменів виконують значно більше функцій. Один сервер може виконувати декілька функцій. Визначено такі функції:

-

Головний контролер домену (PDC). У мережах, де є станції з NT 4, надає сервіс головного контролера.

-

Контролер пулу відносних ідентифікаторів (RID Pool). Відносний ідентифікатор (relative identifier (RID)) є частиною ідентифікатора об’єкта. Контролер пулу відносних ідентифікаторів координує присвоєння унікальних ідентифікаторів контролерами системи.

-

Контролер інфраструктури. Підтримує узгодженість даних з загального каталогу, конфігурації вузлів та налаштувань реплікації.

-

Контролер назв доменів гарантує унікальність доменних імен.

-

Контролер схеми визначає контролер, на якому дозволено вносити зміни у схему БД AD.

Порівняємо AD з eDirectory. В AD контейнери не можуть бути принципалами безпеки. eDirectory дає змогу призначати права доступу на рівні контейнерів. Наприклад, контейнер ‘відділ розробки’ може отримати права доступ на певний прінтер”. В цьому випадку всі користувачі цього відділу зможуить користуватися ним.

В AD всі назви об’єктів повинні бути унікальними незалежно від місця їхнього розташування у дереві. В eDirectory ім’я об’єкта повинно бути унікальним тільки в межах свого безпосереднього контейнера.

У eDirectory успадкування прав динамічне: якщо користувачу призначене право доступу до контейнера, то оновлюється тільки ACL для цього контейнера. Водночас у разі перевіряння прав доступу враховують права у всіх контейнерах. В AD успадкування прав статичне: якщо змінюються права доступу до контейнера, то змінюються ACL для всіх вкладених об’єктів контейнера, що для великого та складного дерева може потребувати багато ресурсів.

Контролер AD може бути контролером тільки одного домену, тоді як сервер eDirectory може зберігати репліки декількох розділів. Отже потенційно за однакової кількості серверів NDS є стійкішою та надійнішою.

Значним недоліком AD є також її орієнтація на структуру доменів DNS, що обмежує користувачів. eDirectory не має таких обмежень, і дерево каталогів можна, наприклад, створювати згідно з організаційною структурою підприємства, філії якого розташовані в різних зонах DNS.

Сьогодні AD підтримує тільки ОС Windows, тоді як eDirectory – багато систем.

3.6. Cлужби NIS та NIS+

Мережеві інформаційні служби NIS та NIS+ (network Information Service) створені для роботи у середовищі UNIX.

NIS – це фактично доменна інформаційна служба, яка дає змогу об’єднати декілька серверів UNIX в один домен та використовувати для них один набір керівних файлів (etc/passwd, etc/group/ etc/hosts, etc/networks та ін.). Завдяки цьому користувач може автентифікуватися один раз – у домені.

У мережі є головний север NIS та декілька резервних, що працюють у режимі читання системних файлів. БД домену періодично копіюють на резервні сервери. Кожен домен адміністрований окремо. NIS також дає змогу об’єднувати користувачів, їхні групи, та гости у мережеві групи, та адмініструвати таку групу як одне ціле. Уся інформація в NIS передається відкрито, без шифрування. Таку мережу можна зламати з використанням фальшивого сервера NIS.

Служба NIS+ набагато ліпша ніж NIS, однак несумісна з нею. Вона дає змогу:

-

підтримувати ієрархію доменів та довірчі відношення між ними;

-

відмовитися від прямого використання системних файлів;

-

керувати репліками та застосовувати ефективніші механізми реплікації;

-

автентифікувати об’єкти та шифрувати.

На жаль, цю службу підтримують тільки продукти фірми Sun Microsystems, вона не має виходу на клієнтські комп’ютери.

Питання до самоконтролю

1. Дайте визначення служби каталогів

2. Які завдання у комп’ютерній мережі вирішує служба каталогів?

3. Перерахуйте стандарти служб каталогів.

4. Структура та принципи функціювання СК LDAP.

5. Спроектуйте дерево каталогу eDirectory для Вашої організації.

6. Що таке контекст в eDirectory і як його змінити ?

7. Які права доступу до об’єктів визначені в eDirectory ?

8. Яким чином в СК Active Directory відображена DNS ?

Лекція 4. Віртуалізація платформ та хмаркові сервіси у комп’ютерних мережах

4.1. Загальна характеристика та причини віртуалізації платформ

Якщо віртуалізація – це використання абстрактних ресурсів мережі замість та за рахунок використання її фізичних ресурсів, то віртуалізація платформ – це емуляція потрібної апаратно-програмної платформи засобами інших, реальних платформ, розгорнутих на серверах мережі.

У випадку віртуалізації платформ серверна ОС обслуговує кілька клієнтських, віртуальних машин (ВМ), які виглядають для цієї ОС як застосування, що споживають її ресурси. Концепція віртуальних машин була вперше розроблена фірмою IBM більш як сорок років тому. Віртуальні машини (тоді вони називалися “псевдо-машинами”) розгорталися на великих комп’ютерах і спеціальна програма призначала їм ресурси та ізолювала такі машини одна від іншої. Віртуалізація платформ на сьогодні широко застосовується в IT – згідно з дослідженнями фірми Gartner на віртуальних машинах виконується більш як 70% всіх серверних обчислень для процесорів в архітектурі команд x86.

Розглянемо основні причини та переваги використання віртуальних машин.

Скорочення часу поновлення системи. У випадку аварії, вірусної інфекції або спотворення системи зловмисниками пробувати відновити систему звичайним шляхом вимагає значних зусиль та триває неприпустимо довго. Набагато ефективніше мати копії працюючої та правильно налаштованої системи у вигляді файлів віртуальних машин. При цьому поновлення системи зводиться до копіювання файлу віртуальної машини та її запуску, що триває декілька хвилин.

Скорочення часу тестування. Підчас розробки програмного забезпечення деякі дефекти проявляються тільки у специфічних комбінаціях апаратного, програмного забезпечення, наявних налаштувань та даних. Для тестування такого дефекту необхідно створити конфігурацію, для якої цей дефект було виявлено. Створення потрібної тестової конфігурації може займати довгий час та суттєво впливає на трудомісткість тестування, особливо якщо після тестування середовище треба відновлювати з нуля, а тестувати дефект потрібно декілька разів. У цьому випадку доцільно створити тестове середовище у вигляді віртуальної машини та використовувати копії цієї машини для кожного наступного тестування.

Швидке застарівання апаратного забезпечення. Термін життя апаратного забезпечення в середньому складає декілька років. Статистика каже, що кількість збоїв різко зростає після чотирьох років роботи комп’ютерної системи. Багато інженерів визначають час використання комп’ютера як час його гарантійного обслуговування виробником. Однак, ці обмеження не стосуються віртуальних машин. Віртуальна машина працює якщо працює сервер на якому вона розміщена.

Використання застарілого програмного забезпечення. Компанії нерідко використовують програмне забезпечення, яке було розроблене багато десятків років тому, для якого немає адекватної документації чи вихідного коду та яке працює на застарілих версіях операційних систем та апаратних платформ. При цьому створення нової аналогічної програми занадто дорого і не розглядається як альтернатива. У цьому випадку стару програму запускають у режимі емуляції старої програмно- апаратної системи на віртуальній машині.

Ефективніше використання ресурсів. Розгортання декількох віртуальних машин на одному сервері порівняно з використанням декількох серверів економить кошти завдяки ефективнішому використанню ресурсів базового сервера.

Краща масштабованість. Додавати нові віртуальні сервера набагато дешевше та швидше ніж додавати реальні сервера.