- •Компьютерная стеганография

- •Глава 1. Место стеганографических систем в сфере

- •Глава 2. Особенности построения стеганографических систем 18

- •Глава 3. Принципы стеганографического анализа 33

- •Глава 4. Пропускная способность каналов передачи

- •Глава 5 Стеганографические методы скрытия данных и их реализация в системе МathCad 70

- •Перечень условных сокращений

- •Вступление

- •Глава 1 Место стеганографических систем в сфере информационной безопасности

- •1.1. Атаки на информацию, обрабатываемую в автоматизированных системах

- •1.2. Категории информационной безопасности

- •1.3. Возможные варианты защиты информации в автоматизированных системах

- •Глава 2 Особенности построения стеганографических систем

- •2.1. Предмет, терминология и сферы применения стеганографии

- •2.2. Проблема устойчивости стеганографических систем

- •2.3. Структурная схема и математическая модель типичной стеганосистемы

- •2.4. Протоколы стеганографических систем

- •2.4.1. Бесключевые стеганосистемы

- •2.4.2. Стеганосистемы с секретным ключом

- •2.4.3. Стеганосистемы с открытым ключом .

- •2.4.4. Смешанные стеганосистемы

- •2.5. Выводы

- •Глава 3 Принципы стеганографического анализа

- •3.1. Вступительные положения

- •3.2. Виды атак на стеганографическую систему

- •3.3. Основные этапы практического стеганоанализа

- •3.4. Оценка качества стеганоситемы

- •3.5. Абсолютно надежная стеганосистема

- •3.6. Устойчивость стеганосистем к пассивным атакам

- •3.7. Активные и злонамеренные атаки

- •3.8. Устойчивость стеганографической системы к активным атакам

- •3.9. Сознательно открытый стеганографических канал

- •3.10. Выводы

- •Глава 4 Пропускная способность каналов передачи скрываемых данных

- •4.1. Понятие пропускной способности

- •4.2. Информационное скрытие при активном противодействии нарушителя

- •4.2.1. Формулировка задачи информационного скрытия при активном противодействии нарушителя

- •4.2.2. Скрывающее преобразование

- •4.2.3. Атакующее воздействие

- •4.3. Скрытая пропускная способность при активном противодействии нарушителя

- •4.3.1. Основная теорема информационного скрытия при активном противодействии нарушителя

- •4.3.2. Свойства скрытой пропускной способности стеганоканала

- •4.3.3. Комментарии полученных результатов

- •4.4. Двоичная стеганосистема передачи скрываемых сообщений

- •4.5. Выводы

- •Глава 5 Стеганографические методы скрытия данных и их реализация в системе MathCad

- •5.1. Вступительные положения

- •5.2. Классификация методов скрытия данных

- •5.3. Скрытие данных в неподвижных изображениях

- •5.3.1. Основные свойства 3сч, которые необходимо учитывать при построении стеганоалгоритмов

- •5.3.2. Скрытие данных в пространственной области

- •5.3.2.1. Метод замены наименее значащего бита

- •5.3.2.2. Метод псевдослучайного интервала

- •5.3.2.3. Метод псевдослучайной перестановки

- •5.3.2.4. Метод блочного скрытия

- •5.3.2.5. Методы замены палитры

- •5.3.2.6. Метод квантования изображения

- •5.3.2.7. Метод Куттера-Джордана-Боссена

- •5.3.2.8. Метод Дармстедтера-Делейгла-Квисквотера-Макка

- •Разбиение зон на категории

- •Правила встраивания бит сообщения

- •Извлечение встроенной информации

- •5.3.2.9. Другие методы скрытия данных в пространственной области

- •5.3.3. Скрытие данных в частотной области изображения

- •5.3.3.1. Метод относительной замены величин коэффициентов дкп (метод Коха и Жао)

- •5.3.3.2. Метод Бенгама-Мемона-Эо-Юнг

- •5.3.3.3. Метод Хсу и By

- •5.3.3.4. Метод Фридрих

- •5.3.4. Методы расширения спектра

- •5.3.5. Другие методы скрытия данных в неподвижных изображениях.

- •5.3.6.1. Статистические методы

- •5.3.5.2. Структурные методы

- •5.4. Скрытие данных в аудиосигналах

- •5.4.1. Кодирование наименее значащих бит (временная область)

- •5.4.2. Метод фазового кодирования (частотная область)

- •5.4.3. Метод расширения спектра (временная область)

- •5.4.4. Скрытие данных с использованием эхо-сигнала

- •5.5. Скрытие данных в тексте

- •5.5.1. Методы произвольного интервала

- •5.5.1.1. Метод изменения интервала между предложениями

- •5.5.1.2. Метод изменения количества пробелов в конце текстовых строк

- •5.5.1.3. Метод изменения количества пробелов между словами выровненного по ширине текста

- •5.5.2. Синтаксические и семантические методы

- •5.6. Системные требования

- •5.7. Выводы

- •Заключение

2.5. Выводы

В данной главе путем анализа специализированных литературных источников и ресурсов сети Internet представлено обобщенное определение понятия стеганографической системы, определены существующие и перспективные направления, в которых возможно использование стеганографии как инструмента защиты информации в автоматизированных системах, рассмотрена проблема соотношения между устойчивостью стеганосистем и объемом скрываемого с ее помощью сообщения, раскрыта сущность таких основных понятий стеганографии как сообщение, контейнер-оригинал, контейнер-результат, стеганоключ, стеганоканал и др. Это позволило непосредственно перейти к построению структурной схемы стеганосистемы, что было сделано с позиции теории связи, выполнить систематизированный обзор известных протоколов стеганосистем.

Полученные результаты позволяют сделать вывод о нецелесообразности использования бесключевых стеганосистем, безопасность которых базируется только на секретности используемых стеганографических преобразований. Перечислены преимущества использования открытого ключа в сравнении с секретным ключом. В основной перечень стеганографических протоколов предложено включить протокол, подразумевающий дополнительное предварительное преобразование скрываемой информации к оптимальному формату, исходя из особенностей формата носителя, который планируется использовать в качестве контейнера.

Глава 3 Принципы стеганографического анализа

3.1. Вступительные положения

Основной целью стеганоанализа является моделирование стеганографических систем и их исследование для получения качественных и количественных оценок надежности использования стеганопреобразования, а также построение методов выявления скрываемой в контейнере информации, ее модификации или разрушения.

Терминология стеганоанализа аналогична терминологии криптоанализа, однако присутствуют и некоторые существенные расхождения. Криптоанализ применяется с целью дешифровки содержания криптограмм, а стеганоанализ — для выявления наличия скрытой информации.

По уровню обеспечения секретности, стеганосистемы делятся на теоретически устойчивые, практически устойчивые и неустойчивые системы [3].

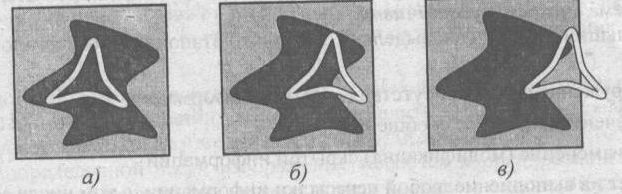

Теоретически устойчивая (абсолютно надежная) стеганосистема осуществляет скрытие информации только в тех фрагментах контейнера, значение элементов которых не превышает уровень шумов или ошибок квантования, и при этом теоретически доказано, что невозможно создать стеганоаналитический метод выявления скрытой информации (рис. 3.1. а).

-

область практической неразличимости, в которой изменения контейнера не распознаются существующими у нарушителя аналитическими методами; -

область теоретической неразличимости, в которой скрытые элементы практически не могут быть распознаны, поскольку находятся ниже уровня шумов и ошибок квантования -

область защиты стеганографической системы.

Рис. 3.1. Соотношение методов стеганозащиты и стеганоанализа: а — теоретически устойчивая стеганосистема; б — практически устойчивая стеганосистема; в — неустойчивая стеганосистема

Практически устойчивая стеганосистема выполняет такую модификацию фрагментов контейнера, изменения которых могут быть выявлены, но при этом известно, что на данный момент необходимые стеганоаналитические методы у нарушителя отсутствуют или пока что не разработаны (рис. 3.1, б).

Неустойчивая стеганосистема скрывает информацию таким образом, что существующие стеганоаналитические средства позволяют ее выявить (рис. 3.1, в). В этом случае стеганографических анализ помогает найти уязвимые места стегано-графического преобразования и усовершенствовать его таким образом, чтобы все изменения, внесенные в контейнер, оказались бы в области теоретической или, по крайней мере, практической неразличимости (рис. 3.1, а, б).

Нарушитель может быть пассивным, активным и злонамеренным. В зависимости от этого, он может создавать различные угрозы. Пассивный нарушитель способен только обнаружить факт наличия стеганоканала и (возможно) узнать о содержании сообщения. Будет ли он способен "прочитать" сообщение после его обнаружения, зависит от устойчивости системы шифрования, и этот вопрос, как правило, в стеганографии не рассматривается.

Диапазон действия активного нарушителя значительно шире. Скрытое сообщение может быть им удалено или разрушено. Действия злонамеренного нарушителя наиболее опасны. Он способен не только разрушать, но и создавать фальшивые стеганограммы (дезинформацию) [40]. Для осуществления той или иной угрозы нарушитель применяет атаки.