- •1.Архітектура сапр.

- •2.Характеристика мультипроцесорних комп’ютерних систем.

- •3.Топологія локальних мереж. Види і коротка характеристика

- •1.Реляційна модель даних. Загальна характеристика. Цілісність сутності і посилань.

- •2.Алгоритм шифрування даних гост 28147-89. Основні характеристики алгоритму. Основні режими роботи алгоритму(призначення, схема роботи, переваги та недоліки кожного режиму)

- •3.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •4.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор. Функції та стисла характеристика).

- •5.Характеристика та структура матричних процесорів.

- •1.Дешифратори, типи, побудова, характеристики

- •3.Ієрархічні системи. Ієрархічні структури даних. Маніпулювання даними. Обмеження цілісності.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •1.Двійкові однорозрядні суматори.

- •2.Схема Ель-Гемаля. Процедура шифрування. Процедура розшифрування.

- •3.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •4.Розімкнена мережева модель систем оперативної обробки інформації.

- •5.Технологія бездротової передачі даних Wi-Fi.

- •2.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •4.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

- •1.Двійково – десяткові суматори.

- •4.Синтез систем оперативної обробки інформації із заданою вартістю.

- •5.Технологія 100vg-AnyLan (середовище передачі інформації в мережі, основні технічні характеристики, апаратура, топологія, метод доступу).

- •2.Характеристика конвеєрного процесора для векторної обробки інформації.

- •4.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •3.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів. …

- •2.Замкнута мережева модель систем оперативної обробки інформації з обмеженим числом заявок.

- •3.Основні функції субд. Управління буферами оперативної пам’яті. Управління трансакціями.

- •4.Абстрактні моделі захисту інформації: Сазерлендская модель. Модель Кларка-Вільсона.

- •4.Синтез соо інформації із заданою вартістю.

- •1.Кабельні системи: коаксіальний кабель, «кручена пара», оптоволоконний кабель.

- •2.Побудова мережених моделей систем оперативної обробки інформації.

- •3.Робочі станції – сервери для сапр.

- •4.Пристрої цифрового керування. Керуючі автомати зі схемною логікою.

- •1.Тупики, розпізнавання і руйнація. Метод тимчасових міток. Журналізація…

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •5.Схеми порівняння і контролю.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки. Мультиплексори, демультиплексори.

- •2.Склад, організація та режими роботи технічних засобів сапр.

- •5.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики).

- •1.Технологія Token-Ring (апаратура, топологія, основні технічні характеристики, метод доступу).

- •2.Характеристика асоціативних комп’ютерних систем.

- •3.Криптосистема шифрування даних rsa. Процедура шифрування. Процедура розшифрування.

- •5.Паралельні багаторозрядні суматори.

- •3.Асиметричні криптосистеми, концепція криптосистеми з відкритим ключом: недоліки симетричних криптосистем, необхідні умови для ака, характерні особливості ака, узагальнена схема акс,…

- •5.Технологія Arcnet (апаратура, топологія, основні технічні характеристики, метод доступу.

- •3.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор.

- •4.Характ-ка процесорної матриці з локальною пам’яттю.

- •1.Алгоритми електронного цифрового підпису. Поняття аутентифікації. Призначення ецп…

- •2.Схеми для виконання логічних мікрооперацій.

- •3.Характеристика мультипроцесорних комп’ютерних систем з багатовходовими озп.

- •4.Локальне периферійне обладнання сапр.

- •1.Архітектура сапр

- •2.Технологія 100vg-AnyLan .

- •3.Характеристика функціонально розподілених комп’ютерних систем.

- •1.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •2.Постійна пам’ять комп’ютерів. Мікросхеми пам’яті на ліз мон-транзисторах.

- •3.Характеристика однорідних комп’ютерних систем.

- •1.Абстрактні моделі захисту інформації: модель Біба, модель Гогена-Мезигера.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •5.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •1.Керування транзакціями, серіалізація. Транзакція і цілісність баз даних. Ізольованість користувачів.

- •2.Дешифратори, типи, побудова, характеристики.

- •2.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки.Мультиплексори, демультиплексори.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •2.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •4.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів.

- •1.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •2.Проектування бд. Створення бд.

- •3.Призначення пакетів і їх структура.

- •4.Єдинонаправленні функції. Визначення єдинонаправлених функцій.

- •5.Двійкові однорозрядні суматори.

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •3.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

- •4.Характеристика та структура матричних процесорів.

- •5.Статичні запам’ятовуючі пристрої.

1.Однокристальні восьмирозрядні мікропроцесори.

Микропроцессор – это программно-управляемое устройство. Процедура выполняемой им обработки данных определяется программой, т. е. совокупностью команд. Команда делится на две части: код операции и адрес. В коде операции заключена информация о том, какая операция должна быть выполнена над данными, подлежащими обработке. Адрес указывает место, где расположены эти данные (в регистрах общего назначения микропроцессора, т. е. во внутренней или внешней памяти). Слово данных, подвергаемое обработке, представляет один байт. Команда может состоять из одного, двух или трех байтов, последовательно расположенных в памяти. В состав МП входят арифметическо-логическое устройство, устройство управление и блок внутренних регистров. Однокристальные восьмиразрядные микропроцессоры имеют фиксированную системукоманд. Они рассчитаны на разнообразное применение в составе МПС. Известны следующие основные типы. Однокристальные восьмиразрядные микропроцессоры : КР580ВМ80а (І8080), КР1821ВМ85 (I8085). Рассмотрим детально микропроцессор КР1821ВМ85А. Общая характеристика микропроцессора К1821ВМ85А микропроцессора К1821ВМ85А – это однокристальные восьмиразрядные процессор с фиксированной системой команд. Он имеет классическую архитектуру с одним аккумулятором и отдельными шинами адреса и данными. Основная область приминения микропроцессора К1821ВМ85А – контроллеры, работающие по фиксированной программе. Микросхема К1821ВМ85А выполнена по n-MOП технологии и выпускается в 48-контактном керам. корпусе с двухсторонним вертикольным размещением выводов. микропроцессора К1821ВМ85А имеет следущие характеристики: - напряжение питания – +5 В. потребляемая мощность –0,2 Вт. - тактовая чистота –5 МГц. Длительность выполнения операции сложения типа регистр – регистр равна 0,8 мкс - нагрузочная способность – один вход ТТЛ – схемы. - может обслуживать 256 устройств ввода и 256 устройств вывода. - выходы напряжения Uol <_ 0,4 В Uol <_ 3,7. - число команд – 80. Адресное пространство памяти - 64 Кбайт - число транзисторов в кристалле – около 5000.

2.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

Тип даннях. Понятие тип данных в реляционной модели данных полностью адекватно понятию типа данных в языках программирования. Обычно в современных реляционных БД допускается хранение символьных, числовых данных, битовых строк, специализированных числовых данных (таких как "деньги"), а также специальных "темпоральных" данных (дата, время, временной интервал). Домен. Домен определяется заданием некоторого базового типа данных, к которому относятся элементы домена, и произвольного логического выражения, применяемого к элементу типа данных. Если вычисление этого логического выражения дает результат "истина", то элемент данных является элементом домена. Схема отношения, схема базы даннях. Схема отношения - это именованное множество пар {имя атрибута, имя домена (или типа, если понятие домена не поддерживается)}. Степень или "арность" схемы отношения - мощность этого множества. Схема БД (в структурном смысле) - это набор именованных схем отношений. Кортеж, отношение. Кортеж, соответствующий данной схеме отношения, - это множество пар {имя атрибута, значение}, которое содержит одно вхождение каждого имени атрибута, принадлежащего схеме отношения. "Значение" является допустимым значением домена данного атрибута (или типа данных, если понятие домена не поддерживается). Тем самым, степень или "арность" кортежа, т.е. число элементов в нем, совпадает с "арностью" соответствующей схемы отношения. Реляционная модель данных состоит из трех частей, описывающих разные аспекты реляционного подхода: структурной части, манипуляционной части и целостной части. В структурной части модели фиксируется, что единственной структурой данных, используемой в реляционных БД, является нормализованное n-арное отношение. В манипуляционной части модели утверждаются два фундаментальных механизма манипулирования реляционными БД - реляционная алгебра и реляционное исчисление. Первый механизм базируется в основном на классической теории множеств (с некоторыми уточнениями), а второй - на классическом логическом аппарате исчисления предикатов первого порядка. Основной функцией манипуляционной части реляционной модели является обеспечение меры реляционности любого конкретного языка реляционных БД: язык называется реляционным, если он обладает не меньшей выразительностью и мощностью, чем реляционная алгебра или реляционное исчисление. В целостной части реляционной модели данных фиксируются два базовых требования целостности, которые должны поддерживаться в любой реляционной СУБД: целостности сущностей (любое отношение должно обладать первичным ключом) и целостности по ссылкам.

3.Дати аналіз сучасної ситуації в області інформаційної безпеки: поняття «атака на інформацію», основні причини нанесення урону електронній інформації. Атака на информацию — в настоящее время под словосочетанием понимается «Покушение на систему безопасности». Вид атаки представляющий собой более изощренный метод получения доступа к закрытой информации — это использование специальных программ для ведения работы на компьютере жертвы, а также дальнейшего распространения(это вирусы и черви). Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы. Сетевая разведка. В ходе такой атаки кракер собственно не производит никаких деструктивных действий, но в результате он может получить закрытую информацию о построении и принципах функционирования вычислительной системы жертвы. Полученная информация может быть использована для грамотного построения предстоящей атаки, и обычно производится на подготовительных этапах. Сниффинг пакетов. В результате злоумышленник может получить большое количество служебной информации: кто откуда куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании. IP-спуфинг. Тоже распространенный вид атаки в недостаточно защищённых сетях, когда злоумышленник выдает себя за санкционированного пользователя, находясь в самой организации, или за её пределами. Для этого кракеру необходимо воспользоваться IP-адресом, разрешённым в системе безопасности сети. Такая атака возможна, если система безопасности позволяет идентификацию пользователя только по IP-адресу и не требует дополнительных подтверждений. Man-in-the-Middle. англ. «Человек посередине». Вид атаки, когда злоумышленник перехватывает канал связи между двумя системами, и получает доступ ко всей передаваемой информации. При получении доступа на таком уровне кракер может модифицировать информацию нужным ему образом, чтобы достичь своих целей. Цель такой атаки — кража или фальсифицирование передаваемой информации, или же получение доступа к ресурсам сети. Такие атаки крайне сложно отследить, так как обычно злоумышленник находится внутри организации.

4.Технологія Fast Ethernet. Fast Ethernet (IEEE802.3u, 100BASE-X) — набор стандартов передачи данных в компьютерных сетях, со скоростью до 100 Мбит/с, в отличие от обычного Ethernet (10 Мбит/с). Различия и сходства с Ethernet: десятикратное увеличение пропускной способности сегментов сети (до 100 Мбит/с в полудуплексе и до 200 Мбит/с в дуплексе); сохранение метода случайного доступа CSMA/CD, принятого в Ethernet; сохранение формата кадра, принятого в стандарте IEEE 802.3; сохранение звездообразной топологии сетей; поддержка традиционных сред передачи данных — витой пары и волоконно-оптического кабеля. 100BASE-T — любой из 100-мегабитных стандартов Fast Ethernet для витой пары: 100BASE-TX — с использованием двух пар проводников кабеля 5 категории или экранированной витой паре STP Type 1; 100BASE-T4 — по четырёхпарному кабелю Cat3 (и выше) в полудуплексном режиме; более не используется; Длина сегмента кабеля 100BASE-T ограничена 100 метрами (328 футов). В типичной конфигурации, 100BASE-TX использует для передачи данных по одной паре скрученных (витых) проводов в каждом направлении, обеспечивая до 100 Мбит/с пропускной способности в каждом направлении (дуплекс). 100BASE-FX — вариант Fast Ethernet с использованием волоконно-оптического кабеля. В данном стандарте используется длинноволновая часть спектра (1300 нм) передаваемая по двум жилам, одна для приёма (RX) и одна для передачи (TX). Длина сегмента сети может достигать 400 метров в полудуплексном режиме (с гарантией обнаружения коллизий) и двух километров в полнодуплексном при использовании многомодового волокна. Работа на больших расстояниях возможна при использовании одномодового волокна.

5![]()

![]()

![]()

![]() .Синтез

СОО інформації із заданою вартістю.

Синтез

СОО с зад.стоимостью сводиться к задачи

оптимального распределения стоимости

устройств, т.е. их быстродействия при

ограничении на суммарную стоимость

устройств решается следующим образом.

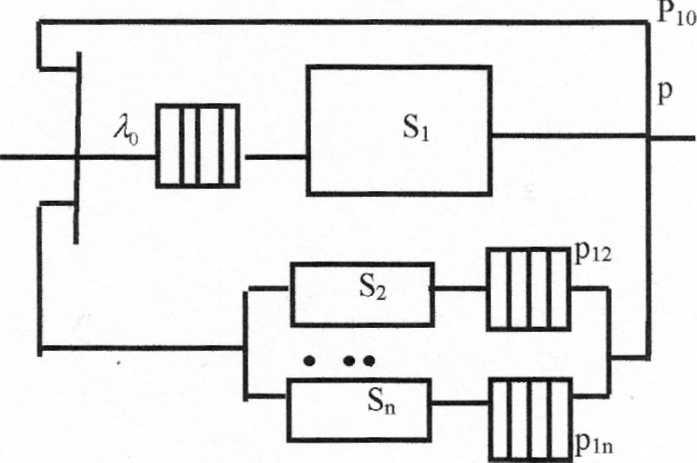

Модель СОО - разомкнутая стохастическая

сеть. ai,.,an –коэффициенты

передач (количество обращений к

соответствующим устройствам при решении

одной задачи).Допущения:поток

простейший длительности обслуживания

заявок в каждой сети распределены

по экспоненциальному закону. Среднее

время пребывания задачи в сети, состоящей

из п систем: Стоимость

системы: Таким

образом, минимум среднего времени'

пребывания задач ( среднего времени

ответа на запрос пользователя ) для СОО

стоимостью S достигается при

распределении быстродействий vi

в

соответствии с (рис.2). Такое распределение

быстродействий называется оптимальным

для СОО заданной стоимости. Количество

типовых устройств i-ro типа определяется

по (рис.3).

.Синтез

СОО інформації із заданою вартістю.

Синтез

СОО с зад.стоимостью сводиться к задачи

оптимального распределения стоимости

устройств, т.е. их быстродействия при

ограничении на суммарную стоимость

устройств решается следующим образом.

Модель СОО - разомкнутая стохастическая

сеть. ai,.,an –коэффициенты

передач (количество обращений к

соответствующим устройствам при решении

одной задачи).Допущения:поток

простейший длительности обслуживания

заявок в каждой сети распределены

по экспоненциальному закону. Среднее

время пребывания задачи в сети, состоящей

из п систем: Стоимость

системы: Таким

образом, минимум среднего времени'

пребывания задач ( среднего времени

ответа на запрос пользователя ) для СОО

стоимостью S достигается при

распределении быстродействий vi

в

соответствии с (рис.2). Такое распределение

быстродействий называется оптимальным

для СОО заданной стоимости. Количество

типовых устройств i-ro типа определяется

по (рис.3).

Билет № 28 ТМПФФ

1.Технології CAD/CAM/CAE та їх зміст. Почти все крупные предприятия используют в своей работе возможности компьютерной техники, в частности CAD, CAE, CAM технологии, т.к. они предоставляют ряд преимуществ, таких как: -Совершенствование методов проектирования, в частности, использование методов многовариантного проектирования и оптимизации для поиска эффективных вариантов и принятия решений. -Повышение качества проектной документации. -Совершенствование управления процессом разработки проектов. -Частичная замена натурных экспериментов и макетирования моделированием на ЭВМ. -Уменьшение объёма испытаний и доводки опытных образцов в результате повышения уровня достоверности проектных решений и, следовательно, снижение временных затрат. CAD, CAE, CAM системы предназначены для комплексной автоматизации проектирования, конструирования и изготовления продукции. В них фактически объединены три системы разного назначения, разработанные на единой базе, аббревиатуры которых расшифровываются следующим образом: CAD - Computer Aided Design - компьютерная поддержка конструирования; САЕ - Computer Aided Engineering - компьютерная поддержка инженерного анализа; САМ - Computer Aided Manufacturing - компьютерная поддержка изготовления; Этап конструирования (CAD, САЕ) предполагает объемное и плоское геометрическое моделирование, инженерный анализ на расчётных моделях высокого уровня, оценку проектных решений, получение чертежей. Этап технологической подготовки производства (АСТПП) - на Западе называют САРР (Computer Automated Process Planing) - предполагает разработку технологических процессов, технологической оснастки, управляющих программ (УП) для оборудования с ЧПУ. Сюда входит задача САПР ТП - разработка технологической документации (маршрутной, операционной), доводимой до рабочих мест и регламентирующей процесс изготовления детали. Конкретное описание обработки на оборудовании с ЧПУ в виде управляющих программ вводится в систему автоматизированного управления производственным оборудованием (АСУПР), также называемую САМ. САЕ системы, используемые для анализа и оценки функциональных свойств проектируемых узлов и деталей, охватывают широкий круг задач моделирования упругонапряженного, деформированного, теплового состояния, колебаний конструкции, стационарного и нестационарного газодинамического и теплового моделирования с учетом вязкости, турбулентных явлений, пограничного слоя и т.п.

2.Метод управління обміном CSMA/CD. Carrier Sense Multiple Access (CSMA) — вероятностный сетевой протокол канального (МАС) уровня. Узел, желающий передать пакет данных, выполняет процедуру оценки чистоты канала, то есть слушает шумы в передающей среде в течение заранее определённого периода времени. Если передающая среда оценивается как чистая, узел может передать пакет данных. CSMA/CD (- -with Collision Detection - множественный доступ с контролем несущей и обнаружением коллизий) — технология(802.3) множественного доступа к общей передающей среде в локальной компьютерной сети с контролем коллизий. CSMA/CD относится к децентрализованным случайным (точнее, квазислучайным) методам. Он используется как в обычных сетях типа Ethernet, так и в высокоскоростных сетях (Fast-, Gigabit Ethernet). Так же называют сетевой протокол, в котором используется схема CSMA/CD. Протокол CSMA/CD работает на канальном уровне в модели OSI. Характеристики и области применения этих популярных на практике сетей связаны именно с особенностями используемого метода доступа. CSMA/CD является модификацией «чистого» Carrier Sense Multiple Access (CSMA). Если во время передачи кадра рабочая станция обнаруживает другой сигнал, занимающий передающую среду, она останавливает передачу, посылает jam signal и ждёт в течение случайного промежутка времени (известного как «backoff delay» и находимого с помощью алгоритма truncated binary exponential backoff), перед тем как снова отправить фрейм. Обнаружение коллизий используется для улучшения производительности CSMA с помощью прерывания передачи сразу после обнаружения коллизии и снижения вероятности второй коллизии во время повторной передачи. Методы обнаружения коллизий зависят от используемого оборудования, но на электрических шинах, таких как Ethernet, коллизии могут быть обнаружены сравнением передаваемой и получаемой информации. Если она различается, то другая передача накладывается на текущую (возникла коллизия) и передача прерывается немедленно. Посылается jam signal, что вызывает задержку передачи всех передат-ов на произвольный интервал времени, снижая вероятность коллизии во время повторной попытки.

3.Програмно-апаратні засоби захисту інформації в ПК. Информационные системы подвержены большому количеству угроз. Основными механизмами защиты от этих угроз являются шифрование, электронная цифровая подпись, механизмы управления доступом, контроль целостности, нотаризации, дополнение трафика. Защита от несанкционированного копирования — система мер, направленных на противодействие несанкционированному копированию информации, как правило, представленной в электронном виде (данных или собственнического программного обеспечения). При защите от копирования используются различные меры: организационные, юридические, программные и программно-аппаратные. Защита при помощи ключевой дискеты. Была распространена во времена MS-DOS, сейчас в силу устарения технологии FDD практически не применяется. Есть четыре основных способа создания некопируемых меток на дискетах: Считывание конкретного сектора дискеты (возможно, пустого или сбойного). Это самый простой способ защиты, и при копировании «дорожка в дорожку» дискета копируется. Запоминание сбойных секторов дискеты. Перед тем, как записать на дискету информацию, её царапают (или прожигают лазером), после этого записывают номера сбойных секторов. Для проверки подлинности дискеты программа пытается записать в эти сектора информацию, затем считать её. Нестандартное форматирование дискеты. Известна программа FDA (Floppy Disk Analyzer), которая могла проводить исследование и копирование таких дискет. «Плавающий бит». Один бит записывается так, что в некоторых случаях он читается как «0», в некоторых как «1». Проводится многократное считывание дискеты; среди результатов считывания должны быть и нули, и единицы. Защита при помощи компьютерных компакт-дисков. Как правило, этот способ защиты применяется для защиты программ, записанных на этом же компакт-диске, являющимся одновременно ключевым. Для защиты от копирования используется: запись информации в неиспользуемых секторах; проверка расположения и содержимого «сбойных» секторов; проверка скорости чтения отдельных секторов. Защита программ, установленных на жёстком диске. Электронный ключ (донгл), вставленный в один из портов компьютера (обычно LPT или USB, редко — COM). Достоинство ключа в том, что его можно вставлять в любой компьютер, на котором намереваетесь запустить программу.