- •1.Архітектура сапр.

- •2.Характеристика мультипроцесорних комп’ютерних систем.

- •3.Топологія локальних мереж. Види і коротка характеристика

- •1.Реляційна модель даних. Загальна характеристика. Цілісність сутності і посилань.

- •2.Алгоритм шифрування даних гост 28147-89. Основні характеристики алгоритму. Основні режими роботи алгоритму(призначення, схема роботи, переваги та недоліки кожного режиму)

- •3.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •4.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор. Функції та стисла характеристика).

- •5.Характеристика та структура матричних процесорів.

- •1.Дешифратори, типи, побудова, характеристики

- •3.Ієрархічні системи. Ієрархічні структури даних. Маніпулювання даними. Обмеження цілісності.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •1.Двійкові однорозрядні суматори.

- •2.Схема Ель-Гемаля. Процедура шифрування. Процедура розшифрування.

- •3.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •4.Розімкнена мережева модель систем оперативної обробки інформації.

- •5.Технологія бездротової передачі даних Wi-Fi.

- •2.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •4.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

- •1.Двійково – десяткові суматори.

- •4.Синтез систем оперативної обробки інформації із заданою вартістю.

- •5.Технологія 100vg-AnyLan (середовище передачі інформації в мережі, основні технічні характеристики, апаратура, топологія, метод доступу).

- •2.Характеристика конвеєрного процесора для векторної обробки інформації.

- •4.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •3.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів. …

- •2.Замкнута мережева модель систем оперативної обробки інформації з обмеженим числом заявок.

- •3.Основні функції субд. Управління буферами оперативної пам’яті. Управління трансакціями.

- •4.Абстрактні моделі захисту інформації: Сазерлендская модель. Модель Кларка-Вільсона.

- •4.Синтез соо інформації із заданою вартістю.

- •1.Кабельні системи: коаксіальний кабель, «кручена пара», оптоволоконний кабель.

- •2.Побудова мережених моделей систем оперативної обробки інформації.

- •3.Робочі станції – сервери для сапр.

- •4.Пристрої цифрового керування. Керуючі автомати зі схемною логікою.

- •1.Тупики, розпізнавання і руйнація. Метод тимчасових міток. Журналізація…

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •5.Схеми порівняння і контролю.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки. Мультиплексори, демультиплексори.

- •2.Склад, організація та режими роботи технічних засобів сапр.

- •5.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики).

- •1.Технологія Token-Ring (апаратура, топологія, основні технічні характеристики, метод доступу).

- •2.Характеристика асоціативних комп’ютерних систем.

- •3.Криптосистема шифрування даних rsa. Процедура шифрування. Процедура розшифрування.

- •5.Паралельні багаторозрядні суматори.

- •3.Асиметричні криптосистеми, концепція криптосистеми з відкритим ключом: недоліки симетричних криптосистем, необхідні умови для ака, характерні особливості ака, узагальнена схема акс,…

- •5.Технологія Arcnet (апаратура, топологія, основні технічні характеристики, метод доступу.

- •3.Мережні обладнання: комутатор, концентратор, шлюз, міст, маршрутизатор.

- •4.Характ-ка процесорної матриці з локальною пам’яттю.

- •1.Алгоритми електронного цифрового підпису. Поняття аутентифікації. Призначення ецп…

- •2.Схеми для виконання логічних мікрооперацій.

- •3.Характеристика мультипроцесорних комп’ютерних систем з багатовходовими озп.

- •4.Локальне периферійне обладнання сапр.

- •1.Архітектура сапр

- •2.Технологія 100vg-AnyLan .

- •3.Характеристика функціонально розподілених комп’ютерних систем.

- •1.Семантичне моделювання даних,er – діаграми. Семантичні моделі даних.

- •2.Постійна пам’ять комп’ютерів. Мікросхеми пам’яті на ліз мон-транзисторах.

- •3.Характеристика однорідних комп’ютерних систем.

- •1.Абстрактні моделі захисту інформації: модель Біба, модель Гогена-Мезигера.

- •4.Модель мультипроцесорних комп’ютерних систем із загальною пам’яттю.

- •5.Схемотехніка зовнішніх інтерфейсів еом. Шини і2с, послідовний паралельний порт, шина usb.

- •1.Керування транзакціями, серіалізація. Транзакція і цілісність баз даних. Ізольованість користувачів.

- •2.Дешифратори, типи, побудова, характеристики.

- •2.Технологія Gigabit Ethernet (середовище передачі інформації, основні технічні.Характеристики.

- •1.Комбінаційні функціональні вузли комп’ютерної схемотехніки.Мультиплексори, демультиплексори.

- •3.Високовиробничі технічні засоби сапр та їх комплексування.

- •1.Однокристальні восьмирозрядні мікропроцесори.

- •2.Загальні поняття реляційного підходу до організації бд. Основні концепції і терміни.

- •4.Фундаментальні властивості відношень. Відсутність кортежів-дублікатів.

- •1.Характеристика мультипроцесорних комп’ютерних систем з перехресною комутацією.

- •2.Проектування бд. Створення бд.

- •3.Призначення пакетів і їх структура.

- •4.Єдинонаправленні функції. Визначення єдинонаправлених функцій.

- •5.Двійкові однорозрядні суматори.

- •2.Технологія fddi (середовище передачі інформації, основні технічні характеристики, метод доступу).

- •3.Проектування реляційних баз даних. Проектування реляційних бд із використанням нормалізації.

- •4.Характеристика та структура матричних процесорів.

- •5.Статичні запам’ятовуючі пристрої.

3.Високовиробничі технічні засоби сапр та їх комплексування.

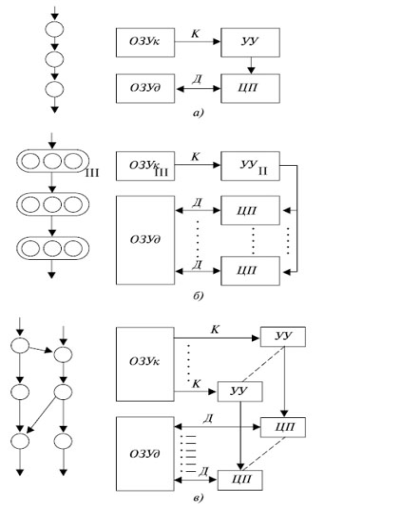

Р абочие

станции (PC) и персональные компьютеры

(ПК) имеют традиционную архитектуру,

ориентированную на последовательные

вычисления, т.е. одним потоком команд

они обрабатывают один поток данных.

Такая организация вычислений была

предложена фон-Нейманом и названа его

именем. Усложнение решаемых задач и

вычислительных алгоритмов САПР привело

к внедрению в эту область более

высокопроизводительных ЭВМ, организация

вычислений в которых основана на

множественности потоков команд,

обрабатывающих множество потоков

данных. Архитектура этих ЭВМ называется

параллельной — "не фон-неймановской".

По множественности/одиночности потоков

команд и данных ЭВМ можно разделить на

четыре класса, но на практике используются

ЭВМ трех классов. На рис. показаны

упрощенные структурные схемы трех

классов ЭВМ, включающие в себя следующие

блоки: ОЗУ команд (ОЗУк), ОЗУ данных

(ОЗУд), устройство управления (УУ),

центральный процессор (ЦП), а также

потоки команд (К) и потоки данных (Д). На

рис. а, б, в показаны также соответствующие

трем классам ЭВМ алгоритмы организации

вычислений. Стрелками в них обозначены

потоки команд и данных, кружками —

выполняемые операторы. ЭВМ класса ОКОД

— это традиционные "фон-неймановские"

машины с одиночным потоком команд и

одиночным потоком данных. К ним относятся

PC и ПК. ОКМД ЭВМ — это параллельные

компьютеры с одиночным потоком команд

и множественными потоками данных. МКМД

ЭВМ — это многопроцессорные ЭВМ с

множественными потоками команд и

множественными потоками данных.

абочие

станции (PC) и персональные компьютеры

(ПК) имеют традиционную архитектуру,

ориентированную на последовательные

вычисления, т.е. одним потоком команд

они обрабатывают один поток данных.

Такая организация вычислений была

предложена фон-Нейманом и названа его

именем. Усложнение решаемых задач и

вычислительных алгоритмов САПР привело

к внедрению в эту область более

высокопроизводительных ЭВМ, организация

вычислений в которых основана на

множественности потоков команд,

обрабатывающих множество потоков

данных. Архитектура этих ЭВМ называется

параллельной — "не фон-неймановской".

По множественности/одиночности потоков

команд и данных ЭВМ можно разделить на

четыре класса, но на практике используются

ЭВМ трех классов. На рис. показаны

упрощенные структурные схемы трех

классов ЭВМ, включающие в себя следующие

блоки: ОЗУ команд (ОЗУк), ОЗУ данных

(ОЗУд), устройство управления (УУ),

центральный процессор (ЦП), а также

потоки команд (К) и потоки данных (Д). На

рис. а, б, в показаны также соответствующие

трем классам ЭВМ алгоритмы организации

вычислений. Стрелками в них обозначены

потоки команд и данных, кружками —

выполняемые операторы. ЭВМ класса ОКОД

— это традиционные "фон-неймановские"

машины с одиночным потоком команд и

одиночным потоком данных. К ним относятся

PC и ПК. ОКМД ЭВМ — это параллельные

компьютеры с одиночным потоком команд

и множественными потоками данных. МКМД

ЭВМ — это многопроцессорные ЭВМ с

множественными потоками команд и

множественными потоками данных.

4.Кабельні системи: Коаксиальный кабель, также известный как коаксиал (от англ. coaxial), — электрический кабель, состоящий из расположенных соосно центрального проводника и экрана и служащий для передачи высокочастотных сигналов. RG-8 и RG-11 — «Толстый Ethernet», 50 Ом. Стандарт 10BASE5; RG-58 — «Тонкий Ethernet», 50 Ом. Стандарт 10BASE2. Тонкий Ethernet. Был наиболее распространённым кабелем для построения локальных сетей. Диаметр примерно 6 мм и значительная гибкость позволяли ему быть проложенным практически в любых местах. Кабели соединялись друг с другом и с сетевой платой в компьютере при помощи Т-коннектора BNC. Между собой кабели могли соединяться с помощью I-коннектора BNC. На обоих концах сегмента должны быть установлены терминаторы. Поддерживает передачу данных до 10 Мбит/с на расстояние до 185 м. Толстый Ethernet. Более толстый, по сравнению с предыдущим, кабель — около 12 мм в диаметре, имел более толстый центральный проводник. Плохо гнулся и имел значительную стоимость. Кроме того, при присоединении к компьютеру были некоторые сложности. За счёт более толстого проводника передачу данных можно было осуществлять на расстояние до 500 м со скоростью 10 Мбит/с. Витая пара — вид кабеля связи, представляет собой одну или несколько пар изолированных проводников, скрученных между собой (с небольшим числом витков на единицу длины), покрытых пластиковой оболочкой. Свивание проводников производится с целью повышения степени связи между собой проводников одной пары и последующего уменьшения электромагнитных помех от внешних источников, а также взаимных наводок при передаче дифференциальных сигналов. Для снижения связи отдельных пар кабеля (периодического сближения проводников различных пар) в кабелях UTP категории 5 и выше провода пары свиваются с различным шагом. Оптическое волокно — нить из оптически прозрачного материала (стекло, пластик), используемая для переноса света внутри себя посредством полного внутреннего отражения. Оптическое волокно имеет круглое сечение и состоит из двух частей — сердцевины и оболочки. Оптические волокна могут быть одномодовыми и многомодовыми. Оптические волокна, используемые в телекоммуникациях, имеют диаметр 125±1 микрон.

5.Узагальнена схема симетричної криптосистеми. Симметричные криптосистемы (также симметричное шифрование, симметричные шифры) — способ шифрования, в котором для (за)шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями.В настоящее время симметричные шифры — это: блочные шифры. Обрабатывают информацию блоками определённой длины (обычно 64, 128 бит), применяя к блоку ключ в установленном порядке, как правило, несколькими циклами перемешивания и подстановки, называемыми раундами. Результатом повторения раундов является лавинный эффект — нарастающая потеря соответствия битов между блоками открытых и зашифрованных данных. Поточные шифры, в которых шифрование проводится над каждым битом либо байтом исходного (открытого) текста с использованием гаммирования. Поточный шифр может быть легко создан на основе блочного (например, ГОСТ 28147-89 в режиме гаммирования), запущенного в специальном режиме. Большинство симметричных шифров используют сложную комбинацию большого количества подстановок и перестановок. Многие такие шифры исполняются в несколько (иногда до 80) проходов, используя на каждом проходе «ключ прохода». Множество «ключей прохода» для всех проходов называется «расписанием ключей» (key schedule). Как правило, оно создается из ключа выполнением над ним неких операций, в том числе перестановок и подстановокРаспространенные алгоритмы: AES (Advanced Encryption Standard) - американский стандарт шифрования; ГОСТ 28147-89; DES - стандарт шифрования данных в США до AES 3DES (Triple-DES, тройной DES); Twofish; IDEA (англ. International Data Encryption Algorithm)

Билет № 27 ОЗДТС