Тема XI - 2 семестр токб Вариант I

Выполнил студент: группы

1. Что называется политикой безопасности?

совокупность норм и правил, регламентирующих процесс обработки информации, выполнение которых обеспечивает защиту от определенного множества угроз и составляет необходимое (а иногда и достаточное) условие безопасности системы.

2. Сформулируйте аксиому номер 1.

В защищенной КС всегда присутствует активная компонента (субъект), выполняющая контроль операций субъектов над объектами. Данная компонента фактически отвечает за реализацию некоторой политики безопасности.

3. Сформулируйте аксиому номер 4.

Субъекты в КС могут быть порождены только активной компонентой (субъектами) из объектов.

4. Сформулируйте определение номер 3 (поток информации)? Как обозначается поток? Следствие из определения 3.

Потоком информации между объектом Оm и объектом Oj называется произвольная операция над объектом Oj, реализуемая в субъекте Si и зависящая от Оm. Заметим, что как Oj, так и Оm могут быть ассоциированными или неассоциированными объектами, а также «пустыми» объектами (NULL). Обозначения: Stream(Si Оm) → Oj - поток информации от объекта Оm к объекту Oj. При этом будем выделять источник (Оm) и получатель (приемник) потока (Oj).

Из данного определения также следует, что поток всегда инициируется (порождается) субъектом.

5. Сформулируйте определения номер 7 (попарная тождественность) и следствие из него.

Субъекты Si и Sj тождественны в момент времени t, если попарно тождественны все ассоциированные с ними объекты.

Порожденные субъекты тождественны, если тождественны порождающие субъекты и объекты-источники. Верность данного следствия вытекает из тождества функционально ассоциированных объектов в порождающих субъектах, которые отвечают за порождение нового субъекта, а также из тождества аргументов (ассоциированных объектов-данных), которые отвечают объектам-источникам. Для разделения всего множества потоков в КС на подмножества L и N необходимо существование активной компоненты (субъекта), который: - активизировался бы при возникновении любого потока; - производил бы фильтрацию потоков в соответствии с принадлежностью множествам L или N. В Заметим, что если существует Stream(Si, Oj)→Оm и существует Stream (Sk, Om) →Оl, то существует и Stream ((Si, Sk), Oj)→Оl, т. е. отношение «между объектами существует поток» является транзитивным относительно пары субъектов). Именно в этом смысле будем говорить об участии субъекта (Sk) в потоке (если Оm является ассоциированным объектом субъекта, не тождественного Si). Введем несколько определений.

6. Сформулируйте определения номер 10 (корректность) и 11 (абсолютная корректность)?

10) Пара субъектов Si и Sj называется не влияющими друг на друга (или корректными относительно друг друга), если в любой момент времени отсутствует поток (изменяющий состояние объекта) между ассоциированным объектом субъекта Sj(Osi) и Sj(Osj), причем Osj не является ассоциированным объектом Si, a Osiне является ассоциированным объектом Sj.

11) Пара субъектов Si и Sj называется абсолютно не влияющими друг на друга (или абсолютно корректными относительно друг друга), если в условиях определения 1 множества ассоциированных объектов указанных субъектов не имеют пересечения.

7. Сформулируйте определения номер 15 (изолированность) и два следствия из него.

Множество субъектов КС называется изолированным (абсолютно изолированным), если в ней действует МБС и субъекты из порождаемого множества корректны (абсолютно корректны) относительно друг друга и МБС. Следствие. Любое подмножество субъектов изолированной (абсолютно изолированной КС), включающее МБС, также составляет изолированную (абсолютно изолированную) среду. Следствие. Дополнение изолированной (абсолютно изолированной) КС субъектом, корректным (абсолютно корректным) относительно любого из числа входящих в изолированную (абсолютно изолированную) среду, оставляет ее изолированной (абсолютно изолированной).

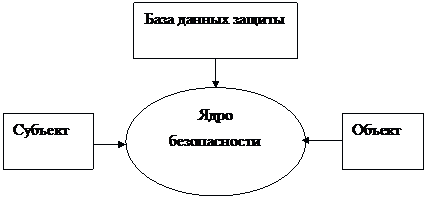

8. Опишите классическую модель ядра безопасности.

При проектировании защитных механизмов КС необходимо опираться на совокупность достаточных условий, которые должны быть реализованы для субъектов, что гарантирует защитные свойства, определенные при реализации МБО в КС (т. е. гарантированное выполнение заданной МБО политики безопасности). Рассмотренная концепция изолированной программной среды является расширением зарубежных подходов к реализации ядра безопасности. Обычно модель функционирования ядра безопасности изображается в виде следующей схемы

"база данных защиты" означает объект, содержащий в себе информацию о потоках множества L (защита по "белому списку" - разрешения на потоки) или N (защита по "черному списку" - запрещение на потоки).

9. Фазы работы ОС. Этапы практической реализации ИПС.

Фазы работы ОС:

-

активизация субъектов с ростом уровня представления объектов (фаза загрузки или начальная фаза)

-

фаза стационарного состояния (когда уровень представления объектов не увеличивается)

ИПС:

-

редопределенное выполнение начальной фазы, включающее в себя момент активизации МБС (и МБО),

-

работа в стационарной фазе в режиме ИПС (возможно, с контролем неизменности объектов-источников).

10. Что называется дискреционной ПБ.

Политика безопасности, которая предоставляет непротиворечивый набор правил для управления и ограничения доступа, основанный на идентификации тех пользователей, которые намерены получить только необходимую им информацию.

11. В чем заключаются основные преимущества мандатной ПБ.?

Более высокая степень надежности, правила ясны и понятны.

12. Ролевая политика безопасности, её достоинства и недостатки.

При использовании ролевой политики управление доступом осуществляется в две стадии: во-первых, для каждой роли указывается набор полномочий, представляющий набор прав доступа к объектам, и, во-вторых, каждому пользователю назначается список доступных ему ролей. Полномочия назначаются ролям в соответствии с принципом наименьших привилегий, из которого следует, что каждый пользователь должен обладать только минимально необходимым для выполнения своей работы набором полномочий.

Ролевая политика безопасности очень близка к реальной жизни, так как работающие в компьютерной системе пользователи зачастую действуют не от своего личного имени, а исполняют определенные служебные обязанности, то есть выполняют некоторые роли, которые никак не связаны с их личностью. Использование ролевой политики безопасности позволяет учесть разделение обязанностей и полномочий между участниками прикладного информационного процесса, так как с точки зрения данной политики имеет значение не личность пользователя, осуществляющего доступ к информации, а то, какие полномочия ему необходимы для выполнения его служебных обязанностей.