- •1 Аналитический обзор литературы по разработке лвс

- •1.1 Классификация сетей

- •1.1.1 По степени удалённости между узлами

- •1.1.2 По способу управления

- •1.1.3 По топологии

- •Шинная топология

- •Топология типа «звезда»

- •Топология «кольцо»

- •Топология Token Ring

- •1.2. Структурированные кабельные системы (скс)

- •1.2.1 Понятие скс.

- •1.2.2 Происхождение скс и развитие стандартов

- •1.2.3 Витая пара.

- •1.2.4 Волоконно-оптический кабель.

- •1.3 Устройства организации сети.

- •2 Теоретическая часть

- •2.1 Анализ требований

- •2.1.1 Требования к скс

- •2.1.2 Требования к серверам

- •2.1.3 Требования к сетевой печати

- •2.1.4 Требования к рабочим станциям

- •2.1.5 Требования к системе бесперебойного питания

- •2.1.6. Требования к обмену информацией внутри сети

- •2.1.7 Требования к серверу резервного копирования

- •2.1.8 Требования к серверной операционной системе

- •2.1.9 Требования к активному сетевому оборудованию

- •2.1.10 Определение ролей пользователей

- •2.2 Выбор топологии

- •2.3 Выбор структурированной кабельной системы

- •2.3.1 Проектирование подсистем скс.

- •2.4 Выбор методов защиты лвс.

- •2.5 Выбор оборудования.

- •2.5.1 Серверное оборудование.

- •В качестве сервера резервного копирования предложено использовать стоечный Hp StorageWorks d2d4106i Backup System.

- •2.5.2 Активное сетевое оборудование. В качестве ядра сети предлагается использовать коммутатор d-Link dgs-3324sr.

- •Описание

- •Сетевая безопасность

- •2.5.3 Выбор источника бесперебойного питания

- •2.6 Выбор серверного программного обеспечения

- •2.6.1 Выбор серверной операционной системы

- •Экономически эффективная виртуализация

- •Повышение масштабируемости

- •Повышение безопасности благодаря расширенному управлению удостоверениями и доступом

- •2.6.2 Выбор программного обеспечения антивирусной защиты

- •Эффективная защита от вредоносных программ

- •3 Экспериментальная часть

- •3.1 Настройка активного сетевого оборудования.

- •3.1.1 Настройка межсетевого экрана Cisco pix 501

- •3.1.2 Настройка коммутаторов d-Link

- •3.2 Настройка инструктирующих серверов

- •3.2.1 Настройка контроллера домена

- •3.2.2 Настройка dhcp

- •3.2.3 Настройка Active Directory

- •3.2.4 Настройка сервера печати.

- •3.2.5 Настройка сервера обновлений

- •3.3 Организация антивирусной защиты

- •3.4 Тестирование сети

- •1 Общие положения

- •2 Обязанности системного администратора:

- •3 Права системного администратора

2.4 Выбор методов защиты лвс.

Контроль безопасности сети

Безопасность компьютерной сети (в смысле защищенности ее от вредоносных действий) обеспечивается двумя методами: аудитом и контролем. Аудит безопасности – проверка настройки сети (открытых портов, доступности «внутренних» приложений извне, надежности аутентификации пользователей); методы и средства аудита выходят за рамки данной статьи.

Сущность контроля безопасности состоит в выявлении аномальных событий в функционировании сети. Предполагается, что базовые методы обеспечения и контроля безопасности (аутентификация, фильтрация запросов по адресу клиента, защита от перегрузок и т.п.) встроена во все серверное ПО. Однако, во-первых, не всегда можно доверять этому предположению; во-вторых, не всегда такой защиты достаточно. Для полноценной уверенности в безопасности сети в большинстве случаев необходимо использовать дополнительные, внешние средства. При этом проверяют, как правило, следующие параметры:

нагрузку на серверное ПО и «железо»: аномально высокие уровни загрузки процессора, внезапное сокращение свободного места на дисках, резкое увеличение сетевого трафика зачастую являются признаками сетевой атаки;

журналы и отчеты на наличие ошибок: отдельные сообщения об ошибках в лог-файлах программ-серверов или журнале событий серверной ОС допустимы, но накопление и анализ таких сообщений помогает выявить неожиданно частые или систематические отказы;

состояние потенциально уязвимых объектов – например, тех, «защищенность» которых тяжело проконтролировать напрямую (ненадежное стороннее ПО, изменившаяся/непроверенная конфигурация сети): нежелательные изменения прав доступа к некоторому ресурсу или содержимого файла может свидетельствовать о проникновении «врага».

Во многих случаях аномалии, замеченные при мониторинге и контроле, требуют немедленной реакции технических специалистов, соответственно, средство мониторинга сети должно иметь широкие возможности для пересылки оповещений (пересылка сообщений в локальной сети, электронной почтой, Интернет-пейджером). Изменения других контролируемых параметров реакции не требуют, но должны быть учтены для последующего анализа. Зачастую же необходимо и то, и другое – непрерывный сбор статистики плюс немедленная реакции на «выбросы»: например, отмечать и накапливать все случаи загрузки процессора более 80%, а при загрузке более 95% – немедленно информировать специалистов. Полноценный мониторинговый софт должен позволять организовывать все эти (и более сложные) сценарии.

Межсетевой экран.

Для защиты локально сети от угроз извне рекомендуется использование межсетевого экрана (МЭ).

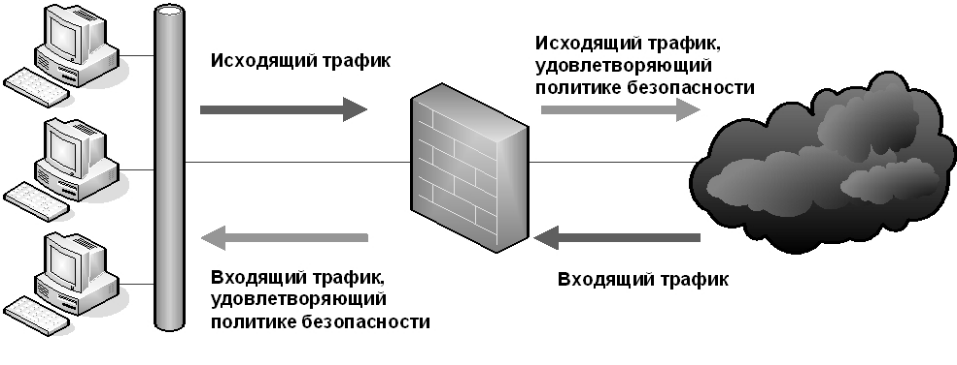

Межсетевой экран — это локальное (однокомпонентное) или функцио-нально-распределенное (многокомпонентное) программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, по-ступающей в автоматизированную систему (АС) и/или исходящей из нее (рис. 2.6).

Рис. 2.6 – Межсетевой экран

МЭ повышает безопасность объектов внутренней сети за счет игнорирования несанкционированных запросов из внешней среды. Это уменьшает уязвимость внутренних объектов, так как сторонний нарушитель должен преодолеть некоторый защитный барьер, в котором механизмы обеспечения безопасности сконфигурированы особо тщательно. Кроме того, экранирующая система, в отличие от универсальной, может и должна быть устроена более простым и, следовательно, более безопасным образом, на ней должны присутствовать только те компоненты, которые необходимы для выполнения функций экранирования. Кроме того, экранирование позволяет контролировать информационные потоки, исходящие во внешнюю среду, что способствует поддержанию во внутренней области режима конфиденциальности. Кроме функций разграничения доступа, МЭ может обеспечивать выполнение дополнительных функций безопасности (аутентификацию, контроль целостности, фильтрацию содержимого, обнаружение атак, регистрацию событий).

Разделение доступа в интернет.

В связи с требованием заказчика, требуется разделить доступ во внутреннюю локальную сеть и интернет.

Для этого необходимо воспользоваться способами разделения сетей. Предлагаются следующие два способа:

Физическое разделение сетей, используя для каждой разные коммутаторы/маршрутизаторы.

В данном случае возникает необходимость использования большего количества оборудования, что повышает стоимость ЛВС, но в то же время, возрастает её надежность.

Виртуальное разделение сетей, используя такую возможность коммутаторов/маршрутизаторов как VLAN (Virtual Local Area Network – виртуальная локальная вычислительная сеть).

Для чего используется VLAN.

Гибкое разделение устройств на группы

Как правило, одному VLAN соответствует одна подсеть. Устройства, находящиеся в разных VLAN, будут находиться в разных подсетях. Но в то же время VLAN не привязан к местоположению устройств и поэтому устройства, находящиеся на расстоянии друг от друга, все равно могут быть в одном VLAN независимо от местоположения;

Уменьшение количества широковещательного трафика в сети

Каждый VLAN — это отдельный широковещательный домен. Например, коммутатор — это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен.

Увеличение безопасности и управляемости сети

Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN.

Система аутентификации.

Для организации безопасного доступа к информации на рабочих станциях и серверах применяют способ аутентификации. Аутентификация (Authentication) - проверка принадлежности субъекту доступа предъявленного идентификатора; подтверждение подлинности. Обычно в локальных сетях аутентификация происходит методом ввода пароля, выданного пользователю сети. Чтобы избежать подбора пароля, необходимо, чтобы его вид соответствовал следующим требованиям:

величина пароля должна быть от 8 до 32 символов;

пароль должен содержать заглавные, строчные буквы, цифры а также другие символы вроде “$, %, _, @” и т.д.;

пользователям должна быть запрещена самостоятельная смена пароля;

Антивирусная защита сети.

Антивирусная защита стала поистине актуальной проблемой современности и невозможно гарантировать стабильную работу серверов и рабочих станций, а также сохранность данных без надлежащей антивирусной защиты. Поэтому возникает необходимость организации антивирусной защиты пользовательских компьютеров и локальной сети от вредоносных программ. В данном проекте предложено использовать централизованную антивирусную защиту сети.

Использование системы централизованного управления антивирусной защитой приносит большую пользу. Она позволяет администратору, не вставая из-за своего рабочего места, обслуживать все входящие в его ведение рабочие станции и сетевые сервера: удаленно настраивать политики антивирусной безопасности, запускать проверку объектов на наличие в них вирусов, включать или выключать постоянную защиту, централизованно обновлять антивирусные базы, разрешать или запрещать пользователям самим менять какие-либо настройки, в том числе позволять или не позволять им видеть, что на компьютере вообще установлен и работает антивирус. Однако главное преимущество использования такой системы - это возможность тотального контроля за вирусной активностью и состоянием антивирусной защиты в сети, быстрого обнаружения и оперативного устранения всех вирусных инцидентов. Система централизованного управления обычно состоит из таких отдельных программных компонентов:

Клиентской антивирусной программы, то есть антивирусного комплекса для рабочих станций или сетевых серверов.

Сервера администрирования - так называется программа, которая собирает, обрабатывает и хранит все настройки, информацию обо всех событиях и инцидентах, имевших место в сети, рассылает уведомления и отчеты. Для полноценного функционирования необходима база данных для хранения всей собранной информации. Сервер администрирования и база данных могут устанавливаться как на отдельном выделенном для этого компьютере, так и на рабочем месте администратора, на одной машине или на разных.

Агента администрирования, который устанавливается на все компьютеры, входящие в логическую сеть системы антивирусной защиты. Его задача - обеспечить связь клиентской программы с сервером администрирования и оперативно передать ему информацию о состоянии антивирусной защиты на этой машине, получить новые антивирусные базы или другие указания и команды.

Консоли администрирования, устанавливаемой на рабочем месте администратора. Это небольшая программа, которая позволяет в приятном и удобном виде вывести данные с сервера администрирования, на их основе построить графики и диаграммы, создать отчеты, произвести настройку клиентских компьютеров, удаленно запустить проверку или обновить антивирусные базы одновременно на нескольких машинах. Возможности той или иной консоли полностью зависят от заложенных в нее фирмой-производителем функций.