Pashiny_lektsii

.pdf

Modify– право изменять атрибуты у отдельного объекта.

Executeonly – объект можно только выполнять, когда его устанавливают на объект, он больше никогда и никем не может быть снят.

Purge – физическая очистка с диска с тройной записью, восстановить нельзя. Archiveneeded – файлы с таким атрибутом хранятся на диске как зашифрованные. Файл из-за этого дольше открывается.

Copyinhibit – копирование запрещено, объект нельзя переименовать, передать по сети, прикрепить как вложение, заархивировать, печатать, делать скриншот с открытым объектом, а также копировать содержимое из этого объекта и т. д.

Защита ключевых источников информации:

(Источники информации – сервер, RAID-массив, компьютер пользователя)

А) Можно поместить эти источники информации в закрытое помещение (физическая защита).

Б) Вся информация хранится в зашифрованном виде.

В) При вероятности взлома источники информации полностью отключаются от сети.

Г) При попытке физически вытащить HDD, он заливается клеем или срабатывает сильный магнит, уничтожающий всю информацию.

Чтобы обеспечить шифрование информации в корпоративных сетях необходимо использовать механизм посредников различного типа.

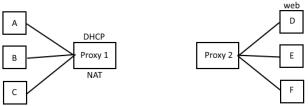

Посредники:

А) Proxy

1-я задача прокси: на все ARP-запросы извне прокси-сервер передает один свой физический адрес 2: атаки злоумышленников, как правило, направлены на сервера (БД,

документов, файлов, backup).

Определить, какого типа сервер и сервер ли это, можно, отследив сетевой трафик. Чтобы сильно усложнить эту задачу, внутри прокси реализуется сервер DHCP, работающий по специфическим правилам: IP-адреса выдаются на короткий срок и не продлеваются, а заменяются.

Еще один уровень прокси – это специфический NAT. Идентификаторы для каждого компьютера, соответствующие портам в интернет-трафике, постоянно меняются.

Т. о. задача прокси: максимально скрыть свою сеть.

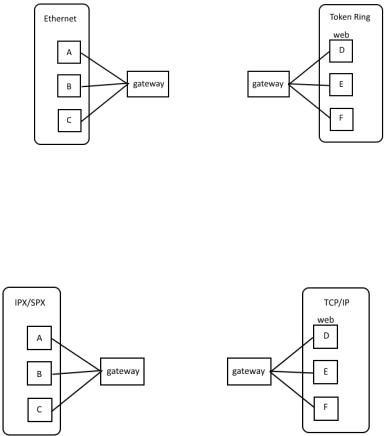

Б) Шлюзы Задача шлюза – обеспечить интероперабельность (связь между несвязанными

структурами) между:

1.Сегментами сети с разной аппаратной сетевой архитектурой

2.Между сетями с разными протоколами

3.Между сетями IPv4 и IPv6

4.Обеспечение работы мобильных клиентов

5.Обеспечение доступа к теневому интернету

Шлюзы работают в 2-х режимах:

1.Трансляция

2.Туннелирование (шлюз называется туннелем)

3 типа посредников: прокси, шлюз и тоннель.

Работа шлюза в режиме трансляции: Первый случай:

Получив кадр формата текущего сегмента, шлюз определяет, работает ли получатель с такими же форматами или другими. Если работает с другими форматами, шлюз берет содержимое поля данных и помещает его в кадр нужного формата.

Второй случай:

Кроме переформирования кадров, в этом случае для сети IPX/SPX шлюз ведет табличку, где каждому ставится в соответствие виртуальныйIP. Используя такой IP, шлюз переделывает кадр IPX/SPX в два кадра IP и TCP (UDP).

Третий случай:

Шлюз между сетями IPv4 и IPv6

Кадры с адресами формата IPv6 нельзя передать в сеть IPv4 из-за гораздо бОльшего объема адресов в IPv6.

Шлюз присваивает каждому из компьютеров сети IPv6 виртуальный IP-адрес формата IPv4.

Четвертый случай:

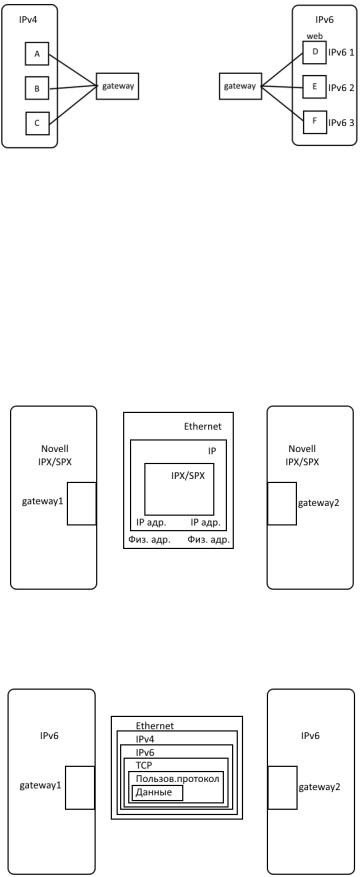

Работа шлюза в режиме туннелирования (туннель)

Сеть Novell, которая работает по протоколу IPX/SPX передает данные другой сети Novell, которая работает по протоколу IPX/SPX. Проблема: между сетями в интернете все передается через TCP/IP, где нужны IP-адреса, а в сетях Novell таких адресов нет.

Шлюз в режиме туннелирования берет кадр протокола IPX/SPX, помещает его в кадр IP, а этот кадр помещает в кадр Ethernet.

Пятый случай:

1.2.Теневой интернет

Если у компьютера нет права доступа на выход в один из теневых сайтов – нужно пробовать выходить через посредников. И там, если повезет, можно попасть на нужный сервер, если он решит предоставить доступ.

Шифрование

1.Самый хороший уровень шифрования – шифр на физическом уровне. Шифруем весь кадр Ethernet. В таком случае шифруются даже физические адреса в

Ethernet.

Плюсы: очень надежно, очень сильная защита Недостатки: с таким шифрованием не выйти вообще никуда, ни в интернет, ни

вдругую сеть.

2.Приложение шифрует свои данные.

3.Шифрование на уровне IP

Списки непереносимой информации Существует ПО, которое позволяет сформировать в сети списки непереносимой

информации (проще говоря, те данные, на которые надо поставить атрибут copyinhibit).

Списки непереносимой информации – список объектов в сети, которые см. про copyinhibit.

Теневое копирование Всегда сторонний софт. Все, что делает пользователь – все фиксируется. В различных

форматах софт фиксирует действия определенных (или всех) пользователей. Ограничение использования внешних носителей.

Лекция 16.04.15

VPN

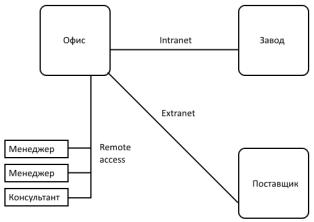

VPN – VirtualPrivateNetwork. Объединение локальных сетей и отдельных компьютеров, принадлежащих одной корпоративной сети через открытую среду. При этом должно решаться 4 задачи (если хотя бы одна не решается – это не VPN):

1.Обеспечить безопасный обмен данными между локальными сетями, входящими в состав корпорации (Intranet).

2.Обеспечить безопасный обмен даннымимежду предприятиями-партнерами

(Extranet)

3.Обеспечить доступ сотрудников, независимо от их местонахождения, к выборочному набору данных (Remoteaccess).

4.Обеспечить доступ любому пользователю к рекламно-информационным даннымчерез Интернет.

При решении этих задач могут возникнуть 2 проблемы:

1.Несанкционированный доступ к данным при их передаче через Интернет

2.Несанкционированный доступ к ресурсам локальных сетей корпорации при

нелегитимном входе (злоумышленник выдает себя за одного из участников сети VPN)

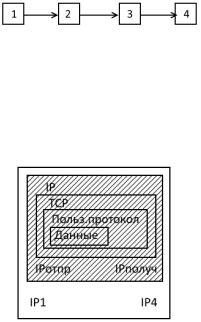

Для решения поставленных задач необходимо создать ВВКС (Виртуально Выделенный Канал Связи – или Виртуальный Канал). Виртуально Выделенный – канал создается каждый раз для двух участников связи.

Для создания ВВКС необходимы 4 условия:

1. Обязательно присутствие жесткой (точно заданные узлы маршрута) или хотя бы мягкой (в крайнем случае) маршрутизации. Маршрутизация проходит через доверенные узлы. Доверенные узлы принадлежат компании, которая держит

VPN. Каждый из доверенных узлов выступает в роли инициатора и терминатора.

2.Доверенные узлы должны проходить взаимную аутентификацию.

Инициатор генерирует случайное число и отсылает его терминатору. Терминатор подставляет его в свой алгоритм (известный только инициатору и ему) и отсылает полученный результат.

Терминатор генерирует случайное число и отсылает его инициатору. Инициатор подставляет это число в свой алгоритм (еще раз: известный только им обоим) и отсылает полученный результат.

Если не возникло проблем – аутентификация пройдена.

Теперь терминатор становится инициатором и отправляет число следующему узлу. Важно: алгоритмы генерации и проверки чисел между разными парам узлов разные.

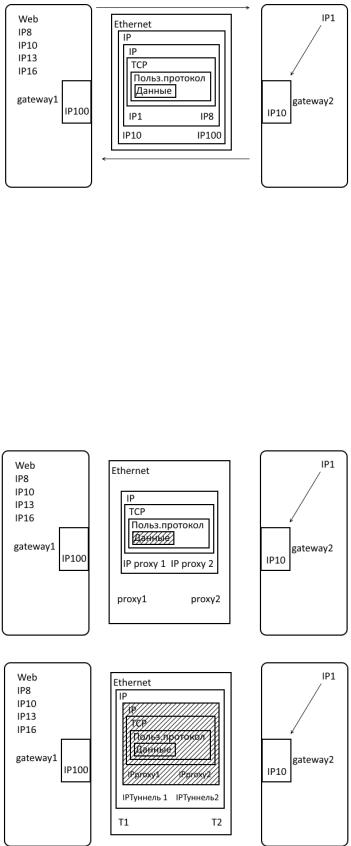

3.Данные передаются в зашифрованном виде в режиме туннеля. Алгоритм шифрования знают только конечные узлы.

4.Идентификатор в кадре IP – это не случайное число, а хэш-функция, индивидуальная для каждого из узлов.

Процесс передачи данных начинается с взаимной аутентификации между инициатором (начальным узлом) и терминатором. После этого начальный узел шифрует данные и кадр IP специальным алгоритмом, содержащий IP отправителя и IP получателя. Алгоритм известен толькоему и конечному узлу. Начальный узел формирует идентификатор кадра IP по специальной хэш-функции и передает его терминатору.

IP2 записан в опции маршрутизации.

IP4 тоже записывается в маршрутизацию как конечный узел, чтобы исключить «мягкий» переход куда-либо кроме нужного конечного узла.

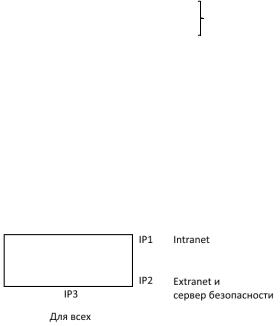

Для удаленного доступа (Remoteaccess) организуется сервер безопасности. Если необходимо организовать доступ для пользователей корпорации, ВВКС создается другим способом. Каждому пользователю, который имеет право доступа к сети, устанавливается программное обеспечение: VPN-клиент. Программное обеспечение жестко привязывается к архитектуре компьютера. Как правило пользователь обязательно должен проходить аппаратную аутентификацию, но маршрут и алгоритм

шифрования позволяют получить доступ к серверу безопасности, который находится вне корпорации.

Сервер безопасности начинает проверку, может ли данный пользователь получить доступ на данном клиенте, может ли получить доступ в это время, может ли получить доступ в это время к этим данным и так далее.

Если сервер безопасности принимает решение о доступе, он сам (а не пользователь!) обращается к VPN-туннелю, а ответ потом передаст пользователю. Даже при такой организации доверия к пользователям нет.

Все компьютеры корпоративной сети разбиваются на 5 сегментов: 1. Закрытый сегмент серверов 2.Внутренний сегмент рабочих мест (закрытый)

3.Сегмент демилитаризованной зоны - компьютеры Intranet (доступ только для туннеля внутри своей корпорации)

4.Ограниченный сегмент демилитаризованной зоны – компьютеры Extranet (доступ для партнеров вне корпорации)

5.Открытый сегмент (веб-сервер и прочая информация для общего доступа)

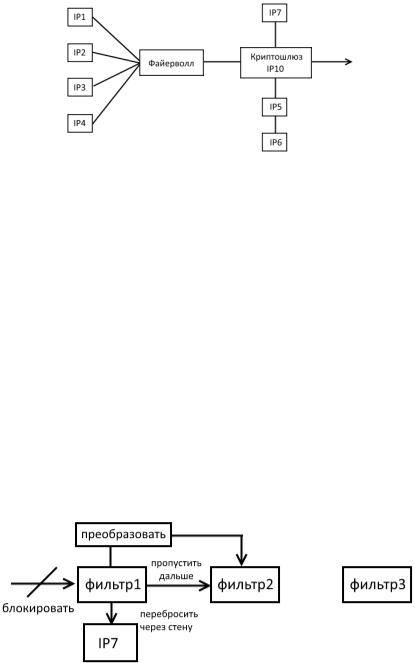

Вкачестве туннеля как правило используется крипто-шлюз (шлюз, работающий в режиме туннеля). Это м. б. компьютер, но чаще всего это штуковина (device).

У крипто-шлюза как минимум 3 IP-адреса.

Лекция 21.04.15

Файерволл

Firewall (буквально: стена, на которой висят противопожарные средства), брандмауэр или межсетевой экран (МЭ) – комплекс программных и/или программно-аппаратных и/или аппаратных средств, контролирующий и блокирующий все проходящие через него кадры.

Контроль и блокирование выполняются по заранее заложенным в файерволл правилам. Правила могут быть сформулированы исходя из двух политик.

Первая политика: все, что явно не запрещено – то разрешено (черный список, позитивная политика).

Вторая политика: все, что явно не разрешено – то запрещено (белый список,

негативная политика).

Трафик контролируется в трех направлениях:

1.Информация, выходящая из корпоративной сети (контроль утечки конфиденциальной информации, контроль обращения к негативным сайтам – во избежание заражения).

2.Весь входящий трафик (антивирусный контроль, различные атаки

(блокирование атак, минимизация последствий атаки, определение

направленности атаки), блокирование попыток несанкционированного доступа, редирект)

Редирект – присваивание каждому реальному IP-адресу псевдонима (виртуального IP). Виртуальные IP используются в NAT, НО после прохождения через NAT запрос может попасть на файерволл. Именно файерволл заменяет псевдоним (виртуальный IP) на реальный и пропускает, если он посчитал запрос безопасным.

Редирект отличается от NAT (NAT создан из-за нехватки внешних IP-адресов, для NAT создается прокси-сервер с таблицей, который перераспределяет пакеты внутри своей сети по идентификаторам, которые расположены в поле портов TCP/UDP. Таблица NAT содержит в себе указатель на каждый компьютер в сети).

3.Контроль трафика внутри корпоративной сети

Правила файерволлов должны быть организованы при помощи системы фильтров. Каждый фильтр может принимать следующие решения:

1.Пропустить дальше (на следующий фильтр)

2.Блокировать

3.Перебросить через стену (не передавать на следующий фильтр, а доставить адресату)

Преобразовать (преобразование: дешифрация, редирект, конвертация из одного формата кадра в другой формат)

Первый фильтр анализирует кадр Ethernet.

Второй фильтр анализирует кадр IP.

Третий фильтр анализирует пакеты на уровне приложений. Работает, имея в своем составе такое количество агентов, какое количество приложений нужно анализировать.

У дорогих файерволлов есть четвертый фильтр: на уровне пользователя.

Лекция 30.04.15 Файерволл (продолжение)

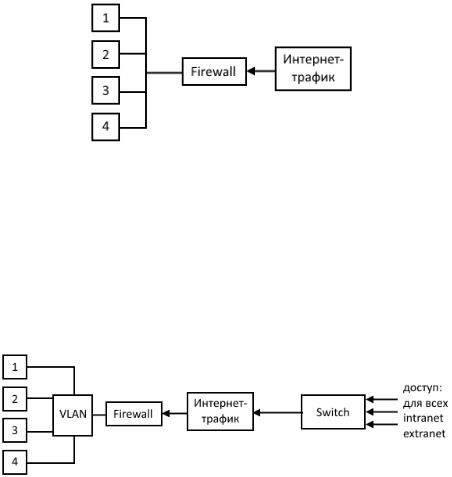

Архитектура систем безопасности на базе файерволлов Различают: однозвенные архитектуры, двухзвенные, трехзвенные и т. д.

Однозвенная архитектура:

1)Схема «Узел-бастион»

1 – внутренний сегмент рабочих мест (доступ к рабочим местам из интернета закрыт)

2 – внутренний сегмент серверов (доступ возможен только изнутри)

3 – сегмент демилитаризованной зоны (доступ извне только сотрудникам и доверенным партнерам)

4 – открытый сегмент (любой доступ из сети Интернет) Самая дешевая схема и самая малозащищенная.

2)Схема «Экранированный узел»

У файерволла 2 сетевые карты: на вход и на выход.

Switch распределяет трафик в зависимости от доступа, но он все равно проходит через файерволл.

После файерволла стоит VLAN, который разграничивает трафик внутри локальной сети.

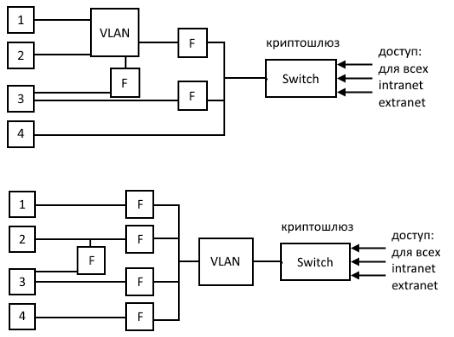

Два файерволла хороши тем, что при взломе одного файерволла атаку можно заметить и, пока злоумышленник добирается до второго файерволла, ему можно заблокировать доступ (выигрыш по времени).

В таких схемах у файерволла 2 сетевые карты, 2 IP-адреса и 2 файерволла. Компьютер 1 а файерволлов 2 – схема однозвенная.

2 файерволла должны быть разных фирм и настроены по-разному.

3)Схема «Двухзвенная»

4)Схема «Усиленная защита»

5)Перед каждым сервером свой файерволл. Один большой недостаток: очень дорого.

Honeypot

Назначение Honeypot – быть взломанным («приманка»). На Honeypot размещаются данные, имитирующие работу одного или нескольких серверов или рабочих компьютеров. Данные должны быть частично достоверными или похожими на достоверные (не в ущерб себе).

Цель установки:

А) Предупреждение. Хакер, увидев Honeypot, может отказаться от дальнейшей атаки. С другой стороны, во время взлома Honeypot, администратор получит информацию об атаке и предпримет какие-то действия по защите своей сети.

Б) Протоколирование - сюда входит всѐ: какие пароли подбирал хакер, откуда ломал, когда ломал В) Предоставление неправильных данных

Организация Honeypot:

1)Имитация работы. Создание видимости достоверной и большой системы, за которой скрываются ложные данные и невозможность их достать. Дешево и несложно.

2)Создание полной копии нужного сервера с ложными данными. Сложно и дорого.

Система Honeynet