СКТЭ Занятие 7

.docxЛекция 3. Оболочки операционной системы, средства контрольного суммирования и идентификации информации

Одним из важных вопросов компьютерно-технической экспертизы является вопрос сравнения информации в файлах, идентификации информации. Например, проверка на предмет модифицированности программы в исследуемом компьютере могла бы проводиться сравнением ее с оригинальной версией этой программы из пакета установки той же самой версии.

Основные функции операционной системы – это управление ресурсами (процессорным временем, устройствами компьютера, файлами и т.д.) и управление процессами (запуск, приостановка, снятие, управление приоритетами и т.д.). Не всегда интерфейс к этим функциям, который дает сама ОС, удовлетворяет пользователей, поэтому часть их используют оболочки ОС, программы, которые сами ничего не выполняют, а предоставляют пользователю удобный интерфейс. К современным, обладающим оконным интерфейсом, относятся файловый менеджеры Total Commander и FAR.

3.1. Методы и средства сравнения файлов

Вопрос идентичности двух файлов может быть ограничен только фактом: совпадают файлы или нет, а может затрагивать поиск всех отличий, которые есть в файлах.

В обоих случаях необходимым условием идентичности является одинаковая длина файлов. Однако, бывают случаи, когда требование идентичности мягкое – например, для текстовых файлов не учитываются лишние пробелы, или один файл может быть началом другого. Тогда и условие одинаковой длины оказывается неважным.

В состав операционных систем входят средства сравнения файлов. В ОС Windows это программы comp (compare – сравнить) и fc (file compare – сравнить файлы).

Как и о других командах ОС, подробности об их использовании можно узнать, набрав в командной строке comp /? и fc /?.

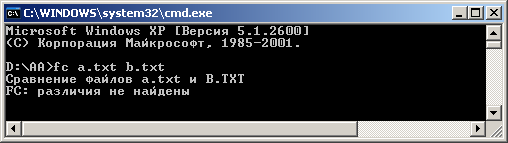

На Рис. 1 показан пример вызова программы fc.

Рис. 1. Пример подтверждения идентичности файлов средствами ОС

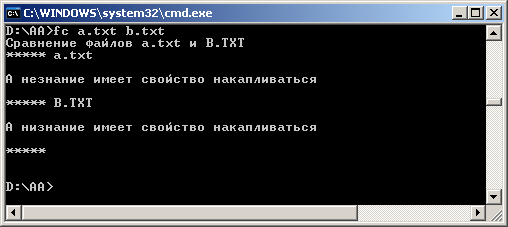

По умолчанию файлы программой fc рассматриваются как текстовые. При сравнении, после нахождения различия программа пытается их пропустить и найти место, где файлы опять начинают совпадать. После этого сравнение продолжится. Например, такая ситуация возникает, когда исправляется, вводится или удаляется небольшой кусок текста. Пример обнаружения различий в одной строке представлен на рисунке.

Рис. 2. Форма вывода сообщения о различиях в текстовых файлах

Для двоичных файлов эти предположения не верны. При внесении изменений в них длина файла не меняется, нужно обнаруживать все замененные байты файла. Поэтом то же различие в одном символе, как и в предыдущем примере, при двоичном сравнении будет представлено по-другому:

Рис. 3. Форма вывода сообщения о различиях в двоичных файлах

Большинство файловых менеджеров имеет встроенные средства сравнения файлов и каталогов. Кроме сравнения файлов по именам, длинам и времени создания можно сравнивать файлы и по их содержимому, например, произведя их контрольное суммирование.

Рис. 4. Результат сравнения двух каталогов в программе Total Commander

3.2. Методы проверки целостности файлов

Копии всех файлов хранить нецелесообразно. Обнаружить внесенные изменения можно, например, просто заранее посчитав контрольные суммы тех файлов, целостность которых нас интересует. Если при последующем подсчете контрольная сумма не совпадет, очевидно, что файл был изменен – заменена его версия, он подвергся изменению вредоносной программой, произошел технический сбой на диске или по какой-то другой причине, но это уже не тот файл.

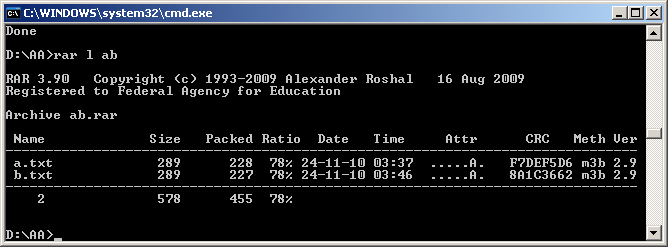

Восстановить его, конечно, используя контрольную сумму, не удастся, зато контрольная сумма позволяет контролировать целостность. Например, она используется во всех архиваторах. При помещении файла в архив подсчитывается и сохраняется в архиве контрольная сумма оригинала. При восстановлении из архива производится повторное суммирование. Различия сумм скажут, что с архивом произошли изменения, данные его нарушены и использовать то, что было извлечено, нельзя.

Контрольные суммы даже минимально отличающихся файлов будут различны. Например (Рис. 5), для ранее рассмотренных файлов, которые отличаются одной буквой, контрольные суммы будут: F7DEF5D6 и 8A1C3662.

Рис. 5. Справка архиватора о файлах архива и их контрольных суммах

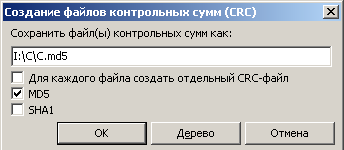

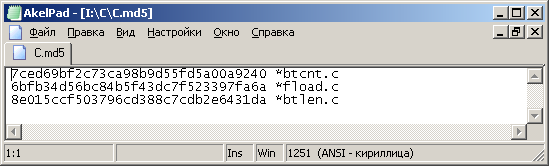

Подобные CRC-суммы или некоторые другие стандартные суммы могут создавать и файловые менеджеры. На Рис. 6 и Рис. 7 показаны создание и результат для контрольных сумм в формате MD5.

Рис. 6. Создание файлов контрольных сумм в программе Total Commander

Рис. 7. Пример файла контрольных сумм

3.3. Проверка пароля для идентификации пользователя и экспертиза закрытых данных

В системах, где используется идентификация пользователя по паролю, сам пароль, с которым будет происходить сравнение, не может храниться открыто. Да и закрытое хранение не дает спокойствия, если какие-то программы могут получать этот пароль. Поэтому типовая стратегия такова: при вводе пароля подсчитывается его контрольная сумма и сравнивается с открыто хранимой контрольной суммой пароля, который был введен в первый раз. Особенностью процедур суммирования является их необратимость, т.е. из данных можно легко получить контрольную сумму, подобрать же какие-либо данные, чтобы они имели известную контрольную сумму, – задача, не имеющая теоретического решения и имеющая сложности в практическом, например, сумма MD5 имеет длину 16 байт или 128 бит. Это значит, что только один из 2128 случайных текстов будет иметь такую же сумму, подбор перебором потребует слишком много времени.

Это необходимо учитывать при экспертизе закрытых данных: пароль для их открытия нигде не хранится. Значит, нужно искать какие-то другие подходы и уязвимости ОС.

Одним из таких подходов является программный подбор пароля. Если получены данные SAM (таблица, в которой ОС Windows хранит специальные контрольные суммы паролей пользователей), то для подбора пароля существует ряд программ, которые основываются на некоторых предположениях, пробуют наиболее часто используемые пароли, и только если ничего не получилось, приступают к прямому перебору всевозможных паролей, надеясь, что использован не слишком длинный. Каждый раз, генерируя пароль, программа строит для него контрольную сумму и сравнивает с табличной. Одним из наиболее распространенным представителем таких программ является программа L0phtCrack.