Лаб 1 по ЗИПКС. Угрозы ИБ в КС

.pdfФедеральное государственное автономное образовательное учреждение высшего образования

Санкт-Петербургский национальный исследовательский университет информационных технологий, механики и оптики

Кафедра Безопасные информационные технологии

Дисциплина «Защита информационных процессов в компьютерных системах»

Методические указания по проведению лабораторной работы

“Определение основных угроз информационной безопасности в

компьютерных системах ”

Санкт-Петербург

2015

Цель работы: Определить и сформулировать основные угрозы в компьютерной системе в зависимости от специфики ее работы. Определить потоки информации, циркулирующие в компьютерной системе.

Теоретическая информация

Определение перечня угроз информационной безопасности является частью этапа формирования модели угроз. Ее составление предполагает несколько последовательных этапов. Первый этап включает в себя определение источников угроз ИБ. На втором этапе определяются ресурсы, подлежащие защите, и формируется перечень критически важных для информационной системы объектов, которые выделяются в набор объектов, которые необходимо защищать в соответствии с концепцией ИБ. Выделение объектов защиты осуществляется на основе нормативных актов, отраслевых стандартов и в соответствии со спецификой работы конкретной организации владельцем этой информации. Следующий этап подразумевает определение перечня угроз для каждого объекта, подлежащего защите. Затем производится выявление способов реализации угроз во взаимосвязи с установленными источниками угроз на первом этапе. При необходимости модель дополняется и изменяется с целью полного покрытия всех возможных случаев развития ситуации. На последнем этапе осуществляется оценка всех видов ущерба от реализации определенных угроз с целью установления риска реализации и использования информации о риске информационной безопасности по отношении к каждому объекту защиты. Данная информация впоследствии используется для формирования перечня технических средств защиты, снижающих риск реализации угроз безопасности. Подбор средств защиты производится в соответствии с принципами комплексности, унификации, универсальности, достаточности, разумности и адекватности. Сформированная описанным способом модель не является статичной, так как среда существования постоянно меняется ее необходимо все время пересматривать и обновлять в зависимости от изменяющихся данных, к которым можно отнести: устаревание технологий, выявление недостатков в элементах ИС, модернизация оборудования, обновление ПО и т.п.

Постановка задачи

В рамках лабораторной работы необходимо в соответствии с вариантом произвести выполнение одного из этапов создания модели угроз ИБ, а именно составление перечня угроз для одного элемента компьютерной системы. Выполнение работы делится на два этапа - первый формирование схемы потоков информации в предложенной компьютерной системе. Второй заключается в определении угроз для предложенной компьютерной системы.

Схема потоков информации

Для создания модели угроз необходимо составить схему информационных потоков в организации и определить во всех потоках те, которые обладают особой ценностью для функционирования организации. Для этого нужно ознакомиться с принципами работы организации, ее бизнес процессом и на основании этой информации сформировать из элементов структуру для обозначения информационных потоков, которые применяются в организации для хранения, обработки и передачи информации. В организации, как правило, рассматриваемая система не является единственной, и должна будет рассматриваться совместно с другими, как информационными потоками других систем, так и совместно с другими системами, когда информационные потоки имеет межсистемный характер. Для простоты можно рассмотреть отдельно одну систему и допускается обозначить информационные потоки внешними по отношению к рассматриваемому элементу общей информационной системы организации. Данная схема ценна, прежде всего графическим отображением структурных связей между элементами

компьютерной системы и позволяет определить места осуществления угроз информационной безопасности относительно их источников.

Перечень угроз ИБ

Перечень угроз можно формировать на основе схемы информационных потоков для конкретного элемента компьютерной системы. Необходимо отмечать на какое свойство защищаемой информации угроза потенциально влияет - целостность, доступность или конфиденциальность. Приветствуется полнота отражения возможных угроз, но не предполагается в лабораторной работе, что обязательно будут рассмотрены все имеющиеся угрозы. Получаемые в результате баллы будут зависеть от полноты рассмотренных угроз безопасности для конкретной компьютерной системы.

Порядок выполнения лабораторной работы

1.Получить вариант у преподавателя.

2.Выяснить какие информационные потоки существуют в исследуемом виде информационной системы.

3.Нарисовать схему информационных потоков.

4.Обозначить на схеме информационные потоки, защиту которых необходимо обеспечить.

5.На основе схемы информационных потоков сформировать перечень угроз информационной безопасности.

Пример выполнения

1.Схема информационных потоков

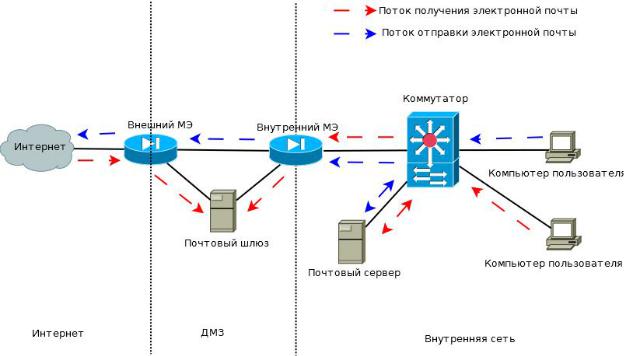

Вкачестве примера построена схема информационных потоков система электронной почты организации. Схема представлена на рисунке 1. Для выполнения схемы можно воспользоваться программным обеспечением Dia.

Рисунок 1 – Схема информационных потоков системы электронной почты

Для минимизации возникновения угроз информационной безопасности потоки информации организованы таким образом, чтобы исключить входящие потоки непосредственно во внутреннюю сеть организации. Для этого реализована схема с двумя почтовыми узлами, один из которых является транзитным. В случае его компрометации злоумышленнику все равно необходимо преодолеть несколько рубежей защиты для того, чтобы попасть во внутреннюю сеть.

2.Перечень угроз

Несанкционированный доступ к почтовому серверу вследствие его уязвимостей

Перехват электронных сообщений

Подмена содержимого сообщений

Изменение информации о получателе и отправителе сообщения

Распространение нежелательных сообщений

Применение системы электронных сообщений для распространения вредоносного кода

Атака пользовательского компьютера через уязвимости клиента для работы с электронными сообщениями

Возникновение канала утечки информации с использованием системы электронной почты

Сбор персональных данных сотрудников

Варианты заданий

1.Система бронирования билетов авиакомпании

2.Система электронного банкинга

3.Система централизованного хранения документов в организации

4.Система резервного копировании данных

5.Система электронного документооборота

6.Картотека историй болезни пациентов в лечебном учреждении

7.Система управления производством промышленной продукции

8.Система управления полета авиатранспорта

9.Социальная сеть

10.Система онлайн платежей

11.Поисковая система

12.Система государственного приема обращения граждан

13.Система внутренних мгновенных сообщений организации

14.Система внутренней телефонии организации

15.Система управления ресурсами организации

16.Система управления сайтом

17.Система разграничения доступом

18.Система аудита событий в компьютерной системе

19.Система видеонаблюдения помещений организации

20.Система контроля версия для разработки программного обеспечения

21.Издательство электронных книг

Контрольные вопросы

1.Что такое угроза информационной безопасности?

2.Какие бывают источники угроз безопасности?

3.Как определяется объект защиты?

4.Какие этапы включает в себя процесс создания модели угроз?

5.В чем заключается цель создания модели угроз?

6.Каковы причины необходимости корректирования модели угроз?

Порядок защиты лабораторной работы

Для защиты лабораторной работы необходимо предоставить отчет. Знать ответы на контрольные вопросы и быть способным ответить по ходу выполнению и полученных в лабораторной работе результатах. Отчет необходимо предоставлять в момент защиты в электронном виде или на твердом носителе.

Список использованной литературы

1.Хорев П.Б. Методы и средства защиты информации в компьютерных системах. - 2-

еизд., стер. - М.: Издательский центр "Академия", 2006.

2.Цирлов В.Л. Основы информационной безопасности автоматизированных систем. Ростов-на-Дону: Феникс, 2008.- 173 с.

3.Хорев П.Б. Методы и средства защиты информации в компьютерных системах. - 3-

еизд., стер. - М.: Издательский центр "Академия", 2007.