Sis_prog_zabezpechennya

.pdf

Енциклопедичне видання

транспортного рівня — TCP або UDP. Типовим прикладним протоколом, що використовує ТСР, є модуль FTP (File Transfer Protocol), протокол передавання файлів. Стек протоколів у цьому випадку буде FTP/TCP/IP/ENET. Під час використання протоколу UDP дані передаються між прикладним протоколом та модулем UDP, наприклад SNMP (Simple Network Manegement Protocol — простий протокол управління мережею) користується транспортними послугами UDP. Його стек протоколів виглядає так: SNMP/UDP/IP/ENET.

Коли Ethernet-кадр потрапляє у драйвер мережевого інтерфейсу Ethernet (режим прийому інформації від мережі), він може бути надісланий або в модуль ARP (Address Resolution Protocol) — адресний протокол, який перетворює ІР-адресу в адресу мережі відповідного типу (Ethernet — 6 байтів, TokenRing — 2 або 6 байтів, ArcNet — 1 байт), або в модуль ІР відповідно до значення поля типу в заголовку кадра. Коли ІРпакет потрапляє в модуль ІР, то наявні в ньому дані можуть бути передані або в модуль ТСР, або в UDP, що визначається полем «protocol» у заголовкку ІР-пакета. Якщо UDP-датаграма потрапляє в модуль UDP, то на основі значення поля «Port» в заголовку датаграми визначається прикладна програма, якій повинно бути передане прикладне повідомлення. Аналогічно поле «Port» визначає прикладну програму під час обробки ТСР-повідомлен- ня в модулі ТСР.

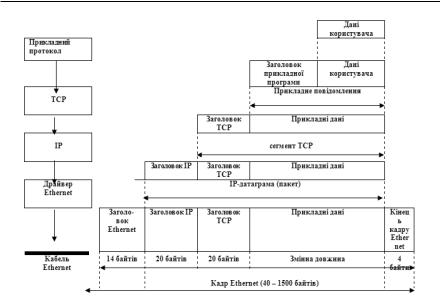

Обробка даних у режимі передачі даних у мережу здійснюється досить просто, оскільки від кожного модуля є тільки один напрям — до кабеля мережі. Кожен протокольний модуль додає до пакета свій заголовок, на основі якого ЕОМ, що потім прийме цей пакет, може виконати «розпакування». Дані від прикладного процесу проходять через модуль ТСР або UDP, після чого потрапляють у модуль ІР, а звідти — на рівень мережевого інтерфейсу (мережевого адаптера). Інкапсуляція даних в Інтернеті, тобто послідовне перетворення блоків даних у зручну для відповідних протоколів форму, зображена на рис. 5.

31

Системне програмне забезпечення

Рис. 5

Оскільки ми вибрали для прикладу як фізичне середовище розповсюдження інформації мережу Ethernet, то відомо, що 6- байтна Ethernet-адреса є унікальною для мережевого адаптера його кожної станції (фактично, це унікальний заводський номер) і розпізнається ним. Крім власної адреси мережевий адаптер слідкує також за появою спеціальної адреси FFFFFFFFFFFFh, яка служить для повідомлення про те, що ведеться широкомовна передача, призначена для всіх абонентів мережі. ЕОМ має також 4-байтну (16-байтну) IP-адресу. Ця адреса визначає точку доступу до мережі на інтерфейсі модуля IP із драйвером мережевого адаптера станції. IP-адреса повинна бути унікальною в межах усієї мережі Інтернет. Кожна станція завжди знає свою IP-адресу та Ethernet-адресу.

32

Енциклопедичне видання

Інтерфейс

У загальному випадку це методи і технічні засоби спілкування між двома системами. У випадку, наприклад, мережевого адаптера, це його апаратура і записана в ньому програма його функціонування. Ця програма реалізує канальний протокол мережі Ethernet — мережі, що базується на спільній шині — кабелі, який проходить через всі ЕОМ, підключені до мережі.

ІР-адреса

ІР-адреси присвоюються ЕОМ згідно з тим, до яких ІР-мереж вони підключені. ІР-адреса вузла ідентифікує точку доступу модуля ІР до мережевого інтерфейсу, а не всю ЕОМ. Якщо ЕОМ служить мостом між локальними обчислювальними мережами або маршрутизатором, то вона має стільки ІР-адрес, до скількох локальних мереж вона підключена. Протоколи ІР з номером версії, не вище 4, використовують чотирьохбайтну ІР-адресу. Старші біти чотирьохбайтної IP-адреси визначають номер IP-мережі. Решта біт в IP-адре- сі — номер вузла в мережі (хост-номер).

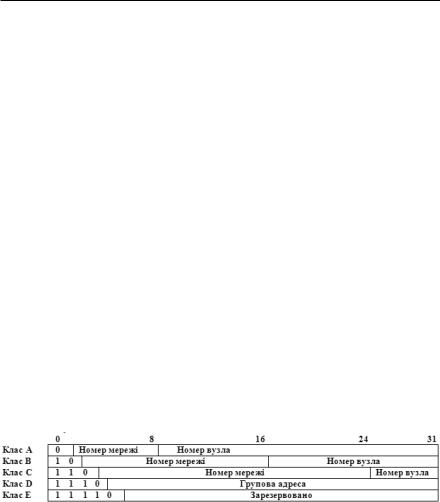

Існує п’ять класів IP-адрес, які відрізняються кількістю бітів у мережевому та хост-номерах. Клас адреси визначається значенням її першого байта. На рис. 6, 7 наведено відповідність класів адрес значенням першого байта і вказана кількість можливих IP-адрес кожного класу.

Рис. 6. Класи адрес

Адреси класу А призначенні для використання у великих мережах загального користування. Вони фокусують велику кількість номерів вузлів. Адреси класу В використовуються в мережах середнього розміру, наприклад, університетів та круп-

33

Системне програмне забезпечення

Рис. 7

них компаній. Адреси класу С використовуються у мережах з невеликою кількістю ЕОМ. Адреси класу D використовуються у разі звертання до груп ЕОМ. Адреси класу Е зарезервовані на майбутнє, хоча зараз уже створена і використовується старшими версіями мережевих ОС нова 8-байтна адресація мереж і вузлів.

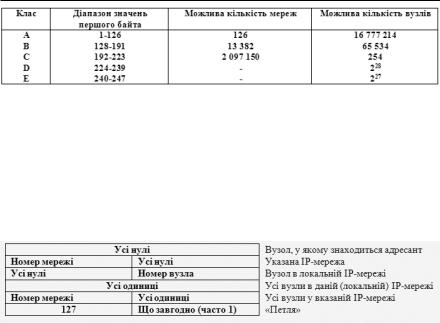

Деякі IP-адреси є виділеними й трактуються по-особливому (рис. 8).

Рис. 8

У виділених адресах усі нулі відповідають або даному вузлу, або даній IP-мережі, а IP-адреси, що складаються з усіх одиниць, використовуються в широкомовних передачах. Для посилання на всю IP-мережу в цілому, використовується IP-адреса з нульовим номером вузла. Особливе призначення має IP-адреса, перший байт якої дорівнює 127. Вона використовується для тестування програм та взаємодії процесів у межах однієї ЕОМ. Коли програма надсилає дані за адресою 127.0.0.1, то створюється так звана «петля». Дані не передаються мережею, а повертаються модулям верхнього рівня, як щойно прийняті, тому в IP-мережі забороняється присвоювати ЕОМ адреси, що починаються із 127.

34

Енциклопедичне видання

Кадр

Умережах дані передаються лініями зв’язку у вигляді кадрів.

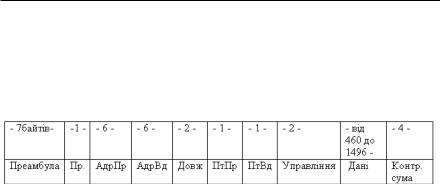

Унайпоширенішої нині локальної мережі Ethernet-кадр у своєму найповнішому варіанті (який відповідає найостаннішим моделям мережевого адаптера) має формат, показаний на рис. 9.

Рис. 9

Тут:

—Преамбула — послідовність із семи байтів, кожен з яких має значення 10101010 (використовується для передавання даних для синхронізації та виявлення колізій);

—Пр — прапорець початку кадра;

—Адр Пр — адреса приймача;

—Адр Вд — адреса відправника;

—Довж — довжина «вкладеного» пакета даних у байтах;

—Пт Пр — порт приймача;

—Пт Вд — порт відправника;

—Управління — інформація цього поля (тип кадра, номер прийнятого кадра тощо) використовується для реалізації канального протоколу, тобто правил руху даних на цьому рівні мережевої взаємодії;

—Контр. сума — це контрольна сума певного виду всіх байтів кадра, яка підраховується і записується в кадр на передаючій стороні лінії зв’язку, а на прийомній стороні підраховується знову і порівнюється із записаною у кадрі. У випадку неспівпадання формується службовий кадр із вимогою передаючій стороні передати повторно дефектний кадр.

У випадку використання мережевих адаптерів більш ранніх модифікацій формат кадра виявляється дещо спрощеним (в основ-

35

Системне програмне забезпечення

ному — за рахунок полів ПтПр, ПтВд та Управління), водночас частина роботи з реалізації канального протоколу перекладається на відповідний драйвер.

Канальний протокол мережі Ethernet

Переважна більшість локальних обчислювальних мереж нині реалізується на апаратному забезпеченні типу Ethernet. Мережа Ethernet була розроблена фірмою Xerox у 1975 році. Забезпечує високу швидкість передавання даних та надійність. Топологія мережі — спільна шина — кабель із роз’ємами для підключення робочих станцій мережі. Повідомлення, що передаються в мережі (кадри), містять в собі адресу призначення та адресу відправника. Передаюче середовище (метод CSMA/CD) є схемою із змаганнями, у якій мережеві вузли (робочі станції) змагаються за право використання каналу. Вузол, який виграв змагання, може передати один пакет, а потім повинен звільнити канал для інших вузлів. Якщо якийсь вузол уже захопив канал, інші вузли повинні відкласти свої передачі до моменту звільнення каналу. У той же час вони постійно здійснюють перевірку активності каналу, щоб спіймати момент його звільнення. У цей момент передачу можуть почати кілька вузлів. Якщо один вузол першим встиг почати передачу, канал стає зайнятим, й інші вузли, що запізнилися, повинні тепер чекати звільнення каналу. Але якщо кілька каналів починають передачу майже одночасно, має місце колізія. У цьому випадку всі передавачі повинні зупинити свої передачі і зачекати деякий час перед їх поновленням. Час затримки для кожного вузла може бути:

—індивідуальним (менший номер вузла — менша затримка) — ефективний спосіб, проте віддає перевагу вузлам із меншими номерами;

—випадковим — немає пріоритетів, але немає й гарантій від наступних колізій.

Більшу частину часу канальний рівень робочої станції (мережевий адаптер зі своїм драйвером) перебуває в режимі прослухову-

36

Енциклопедичне видання

вання каналу, аналізуючи всі кадри, які передає фізичний рівень. Якщо заголовок кадра містить адресу призначення, що співпадає з адресою вузла, канальний рівень переходить у режим прийому і приймає кадр. Коли прийом закінчено, він надсилає повідомлення про це безпосередньо вищому (мережевому) рівню своєї робочої станції і повертається до прослуховування каналу. Можливо, що колізія буде мати місце під час прийому кадра. Тоді прийом кадра переривається і канальний рівень переходить в режим прослуховування. Кадр можна передавати в канал тільки за запитом мережевого рівня. Коли має місце такий запит і вузол не знаходиться в режимі прийому, канальний рівень переходить у режим очікування і чекає, поки канал звільниться, щоб почати змагання за право передачі кадра. Якщо передача завершується успішно (без колізій), то відбувається знов перехід до прослуховування. Якщо під час передавання кадру зустрічається колізія, передавання переривається і її слід повторити знову за встановленими правилами нейтралізації колізій. Водночас режим канального рівня змінюється на режим затримки. У цьому стані вузол знаходиться деякий час, потім переходить у режим очікування. Реально колізії призводять до зменшення швидкості мережі, коли працює приблизно 80–100 робочих станцій.

У мережевому адаптері також реалізується та частина консольного протоколу, яка відповідає за надійне передавання інформації через ненадійний канал зв’язку. Зокрема, тут формуються службові кадри підтвердження успішного прийому кадра, а також запит на повторне передавання кадра, у якого під час прийому не співпадала контрольна сума, та інші необхідні службові кадри.

Комп’ютерна мережа

Комп’ютерна мережа — сукупність комп’ютерів, об’єднаних між собою за допомогою однієї або кількох ліній зв’язку. Призначення мереж — передавання та обмін даними між ЕОМ — робочими станціями мережі.

37

Системне програмне забезпечення

Переваги мережевої обробки даних:

—швидкий обмін даними;

—можливість роботи в умовах територіальної розосередженості ЕОМ;

—спільний доступ до ресурсів мережі, що особливо з появою

Всесвітньої павутини World Wide Web (WWW) — невичерпного джерела інформації;

—можливість резервування комп’ютерів, що входять у мере-

жу;

—гнучке робоче середовище — аж до роботи вдома та мобільних робочих станцій, що підключаються для роботи у поїздках за допомогою телефону або засобів мобільного зв’язку.

Комп’ютерний вірус

Комп’ютерним вірусом називається програма, яка може створювати свої функціональні копії (які необов’язково співпадають з оригіналом) і вносять їх у файли (найчастіше — у файли, які містять тексти програм), системні розділи пам’яті комп’ютера, мережі тощо.

Вірусу приписують чотири фази існування: сплячки (необов’язково), розмноження, запуску і руйнування. Фаза сплячки використовується автором віруса для підтримання у користувача почуття довіри, поки вірус не розмножується і не виконує руйнування інформації. Фаза розмноження — це якраз те, що класифікує програму як вірус. Вона навіть не обов’язково повинна виконувати якесь руйнування. На стадії розмноження вірус вносить свою копію в інші програми або в певні розділи на диску. Після завантаження та виконання заражена програма є функціональним аналогом самого віруса і буде відтворювати його нові копії. Фаза запуску ініціюється настанням певної події — співпадання з наперед встановленою датою, здійснення певної кількості копіювань тощо. У фазі руйнування вірус наносить шкоду, передбачену автором віруса. Найменш шкідливі віруси практично не впливають на роботу комп’ютера (хіба що за виключенням

38

Енциклопедичне видання

зменшення вільної пам’яті). Більш шкідливі зменшують вільну пам’ять, деформують інформацію, що виводиться на екран, створюють звукові та інші ефекти. Небезпечними вважаються віруси, які можуть:

—знищувати на диску системні файли;

—відформатувати всю дискету або деякі її доріжки;

—знищувати вміст вибраних секторів диска;

—змінювати параметри дисководів у пам’яті конфігурації, в результаті чого комп’ютер «не бачить» диск або дискету;

—сприяти прискореному зносу рухомих частин механізмів тощо.

Для свого маскування віруси застосовують спеціальні прийоми. Так «стелз»-технологія передбачає перехоплення резидентною (тією, що постійно знаходиться в оперативній пам’яті) частиною віруса запитів антивірусних програм, на читання/запис зараженних об’єктів із метою їх контролю і тимчасове відновлення правильного стану цих об’єктів або підставляння замість себе незаражених ділянок інформації. Поліформізм (еквівалентні перетворення програмного тексту завдяки надмірності зображувальних засобів машинної мови і, як наслідок, можливість виразити один і той же обчислювальний процес багатьма способами) використовується практично всіма типами вірусів для максимального ускладнення процедури виявлення вірусів.

Криптографічний захист інформації

Грецьке слово «криптос» означає — таємний, прихований, зашифрований.

Захист інформації шифруванням базується на гіпотезі про безглуздість викрадення зашифрованих даних нелегітимними користувачами через свою неокупність. Криптографічний метод захисту тим кращий, чим сильніше він підтверджує цю гіпотезу.

Для кожного шифру характерними є два елементи: алгоритм і ключ. Алгоритм шифрування практично неможливо утримати в секреті — рано чи пізно він стане відомим досить широкому

39

Системне програмне забезпечення

колу людей, тому його краще навіть стандартизувати, як це зараз і зроблено в багатьох країнах. Міцність шифру забезпечується секретністю і міцністю (стійкістю) ключа.

Криптостійкістю називається характеристика шифру, яка визначає його стійкість до несанкціонованого (без знання секретного ключа) розшифрування, тобто незаконного одержання відкритих даних із зашифрованих. Криптостійкість вимірюється періодом часу, необхідного для несанкціонованого розшифрування.

Криптографічні методи розділяються на дві групи:

1)методи шифрування із закритим ключем (симетричні криптосистеми);

2)методи шифрування з відкритим ключем (асиметричні криптосистеми).

Лічильник часу

Відлік часу потрібен як для забезпечення режиму квантування, так і просто для підрахунку часу як для внутрішніх потреб програм, так і для фінансових розрахунків з користувачами, а також як засіб боротьби проти зациклювання деяких недоналогоджених програм. Найчастіше лічильник часу (таймер) реалізується одним із двох способів.

1.Таймер фактично є генератором синхроімпульсів, що з установленим інтервалом видає центральному процесору сигнал переривання, який передає управління відповідній програмі операційної системи — драйверу таймера. Ця програма додає чи віднімає одиницю з вмісту однієї чи кількох комірок пам’яті, вибраних для цієї мети, порівнює з установленими граничними значеннями і, за необхідності, ініціює відповідні дії.

2.Таймер фактично є співпроцесором, який може, за завданням операційної системи, сам встановлювати і відслідковувати значення контрольованих часових інтервалів, сповіщаючи центральний процесор про їх завершення. У таймері може бути кілька лічильників.

40