Sis_prog_zabezpechennya

.pdf

Енциклопедичне видання

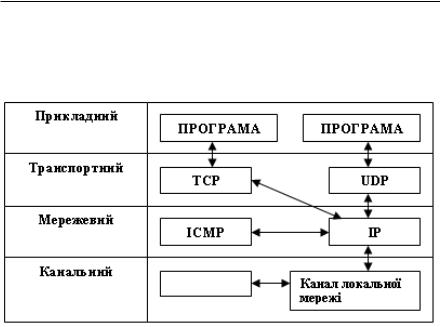

Чотирирівнева модель управління процесами мережі Інтернет

Мережа Інтернет базується на чотирирівневій моделі управління процесами, зображеній на рис 25.

Рис. 25

На рисунку вказані також протоколи, які реалізують функції відповідного рівня управління процесами та їх взаємозв’язок (стек протоколів).

Архітектура протоколів TCP/IP призначена для об’єднання мереж, що складається із з’єднаних між собою маршрутизаторами окремих різнорідних пакетних підмереж, до яких підключаються різнорідні ЕОМ. Кожна з підмереж працює згідно зі своїми специфічними вимогами і має свою природу засобів зв’язку. Проте передбачається, що кожна підмережа здатна прийняти пакет інформації (дані з відповідним мережевим заголовком) і доставити його за вказаною адресою в цій конкретній підмережі. Не вимагається, щоб підмережа гарантувала обов’язкову доставку пакетів і мала надійний наскрізний протокол.

121

Системне програмне забезпечення

Якщо необхідно передати пакет між ЕОМ, які підключені до різних підмереж, ЕОМ-відправник надсилає пакет відповідному маршрутизатору, підключеному до мережі як звичайний вузол. Звідти пакет спрямовується по певному маршруту через систему маршрутизаторів та підмереж, поки не досягне маршрутизатора, підключеного до тієї ж підмережі, що й ЕОМ-одержувач, і вже там пакет надсилається одержувачу.

Об’єднана мережа забезпечує датаграмний сервіс (без інформування відправника про доставку пакета). Проблема доставки пакетів у такій мережі вирішується шляхом реалізації у всіх вузлах і маршрутизаторах міжмережевого протоколу IP. Міжмережевий рівень є, за сврєю суттю, базовим елементом у всій архітектурі протоколів, забезпечуючи можливість стандартизації протоколів верхніх рівнів.

Шифрування з відкритим ключем

Системи шифрування з відкритим ключем (асиметричні криптосистеми) виникли як реакція на необхідність вирішення основної проблеми, що виникає в роботі симетричних систем, — проблеми передачі ключів, які є, очевидно, інформацією найвищого рівня секретності. У цих системах для зашифрування використовується один ключ, а для розшифрування — інший. Перший ключ є несекретним і може бути опублікованим для використання всіма користувачами системи, які зашифровують дані. Розшифрування інформації без використання другого (секретного) ключа неможливо. Ключ розшифрування неможливо визначити з ключа зашифрування.

У своїй роботі асиметричні криптосистеми використовують математичні функції, названі «функціями з лазівкою». У такій функції пряма операція цієї функції (використовується в зашифруванні інформації) виконується досить просто, а для виконання оберненої операції (для розшифрування) не існує алгоритмів, хіба що за винятком прямого перебору. Проте якщо ключі зашифрування та розшифрування пов’язані певною математич-

122

Енциклопедичне видання

ною залежністю, то розшифрування за допомогою секретного ключа також є достатньо простою операцією. Використовуються такі «функції з лазівками»: дискретне піднесення до степеня, дискретне логарифмування, функції на еліптичних кривих.

У даний час найчастіше використовується метод RSA. Він використовує такий алгоритм отримання відкритого і секретного ключів:

1)вибрати два дуже великих (сотні цифр) простих числа p і q;

2)знайти n = p q;

3)вибрати велике випадкове число d, взаємно просте (не має спільних дільників, крім одиниці) з добутком (p - 1) (q - 1);

4)визначити число e, для якого остача від ділення добутку e d на добуток (p - 1) (q - 1) дорівнює одиниці;

5)прийняти {e, n}: — відкритий ключ; {d, n}— секретний ключ.

Тепер, щоб зашифрувати дані за допомогою ключа , необхідно виконати такі операції:

1)розбити текст, що підлягає зашифруванню, на блоки, кожен з яких може бути представлений у вигляді чисел Мі=0, 1,

…, n-1;

2) зашифрувати текст, який тепер розглядається як послідовність чисел Мі , за формулою:

Ci = Me mod n,

тобто значенням Сі є остача від ділення Ме на n.

Щоб розшифрувати ці дані, використовуючи секретний ключ {d, n}, необхідно виконати таке обчислення:

d

Mi = Ci mod n.

Множина чисел Мі є початковим текстом, інтерпретованим

відповідно п. 1 алгоритму зашифрування.

Криптостійкість методу RSA базується на тому припущенні, що виключно важко визначити секретний ключ за відкритим, оскільки для цього треба розв’язати задачу про існування діль-

123

Системне програмне забезпечення

ників, хоча, правда, не існує строгого доведення, що задача не має іншого розв’язку, крім прямого перебору.

В Україні затверджено свої стандарти шифрування з відкритим ключем, які базуються на перетвореннях еліптичних кривих. Асиметричні криптосистеми мають той недолік, що шифрування відбувається дуже повільно (у тисячі разів повільніше, ніж у симетричних криптосистемах). Тому їх застосування для зашифрування достатньо довгих текстів недоцільне. Для зашифрування ж ключової інформації (як правило, короткої) їх характеристики цілком прийнятні.

Зараз є популярні так звані гібридні криптосистеми, які поєднують у собі шифрування й із закритим, і з відкритим ключем. Наприклад, популярна комерційна криптосистема PGP передбачає передачу конфіденційного тексту, зашифрованого одноразовим закритим ключем, разом із цим закритим ключем, зашифрованим відкритим ключем одержувача повідомлення. Одержувач повідомлення розшифровує одноразовий секретний ключ симетричної криптосистеми своїм секретним ключем асиметричної криптосистеми і вже цим одноразовим ключем розшифровує одержане повідомлення.

Шифрування із закритим ключем

В конфіденційному документообороті найчастіше використовуються блокові шифри із закритим (секретним) ключем.

Хронологічно першим був затверджений стандарт на шифрування комерційної інформації DES в США. Він передбачає зашифрування та розшифрування даних блоками розрядністю 64 біти на основі 64-бітового ключа (проте з 64 бітів ключа тільки 56 несуть ключову інформацію, решта є контрольними розрядами). Під час зашифрування розряди вхідної послідовності (блоку відкритого тексту) спочатку переставляються відповідно зі спеціальною таблицею (58 1, 56 2 і т.д.). Одержана послідовність ділиться на дві: ліва L та права R і далі ітеративно шифрується за формулою: Li = Ri-1, Ri = Li-1 f(Ri-1, K1), i = 1, ..., 16, де

124

Енциклопедичне видання

f— функція шифрування (багатофазова перестановка розрядів групами за спеціальними таблицями, формування чергового підключа з основного ключа і підстановка за спеціальною таблицею), — чергове значення підключа, — операція додавання за модулем 2 (додавання в кожному двійковому розряді з втратою розряду переносу). Операція додавання за модулем 2 є відновною

— двічі додавши до початкового значення одне і те ж значення, одержуємо початкове значення (0 1 = 1, 1 1 = 0, для нуля це очевидно). Кінцева перестановка одержаної після 16 циклів шифрування послідовності виконується за таблицею, інверсною до таблиці початкової перестановки. Процес розшифрування повністю інверсний зашифруванню, тобто спочатку виконується кінцева перестановка, а за цим — 16-разовий цикл у зворотному порядку Ri-1 = Li, Li-1 = Ri f(Li, K1).

Шифр успішно експлуатувався протягом майже 20 років, а потім у зв’язку зі збільшенням швидкодії комп’ютерів став вразливим до атак типу прямого підбору ключа перебором всіх його можливих значень, особливо якщо атакувати комп’ютерною мережею з тисяч комп’ютерів у ній. Зараз шифр DES використовується у вигляді потрійного DES — послідовного шифрування за трьома різними ключами.

У Радянському Союзі був розроблений з урахуванням слабкостей шифру DES і затверджений як стандарт у 1989 році свій шифр ГОСТ 28147-89. В ньому використовується шифрування 64-бітними блоками за допомогою 256-бітового ключа.

Кількість циклів шифрування збільшена до 32. Блок відкритого тексту також ділиться на ліву та праву половини і черговий підключ накладається на праву половину, в кожному циклі ліва і права половина міняються місцями. Як черговий підключ виступають просто 32-бітові відрізки основного ключа, для чого основний ключ повторюється чотири рази (тричі в прямому напрямі, один раз — у зворотному). Після накладання чергового підключа виконується підстановка (заміна одних 4-бітових значень на інші) за спеціальною таблицею, яка називається довго-

125

Системне програмне забезпечення

терміновим 256-бітовим ключем і може змінюватись через деякий проміжок часу або різні відомства можуть використовувати різні довготермінові ключі, роз’єднуючи цим свої криптосистеми. Після підстановки права половина блоку, що шифрується, зсувається на 11 розрядів вліво і додається за модулем 2 до лівої половини. У блоці початкової послідовності права половина зсувається на місце лівої (яка втрачається), а на звільнене місце записується результат чергового циклу шифрування (на останньому, 32-му циклі шифрування результат записується в ліву половину блоку). Після 32-х циклів шифрування одержується 64-бітовий блок шифрованого тексту. Процес розшифрування співпадає з процесом зашифрування за тією різницею, що підключі розшифрування подаються у зворотному порядку (один раз у прямому напряму, тричі — у зворотному).

Передбачено (як і у шифрі DES) три режими криптографічного перетворення: проста заміна, описана вище, гамування та гамування зі зворотним зв’язком. У режимі гамування відкриті дані, розбиті на 64-х розрядні блоки, зашифровуються шляхом порозрядного додавання за модулем 2 з гамою шифру — 64-х розрядною послідовністю, яка виробляється з цього ж відкритого тексту в режимі простої заміни. У режимі гамування зі зворотним зв’язком відбувається вставлення в гаму шифру самого тексту, що шифрується, — для кожного наступного блоку гамою є гама попереднього блоку плюс його текст, а для першого блоку при виробітку гами використовується синхропосилка — 64-х розрядна послідовність, яка передається разом із зашифрованим текстом або відома на прийомному кінці і не є секретним елементом. Режими гамування і гамування зі зворотним зв’язком збільшують крипостійкість шифру і саме вони рекомендуються як основні.

У ГОСТ 28147-89 визначено процес виробітку імітовставки — деякого аналога контрольної суми, приєднуваної до шифрованого тексту, що передається, для боротьби з можливою модифікацією шифрованого тексту зловмисником під час передачі.

126

Енциклопедичне видання

Шифр ГОСТ 28147-89 є дуже стійким шифром (не зафіксовано жодного факту його компрометації) і нині використовується як державний стандарт України.

У країнах Західної Європи у ролі стандарту шифрування інформації використовується шифр AES із 128-бітовим ключем шифрування.

127

Навчальне видання

Копичко Сергій Миколайович Макаров Сергій Макарович

СИСТЕМНЕ ПРОГРАМНЕ ЗАБЕЗПЕЧЕННЯ Енциклопедичне видання

Редактор О.В. Жугастрова Комп’ютерна верстка О.В. Жугастровав

СПД Жугастрова О.В. 04053, а/с27. Тел. (044)481-37-38

E!mail: csf221@rambler.ru Свідоцтво про внесення до Державного реєстру

суб’єктів видавничої справи України серія ДК №2136 від 28.03.2005 р.

Віддруковано в друкарні видавництва «Фенікс». Свід. ДК 271 від 7.12.2000 р.

Підписано до друку12.05.2008 р. Формат 60 84/16. Папір офсетний. Друк офсетний. Умовн. друк. арк. 7,44. Обл.!вид. арк. 6,2. Зам. №8-403.