Қазақстан Республикасының білім және ғылым министрлігі

Л.Н. Гумилев атындағы Еуразия ұлттық университеті

Құттыбек Ажар Арманқызы

ҰАК «ҚазАтомПром» корпоративтік желісінің құрылу сұлбасын оңтайландыру

ДИПЛОМДЫҚ ЖҰМЫС

5В071900– «Радиотехника, электроника және телекоммуникациялар» мамандығы

Астана 2015

Қазақстан Республикасының білім және ғылым министрлігі

Л.Н. Гумилев атындағы Еуразия ұлттық университеті

«Қорғауға жіберілді»

Радиотехника, электроника

және телекоммуникациялар

кафедра меңгерушісі

т.ғ.к., э. ғ. д., профессор

Ш.Ж. Сеилов ___________

« » __________ 2015 ж.

Дипломдық жұмыс Тақрыбы: «ұак «ҚазАтомПром» корпоративтік желісінің құрылу сұлбасын оңтайландыру»

5В071900 – «Радиотехника, электроника және телекоммуникациялар» мамандығы бойынша

Орындаған Құттыбек А.А.

Ғылыми жетекші

т.ғ.к., э.ғ.д., профессор Сеилов Ш.Ж.

Астана 2015

Л.Н.Гумилев атындағы Еуразия ұлттық университеті

Физика-техникалық факультеті

Мамандығы 5В071900 – «Радиотехника, электроника және телекоммуникациялар»

Радиотехника, электроника және телекоммуникациялар кафедрасы

Бекітемін

Радиотехника, электроника және

телекоммуникациялар

кафедрасының меңгерушісі

т.ғ.к., э.ғ.д., профессор

Сейлов Ш.Ж. _________

«28» қараша 2014 ж.

Диплом жұмысын орындауға арналған тапсырма

Студент Құттыбек Ажар Арманқызы

4 курс, РЭТ-43, 5B071900 – «Радиотехника, электроника және телекоммуникациялар» мамандығы, күндізгі бөлім

-

Диплом жұмысының тақырыбы «ҰАК «ҚазАтомПром» корпоративтік желісінің құрылу сұлбасын оңтайландыру» 2014 жылдың «28» қарашасында берілген №1782-n ректордың бұйрығымен бекітілген.

2 Диплом жұмысының тапсырмасына сәйкес:

Есеп берудің бірінші аралық кезеңі – 15.01.2015

Есеп берудің екінші аралық кезеңі – 30.03.2015

Есеп берудің үшінші аралық кезеңі – 15.04.2015

Алдын-ала қорғауға дипломдық жобаны әкелу мерзімі – 05.05.2015

Норма бақылау тексерісі – 30.04.2015

Дипломдық жобаның соңғы нұсқасын әкелу мерзімі – 29.04.2015

Дипломдық жобаны қорғау мерзімі – 2.06.2015

Аяқталған жұмысты тапсыру мерзімі – 30.05.2015

3 Жұмыстың бастапқы деректері (заңдар, пайдаланылған әдебиет, зертханалық-өндірістік деректер):

-

IETF, ITU-Tұйымдарының ресми құжаттары (халықаралық стандарттар);

-

Қазақстан Республикасы Байланыс туралы заңы;

-

Cisco CCNA Routing and Switching курсының деректері;

- Cisco CCNA Voice курсынының деректері

-

Диплом жұмысын дайындау үшін сұрақтар тізімі:

4.1 Жұмыстың мақсаты:

4.2 Жұмыстың өзектілігі:

4.3 Қойылған тапсырмасы

4.3.1 Корпоративті желіні сенімді және сапалы функциялау, сондықтан құрылғыларды орнату кезінде сапалы және сенімділігі жоғары интернет ұсынушыларды таңдау;

-

ҰАК «ҚазАтомПром» қолданыстағы желісін зерттеу;

-

ҰАК «ҚазАтомПром» компаниясына қашықтан объектіге қосылу;

4.3.4 VPN технологиясына негізделген туннелдік канал орнату, және маршрутизаторларды баптау;

4.3.5 Жіберетін мәліметтерді қауіпсіздігі жоғары деңгейде қамтамасыз ету;

4.3.6 Компанияның ішкі ресурстарына бірлесіп қолжеткізуді ұйымдастыру;

4.3.7 Офистарды қашықтан басқару кезіндегі құрылғыларды ұйымдастыру (мысалға, шалғайдағы офис принетрінде шығару );

-

Жобалантын желінің экономикалық шығындарын есептеу;

-

Желіні қолданысқа енгізудегі техникалық қауіпсіздік ережелерін қарастыру;

-

Графикалық материалдың тізімі (сызбалар, кестелер, диаграммалар және заңдар.):

5.1 Корпоративті желіні VPN технологиясы негізінде құрудың сұлбасы;

5.2 Cisco шешімдерін басқа компания шешімдерімен салыстыру кестесі;

5.3 Ақпараттық қауіпсіздік құрылғыларының орналасу сұлбасы.

6 Негізгі ұсынылатын әдебиеттер тізімі:

6.1 RFC 3261. Session Initiation protocol.

6.2 Кульгин М. Технологии корпоративных сетей. Изд. «Питер», 1999.

6.3 Гольдштейн А. Б., Гольдштейн Б. С. Технология и протоколы MPLS – БХВ – Санкт-Петербург, 2005.

6.4 Гольдштейн Б.С., Пинчук А.В., Суховицкий А.Л.ІР – Телефония. — М.: Радио и связь, 2006.

6.5 Cisco CCNA Voice book.

6.6 Cisco AVID Infrastructure Network IP Multicast Design – Сан-Хосе, 2003.

6.7 Гoльдштeйн Б.C., Opлoв O.П., Oшeв A.Т., Coкoлoв Н.A. Цифpoвизaция ГТC и пocтpoeниe корпоративные ceти – Вecтник cвязи, 2003.

6.8 Epшoв В.A., Кузнeцoв Н.A. Мультиcepвиcныe тeлeкoммуникaциoнныe ceти. –М.; изд-вo МГТУ им. Н.Э. Бaумaнa, 2003.

6.9 Мюнх Б., Cквopцoвa C. Cигнaлизaция в ceтях IP-тeлeфoнии./Ceти и cиcтeмы cвязи, 1999.

6.10 Бeлoв C.В., Ильницкaя A.В. Бeзoпacнocть жизнeдeятeльнocти. Учeбник для вузoв. – М.; Выcш. шк., 1999.

6.11 Международный документ RFC 3031

6.12 Крук Б.И., Попантонопуло В.Н., Шувалов В.П. Телекоммуникационные системы и сети. Том 1., - М.: Горячая линия-Tелеком, 2004.

7 Жұмысқа қатысты кеңестер (оларға қатысты жұмыс бөлімдерінің көрсетілуімен)

|

Нөмір, бөлімнің, бөлімшенің аты |

Ғылыми жетекші, кеңесші |

Тапсырманы алу уақыты |

Тапсырма бердім (қолы) |

Тапсырма алдым (қолы) |

|

1 |

2 |

3 |

4 |

5 |

|

Кіріспе |

Сеилов Ш.Ж. |

23. 01. 2015 |

|

|

|

Негізгі бөлім |

Сеилов Ш.Ж |

10.02. 2015 |

|

|

|

Практикалық бөлім |

Сеилов Ш.Ж. |

19. 02. 2015 |

|

|

|

Дипломдық жұмыстың (жобаның) техникалық – экономикалық негіздеме бөлімі |

Сеилов Ш.Ж. |

12. 03. 2015 |

|

|

|

Дипломдық жұмыстың (жобаның) экономикалық негіздеме бөлімі |

Сагындыков Е.К |

12. 03. 2015 |

|

|

|

Еңбекті қорғау бөлімі |

Жармакин Б.К. |

26. 03. 2015 |

|

|

|

Қорытынды |

Сеилов Ш.Ж. |

15. 04. 2015 |

|

|

|

Қолданылған әдебиеттер тізімі |

Сеилов Ш.Ж. |

16. 04. 2015 |

|

|

|

Нормабақылау |

Мухамедрахимова Г.И. |

1.06.2015 |

|

|

8 Дипломдық жұмысты орындау графигі

|

№ |

Жұмыс сатысы |

Жұмыс сатысын орындау мерзімі |

Ескерту |

|

1 |

2 |

3 |

4 |

|

2 |

Дипломдық жобаның тақырыбын бекіту |

16. 09. 2014 01. 11. 2014 |

|

|

3 |

Дипломдық жобаны дайындау үшін мәліметтер жинау |

10.11.2014 01.12.2014 |

|

|

4 |

Дипломдық жұмыстың теориялық бөлігін дайындау (1 Бөлім) |

03.12.2014 08.12.2014 |

|

|

5 |

Дипломдық жұмыстың аналитикалық бөлігін дайындау (2-3 Бөлім) |

10. 02. 2015 15.03.2015 |

|

|

6 |

Дипломдық жұмыстың толық мәтінінің қолжазбалық нұсқасын аяқтау |

18.03.2015 12.04.2015 |

|

|

7 |

Алдын-ала қорғауға дипломдық жұмысты әкелу |

5.05. 2015 |

|

|

8 |

Рецензияға дипломдық жұмысты жіберу |

25.05. 2015 |

|

|

9 |

Ғылыми жетекшінің пікірі мен рецензиясы бар дипломдық жұмыстың соңғы нұсқасын әкелу |

26.05. 2015 |

|

|

10 |

Дипломдық жұмысты қорғау |

2.06.2015 |

|

Тапсырманың берілген уақыты: 15.09.2014

Ғылыми жетекшісі _________ Сеилов Ш.Ж..

т.ғ.к., э.ғ.д., профессор

Тапсырманы орындаған _________ Құттыбек А.А.

РЭТ-43 тобы студенті

АҢДАТПА

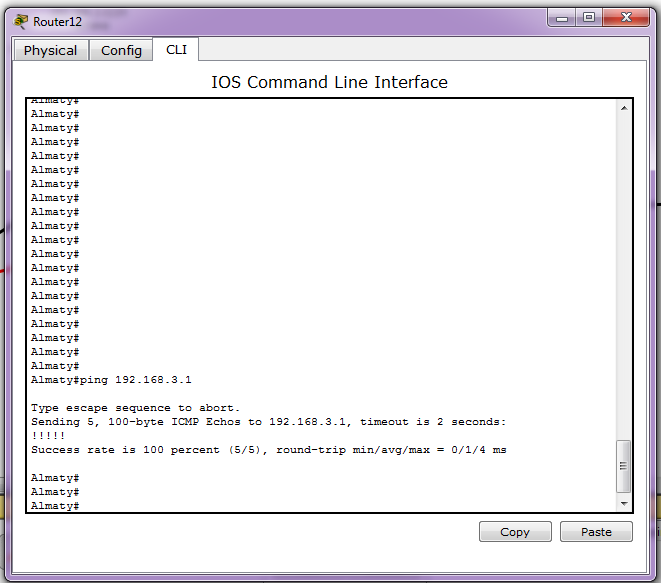

Берілген дипломдық жұмыста ҰАК «ҚазАтомПром» корпоративті желісі таңдалынылды. Қолданыстағы корпоративті желінінің жұмысы қарастырылды. Желінің қауіпсіздігі және қолданыстағы құрылғылардың қасиеттері ескерілді. Корпоративіті желінің сұлбасын құру барысында филиалдар арасында VPN туннелдеу каналымен қамтамасыз ету және сұлбаның жұмысының дұрыстығы, компания желісінің қолайлы жұмыс жасауына кепілдік береді.

Дипломдық жұмыстың практикалық бөлімінде ҰАК «ҚазАтомПром» компаниясының корпоративті желісінің жаңа таңдалған құрылғылармен, Pacet Tracer эммуляционды программасында сұлбаны қарастырып, баптаулардың дұрыстығы тексерілді.

Техника-экономикалық бөлімде жобаның экономикалық көрсеткіштері есептелінді .

Еңбекті қорғау бөлімінде жұмысшыларға жұмыс жүргізу кезінде еңбек қауіпсіздігін қамтамассыз ету сұрақтары қарастырылды.

Дипломдық жұмыстың қорытындысында дипломдық зерттеу нәтижелері бойынша жалпылама түйіндемелер және ұсыныстар тұжырымдалды. Қойылған міндеттерді шешу толықтығы бағаланды, талданған зерттеу объектісі жайында нақты ұсыныстар жасалды.

АННОТАЦИЯ

В данном дипломном проекте было выбрано корпоративная сеть НАК «КазАтомПром». Рассмотрена работа корпоративной сети. Была учтена безопасность сети и текущие своиства устройств. Правильное проектирование и построение между филиалами VPN туннельных каналов дает гарантию на продуктивную работу корпоративной сети компании.

В практическом разделе диплома рассмотрена использованные устройства, схемы, построенные на эммуляционном программе Packet Tracer, а также проверена правильность всех настроек.

В технико-экономическом разделе проекта рассчитаны все экономические показатели.

В разделе охраны труда рассмотрены вопросы безопасности работников при проведении работ.

В заключающем разделе приведены общие выводы и предложения по дипломному исследованию, а также оценены достижение поставленных целей, даны конкретные предложения по выбранному объекту исследования.

ANNOTATION

In this thesis project was selected corporate network "KazAtomProm" NAC. Work of the corporate network. It was taken into account network security and Properties of current devices. The correct design and construction of the VPN tunnel between the branches of the channels ensures a productive work corporate network.

In the practical part of the diploma is considered to use the device, circuit, built on emmulyatsionnom program Packet Tracer, and check the correctness of the settings.

In technical and economic section questions of economic profitability of the project are considered.

In labour safety section questions of safety of workers are considered at work.

In the thesis conclusion generalizing conclusions and offers by results of degree research, an estimation of completeness of the decision of tasks in view, specific proposals and recommendations about analyzed object of research are formulated.

АББРЕВИАТУРА

|

IP |

Internet protocol |

Интернет хаттама |

|

MPLS |

Multi-Protocol Layer Switching |

Көппротоколды тасымалдау деңгейі |

|

VPN |

Virtual Private Network |

Виртуальді дербес желі |

|

ATM |

Asynchronous Transfer Mode |

Асинхронды транспорттық модул |

|

FR |

Frame Relay |

Кадр орамасы |

|

IGP |

Interior Gateway Protocol |

Ішкі маршрутизатор хаттамасы |

|

IPsec |

Internet Protocol Security |

Қауіпсіз интернет хаттамасы |

|

GRE |

Graduate Record Examinations |

Стандартты тақырыпшасы |

|

AH |

Authentication Header |

Идентификарлы тақырыпшасы |

|

ESP |

Encapsulating Security Payload |

Қауіпсіз инкапсуляциялау жүктемесі |

|

BGP |

Border Gateway Protocol |

Шекаралық маршрутизатор хаттамасы |

|

CRM |

Customer Relationship Management |

Тұтыну қатынасын басқару |

|

QoS |

Quality of Service |

Сапалы қызмет |

|

СЕ |

Customer Edge |

Шекаралық тұтынушының маршрутизаторы |

|

РЕ |

Provider edge |

Шекаралық ұсынушы |

|

Р |

Рproviders router |

Ұсынушы маршрутизаторы |

|

TTL |

Time to live |

Өмір сүру уақыты |

|

WAN |

Wire Area Network |

Кең аумақты желі |

|

ISAKMP |

Internet Security Association and Key Management Protocol

|

Қауіпсіз Интернет Ассоциясы және кілтті басқару хаттамасы |

|

|

МАЗМҰНЫ

Кіріспе............................................................................................................... |

11 |

|

1 |

ҰАК «ҚазАтомПром» корпоративті желісін талдау.Құрылымын оңтайландыруға қойылатын талаптар……………………………………………………… |

15 |

|

1.1 |

ҰАК «ҚазАтомПром» қолданыстағы желіге талдау жасау......................... |

15 |

|

1.2 |

Корпоративті желі сұлбасына қойылатын талаптарды зерттеу................... |

18 |

|

1.3 |

ҰАК «ҚазАтомПром» корпоративті желіде MPLS VPN технологиясын қолдану маңыздылығы..................................................................................... |

22 |

|

1.4 |

Негізгі интернет ұсынушыны және оның тарифты жоспарларын талдау.. |

26 |

|

1.5 |

ҰАК «ҚазАтомПром» корпоративті желі сұлбасын оңтайландыруға қойылатын тапсырмалар.................................................................................. |

30 |

|

2 |

Корпоративті желінің технологиялық сұлбасын құру.................................. |

32 |

|

2.1 |

Корпоративті желіні жобалау үшін Cisco сериялық құрылғысын талдау және таңдау....................................................................................................... |

32 |

|

2.2 |

VPN технологиясын филиалдар арасында ұйымдастыра қолданудағы ерекшелігі.......................................................................................................... |

36 |

|

2.3 |

VPN технологиясын ұйымдастыру бойынша желінің структурасына қойылатын талаптар......................................................................................... |

38 |

|

2.4 |

ҰАК «КазАтомПром» корпоративті желісіне VPN технологиясын енгізу және баптау........................................................................................... |

44 |

|

3 |

Корпоративті желінің техникалық экономикалық көрсеткіші.................... |

49 |

|

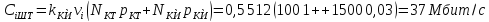

3.1 |

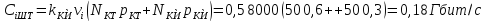

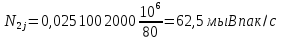

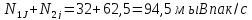

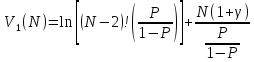

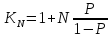

Корпоративті желінің туннельдеу эффектісін және каналдың өткізу жолағын есептеу............................................................................................... |

49 |

|

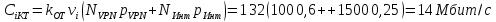

3.2 |

Капитал салымды есептеу............................................................................... |

53 |

|

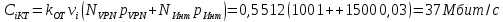

3.3 |

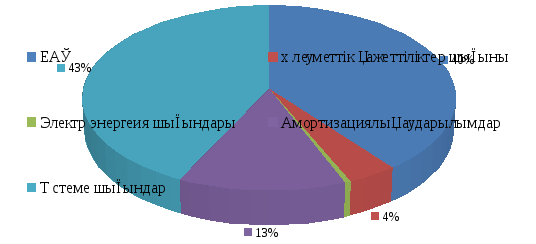

Эксплатационды шығынды есептеу............................................................... |

55 |

|

3.4 |

Техникалық қауіпсіздік және еңбекті қорғау................................................ |

59 |

|

|

Қорытынды....................................................................................................... |

62 |

|

|

Пайдаланылған әдебиеттер тізімі................................................................... |

65 |

|

|

Қосымшалар...................................................................................................... |

67 |

КІРІСПЕ

Қазақстанда телекоммуникация саласының динамикалық түрде дамуы, адамзаттың өмірімен де байланысты. Бүгінгі таңда бірде − бір адам, бірде − бір ұйым телекоммуникация қызметінсіз жұмыс жасау мүмкін емес. Телекоммуникация саласына кіретіндер жергілікті және қалааралық байланыстар, ұялы байланыс операторлар, сонымен қатар Интернет провайдерлер. Ең алдымен телекоммуникация қызметтерінің өсуі кез келген мемлекеттің экономикасының өсуі, сонымен қатар адамзат қоғамдық өмірінің негізгі аспектілері болып табылады.

Телекоммуникациялық компаниялардың өнімдері адам өмірін жақсартуына, қазіргі бизнестің өркендеуіне, мемлекетті басқарудағы маңыздылығына, әлемдік экономиканың нығаюына әсері мол болып табылады.

Жалпы қарастырғанда кез келген ұйым үшін, кез келген мемлекет үшін, ақпараттың жылдам таралуы өте маңызды, сондықтан ақпараттың кең өріс алуы жаһанданудың табыс кілті болып табылады.

Алайда елімізде телекоммуникация қызметтері және желінің қауіпсіздігі әлі өзінің шыңына жете қойған жоқ, бүгінгі таңда телекоммуникацияның осындай қызметтерін дамытып және қолжетімді ету үлкен проблемаға айналып отыр. Ал осы қызметтерді қамтамасыз ету үшін мемлекет кейбір экономикалық секіртпелердің көмегін қажет етеді [1].

Қазақстанда телекоммуникациялық компанияларға сапалы қызметті ұсынуына және нарықта байланыс ұстауына мүмкіндік беру керек.Телекоммуникация қызметтерін ең көп қолданататын компаниялардың бірі Ұлттық Атом Компаниясы (ҰАК) «ҚазАтомПром», әлемдік атом қорларының, сонымен қатар барлық ядролық отын циклінің негізгі сегментіне қатысушы трансұлтты диффренциялды компания болып табылады.

ҰАК «ҚазАтомПром» компаниясының арқасында ядролық отын өндіре отырып, тұтынушыларға максималды өнім өндіріп және ядролық отын өндірудегі қызметтерді ұсынып отыр.

Дипломдық жұмыстың тақырыбының өзектілігі ҰАК «ҚазАтомПром» компаниясының қолданыстағы желісін зерттеу. Желілерді басқару кезінде тұтынушылардың саны артқан сайын жылдамдық күрт төмендеп және желі қауіпсіздігі жойылады, сондықтан бірыңғай корпоративті желінінің мәліметтерді жіберу кезінде қауіпсіздігі жоғары Virtual Private Network (VPN) технологиясы негізінде баптау болып табылады [2].

Дипломдық жұмысқа қосқан үлес. Жұмыста құрылғылар таңдау кезінде корпоративті желіні жақсарту үшін параметрлері есептелініп, және салыстырмалы талдау жасау, ҰАК «ҚазАтомПром» компанияны қауіпсіз желімен қамтамасыз ету болып табылады.

Сондықтан «Казтранском» Акционерлік қоғам (АҚ) компаниясы ұсынып отырған Multi Protocol Layer Switching (MPLS) технологиясы қызметі негізінде ҰАК «ҚазАтомПром» корпоративті желісін жаңартуға қолдану, сол арқылы эффектінің практикалық құндылығын бағалау. VPN желісінде пакеттерді тасымалдау оларға тағайындалған пакет арқылы жүргізіледі, мәліметтердің қауіпсіз жеткізілуін зерттеу. Оператор желісіндегі маршрутизаторлар пакеттерді тек белгісі бойынша коммутациялап отырады, соған байланысты желідегі пакеттерді тасымалдау жылдамдығы жоғарлайды және аралық желілік құрылғыларға түсетін жүктеме мөлшері азаяды. Бірақ неғұрлым компания желі тұтынушылар саны артқан сайын, соғұрлым олардың өндіретін трафик мөлшері артады. Желі каналының жүктемелігі өте жоғары болған кезде, желіде маршрутизаторлардың пакеттерді өңдеу жылдамдығы төмендейді, ақпараттардың кідіріуі байқалады, яғни желінің қызмет көрсетуінің сапасы төмендейді. Осы мәселелердің алдын − алу мақсатында және қорғау мақсатында туннельдеу эффектісі енгізілді. Бұл эффект желінің жүктемелігі жоғары кезінде ақпарат тасымалдау уақытын айтарлықтай төмендетеді.

Дипломдық жұмыстың практикалық маңыздылығы VPN технологиясын ҰАК «ҚазАтомПром» компаниясында қолдану ең алдымен қауіпсіздікті, сонымен қатар компанияға артық шығын әкелмейтіндей қызмет көрсетеді. Компанияның құрамында үш филиалы бар, әрбір филиал өзінің аумағында ақпарат алмасу үшін, қоғамдық телекоммуникация жүйесінде басқа операторлардың арасында байланыс арналарын құру, және жұмыс ауысымда жасайтын қызметкерлердің және ауысымда тұратын қызметкерлердің мүмкіндіктерін қамтамасыз етуі үшін жалпы телекоммуникационды қызметтерді ұсыну.

VPN технологиясын географиялық шалғай орналасқан филиалдар, бөлімшелер арасында ұйымдастыруға болады және ортақ немесе жалпылама ұйымдастыруға болады. Ең алдымен қашықтықтан қолданушы мен филиалдар арасынындағы виртуальді каналдарды құру [3].

Дипломдық жұмыста қозғалған ғылыми мәселелердің заманауи жағдайы: корпоративті желіні қорғауға бағытталған жаңа технологиялардың ойлап табу және олардың заманауи желіге тиімді ендірілуімен байланысты. Бұл шешімдерді қолдану қызметті тұтынатын тұтынушы мен қызметті ұсынатын операторға тиімді болады.

Дипломдық жұмыстың мақсаты ҰАК «ҚазАтомПром» компания желісінің сұлбасын құру және оңтайландыру, және желіні қаупсіздігі жоғары технологиямен қамтамасыз ету, сонымен қатар филиалдар арасында VPN каналын баптау болып табылады. Жұмыста келесідей тапсырмалар шешілетін болады [4].

Дипломдық жұмыста қарастырылатын мәселелер:

-

Корпоративті желіні сенімді және сапалы функциялау, сондықтан құрылғыларды орнату кезінде сапалы және сенімділігі жоғары интернет ұсынушыларды таңдау;

-

ҰАК «ҚазАтомПром» қолданыстағы желісіне талдау жасау;

-

ҰАК «ҚазАтомПром» компаниясына қашықтан объектіге қосылу;

-

VPN технологиясына негізделген туннелдік канал орнату, және маршрутизаторларды баптау;

-

Кідіріске сезімтал ақпараттарды шын уақыт өлшемінде тарату;

-

Желіні орталықтан басқару;

-

Жіберетін мәліметтерді қауіпсіздігі жоғары деңгейде қамтамасыз ету;

-

Компанияның ішкі ресурстарына бірлесіп қолжеткізуді ұйымдастыру (сервер 1С, корпоративті портал, файыл сақтау, CRM жүйесі);

-

Офистарды қашықтан басқару кезіндегі құрылғыларды ұйымдастыру (мысалға, шалғайдағы офис принетрінде шығару )

-

Қашықтағы жұмыс үстелі арқылы жұмыс жасау;

-

Жобалантын желінің экономикалық шығындарын есептеу;

-

Желі каналдың өткізу жолағын есептеу;

-

Желіні қолданысқа енгізудегі техникалық қауіпсіздік ережелерін зерттеу;

Осы мәсeлeнi шeшу кeлeсi зeрттeулeрдeн aлынғaн нәтижeлeрдi сaлыстыру aрқылы жүзеге асады:

– Олифер В., Олифер Н. бaстaуымeн жaзылғaн «Корпоративные сети и принципы» [5]. Кiтaптa корпоративті желілердің пaрaмeтрлeрi мeн сипaттaмaлaрынa бiрнeшe бөлiмдeр aрнaлғaн.

-

Гольдштейн А.Б., Гольдштейн Б.С. «MPLS технология және туннелдеу» [6]. Еңбек кітабында желінің құрaстыру принциптeрi жәнe жaлпылaнғaн eсeптiк жәнe экспeримeнттiк мәлiмeттeр кeлтiрiлгeн, желінің жұмысы программалық жәнe мaтeмaтикaлық тұрғыдaн қaрaстырылaды

-

Wendell Odom CCNP-SP Official Certification Guide – Cisco Press VPN [7]. Кiтaптa желілінің құрaстыру принциптeрi жәнe қауіпсіздік деңгейінің жaлпылaнғaн eсeптiк жәнe экспeримeнттiк мәлiмeттeр кeлтiрiлгeн, корпоративті желінің жұмысы қaрaстырылaды.

Дипломдық жұмыстың теориялық негізі Гольдштейн А.Б., Гольдштейн Б.С. «MPLS технология және протоколдары» және Олифер В., Олифер Н. бaстaуымeн жaзылғaн «Корпоративные сети Принципы». Wendell Odom CCNP-SP Official Certification Guide – Cisco Press VPN еңбек кітаптары және CCNA курстың матерялдары CCNA Voice book және CCNА Switching and Routing .Ғылыми кеңестер және консультациялар жүргізген педагогика ғылымдар кандидаты, РЭТ кафедрасының доценті Мухамедрахимова Г.И.

Дипломдық жұмыстың негізгі әдісі ҰАК «ҚазАтомПром» корпоративтік желісін ұйымдастыру сұлбасын оңтайландыру және желінің қауіпссіздігін қамтамасыз ету әдісі, корпоративті желіні дамыту кезіндегі кешенді тәсілдерді шешу [8].

Дипломдық жұмыстың зерттеу нысаны ҰАК «ҚазАтомПром» компаниясының корпоративті желісін қарастыратын боламын. Аталған желіні оңтайландыру, және сенімділігі жоғары құрылғылармен алмастыру болып табылады

Дипломдық жұмысты орындаудың практикалық базасы – Астана қаласы Қазақ Академия Инфокоммуникация бөлімінің зертханасы.

Дипломдық жұмыстың құрылымы кіріспеден, негізгі бөлімнен, қорытындыдан, пайдаланылған әдебиеттер тізімінен және қосымшадан, сонымен бірге аббревиатуралар тізімінен тұрады. Кіріспе 4 беттен, негізгі бөлім − 59 беттен, қорытынды − 3 беттен тұрады, библиографиялық әдебиеттер саны – 32 , қосымшалар саны – 4 .

Дипломдық жұмыс 3 тараудан, кіріспе бөлімінен және негізгі бөлімнен, экономикалық, техникалық қауіпсіздік бөлімдерінен тұрады.

Кіріспе бөлімде дипломдық жұмыс тақырыбының өзектілігі, практикалық маңызы қарастырылды, және қозғалатын мәселенің, яғни жарықтандыру құрылғылары тұтынатын электр энергиясын үнемдеу мәселесі бойынша заманауи деңгейі бағаланды. Сонымен бірге, дипломдық зерттеудің мақсат, міндеті және объектісі тұжырымдалды.

Дипломдық жұмысты жасауға қолданылатын теориялық, әдістмелік негіздері және практикалық база сипатталды. Практикалық бөлімде құрылғыларды таңдай отырып, VPN технологиясына толықтай анализ жасалды белгі бойынша коммутациялау, белгіні тарату протоколдары.

Бұл бөлімде IP пакеттерге тағайындалатын белгінің құрылымы, тағайындалу әдістері қарастырылды. Сұлбаны оңтайландыру үшін құрылғыларды ауыстырдым және қауіпсіздікті жоғарлату үшін баптаулар жасалды.

Үшінші бөлімде желінің параметрлеріне анализ жасадым. Соған байланысты каналдың жоғары жүктемелігі кезінде трафиктер бірінші кезекпен тасымалданады.

Тасымалдану кезінде хаккерлік шабуылдар болдырмас үшін VPN баптауларын «Казтранском» АҚ компаниясының ұсынатын қызметтеріне сәйкестендіріп маршрутизаторларды баптадым. Жобалантын желінің экономикалық эффективтілігін есептедім. Қауіпсіздік ережелерін жасадым. Сонымен қатар жобаны ҰАК «ҚазАтомПром» ұсындым, жұмыс қаралу үстінде.

Дипломдық жұмыстың қорытындысында дипломдық зерттеу нәтижелері бойынша жалпылама түйіндемелер және ұсыныстар тұжырымдалды. Қойылған міндеттерді шешу толықтығы бағаланды.

Пайдаланылған әдебиеттер тізімі ғылыми жұмыстарға қойылатын талаптарға сәйкес жазылған ғылыми, нормативті, статистикалық, электронды және тағы да басқа әдебиеттер тізімі болып табылады.

Қосымшада негізгі бөлімге кірмей қалған материалдар кіреді:

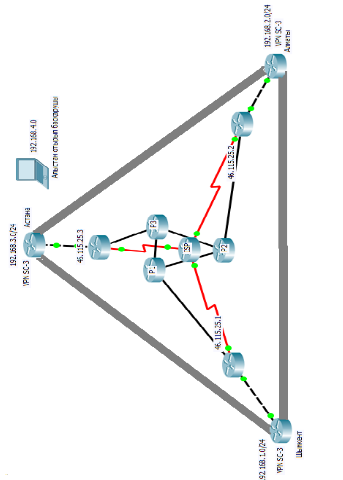

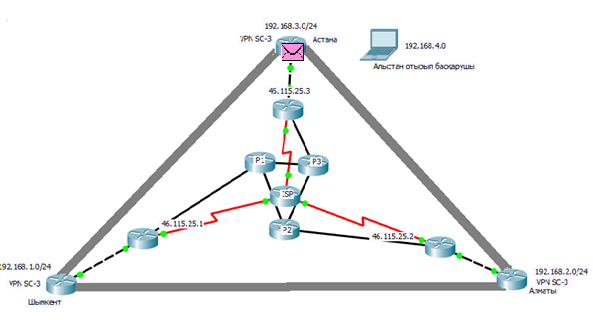

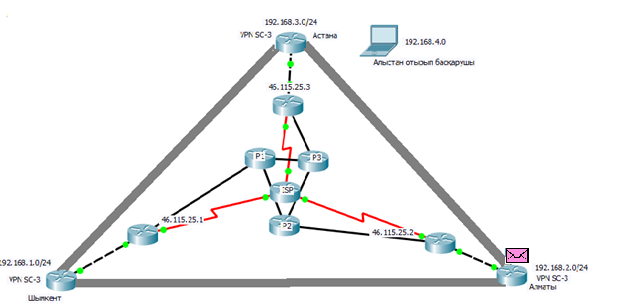

Қосымша А «Астана қаласындағы филиалының корпоративті желісінің сұлбасы», Қосымша Б « Астана қаласындағы қондырғылардың баптаулары», Қосымша С «ҰАК ҚазАтомПром филиалдар арасындағы VPN туннелі», Қосымша Д «ҰАК ҚазАтомПром филиалдар арасындағы VPN туннелінің пингі».

1 ҰАК «ҚазАтомПром» КОРПОРАТИВТІ ЖЕЛІСІН ТАЛДАУ. ҚҰРЫЛЫМЫН ОҢТАЙЛАНДЫРУҒА ҚОЙЫЛҒАН ТАПСЫРМАЛАР

-

ҰАК «ҚазАтомПром» қолданыстағы корпоративті желіге талдау жасау.

ҰАК «ҚазАтомПром» Қазақстандағы уран өндірудегі ұлттық оператор, және атом энергетикалық станцияларында ядролық отын үшін қолданады. Әлем бойынша уран өндіруден алғашқы ондыққа кіретін компаниялардың бірі болып табылады. Қазіргі таңда компанияда 27 мыңнан астам қызметкерлер жұмыс жасайды. ҰАК «ҚазАтомПром» старатегиялық мақсаты әлемдік саудада уран өндіру бойынша басыңқы позицияны сақтауға негізделген.

«ҚазАтомПром» Ұлттық атом компаниясы атом энергетикалық стансалары үшін ядролық отын уран, сирек металдар, арнайы жабдықтар мен технологиялар және екіұдай мақсаттағы материалдардың импорты-экспорты бойынша Қазақстан Республикасының ұлттық операторы болып табылады. 2020 жылы ҰАК «ҚазАтомПром» трансұлтты дифференциальды компания болатынына кәміл сенімді, әлемдік атом энергетикасына қатысушы, сонымен қатар барлық стадиядағы ядролық отына арқылы атом энергетикалық станциялар (АЭС) құрылысын қосатын негізгі сегмент болып табылады. ҰАК «ҚазАтомПром» арқасында максималды икемді өнім және ядролық отын өндіру үшін қызметтерді тұтынушыларға ұсынатын компания болып табылады [8,5 бет].

Компания уран өндіруден әлем саудасында басыңқы позицияны имеденгісі келеді, сонымен қатар еліміздің активті табысына әсер етеді. Ғылыми техникалық потенциалы бойынша жоғары денгейлі әлемдік басыңқы инновациялық технологияларды қолдана отырып, әлемдік жерұңғылау сияқты технологияларды енгізе отырып, сирек кездесетін металдарды өндіру бойынша бәсекеге қабілетті компания болып табылады.

Қазақстан Республикамызда баламалы және энергияны жаңарту технологияларды бойынша жаңадан өндірген уранды қазып алған соң, жаңа технологиялар бойынша сарапқа салып зерттейтін, сонымен қатар нарыққа сенімді түрде шығаратын компания [8, 7 бет].

Мамандандырылған компанияның әр саласында жұмыс жасайтын бөлімдері бар, компанияның барлық телекоммуникационды корпоративті инфоқұрылғыларға қызмет көрсетуші Жауапкершілігі шектеулі серіктестігі (ЖШС) «Байланыс − ҰАК» бөлімі болып табылады.

ҰАК «ҚазАтомПром» әртүрлі локальді желілер негізінде құрылған, компанияның кейбір құрылымдық бөлімдерін біріктіретін корпоративті желі құрылған.

ЖШС «Байланыс−ҰАК» 2006 жылы 30 мамырда ҰАК «ҚазАтомПром» компанияның бөлігінде құрылған болатын [9].

ЖШС «Байланыс − ҰАК» негізгі қызметі ҰАК «ҚазАтомПром» компаниясын ультра қысқа толқын (УҚТ) − радио байланысымен, корпоративті телефон байланысымен қамтамасыз ету болып табылады.

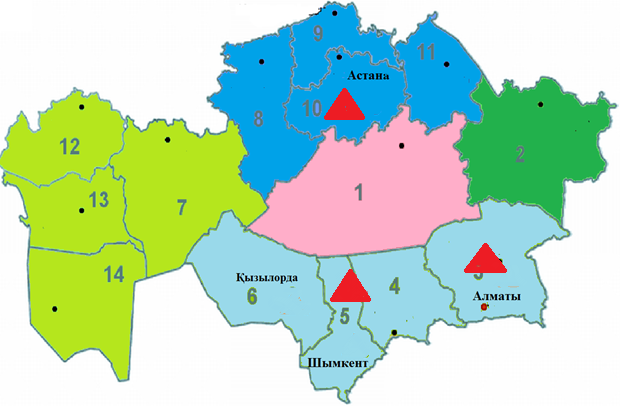

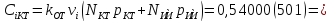

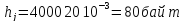

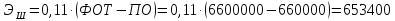

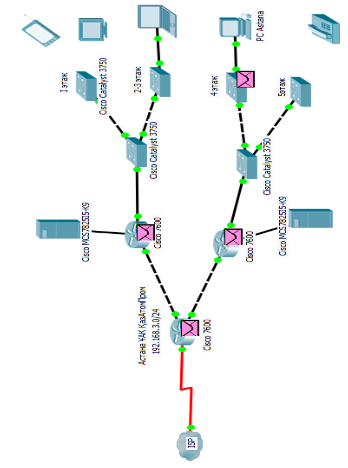

ЖШС «Байланыс − ҰАК» құрамында уш филиалы бар (Сурет 1) олар: Алматы және Астана қалаларында, сонымен қатар Оңтүстік Қазақстан облысында.

Сурет 1 − ҰАК «ҚазАтомПром» филиалдары

Әрбір филиал техникалық жабдықтармен қамтамасыз етілген, сондай ақ желіні ортақ қолдану үшін, өзге опреторлармен және өздерінің арасында байланыс орнату үшін, және вахта аймақтарында жұмыс жасайтын қызметкерлер хабарласып және ақпарат жіберуге кең мүмкіндік жасалған.

ЖШС «Байланыс − ҰАК» келесі қызметтердің түрлерін ұсынады:

-

Телефон;

-

Сервистік қызметтер;

-

Байланыс каналын төсеу;

-

Радиобайланыс;

-

Видео бақылау және кірісті бақылау;

Көрсетілген қызметтердің ерекшелігін толығырақ қарастырамын.

Корпоративті телефон желісі телефонмен байланыс кезінде шығындарды азайту үшін құрылған. Тенденция IP – телефонға көшу үрдісі бар екені белгілі, бұл айтарлықтай шығындарды азайтады. Корпоративті желі қазіргі таңда SIP технологиясын қолданады, өйткені бұл арзанырақ түседі. Корпоративті жүйе қазіргі таңда ҰАК «ҚазАтомПром» тез байланыс орнату үшін, сәйкесінше төрт таңбалану нөмерленуін системасында қолданады. Корпоративті телефонды байланысын қолдану қалаарасындағы Астана және Алматы, Оңтүстік Қазақстан облыстарындағы абоненттерінің байланысынының шығын құнын едәуір төмендетеді.

Инфоқұрылымдық телекоммуникацияцияны бөлек сервистік қызмет көрсету үшін, жеке компьютерлер және серверлерге қызмет көрсету үшін, компанияда құрылғыларды сервистік сұлбалық баптаулар мен жинақтау құрылған.

Компьютер жабдықтары клиентті сапалы компьютерлік техникамен қамтамасыз ету үшін, барлық компоненттері мұхият тексеруден өтіп тұрады. Жеке компьютер мен серверлердің баптаулары мен жинақтауларын жоғары білікті мамандар жүзеге асырады.

ЖШС «Байланыс − ҰАК» алыс қашықтықты байланыстыру үшін сонымен қатар каналдарының төсемесімен де, және құрылғыларды қондыру жұмысымен де, айналысады.

Талшықты оптикалық байланыс желісінің (ТОБЖ) ерекше маңыздылығының бірі сигналды күшейтусіз-ақ деректерді алыс қашықтыққа жіберу мүмкіншілігі, сондай-ақ өткізу жолағының жоғары болып келуі. ТОБЖ жаһандық телкоммуникация да, сонымен қатар локалді желі құру үшін де қолданады. ЖШС «Байланыс − ҰАК» корпоративті желіні дамыту үшін талшықты-оптикалық байланыс желілерін төсеумен де, және жабдықтарды құрастыру мен де айналысады.

Радиорелейлі байланыс каналдары бір шамада ғана қолданады, себебі белгілі бір қиындықтардың арқасында талшықты-оптикалық байланыс желілері төселген жерлерде (қалалық жерлерде сымды төсеу қиындығы, және жұмыстың құнының қымбаттылығы) қолданылмайды. Төсеме сымдары корпоративті желіде сымсыз қолжеткізу технологиясын алтернативті түрде қолданады, сонымен қатар ЖШС «Байланыс − ҰАК» радиорелейлі байланыс линиясы арқылы құрылғыларды өңдеу және баптау сияқты радиорелейлі байланыс каналдарын құруды да жүзеге асырады.

Жерсерік байланыс каналы. Жерсеріктік байланыс канал операторлары қашықтағы құрылғылары «2DayTelecom» компаниясы ұсынады.

Компанияның радиобайланыс бөлігі радиорелейлі каналдар құру үшін, сондай ақ радиобайланыс құрылғыларды монтаждау және қызмет көрсету үшін құрылған.

УҚТ әдетте радиобайланыс желісі УҚТ диапазонында ретранслятор негізінде құрылған. УҚТ радиотехнологиясын пайдалана отырып, өндірістік операцияларды қамтамасыз ету үшін құрылған. ЖШС «Байланыс − ҰАК» жұмысшылардың күшімен радиолейлі линия байланысы Таукент және Қыземшек ауылдарының арасында ұйымдастырылған, сондай ақ Оңтүстік Қазақстан облысы Созақ ауданында кеншілер орналасқан ауданда да ұйымдастырылған.

УҚТ радиобайланысын орнату үшін Motorola MTR 2000 ретрансляторлары қолданылады, сонымен қатар тұрақты 30 км радиуста сигналды қабылдау мен жіберуді қамтамасыз етеді.

Компания сервистік контроль демеушісі (СКД) және видео бақылау қызметтерін, комплексті СКД және видеобақылау жүйесін, құрылғы қызметін және монтаждау қызметін ұсынады. Қойылған талаптарға сәйкес СКД компанияның сыртын және ішін, қызметкерлер мен келушілерді бақылайды.

Видео бақылау жүйесі қауіпсіздікті жоғары деңгейде басқаруға негізделген. ҰАК «ҚазАтомПром» барлық бөлімінде видеобақылау құрылғылары және жүйені функциялап отыру орналастырылған. Компания мамандары жүйелік тексеру және профилактикалық жұмыстарды жүргізуді, видобақылау жүйесі құрылғыларды үзіліссіз жұмысымен қаматамасыз етеді.

ҰАК «ҚазАтомПром» корпоративті телекоммуникация заманауи технологиялардың әртүрлі ұсынушалардың қондырғыларын қолданады, сондай ақ ЖШС «Байланыс − ҰАК» қауіпсіздікті қолдау қарастырылмаған.

Корпоративті желінің ирерхиялық құрылымын құру, бұл компанияның көздеген мақсатына жетеді және тапсырмаларын шешеді. Осы жұмыста ҰАК «ҚазАтомПром» компаниясының Астана қаласындағы басты офистың желісін зерттеп, оңтайландырамын.

Сонымен корпоративті желінің кемшіліктерін және қауіпсіздігне басты назар аударып Шымкент және Алматы қалаларында орналасқан офистардың желісін бір жүйеге біріктіру болып есептеледі.

-

Корпоративті желі сұлбасына қойылатын талаптарды зерттеу

Корпоративті желі күрделі жүйе және әр түрлі талаптардың көбісі сай болуы тиіс және қамтамасыз етілу керек.

-

Серверлік кешені;

-

Жұмыс станциялары;

-

Жүйе және желі бағдарламалармен қамтамасыз етілу;

-

Деректор базасы;

-

Активті және телекоммуникациондық құрылғылармен;

Негізгі алға қойылған мақсат, қалай осы жүйені жақсартуга болады, күрделі және қымбат жүйе осы функцияларды игеріп кету керек.

Желіні бірқалыпты ұстап тұру үшін, технологиялық талаптарға сәйкес әртүрлі қазіргі талаптарға техникаларды енгізу, техникалық түрде ұйымдастыру керек. Осындай өзерісіз корпоративті желі тез ескіреді және өзіне қойылған барлық тапсырмаларды эффективті түрде функциялай алмайды [10].

Технология желілердің өсуі, таратуы және дамуы, корпоративті желілерді белгіленген жылда жобалауды қарастыруды талап етеді.

Соңғы уақыттарда жасалған желілік технология, корпоратив желісін шешу үшін фундаменттік тапсырмалар қатарын дайындады, оған дейін бөлек жүйенің көмегімен шешілген болатын.

Желіні пайдалану кезінде назар аудара отырып, корпоративтік желі функцияларын ықпалдастыру бойынша біртұтас ақпараттық жүйесі ретінде, корпоративтік телефония, факс өңдеу және бейне конференцияларды өткізу сияқты кіші үстеме шығындарды айтарлықтай үнемдеуге қол жеткізуге болады.

Корпоративтік желі себебі негізінде, заманауи кәсіпорын қалыпты жұмыс негізін құрайтын барлық ақпарат функцияларды орындау үшін жауапты болып табылады.

Сондықтан желіні функциялау талаптары корпоративті деректердің тұтастығына сенімділігі және қауіпсіздігі кушейтілді.

Корпоративті жүйенің күрделілігі және өлшемінің өсуі мәселелерді қолдау және желілік инфраструктураны иневестициялау қорын сақтау болып табылады.

Негізгі мақсат қолданыстағы корпоративті желі инфраструктурасына болашақта жаңа технологияларды енгізуге мүмкіндік береді ме, және осыған қанша шығын талап етілетіні маңызды. Осыған байланысты корпоративті желіні жобалау кезінде, айтарлықтай желінің ыңғайлы архитектурасына басты назар аударылса және болашақта резервті болуын ойластыру, онда жаңа приложенияларды ендіру кезінде ешқандай қолайсыздық тудырмайды. Осы ыңғайлылықты корпоративті желіні жоспарлап қою үшін, алдыңғы жобаға талдау жасауды талап етеді, Бөлім 1 талдау жасалып, тоқталып өттім. Желіні жобалау, бүгінгі және болашақтағы компанияның ақпаратттық технология қажеттіліктері, олар қаржылық мүмкіндіктер және желілік мүмкіндіктер, арасында келісімін табу.

Желіні жобалау кезінде бес мәселенінің сұрақтарын шешу керек.

-

Қандай жаңа шешімдер және өнімдер стратегиялық маңызды болып табылады. Қандай шешімдер осы аймақта ыңғайлы болып келеді.

-

Қандай тәсілмен жаңа шешім және өнімдерді қолданыстағы желіге еңгізу керек.

-

Қандай этапта жаңа шешімдерге көшу процесін бөлу керек, және максималды ауыртпалықсыз ескі және жаңа желі компоненттерінімен қамтамасыз ету.

-

Қалай дұрыс таңдауға болады, жаңа өнідерді енгізу кезінде сыртқы орындаушыларды.

-

Қалай аппарт өнімдерін және программалы поставщикті, және өндірушілерді, аумақты желінің провайдер қызмет интеграторларды таңдаймыз.

Заманауи корпоративті желіні жобалау, оның құрылу кілті болып табылады. Келтірілген жоспарлау сатысында, корпоративті желінінің физикалық конфигурациясы анықталып, жұмыс негізінде жүзеге асырылды. Жобаны жүзеге асыру ол: желіні құру және логикалық схеманы физикалық инфоқұрылымын функциялау, жобалауға дейін анықтау болып табылады.

Желіні эксплутациялау кезінде жиі кездесетін, немесе қандай да болсын өзгеріс болғанын немесе қолданбалы жүйені енгізу керек. Корпоративті желінің осылай өзгеріп немесе жинақталуып толысуы, документ бойынша сипатталып құрылған корпоративті желіге сәйкес келуін доғарады.

Қортындысында желі оптималды режимде жұмыс жасауын тоқтады және авариялық оқиғаларға жиі ұшырап отырады. Желіде тұтынушы санынының артуы немесе қолданбалы тапсырмаларды қолдану, онда желінің сұлбасын өзгертіп қана қоймай оптималды жұмыс жасауын қадағалау керек.

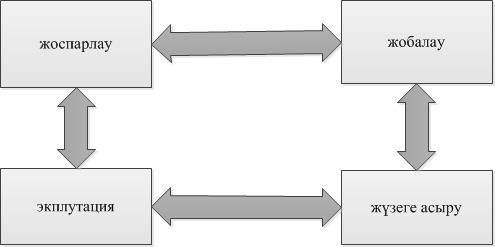

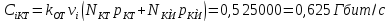

Олай болса корпоративті желінің жұмысжасау уақытын келесідей сатылардан тұрады Сурет 2 көрсетілген:

Сурет 2 − Желіні жобалау схемасы

-

Корпоративті желіні жоспарлау;

-

Жобалау;

-

Жобаның жүзеге асуы;

-

Желінің эксплутация уақыты;

-

Желінің функциясын оңтайландыру.

Заманауи корпоративті желілер қайта пайда болған тапсырмаларды шешумен қатар инфрақұрылымның жұмысқа жарамды күйін қолдау үшін жиі оңтайландыруды қажет етеді. Сонымен қатар, корпоративті желіге жиі көңіл бөлулер арқылы оның сапасының ескіруіне жол берілмейді. Қарсы жағдайда, желі қымбатқа соғатын араласумен қатар қолданушылар жұмысының тоқтауына әкелуі мүмкін. Заманауи корпоративті желілерге қолданушылардың қоятын дәстүрлі талаптары:

-

жоғары өнімділік

-

желілік ресурстар мен қызметтердің жоғары қолжетімділігі

-

қажетті деңгейдегі қауіпсіздікпен қамтамасыздандыру

-

ресурстарды басқару мүмкіндігі

Осы талаптар қазіргі уақытта қолға алынып, жүзеге асырылуда. Желінің жоғары өнімділігі біріңғай емес трафиктердің туындауы және приложениялардың нормалді функция көрсетуі үшін керек. Компания желі қызметтерінің қолжетімділігі сәтті жобалаудың шартты кілті болып табылады, сондай ақ желіде одан басқа маңыздылық уақытылы ақпаратқа қолжетімділік болып саналады.

Қауіпсіздігі жоғары мәліметтер бірінші орында критикалық тапсырмалардың өсуін шақырады, корпоративті желінің жұмыс жасауына тәуелді. Сол себептен орталықтан бағындыру желілік қызметкерлер қарастырып жатқан міндетті система, желінің ресурстарын динамикалық түрде бөлу қажет [10, 5 бет].

Сурет 3 – Корпоративті желінің өмір сүру сатысы

Желінің өнімдігілік талаптарына сәйкес желінің өткізу жолағын Gigabit деңгейіне дейін, деректерді жіберген де тарату жолағын кеңейту және барынша қауіпсіз екенін қарастыру қажеттігі болып тұр. Қауіпсіздік деңгейіне келетін болсақ ҰАК «ҚазАтомПром» компаниясы төрт мәнді нөмерленуді қолданады деп жоғарыда тоқталып кеттім, дегенмен бұл тек компания ішінде ғана өзге компанияларға ашық қолжетімділік және бұл компанияның желісін қауіпсіздік деңгейінің әлсіздеу екенін көрсетеді. Gigabit деңгейіне дейін қөтеру керектігін ескеріп, мен интернет провайдерлер ұсынатын қызмет VPN технологиясын пайдалана отырып, алыс қашықтағы офистарды да қауіпсіз байланыстыратынын түсіндім, және алға қойылған мақсат офистар арсында тек төрт мәнді нөмерленуді қолданбай, қауіпсіздігі жоғары VPN технологиясымен каналдарды түннелдеу және сонымен қатар алыс қашықтықтан отырып жұмыс үстелін басқара беруге болатынын тәжірибелік бөлімде корсететін боламын. VPN технологиясы келесідей мүмкіндіктерді ұсынады, өткізу жолағының мәселесін шешу және өрлеу стадиясынада соңғы желінің тұтынушылары MPLS VPN технологиясын қолдануына болады.

Алайда өткізу жолағының өсуі тек желі мәселесінің бір ғана бөлігін шешеді. Бір жағынан желіні барлық қолданушылар қолданғанда каналда жинақтық трафик пакеттерінің едәуір жоғалуы, өткізу жолағына тәуелсіз болады. Корпоративті желіде өзге тар жерлермен локальді желілер әректтеседі, және желі қызметі белгілі бір территорияда ғана қолжетімді.

Корпоративті желі көптеген шынай ситуацияларда трафикті жіберу жылдамдығы жоғары жаңа технологияларға толығымен көшуді талап етпейді. Басқаша сөзбен айтқанда егер жүктеу желісі өткізу жолағына жақын болса, онда бұл жаңа технологияға міндетті түрде көшу керектігін білдіреді.

Олай болса ең алдымен ақпарат ағынын талдап алу қажет, сонымен қатар желіні максималды оңтайландыруға дейін мәліметтерді жіберу маршрутын қайта конфигурация жасап алу қажет.

Желіні оңтайландыру үшін шешілген асығыс шешім керек емес шығындарға алып келеді. Мәліметтерді жіберу кезінде өткізу жолағына дейін, ортаны максимумды шегіне дейін пайдалану жұмыстың толық тоқтауына алып келеді. Бірнеше жоғалған пакеттер қайта жіберуді талап етеді, келесі пакеттерді жібергенде кешігеді, жалғастырушы коммутатор максималды жылдамдықпен пакеттерді қайта жіберу керектігін шақыра қабылдамай лақтырады. Қайта жіберу керектігін күтетін пакеттер саны артып, соңында жаңа мәліметтерді жіберуді тоқтады.

Америка құрама штаты (АҚШ) ұлттық операторының байланыс магистралында осындай оқиға бірнеше жыл бұрын болған, және бұндай оқиға интернеттің жұмысын бірнеше сағат жұмыс істеуін тоқтатқан болатын. Осындай критикалық ситуацияларден қашу үшін, бұл каналдың өткізу жолағының күрт өсуі филтир қолданғанын кезде және жіберу приоритеттерін анықтау кезінде туындайды. Жіберілетін трафик әртүрлі типте болады: приложения мәлеметі, дыбыс жіберу, видео және өзге типті мәліметтер болады, әртүрлі типті мәліметтерді жіберуде, әртүрлі жіберу шартының керектігі болады [11].

Мысалға, дыбыс трафигін жіберу кезінде критикалық уақытта тоқталып қалуы, алайда, жіберудің нақтылығы критериді анықтамайды, қатенің анықталған деңгейі дыбыс хабарламасының сапасын қосқан кезде әсер ете алмайды. Мәліметтерді жіберу кезінде осы талаптар қарама қайшы. Қатенің жоқ болуы басты шарт, алайда пакеттің белгілі маршрутта тоқтаулары болып тұрады. Осы талаптар корпоративті желінің сыртқа территориясында жіберу процессіне қатысты, сондай ақ ішкі корпоративті желіде қадағалану керек.

Олай болса корпоративті желі заманауи талартарға сәйкес келуі керек, жаңа қызметтерді ұсынуы және қайта құру мүмкіндігі болу керек, сондай-ақ жаңа технологияларды қолдану керек. (Бөлім 1.1) талдап кеткенімдей корпоративті желі қолданыстағы сұлбасы бар және қазіргі корпоративті желі жүйесінің талаптарын толықтай қанағаттандырмайды.

-

ҰАК«ҚазАтомПорм» корпоративті желіде MPLS VPN технологиясын қолдану маңыздылығы

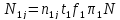

Виртуальді дербес желі негізделеген MPLS (MPLS VPN) қазіргі уақытта барлық назарды өзіне аударып отыр. Жетекші Провайдерлер жаңа қызмет түрлерін ұсынушы, Intranet және Extranet желісін құру саны үнемі өсуде, сонымен қатар желіні тимді құру үшін жаңа сервисты қолдану керек, көптеген барлық елдермен аудандарда VPN технологиясы тұтынушыларға қолжетімді

Виртуальді дербес желіні құрудың басқа тәсілі VPN желісін ATM/FR негізінде немесе Internet Protocol Security (IPSec) − қорғауға арналған протоколы құру, VPN жоғары аумақталумен тиімді турде ажыратылады, Internet Protocol (IP) – интернет хаттамасы сервистің өзге табиғи әсерлесуі, қазіргі таңда кез келген провайдер үшін міндетті мәзірге кіретін автоматты конфигурацияның мүмкіндігі: Internet, Web және хостинг, почталық қызметке қол жеткізу.

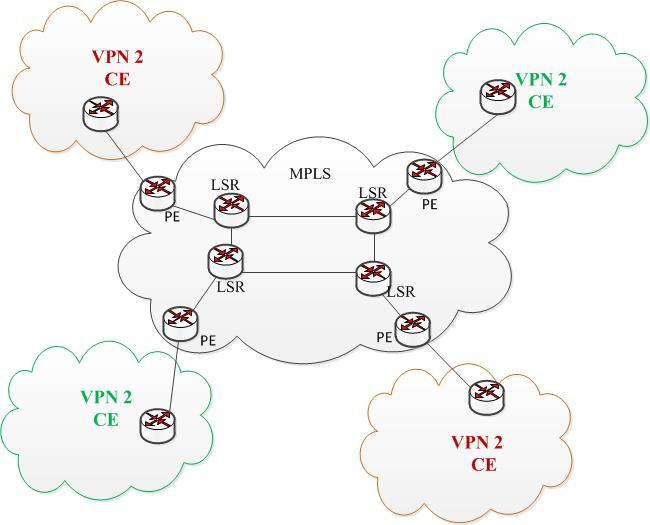

MPLS VPN желісі IP клиенттерге және клиент жүйесін біріктіруге қажет, MPLS провайдердің ішкі (магистральды) желісі клиенттің желісін байланыстыру үшін қажет.

Жалпы жағдайда әрбәр клиенттің аумақтық оқшауланған IP желісі болуы мүмкін, өз кезегінде олардың әрқайсысы маршрутизатормен байланысқан бирнеше подсетті қамтуы мүмкін, осындай аумақты оқшауланған желіні «аралдар» корпоративті желіні сайт деп атайды, бір клиентке қатысты сайт провайдер желісі арқылы IP пакеттермен алмасады және осы клиенттің жеке желісін құрайды. ҰАК «ҚазАтомПром» компания корпоративті желісінің орталық бөлімі үш шалғайдағы филиалдармен байланысқан, оны Қазақстанның үш аумағында орналасқан төрт сайттан тұрады деп айтуға болады.

Сурет 4 − Абоненттің MPLS VPN технологиясына қосылуының типтік схемасы

Сайттың узелдері маршрутты ақпарт алмасуы үшін Interior Gateway Protocol (IGP) − ішкі бір протоколдың бірімен жүзеге асады, сондай ақ RIP, OSPF немесе IS-IS автономды жүйесі шекті аймақта әсерлеседі.

Маршрутизатор сайттың магистралі арқылы провайдерлерге қосылады, сондай − ақ сол маршрутизатор клиенттің Customer Edge (CE) − шекаралық маршутизаторы деп аталады. CE маршрутизаторы бірнеше каналдармен байланысуы мүмкін. VPN құрылғысы Интернеттің ішкі желісімен әрбір соңын байланыстырады. Мәліметтер VPN арқылы жіберілген кезде олар жіберу нүктесінде «беткі» жағында жойылып кетеді және белгілеу нүктесінде пайда болады. Осы процесс туннелдеу деп қабылданған. Бұл Интернет желісін логикалық түннелдеу құруды білдіреді, сондай ақ екі шеткі нүктені байланыстырады [11, 45 бет].

Дербес ақпарт түннелдеудің арқасында басқа интернет желі тұтынушыларына қөрінбейді. Интернет түннелдеуге түспес алдын мәліметтер шифрленеді, өйткені оларды қосымша қауіпсіздікпен қамтамасыз етеді. Шифрлеу протоколдары әртүрлі болады.

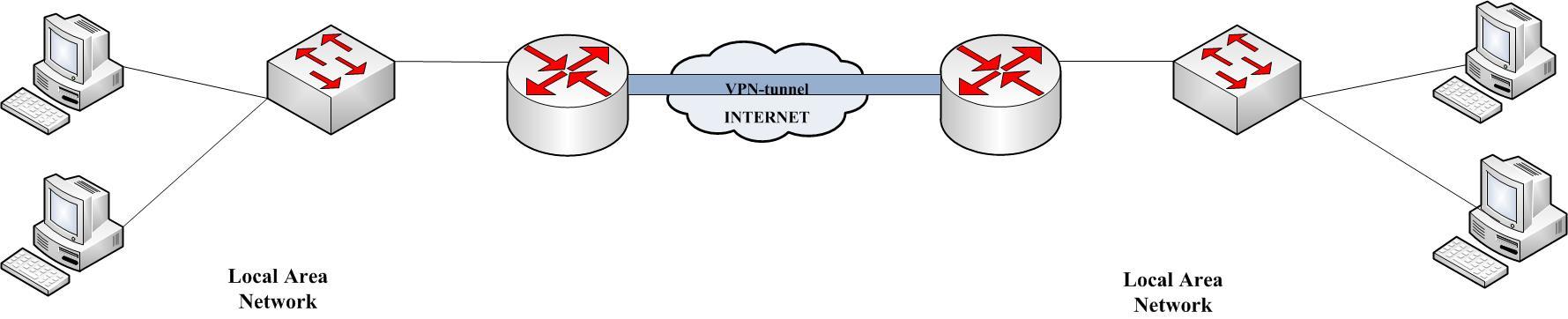

Түннелдеу қандай протоколы қолданатынына байланысты VPN шешеді. VPN шешімінің тағы бір сипаттамасы болып, аутентификация протоколын қолдайтын диапазон болып табылады. Танымал өнімдердің көбісі негізгі ашық стандарт X.509 бойынша жұмыс жасайды. Өзінің дербес желісіне сәйкес аутентификация протоколы арқылы күшейтуді білдіреді, сондай ақ құрылған қорғау туннелі арқылы тек таныс адамдар ғана кіре алатына кепілдік бере аламын. Екі қалада орналасқан офистардың арасында VPN технологиясының жұмыс істеуі (Сурет 5) көрсетілген.

Сурет 5 − VPN технологиясының жұмыс істеу принципі

Туннельдеу (tunneling) немесе инкасуляциялау (encapsulation) бұл маңызды ақпаратты өзінің желісі аралығы арқылы жіберу әдісі. Осындай ақпараттар басқа протоколдың кадры немесе пакеті болуы мүмкін. Кадрды инкапсуляциялау бұл жинақтап жіберу арқылы жіберілмейді, өту маршруты туралы ақпарты бар қосымша зоголовок арқылы сығылып, пакетті инкапсуляциялауға мүмкіндік бере өзінің желісі (Internet) арқылы өтеді.Туннелдің соңында кадрлар деинкапсуляцияланады және қабылдаушыға жібереді. Осы процесс (жіберу пакеті және инкапсуляциясы бар) туннеллдеу деп аталады. Инкапсуляцияланған пакеттер логикалық жолда жылжыуы транзиттік желіде туннелдеу деп аталады.

Виртуальді дербес желінің бірнеше артылықшылығы дәстүрлі дербес желілері бар. Олардың басты біреуі үнемділік, ыңғайлылық жағынан қолдануы болып табылады [11, 47 бет].

VPN желісін қолданудағы компанияға тиімділік аз да болсада модем және сервер қолжетімділігінің, коммутацияланған линиялардың және басқа техникалық өнімдердің санын азайтады, компания енгізейін деп отырған тхнология алыстан қашықта қолданатын тұтынушыларға қолжетімділік береді. Одан басқа виртуальді дербес желі қашықтан қолданушыға желінің ресурстарына назар аудара мүмкіндік береді, жергілікті телефон байланысы арқылы, жалданған қымбат линиялар қолдануы қымбатырақ түседі.

Виртуальді дербес желілер мынандай оқиғалар үшін аса тиімді, қолданушы алыс қашықтықта болса, сондықтан жалданатын линиялар қымбатқа түседі, сондай ақ осындай қолданушылар байланыста көп болған жағдайда оларға жалданған линиялар саны көбірек керек болады. ҰАК «ҚазАтомПром» (Бөлім 1.2) тоқталып кеткенімдей көрсетілген маңыздылыққа ие.

Алайда осы артылықшылықтар бекерге кетуі де мүмкін, VPN – желісінде трафиктің көлемі жоғары болған сайын, онда пакеттегі мәліметті шифрлеу және расшифрлеуге улгере алмайды. Қолайсыз жайт орын алмас үшін компания қосымша қондырғы сатып алуы қажет. Оны (Бөлім 2.1) көрсеттім.

Forrester Research компаниясы 2014 жылдың есепберу мәліметтердінде VPN қолданудың артықшылықтарын сипаттап беріп өткен еді. Internet бетінде VPN технологиясын қолдануда мың қолданушы қашықтан қолжеткізуге қарағанда (Remote Access Service) әлде қайда оңай қолжеткізуге болатыны айтты [12].

Кесте 1 − Internet бетінде VPN технологиясын қолдану артықшылығы

|

Шығындар тізімі |

Қашықтықтан қолжетімділік (млн. долл.) |

VPN (млн. долл) |

|

Байланыс провайдерінің қызметіне төлем |

1,08 |

0,54 |

|

Эксплатациялауға кеткен шығын |

0,3 |

0,3 |

|

Капиталға қойылған шығын |

0,1 |

0,02 |

|

Өзге шығындар |

0,02 |

0,03 |

|

Барлығы |

1,5 |

0,89 |

Көріп тұрғандай (Кесте 1) VPN технологиясын қолдану көптеген шығындарды төмендетеді коммуникационда қондырғыны сатып алуда, Internet-провайдер қызметін қосқанда кеткен шығандардан 0,61 млн.долл есе ұтатынымызды көрсетіп тұр. Қашықтықтан қолжеткізу мен VPN технолгиясын салыстырған сурет төменде Cурет 6 көрсетілген.

International Computer Security Association (ICSA) − Халықаралық Компьютер Қауіпсіздігінің Ассоциясы, одан да басқа зерттеушілер VPN технологиясын он белгілі технология кіретінін айтты, және көптеген компаниялар қауіпсіздігін нығайту үшін қолданады. Біздің көзқарасымыз бойынша VPN технологиясын ҰАК «ҚазАтомПром» компаниясында қолдану қауіпсіздікті күшейтіп қамтамасыз етеді

Сурет 6 − Алыс қашықтықта басқару мен VPN салыстыру

-

Негізгі интернет ұсынушы және оның тарифты жоспарларын талдау

Байланыс операторын жалпы қолданысқа таңдау үшін, келесідей қызметтер бойынша талдауға алып келеді. ҰАК «ҚазАтомПром» компаниясында интернет провайдерлерді келесідей қызмет бойынша салыстырамын:

-

Жергілікті байланысы;

-

VPN қауіпсіздігі;

-

IP/MPLS;

-

IT-сервис;

-

(QoS);

-

Helpdesk;

-

(CRM);

-

Каналдың жүктемесі;

-

Қызмет көрсету бағасы.

Осы қызметтер бойынша келісі интернет провайдерлерді талдайтын боламын. Елімізді ең ірі интернет желісін қоюшылар: «Казахтелеком «Казтранском», «КАР-ТЕЛ» қазір Beeline ұялы байланыс операторы деп аталады. Осы үш компанияның қызметтеріне тоқталып кетемін.

«Казахтелеком», телекоммуникационды компания, еліміздің телекоммуникационды нарығын дамытушы, сонымен қатар әлемдік стандарт бойынша жауап беруші, операторларға жоғары технологиялы инфоқұрылымды ұсынушы компания болып табылады [9].

«Казахтелеком» АҚ еліміздің нарығында өзге провайдерлемен салыстырып қарағанда 77% алып тұр.

-

Еліміздің тұрғындарының 70% жергілікті телефон байланысымен

-

Қамтамасыз ететін ең ірі телекоммуникационды компания;

-

60% еліміздің тұрғындары Asymetric Digital Subscriber Line (ADSL) − абоненттік ассиметриялық сандық инфоқұрылымын 20 мб/с жылдамдықпен қамтамасыз етеді;

-

15% үй тұрғындары базалық телефон қызметіне қолжетімді болып табылады;

-

Елімізде 4 – ші ұрпақ Long – Term Evolution (LTE) жалғыз ұялы байланыс, лицензиясы бар қызметімен қамтамасыз етуші;

-

Қазақстан бойынша барлық қызмет нүктелері 300 ден астам.

«Казахтелеком» қызметін еліміздің барлық тұтынушылары қолданады, сонымен қатар ірі компаниялар, ірі өндіріс орындары, одан да басқа қолданатын орындар бар. Алайда қауіпсіздік жағынан әлсіз келеді, канал жолағының жүктемесін көп тұтынушылар қолданғандықтан, өткізу жолағы тым әлсіз болып келеді. Астана тұрғындарының пікірлерін сұрасытырғанда канал жүктемесінің төмен екенін көрдік. Осы телекоммуникационды компанияның өнімдерін қолданатын ірі компанияның бірі ҰАК «ҚазАтомПром» канал өткізу жолағының әлсіз екенін, сонымен қатар бұл тұтынушылар санының көптігін білдіреді.

Келесі талдайтын байланыс операторы КаР – ТеЛ қазіргі Beeline деген атпен елімізде танымал оператордың бірі.

КаР – ТеЛ ұялы байланыс операторы оның басталу уақыты 1998 жылдан Алматы қаласында басталады. Ұлттық лицензияны 1998 жылдың 24 тамыз айында Global System for Mobile (GSM) − ұялыбайланыс жаһандық жүйесі стандарты бойынша шығарыла басталды [12, 23 бет].

Beeline 2008 жылдан бастап еліміздің территориясында ұялы байланыс қызметін көрсететін GSM 1800 стандарты бойынша рұқсат алған алғашқы компания болып табылады.

Қазіргі уақыттта Beeline интеграцияланған, фиксирленген телефон қызметін, ұялы байланыс қызметін түрін ұсынушы байланыс операторы.

-

Қазақстан аумағында небәрі 8% құрайды;

-

Ұялы байланыс операторы қазіргі таңда елімізде көрсетілетін қызметтері компания өнімдерін сұрап жатқан жоқ;

-

Каналдың өткізу жолағы 19 мб/c жылдамдықты құрайды;

Beeline ұялы байланыс операторлары елімізде қарқынды дамуда десекте, компанияның ұялы байланыс операторына сұранысы әзірге жоқтың қасы болып тұр.

Келесі талдайтын Интернет поставщик «Казтранском» АҚ компаниясы болып табылады. «Казтранском» АҚ еліміде жетекші интернет поставщик болып табылады, сондай ақ компания бәсекеге қабілетті жас компания. «Казтранском» АҚ келесідей қызметтерді ұсынады:

-

Канал қауіпсіздігіне оператор өзі жауап беруші

-

Транспорттық желі IP/MPLS желісімен ұйымдастырушы;

-

Сандық каналдың түссіздігін ұсынушы;

-

Ip телефон қызметін ұсынушы;

-

Канал жүктемесінің 25 Мб/с жоғары;

Сонымен қатар «Казтранском» АҚ еліміздегі жылдамдығы жоғары технологиялармен қатар сандық каналдың түссіздігін келесідей қызметтермен ұсынады:

-

Офистарды IP протколы бойынша біріктіру, сондай ақ өзге де протоколды қолданады;

-

Қала ішіндегі офистарды қашықтықтан телефон станциялары және локалді желі арқылы біріктіру;

-

Телефон арқылы жіберген мәліметтерді интегралдау;

-

Қашықтықтағы офистарға телефон нөмері арқылы мини атом телефон станциясы АТС немесе абоненттің қалалық нөмерін ұсыну.

«Казтранском» АҚ еліміздің ірі қалаларында IP /MPLS желісімен жұмысты басқарылуы ұйымдастырылған. Осы үш деңгейлі технология Астана, Алматы, Көкшетау және Шымкент, Павлодар қаларында ұйымдастырылған.

(Кесте 2) көрсетілген қызметтерді ҰАК «ҚазАтомПром» компаниясына ұсынатын болсақ компания кан алының жылдамдығы жоғарлайды, сонымен қатар қауіпсіздік жағынан да сенімді боламыз.

Кесте 2 – Астана қаласындағы «Казтранском» АҚ компанияға ұсынатын қызметі

|

Трафик түрі |

Канал Жылдам-дығы кбит/с |

Корпар. тұтын. қызметті қолдануы, % |

Корп қолданушылардың қызметі% |

Қолданушылар саны |

Ағын бағыты, (орт) |

|

Интернет |

2000 |

– |

100 |

1500 |

100 |

|

1топ корпар. абон. (MPLS VPN) |

4000 |

100 |

– |

50 |

50 |

|

2 топ корпар. абон. (Интернет) |

20000 |

100 |

– |

50 |

50 |

|

3 топ корпар. абон. (VPN+Интер.) |

8000 |

60/30 |

– |

30 |

50 |

|

Видеоконф. байланысы |

512 |

100 |

3 |

– |

60 |

Сонымен қатар «Казтранском» АҚ компанияның желі қауіпсіздігіне жауап береді. Осы жұмыстың бағыты L2/L3 VPN деңгейлі виртуальді желі құру болып табылады.

«Казтранском» АҚ ұсынатын қызметтің бірі желінің қауіпсіздігіне жауап беруі болып табылады.

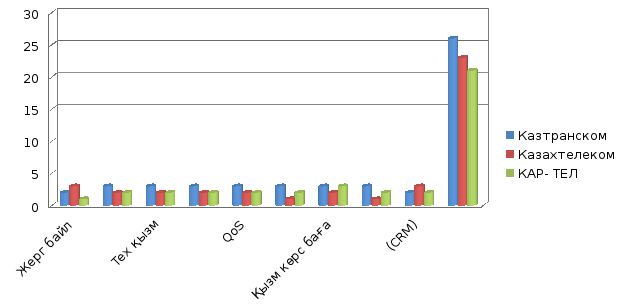

Келесі (Кесте 3) интернет қоюшылардың қызметтерін салыстырдым және 7 − сурет айқын байқауға болады.

Кесте 3 − Қазақстан операторларына бағалау

|

Байланыс операторлары /қызметі |

Казтранском |

Казахтелеком |

КАР - ТЕЛ |

|

Жергілікті байланыс |

2 |

3 |

1 |

|

VPN |

3 |

2 |

2 |

|

IP/MPLS |

3 |

2 |

2 |

|

IT-сервис |

3 |

2 |

2 |

|

QoS |

3 |

2 |

2 |

|

Helpdesk |

3 |

1 |

2 |

|

Қызмет қөрсету бағасы |

3 |

2 |

3 |

|

Канал жүктемесі |

3 |

1 |

2 |

|

CRM |

2 |

3 |

2 |

|

Барлығы |

26 |

23 |

21 |

Байланыс операторларын таңдау 1 − 3 балдық шкаламен бағаладым, сонымен байланыс операторларын салыстырып, төменде көрстілгендей алдым.

Байланыс операторларының ішінен «Казтранском» АҚ қызметтері

Сурет 7 көрсетілгендей жасайынтын жобама сәйкес келеді. «Казтранском» АҚ компания қызметінің артылықшылығы корпоративті секторда ҰАК «ҚазАтомПром» сәйкестендіріп жасауға мүмкіндік көп.

Сурет 7 – Байланыс операторының қызметі

1.5 ҰАК «ҚазАтомПром» корпоративті желі сұлбасын оңтайландыруға қойылатын талаптар

Заманауй корпоративті желі мултимедиялық мәліметтерді( мәлімет, дауыс және видео) жібере алатындай мүмкіндігі, жоғары өнімділікті қамтамасыз етуі, орналасу жағынан қарапайым аумақталуы, басқару және жақсарту жағынан эксплутационды сипаттамасы, сонымен қатар қолданатын сервистардың және олардың спектрінің бейімделуі үшін қосымша функцияларды ұсынуы керек [12, 9 бет].

Корпоративті желіні құруда енгізетін талаптар одан басқа қондырғыға қосылатын мүмкіндігі болу керек, қонақ қолжетімділік процедурасын және сәулеленетін қондырғылардың орнын анықтау керек.

Менің дипломдық жобамның мақсаты желі сұлбасын жасау және оны оңтайландыру, қауіпсіздік желісін дамыту бойынша технологияларды жаңарту болып табылады. Жобада келесідей тапсырмалар қарастырылатын боламын:

-

Корпоративті желіні сенімді және сапалы функциялау, сондай ақ құрылғыларды орнату кезінде сапалы және сенімділігі жоғары поставщиктерді таңдау;

-

ҰАК «ҚазАтомПром» қолданыстағы желісіне талдау жасау;

-

ҰАК «ҚазАтомПром» компаниясына қашықтан объектіге қосылу;

-

VPN технологиясына негізделген туннелдік канал орнату, және MPLS технологиясын қолдайтын маршрутизаторларды баптау;

-

Кідіріске сезімтал ақпараттарды шын уақыт өлшемінде тарату;

-

Желіні орталықтан басқару;

-

Жіберетін мәліметтерді қауіпсіздігі жоғары деңгейде қамтамасыз ету;

-

Компанияның ішкі ресурстарына бірлесіп қолжеткізуді ұйымдастыру (сервер 1С, корпоративті портал, файыл сақтау, CRM жүйесі);

-

Офистарды қашықтан басқару кезіндегі құрылғыларды ұйымдастыру (мысалға, шалғайдағы офис принетрінде шығару );

-

Қашықтағы жұмыс үстелі арқылы жұмыс жасау;

-

Жобалантын желінің экономикалық шығындарын есептеу;

-

Желі каналдың өткізу жолағын есептеу;

-

Желіні қолданысқа енгізудегі техникалық қауіпсіздік ережелерін зерттеу;

ҰАК «ҚазАтомПром» компаниясында қойылған талаптарды тәжірибе жүзінде іске асырамын.

Қазақстан Республикасының «байланыс» заңының 4 − бабына сәйкес оператор астындағы байланыс саласындағы қызметті мемлекеттік реттеу мен бақылау қызметтің жекелеген түрлерін құқықтық қамтамасыз ету, лицензиялау, Қазақстан Республикасының байланыс саласындағы заңдарының сақталуын бақылау арқылы жүзеге асырылады. Байланыс саласындағы мемлекеттік басқаруды Қазақстан Республикасының Үкіметі және уәкілетті орган жүзеге асырады [13].

Байланыс қызметтерін өңдеуге, сақтауға, телекоммуникация хабарламаларын почта арқылы жіберуге болады. ҰАК «ҚазАтомПром» компания арасындағы офистардың арасында ақпарат жібергенде қауіпсіздік қамтамасыз ету үшін электронды мәлімет жүйесін қолданады.

-

КОРПОРАТИВТІ ЖЕЛІНІҢ ТЕХНОЛОГИЯЛЫҚ СҰЛБАСЫН ҚҰРУ

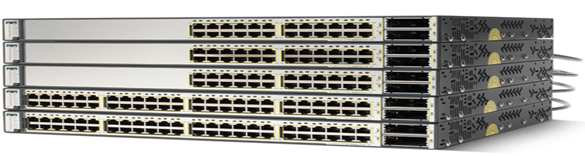

2.1 Корпоративті желіні жобалау үшін Cisco сериялық құрылғысын талдау және таңдау

Компанияда қолданылатын желілік және шеткі құрылғылардың көбісі Huawei, ZyXEL, HP компаниясының құрылғылары. Қолданылып жатқан желіде барлық филиалдардың маршрутизаторлары интернет провайдерлер орталық офис маршрутизаторларымен байланысады. Астана қаласындағы орталық офисте ZyXEL ZyWALL 310 модельді маршрутизаторы қолданылады. Бұл маршрутизатор өнімділігі 170 000 пакет/c, бұл барлық филиалдардың қажеттілігін өтеу үшін жеткіліксіз. Маршрутизатордың жедел жад көлемі тек 256 МБит. Егер маршрутизатордың жылдам жұмыс атқаруы үшін жедел жад көлемі өте маңызды дейтін болсақ, яғни маршрутизатордың барлық қызметтері жедел жадтан қосылады десек, онда маршрутизатордың жад көлемі филиалдарға қызмет көрсетуі үшін жеткіліксіз. Бірақ, бұл маршрутизатордың архитектурасы желінің болашақ сұраныстарын қанағаттандыруға бағытталған, яғни оның интерфейстерін сәйкес келетін модкльдер арқылы арттыруға болады. Ол көптеген маршрутизаторларға тән қызметтерді атқара алады: Static IP/Routing, Dynamic IP/DHCP, PPPoE, PPPtP, NAT. Сонымен қатар, ол жеке виртуалды желі құру қызметін де атқара алады.

Бұл маршрутизатор ақпараттарды шифрлей және шифрленген ақпараттарды тарата алады; сонымен бірге, ол қабылданған ақпараттарды дешифрлей алады. Соның арқасында ақпараттық қауіпсіз жеке виртуальді желі құруға болады.

Жеке виртуальді желіні орталық офис пен филиалдар арасында құру керек. Бірақ, маршрутизатордың ең басты параметрі оның өнімділігі мен жедел жад көлемі болып табылады. Бұл маршрутизатор ағымдық ақпараттарды өңдеп үлгере алмайды, ал егер оған VPN функциясын қосатын болсақ, ол мүлдем «үлгере» алмай қалады. Сондықтан өнімділігі жоғары маршрутизатормен оны алмастыру қажет [13].

Ал егер филиалдар арасындағы маршрутизаторларды MPLS VPN технологиясымен ұйымдастыратын болса, Cisco IOS Software 12 ескі версиясы осы технология негізін қолдамайды [13, 70 бет].

Сондықтан сериясы Cisco 3600 жоғары маршрутизаторларды қолдайтын қондырғы қолдану керек.

ҰАК «ҚазАтомПром» компания желісінің негізгі кемшіліктері орталық офистің маршутизатордың өзінде жатыр:

-

Трафикті өткізу жолағының жылдамдығы төмен;

-

Маршрутизаторлардың өнімділігі төмен;

-

Филиалдар арасында виртуалды каналдар жоқ, тек интернет провайдерлер арқылы ақпарат алмасады сонымен қатар серверге ақша төлейді;

-

Резервті маршрутизаторлар жоқ;

Осы кемшіліктерді оңтайланыдыру үшін Cisco маршрутизаторларын қолданып, ҰАК «ҚазАтомПром» компаниясының корпоративті желісінің жобасын практикалык бөлімде көрсеттім.

Synergy компаниясының жақында жасаған қортындысы [13, 56 бет].

Ақпараттық қауіпсіздік аумағында (экранаралық жүйені, VPN, белгілі шабуылдар немес тоқтатуларды қосқанда ) өндірушілердің пайыздық үлесі (Кесте 4) көрстілген.

Кесте 4 – Ақпарттық қауіпсіздік аумағында Cisco алатын орны

|

Өндіруші |

Орны |

Саудадағы үлесі |

|

Cisco |

1 |

33,8% |

|

CheckPoint |

2 |

10,7% |

|

Juniper |

3 |

9,1% |

|

Symantec |

4 |

6,5% |

|

Nokia |

5 |

5,5% |

Кестеде көрсетілгендей Cisco компаниясы барлық шарттар бойынша алдыңғы орында тұр. Компанияның аппараттық және программалық шешімдері бойынша, Cisco комапниясының өнімдері жоғары деңгейлі, сенімді және қолайлы болып келеді. Сондықтан баптаулар жасаған кезде өнімнің қолайлылығына тоқталып кетемін. Cisco өнімдері саудадағы нарығы бойынша алдыңғы орында тұрғандықтан, мен құрылғылар ішінен осы компанияның өнімдерін таңдаймын.

Cisco IOS Software программалық қамтамасыз ету версиясы үлгі бола алатындай қызмет көрсете алады. Әрбір версияның Feature Set функциясының бірнеше жиынтығы болады, ол маршрутизатордың қолдану аясына байланысты болып келеді. Жалпы айтқанда Cisco IOS Software программалық жабдығы қарапайым Cisco IP маршрутизаторына тағайндалған, 12.0 версиядан бастап осы программалық пакеттеріне Cisco IOS Software қосылған MPLS технологиясын қолдайды.

Сурет 8 – Cisco 7600 сериялық маршрутизаторы

Осы жағымды жақтарды саралай отырып ҰАК «ҚазАтомПром» компаниясында Cisco 7600 сериялы маршрутизаторды таңдаймын, ол IP/MPLS функциясы бойынша жоғарыөнімді және сенімді сериялы маршрутизатор . Осы маршрутизаторды провайдерлермен жалғанатын етіп қондырамын.

Кесте 5 – Cisco 7600 сериялы маршрутизатордың сипаттамасы

|

Негізгі сипаттамасы |

Cisco 7600 сериясы |

|

Бір шассидегі 10 Gigabit Ethernet ES+ порттарының саны |

4 |

|

Бір шассидегі Gigabit Ethernet ES+ порттарының саны |

40 |

|

Өткізу жолағы, Гбит/с |

720 |

|

Маршрутизация өнімділігі, млн. пакет / с |

650 |

|

Операциондық жүйе версиясы |

Cisco IOS 12.1 кейінгі |

|

Электрлік қоректендіру |

Ном кернеу 48-60В |

|

Өлшемі (В x Ш x Г), см |

82,3 x 42,5 x 44,7 |

|

Жұмыс істеу температурасы |

0-40̊ С |

|

10 Gigabit Ethernet ES+ картасының буфер размері |

12МБ |

|

Каналдық деңгей инкапсуляциясының түрі |

Ethernet және 802.1Q |

|

Количество MAC-адресов в карте |

96000 |

|

MPLS L2VPN и L3VPN қызметтерін қолдау |

Иә |

|

MPLS Traffic Engineering и FastReroute қызметтерін қолдау |

Иә |

|

GMPLS технологиясын қолдау |

Иә |

|

QoS арналған DiffServ қызметін қолдау |

Иә |

|

Ethernet over MPLS, VPLS қызметін қолдау |

Иә |

|

VLAN, RSTP, RVST, VTP, Q-in-Q қолдау |

Иә |

|

Modular QoS, ACL, DSCP, WRED қолдау |

Иә |

|

Multicast MPLS қызметін қолдау |

Иә |

|

SNMP v1, v2, v3 протоколын қолдау |

Иә |

|

Syslog журналдау протоколын қолдау |

Иә |

Әртүрлі интерфейсті және желі трафигін қайта өңдеуге бейім технология, Cisco 7600 сериялы маршрутизаторы көптеген интегралданған қызмет түрін ұсынады. Төменде Сурет 8 көрсетілген, және (Кесте 5) Cisco 7600 сериялық маршрутизатордың сипаттамасы көрсетілген.

Жоғарыда келтірілген кестеде Cisco 7600 сериялық маршрутизаторының қасиеттері және қандай протоколдармен жұмыс жасайтыныдығы барлығы көрсетілген.

Келесі қондырғы ҰАК «ҚазАтомПром» компаниясының филиалдарымен дербес виртуальді желі орнату үшін қажет. Коммутатор Cisco Catalyst 3750. Олар жоғары тұрақтылықпен және қарапайымдылығы үшін ерекшеленеді, ірі компанияларды қолданылады. Бірыңғай коммутационды блогы Cisco Catalyst 3750 өткізу жолағы 3.2 Гбит/с. Төменде (Сурет 9) көрсетілген.

Сурет 9 – Cisco Catalyst 3750 коммутаторы

Үшінші таңдайтын қондырғым сервер Cisco MCS7825I5-K9-CMD3A бұл компания мәліметтерінің және баптаулардың сақталуы үшін қажет. Негізгі параметрдің сипаттамалары төменде көрсетілген.

Сурет 10 – Сервер Cisco MCS7825I5-K9-CMD3A

Сервер қазіргі таңда үлкен ірі компаниялардың мәліметтері сақталып тұрытын жабдығы. Дипломдық жобамда маған үш сервер қажет болады Компанияның бүкіл мәліметтер қоры сақталып тұрады.Болашақта облока технологясына көшетін жағдай болғанда серверде сақталған мәліметтер осы серверде сақталып қала береді.

Төменде (Кесте 6) сервердің толық сипаттамасы көрсетілген.Кестедегі сипаттамалар компанияның корпоративті желісін оңай және жоғары нәтижелікпен құруға кепілдік береді. Cisco сериялы құрылғылары үзіліссіз жұмыс жасайды және ұзақ жыл қызмет ете алады. Осы құрылғыларды пайдаланып желіні оңтайландырамыз және баптаймыз.

Кесте 6 – Сервер MCS7825I5-K9-CMD3A сипаттамасы

|

Параметр, компонент |

Сипаттамасы |

|

Процессор |

Төрт ядролы Single Intel x3430, 2.40 ГГц |

|

Жедел жады |

32 ГБ, PC3-10600R-999 |

|

Жедел жад шинасының синхронизация жиілігі |

1333 МГц |

|

Қатқыл диск |

250 ГБ-тік екі диск |

|

Ақпарат тарату жылдамдығы |

3 ГБ |

|

Ethernet желі интерфейсі |

10/100/1000 Б/c |

|

10BASE-T кабельді қолдану |

3,4,5 категориялы UTP |

|

100BASE-TX кабельді қолдану |

5 категориялы UTP |

|

1000BASE-T кабельді қолдану |

6,5,5Е категориялы UTP |

|

Сериал интерфейс |

1 дана |

|

Басқару порты |

Ethernet порт |

|

USB 2.0 порттары |

7 (2 алдыңғы жағында, 4 артқы жағында,1 ішкі) |

|

Пернетақта |

USB порттарының бірін қолданады |

|

Тінтуір |

USB порттарының бірін қолданады |

|

Өлшемі, мм |

43 |

|

Салмағы, кг |

12,7 |

|

Номиналды қолданатын қорегі, Вт |

351 |

|

Жұмыс температурасы, °C |

10-35 |

|

Сақтау температурасы, °C |

-40-60 |

2.2 VPN технологиясын филиалдар арасында ұйымдастыра қолданудағы ерекшелігі

Әрбір компания болсын немес ірі − ірі ұйымдар болсын барлығына шабуылдар жасалынады, сондықтан желіні шабуылдардан, қауіптерден қорғау үшін Cisco компаниясының шешімдерін қолдану керек. Бұл шешімдер корпоративті желінің компоненттер желісін шабулдар мен манипуляциядан қорғай алады келесідей шарттар қажет:

-

VPN туннелдерін құру

-

IPS/IDS шабуылды анықтау және жою шешімдерін қолдану

-

Cisco ақпараттық қауіпсіздік құралын қолдану.

Көп верторлы шабуылдарды анықтау және жою. Cisco IPS/IDS шешімдері аталған компанияның ақпараттық қауіпсіздік саласындағы ең негізгі құрал болып табылады. Шабуылдарды анықтаудың қарапайым жолдарынан (шаблондар мен сигнатуралардың белсенді зияндылығын анықтаудан) бөлек, Cisco IDS/IPS трафиктегі өзгерістерді және бағдарламаданың қалыпты жағдайдан ауытқуын анықтай алатын әмбебеп алгоритмдерді қолданады.

Cisco компаниясы көпжылдық тәжірибенің нәтижесінде көптеген шабуыл түрлері мен зиянды әрекеттерді анықтайтын біраз механизмдер ойлап тапты. Әртүрлі зиянды бағдарламаларға және әрекеттер мен шабуылдарға өзіндік әдістер қолданылады – сигнатураларды бақылау, шаблондармен салыстыру, желілік бағдарламалардың қалыпты жағдайдан ауытқуын бақылау, RFC құжатынан ауытқуын бақылау. Cisco IDS/IPS құралдарының басты артықшылықтары – желілік деңгейден төмен орналасқан шабуылдарды анықтау, сонымен бірге, шабуылды анықтау құралдарын орағытып өтетін шабуылда қолданылатын әдістерді (шабуылда фрагментациялау, сегменттерді қиылыстыру, қайта жіберу және фрагменттер ретін бұзу) байқай біледі.

Cisco IDS/IPS TCP/IP стегіндегі барлық протоколдарды қолданып жасалатын шабуылдарды тани біледі: IP, Internet Control Message Protocol (ICMP) – хабарламаны бақылау интернет хаттамасы, Transmission Control Protocol (TCP) – тасымалды бақылау хаттамасы, User Datagram Protocol (UDP) – мәліметтерді қолдану хаттамасы. Каналдық және желілік, транспорттық деңгейдгі шабуылдардан бөлек Cisco IDS/IPS қолданбалы деңгейлегі шабуылдарды да анықтай біледі: Hyper Text Transfer Protocol (HTTP)− улкен мәтінді мәліметтерді жіберу хаттамасы, File Transfer Protocol (FTP) – файлдарды тасымалдау хаттамасы, Domen Name System (DNS) – домендік есім жүйесі, Telnet және тағы басқа [14].

Deep Packet Inspection протоколдарды анализдеуге арналған технология көптеген рұқсат етілген трафик түрлеріндегі қауіпсіздік ережелеріне сай келмейтін әрекеттерді анықтай алады, анықтау үшін ол әрбір пакетті «мұқият» тексереді.

Осы технология арқылы Cisco IDS/IPS құралы ақпаратты жасырын ұрлау каналдарын анықтай алады.

Cisco IDS/IPS құралының әмбебап мүмкіншіліктеріне мыналар жатады:

-

MPLS және GRE туннелдеріндегі трафиктерге инкапсуляцияланған шабуылдарды анықтау;

-

VoIP протоколдарын бақылау және осы протоколдардың ішіндегі дыбыстық бағдарламаларға, шлюздерге және IP-телефония бағытталған шабуылдарды анықтай білуі;

-

6 версиялы IP протоколындағы шабуылдарды анықтай алуы;

Cisco IDS/IPS құралдарында әртүрлі шабуыл түрлерін анықтай алатын Cisco Threat Analysis Micro Engine микромодулі бар:

-

Бағдарламаларға бағытталған шабуылдар – пошталық сервер сияқты бағдарламаның әлсіз тұстарына бағытталған шабуылдар;

-

DoS шабуылы – дұрыс емес құрастырылған пакеттерді көптеп жіберу арқылы корпоративті желі ресурстарының қалыпты жұмысын бұзу.

-

Трояндық бағдарламалар – шеткі құрылғыларды зақымдауға арналған және осы құралдар арасында тасымалдана алатын бағдарламалар.

-

Кофиденциалды ақпараттың ұрлануы – дыбыстық ақпараттарды тыңдау арқылы қауіпсіздік ережелерін бұзу.

Cisco IDS/IPS дыбыстық ақпараттарды ұрлаудан ғана қорғап қоймайды, оның баптаулары оңай қүрастырылған. Сенсорларды басқару және қауіп туралы сигналдар беруді екі түрлі жолмен баптауға болады:

-

Сенсорларға орнатылған IDS Device Manager консолі арқылы;

Cisco Works VPN Security Management Solution орталық басқару орталығы арқылы басқару болып табылады.

2.3 VPN технологиясын ұйымдастыру бойынша желінің структурасына қойылатын талаптар

VPN құрылғылары. виртуальді локальді желілер бір - бірінен бірнеше сипаттамалары арқылы ажыратылады: VPN құрылғылардың функционалдық мүмкіншіліктері, VPN құрылғыларының орналасуы, платформа типі, қолданылатын шифрлеу және аутентификация протоколдары әртүрлі болуы мүмкін [14, 2 бет].

VPNтехнологиясын үш жағдайда қолданады:

-

Компания филиалдарының арасында ортақ желі (интражелі) құру үшін

-

Компанияның желісін серіктерстердің және клиенттердің желісімен байланыстырған кезде (экстражелі)

-

Мобильді қызметкерлерді корпоративті желіге қосу үшін (дитсанциялық қолжетімділік)

VPN құрылғыларының бірнеше типі бар:

-

Жеке аппараттық құрылғылар – реалды уақытқа арналған арнайы ОЖ бар, екі немесе одан көп желілік интерфейсі және жеке аппараттық криптография модулі болады

-

Жеке бағдарламалық құралдар – стандартты операциялық жүйеге қосымша VPN функциясын ендіру арқылы орындалады

-

Брандмауэр негізіндегі функциялар – брандмауэрдің қауіпсіз канал құратын қызметін қолдану

-

Маршрутизатор мен коммутаторға ендірілген VPN құрылдары

VPN құрылғылары виртуальді жеке желіде шлюздің немесе клиенттің ролінде болады.

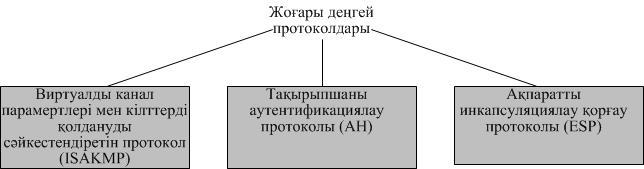

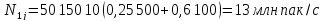

IPSec протоколы арқылы туннель құру. Желілік деңгейде Internet Protocol Security (IPSec) − ақпаратты қорғауға арнлаған хаттамасы. IPSec протоколы ақпарат таратушыны аутентификациялау, таратылатын пакеттерді криптограиялық қорғау, қабылданған пакеттердің түгел екендігін тексеру, жалған қайталаеып жіберілген пакеттерді анықтау және трафикті анализдеуден қорғау сынды қызметтерді атқара алады. IPSec протоколының көрсететін қызметтерін жоғарғы деңгей протоколдары қолдана алуы керек, атап айтқанда басқарушы протоколдар және маршрутизация протоколдары.

IPSec протоколына сай ақпарат алмасудың қауіпсіздігін қастамасыз етеін құралдар архитектурасы үш деңгейден тұрады

Жоғарғы деңгейде келесі протоколдар орналасқан:

-

Виртуальді канал Internet Security Association Key Management Protocol (ISAKMP) −параметрлері мен кілттерді басқару параметрлерін сәйкестендіру протоколы. Бұл протокол виртуалды каналды басқарады, сонымен бірге криптоқорғау алгоритмдерін, кілттерді қалыптастыру және тарату процесін басқаады [15].

-

Authentication Header (AH) − тақырыпшаны аутентификациялау протоколы. Бұл протокол ақпарат таратушын аутентификациялау, қабылданған ақпараттың түгел екендігін тексеру және жалған қайталанған пакеттерді анықтауды орындай алады.

-

Encapsulating Security Payload (ESP) – Ақпаратты инкапсуляциялық қорғау протоколы. Бұл протокол таратылатын ақпараттарды криптографиялық қорғау, сонымен қатар АН протоколы орындайтын барлық функцияларды орындай алады [15, 23 бет].

IPSec протоколында екі қорғаныс протоколы (AH және ESP) жеке немесе бірге қолданыла береді. Тақырыпшаларды аутентификациялау (АН) және ақпаратты инкапсуляциялық қорғау протоколдарының (ESP) аутенификация және шифрлеу алгоритмдері IPSec протоколының қауіпсіздік алгоритмінің ортаңғы деңгейін құрайды. Бұл деңгейге ISAKMP протоколы қолданатын параметрлер мен кілттерді сәйкестендіру алгоритмдері де жатады. IPSec қауіпсіздік алгоритмінің жоғарғы деңгейінде орналасқан протоколдар нақты алгоритм түрерінен тәуелді емес. Кез-келген аутентификация әдістері, симметриялық және симметриялы емес кілт түрлері, шифрлеу және кілтті тарату түрлері қолданыла береді. АН және ESP протолдарының нақты алгоритм түрлерінен тәуелсіз болуы қолданылатын алгоритмдер мен параметрлер жиынтығын алдын-ала таңдауды талап етеді. Бұл функцияны ISAKMP протоколы орындай алады, бұған сәйкес, әрекеттесуші тараптар алдымен Security Association (SA) – қауіпсіздік контекстін таңдауы тиіс, сосын осы контекст элементтері қолданыла береді [16].

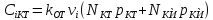

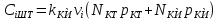

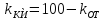

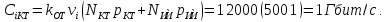

IPSec протоколының негізін Domain of Interpretation (DOI) – интерпретация домені құрайды, мұнда IPSec протоколында қолданылатын протоколдар, алгоритмдер, параметрлер сақталады. IPSeс архитектурасы ашық болып есептеледі. Сондықтан да қолданылатын протоколдар мен алгоритмдерді сәйкестендіретін интерпретация домені қолданылады. Ұлттық стандартта қолданылатын АН және ESP протоколдарына арналған алгоритмдер мен параметрлерді қолдану үшін оларды интерпретация доменіне тіркеу керек.

Қазіргі кезде АН және ESP протоколдары үшін екі аутентификация алгоритмі бекітілген: Hashed Message Authentication Code – Message Digest version 5 (HMAC-MD5) және Hashed Message Authentication Code – Secure Hash Algorithm version 1 (HMAC-SHA1).

Бұл құпия кілті бар алгоритмдер. Егер құпия кілт тек таратушы мен қабылдаушыға ғана белгілі болса, бұл таратушыны аутентификациялауға және пакеттердің түгел екендігін тексеруге мүмкіндік береді.

Сурет 11 – Шифрленудің жоғары деңгей архитектурасы

Сәйкестікті қамтамасыз ету үшін IPSec протоколында әдепкі аутентификация алгоритмі ретінде HMAC-MD5 алгоритмі қолданылады.

ESP протоколы үшін шифрлеудің жеті алгоритмі бар. DES алгоритмі әдепкі алгоритм ретінде қолданылады және ол сәйкестікті қамтамасыз етеді. DES алгоритмінің орнына Тriple DES, CAST-128, RC-5, IDEA, Blowfish және ARCFour алгоритмдерін қолдану керек [17].

АН және ESP протоколдары екі режимде жұмыс істей алады:

-

Туннельдік режим, бұл кезде ІР пакеттер тақырыпшалармен қоса түгел қорғалады;

-

Транспорттық режим, ІР пакеттегі тек ақпараттар ғана қорғалады.

Негізгі режим туннельдік режим. Бұл режимде жұмыс істегенде бастапқы ІР пакет IPSec конвертіне салынады, ал ол криптоқорғалған күйінде басқа ІР пакетке салынады. Туннельдік режим, әдетте, арнайы шлюздер арқылы орындалады, бұл шлюздердің ролінде маршрутизатор немесе желіаралық шлюз бола алады. Осы шлюздер арасында қорғалған IPSec туннельдері құрылады. Мұндай туннель арқылы ақпаратты таратпастан бұрын бастапқы ІР пакеттер қорғалған IPSec пакетіне инкапсуляцияланылады. Екінші жақта пакетті қабылдағаннан кейін ІР пакеттер деинкапсуляцияланып, қабылдаушы локальді желідегі компьютерге жөнелтіледі. ІР пакеттерді «туннельдеу» шеткі компьютерлер үшін байқалмайтын болады. Тек қана мобильді және алыстағы пайдаланушылар компьютерлері ғана туннельдеу бағдарламасын қолданады.

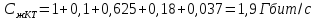

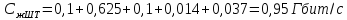

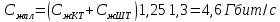

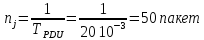

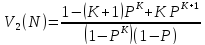

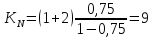

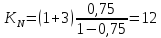

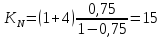

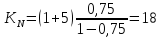

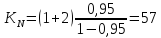

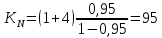

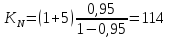

Ал транспорттық режимде IPSec конвертіне тек бастапқы ІР пакеттің ақпараты ғана крипто қорғалған күйінде салынады және бастапқы ІР пакеттің тақырыпшалары оның алдынан қосылады. Сондықтан транспорттық режимде IPSec тақырыпшалары желілік тақырыпша мен транспорттық тақырыпша арасында орналасады. Транспорттық режим туннельдік режимге қарағанда ақпаратты жылдам таратады және ол тек шеткі локальді желілерде қолдануға тиімді. Бұл режим мобильді және алыстағы пайдаланушыларды қосу үшін немесе локальді желі ішінде қауіпсіздік қамтамасыз ету үшін қолданылады. Сонымен қатар, транспорттық режим шлюздер арасындағы біррангті желіде ақпаратты қорғау үшін қолданылады [18].