Розділ 2. Система контролю цілісності державних інформаційних ресурсів

2.1. Удосконалена хеш-функція md5

Для довільного вхідного повідомлення функція генерує хеш-значення, яке називається дайджестом повідомлення, яке має довжину 256 біт.

На

вхід алгоритму надходить вхідний потік

даних, хеш якого необхідно знайти.

Довжина повідомлення може бути будь-якою

(у тому числі нульовою). Запишемо довжину

повідомлення в змінній

.

Це число ціле і невід'ємне. Кратність

яким-небудь числам необов'язкова. Після

надходження даних йде процес підготовки

потоку до обчислень.

.

Це число ціле і невід'ємне. Кратність

яким-небудь числам необов'язкова. Після

надходження даних йде процес підготовки

потоку до обчислень.

Нижче наведено 5 кроків алгоритму:

Крок 1. Вирівнювання потоку

Спочатку

дописують одиничний біт в кінець потоку

(байт 0x80), потім необхідне число нульових

біт. Вхідні дані вирівнюються так, щоб

їх новий розмір

був порівнянний з 896 по модулю 1024 (

був порівнянний з 896 по модулю 1024 ( ).

Вирівнювання відбувається, навіть якщо

довжина вже порівнянна з 896.

).

Вирівнювання відбувається, навіть якщо

довжина вже порівнянна з 896.

Крок 2. Додавання довжини повідомлення

У

128 біт, які залишились, дописують

128-бітове представлення довжини даних

(кількість біт в повідомленні) до

вирівнювання. Спочатку записують молодші

4 байти. Якщо довжина перевершує

,

то дописують лише молодші біти

(еквівалентно взяття модуля від

,

то дописують лише молодші біти

(еквівалентно взяття модуля від ).

Після цього довжина потоку стане кратною

1024. Обчислення будуть ґрунтуватися на

представленні цього потоку даних у

вигляді масиву слів по 1024 біт.

).

Після цього довжина потоку стане кратною

1024. Обчислення будуть ґрунтуватися на

представленні цього потоку даних у

вигляді масиву слів по 1024 біт.

Крок 3. Ініціалізація буфера

Для обчислень ініціалізуються 8 змінних розміром 32 біта і задаються початкові значення шістнадцятковими числами (шістнадцяткове представлення, спочатку молодший байт):

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

;

//

У

цих змінних будуть зберігатися результати

проміжних обчислень. Початковий стан

називається ініціалізучим вектором.

називається ініціалізучим вектором.

Визначимо ще функції і константи, які нам знадобляться для обчислень.

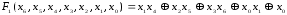

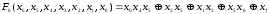

Знадобляться 8 нелінійних функцій для восьми раундів. Введемо функції від восьми параметрів, результатом також буде слово (32 розрядний вектор).

1 раунд

.

.

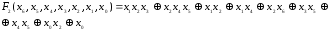

2 раунд

.

.

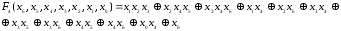

3 раунд

.

.

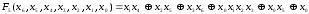

4 раунд

.

.

5 раунд

.

.

6 раунд

.

.

7 раунд

.

.

8 раунд

де

логічна операція XOR.

логічна операція XOR.

Визначимо таблицю констант

- 64-елементна таблиця даних, побудована

наступним чином:

- 64-елементна таблиця даних, побудована

наступним чином:

,

де

,

де .

.

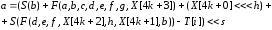

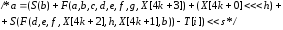

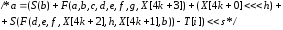

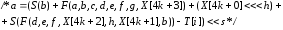

Вирівняні дані розбиваються на блоки (слова) по 32 біта, і кожен блок проходить 8 раундів з 8 операторів. Всі оператори однотипні і мають вигляд:

,

які визначаються як

,

які визначаються як

,

,

де

- блок даних.

- блок даних.

,

,

де

-

номер 32-бітного слова з

-

номер 32-бітного слова з -го

1024-бітного блока повідомлення, а

-го

1024-бітного блока повідомлення, а -

циклічний зсув вліво на

-

циклічний зсув вліво на біт отриманого 32-бітного аргументу.

біт отриманого 32-бітного аргументу.

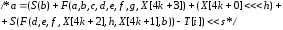

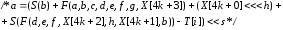

Крок 4. Обчислення в циклі

Заносимо

в блок даних елемент

з масиву. Зберігаються значення

з масиву. Зберігаються значення ,

, ,

, ,

, ,

, ,

, ,

, і

і що залишилися після операцій над

попередніми блоками (або їх початкові

значення, якщо блок перший).

що залишилися після операцій над

попередніми блоками (або їх початкові

значення, якщо блок перший).

Раунд 1

Раунд 2

Раунд 3

Раунд 4

Раунд 5

Раунд 6

Раунд 7

Раунд 8

Підсумовуємо

з результатом попереднього циклу:

;

; ;

; ;

; ;

; ;

; ;

; ;

; .

.

Після

закінчення циклу необхідно перевірити,

чи є ще блоки для обчислень. Якщо так,

то змінюємо номер елемента масиву

і переходимо в початок циклу.

і переходимо в початок циклу.

Крок 5. Результат обчислень

Результат

обчислень знаходиться в буфері

,

це і є хеш. Якщо виводити побайтово,

починаючи з молодшого байта

,

це і є хеш. Якщо виводити побайтово,

починаючи з молодшого байта і закінчивши старшим байтом

і закінчивши старшим байтом ,

то ми отримаємо хеш-код.

,

то ми отримаємо хеш-код.

У

ході виконання хеш-функції використовується

таблиця замін. Процедура обробляє кожен байт, незалежно здійснюючи

нелінійну заміну байтів використовуючи

таблицю замін. Така операція забезпечує

нелінійність алгоритму. Побудова таблиці

замін складається з двох кроків. По-перше,

здійснюється взяття зворотного числа

в

обробляє кожен байт, незалежно здійснюючи

нелінійну заміну байтів використовуючи

таблицю замін. Така операція забезпечує

нелінійність алгоритму. Побудова таблиці

замін складається з двох кроків. По-перше,

здійснюється взяття зворотного числа

в .

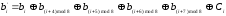

По-друге, до кожного байта

.

По-друге, до кожного байта ,

з яких складається таблиця замін

застосовується наступна операція:

,

з яких складається таблиця замін

застосовується наступна операція:

,

,

де  ,

, —

i-ий біт

—

i-ий біт ,

, — i-ий байт

— i-ий байт або

або .

.

Таким

чином, забезпечується захист від атак,

основаних на простих алгебраїчних

властивостях. Процедура

наведена на Рис. 2.1.

наведена на Рис. 2.1.

Рис. 2.1. В процедурі

,

кожний байт в state заміняється відповідним

елементом в фіксованій 8-бітній таблиці

пошуку,

,

кожний байт в state заміняється відповідним

елементом в фіксованій 8-бітній таблиці

пошуку, ;

; .

.

Нижче наведена таблиця замін AES

Таблиця. 2.1.

Таблиця замін AES

|

|

= |

1 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

* |

|

+ |

1 |

|

|

1 |

1 |

0 |

0 |

0 |

1 |

1 |

1 |

|

1 | |||

|

|

1 |

1 |

1 |

0 |

0 |

0 |

1 |

1 |

|

0 | |||

|

|

1 |

1 |

1 |

1 |

0 |

0 |

0 |

1 |

|

0 | |||

|

|

1 |

1 |

1 |

1 |

1 |

0 |

0 |

0 |

|

0 | |||

|

|

0 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

|

1 | |||

|

|

0 |

0 |

1 |

1 |

1 |

1 |

1 |

0 |

|

1 | |||

|

|

0 |

0 |

0 |

1 |

1 |

1 |

1 |

1 |

|

0 |

Заміна байта по таблиці замін здійснюється так:

Байт Z перетворюється в шістнадцядкову систему числення, наприклад

,

, старший розряд,

старший розряд, молодший розряд.

Якщо старшого розряду немаєвін заміняється нулем.

молодший розряд.

Якщо старшого розряду немаєвін заміняється нулем.В таблиці замін вибирається рядок

и стовпець

и стовпець .

.Значення

на пересіченні рядка

на пересіченні рядка и стовпця

и стовпця таблиці замін використовується як

заміна

таблиці замін використовується як

заміна .

.

Наприклад,

для значення байта

,

заміною відповідно таблиці замін буде

,

заміною відповідно таблиці замін буде .

Повний процес

.

Повний процес полягає в заміні всіх 16 байтів матриціstate.

полягає в заміні всіх 16 байтів матриціstate.

На табл. 2.2. наведена таблиця заміни байтів алгоритму AES

Таблиця. 2.2.

Таблиця заміни байтів алгоритму AES

|

XY |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

a |

b |

c |

d |

e |

f |

|

00 |

63 |

7c |

77 |

7b |

f2 |

6b |

6f |

c5 |

30 |

01 |

67 |

2b |

fe |

d7 |

ab |

76 |

|

10 |

ca |

82 |

c9 |

7d |

fa |

59 |

47 |

f0 |

ad |

d4 |

a2 |

af |

9c |

a4 |

72 |

c0 |

|

20 |

b7 |

Fd |

93 |

26 |

36 |

3f |

f7 |

cc |

34 |

a5 |

e5 |

f1 |

71 |

d8 |

31 |

15 |

|

30 |

04 |

c7 |

23 |

c3 |

18 |

96 |

05 |

9a |

07 |

12 |

80 |

e2 |

eb |

27 |

b2 |

75 |

|

40 |

09 |

83 |

2c |

1a |

1b |

6e |

5a |

a0 |

52 |

3b |

d6 |

b3 |

29 |

e3 |

2f |

84 |

|

50 |

53 |

d1 |

00 |

ed |

20 |

fc |

b1 |

5b |

6a |

cb |

be |

39 |

4a |

4c |

58 |

cf |

|

60 |

d0 |

ef |

aa |

fb |

43 |

4d |

33 |

85 |

45 |

f9 |

02 |

7f |

50 |

3c |

9f |

a8 |

|

70 |

51 |

a3 |

40 |

8f |

92 |

9d |

38 |

f5 |

bc |

b6 |

da |

21 |

10 |

ff |

f3 |

d2 |

|

80 |

cd |

0c |

13 |

ec |

5f |

97 |

44 |

17 |

c4 |

a7 |

7e |

3d |

64 |

5d |

19 |

73 |

|

90 |

60 |

81 |

4f |

dc |

22 |

2a |

90 |

88 |

46 |

ee |

b8 |

14 |

de |

5e |

0b |

db |

|

a0 |

e0 |

32 |

3a |

0a |

49 |

06 |

24 |

5c |

c2 |

d3 |

ac |

62 |

91 |

95 |

e4 |

79 |

|

b0 |

e7 |

c8 |

37 |

6d |

8d |

d5 |

4e |

a9 |

6c |

56 |

f4 |

ea |

65 |

7a |

ae |

08 |

|

c0 |

ba |

78 |

25 |

2e |

1c |

a6 |

b4 |

c6 |

e8 |

dd |

74 |

1f |

4b |

bd |

8b |

8a |

|

d0 |

70 |

3e |

b5 |

66 |

48 |

03 |

f6 |

0e |

61 |

35 |

57 |

b9 |

86 |

c1 |

1d |

9e |

|

e0 |

e1 |

f8 |

98 |

11 |

69 |

d9 |

8e |

94 |

9b |

1e |

87 |

e9 |

ce |

55 |

28 |

df |

|

f0 |

8c |

a1 |

89 |

0d |

bf |

e6 |

42 |

68 |

41 |

99 |

2d |

0f |

b0 |

54 |

bb |

16 |

Немає

необхідності використовувати таблицю

замін в тому вигляді, в якому вона

приведена в описі AES. Легше представити

її в вигляді одномірного масиву байтів,

де індексом є значення байта, а змістом

зміст відповідної

комірки таблиці замін. Наприклад, .

Процес заміни по такій таблиці зводиться

до

.

Процес заміни по такій таблиці зводиться

до ,

що помітно швидше. Розмір пам’яті,

необхідний для розміщення таблиці замін

не змінюється.

,

що помітно швидше. Розмір пам’яті,

необхідний для розміщення таблиці замін

не змінюється.

Заміна байту в state

Рис.

2.2. Приклад заміни одного байту за

допомогою таблиці замін.

Рис.

2.2. Приклад заміни одного байту за

допомогою таблиці замін.