- •ДИПЛОМНА РОБОТА

- •Актуальність вибраної теми

- •Мета та задачі роботи

- •Об'єкт та предмет дослідження. Апробація результатів

- •Наукова новизна. Практична цінність.

- •Основні вимоги, висунуті до хеш- функцій

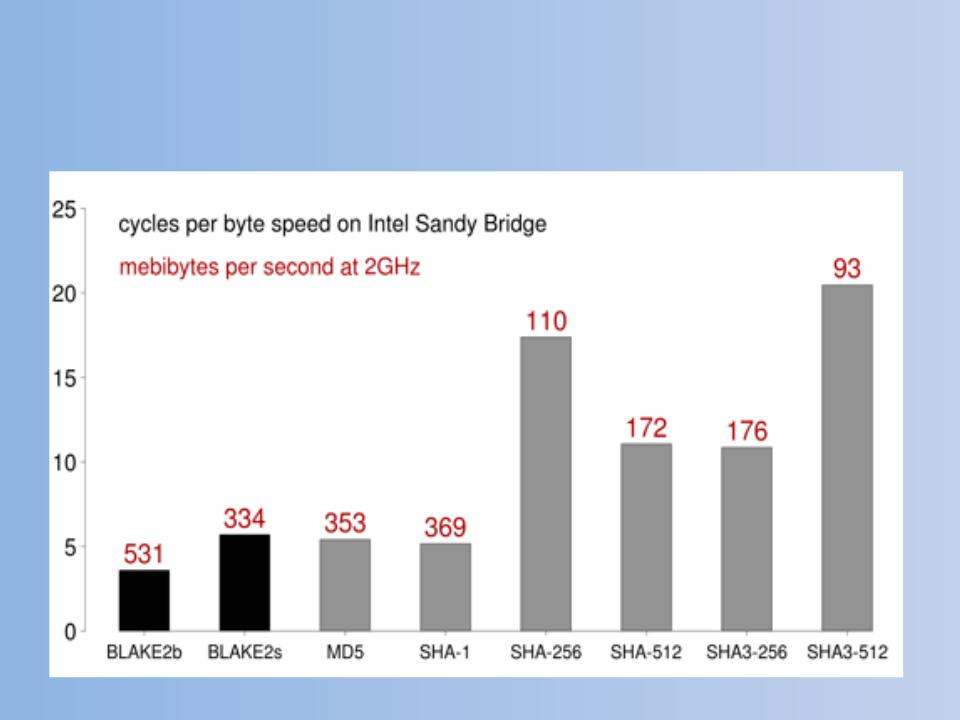

- •Швидкості шифрування деяких хеш-функцій на одному ядрі процесора Intel Core i7-2630QM (Sandy Bridge

- •Алгоритм запропонованої хеш-функції

- •Алгоритм запропонованої хеш-функції (продовження)

- •Система контролю цілісності державних інформаційних ресурсів

- •Перевірка на колізії другого роду

- •Швидкісна характеристика

- •ВИСНОВКИ

- •Дякую за увагу!

ДИПЛОМНА РОБОТА

СИСТЕМА КОНТРОЛЮ ЦІЛІСНОСТІ ДЕРЖАВНИХ ІНФОРМАЦІЙНИХ РЕСУРСІВ

Виконала: студентка 431 групи Лукієнко Н.А. Науковий керівник: доцент Щербина В.П.

Кафедра безпеки інформаційних технологій НАУ (м. Київ)

Актуальність вибраної теми

У багатьох надійних системах комп'ютерної безпеки основним механізмом захисту даних від НСД є використання криптографічних алгоритмів. Нажаль, не всі вони забезпечують необхідну швидкість перетворення даних і майже всі мають ряд недоліків. Усе це разом із стрімким розвитком КТ може сприяти проведенню все більшої кількості атак, а як наслідок – можливого їх злому. Не дивлячись на різноманіття існуючих криптографічних алгоритмів, дослідження, спрямовані на розробку нових та удосконалення вже існуючих, ніколи не втратять своєї актуальності.

Мета та задачі роботи

Метою дипломної роботи є підвищення швидкості захисту електронних інформаційних ресурсів за рахунок використання запропонованої системи контролю цілісності.

Для досягнення поставленої мети роботи потрібно вирішити наступні задачі:

•проаналізувати існуючі криптосистеми, з метою виявлення недоліків;

•проаналізувати існуючі хеш-функції;

•удосконалити хеш-фукцію MD5;

•розробити систему контролю цілісності інформаційних ресурсів;

•провести експериментальне дослідження удосконаленої хеш- фукції MD5.

Об'єкт та предмет дослідження. Апробація результатів

Об’єктом дослідження є процес контролю цілісності електронних інформаційних ресурсів (ЕІР).

Предметом дослідження є методи та засоби контролю цілісності ЕІР.

Апробація результатів дипломної роботи.

Основні положення дипломної роботи доповідалися та обговорювалися на науковій конференції:

III науково-технічна конференція «ITSEC: Безпека інформаційних технологій» (Київ 2013р.)

Наукова новизна. Практична цінність.

Наукова новизна:

Удосконалена хеш-функція MD5 за рахунок зменшення кількості операцій та зміни самих операцій, що дало можливість підвищити її швидкодію.

Практичне значення одержаних результатів:

розроблено алгоритмічне та програмне забезпечення для контролю цілісності електронних інформаційних ресурсів.

Основні вимоги, висунуті до хеш- функцій

Для того, щоб хеш-функція вважалася криптографічно стійкою, вона повинна задовольняти трьом основним вимогам, на яких засновано більшість застосувань хеш-функцій в криптографії:

Незворотність: для заданого значення хеш-функції m повинно бути обчислювально нездійсненно знайти блок даних X, для якого H(X)=m.Стійкість до колізій першого роду: для заданого повідомлення M повинно бути обчислювально нездійсненно підібрати інше повідомлення N, для якого H(N)=H(M).

Стійкість до колізій другого роду: має бути обчислювально нездійсненно підібрати пару повідомлень (M, M’) , що мають однаковий хеш.

Дані вимоги не є незалежними:

Оборотна функція нестійка до колізій першого і другого роду.Функція, нестійка до колізій першого роду, нестійка до колізій другого роду; зворотне невірно.

Швидкості шифрування деяких хеш-функцій на одному ядрі процесора Intel Core i7-2630QM (Sandy Bridge на 2 ГГц)

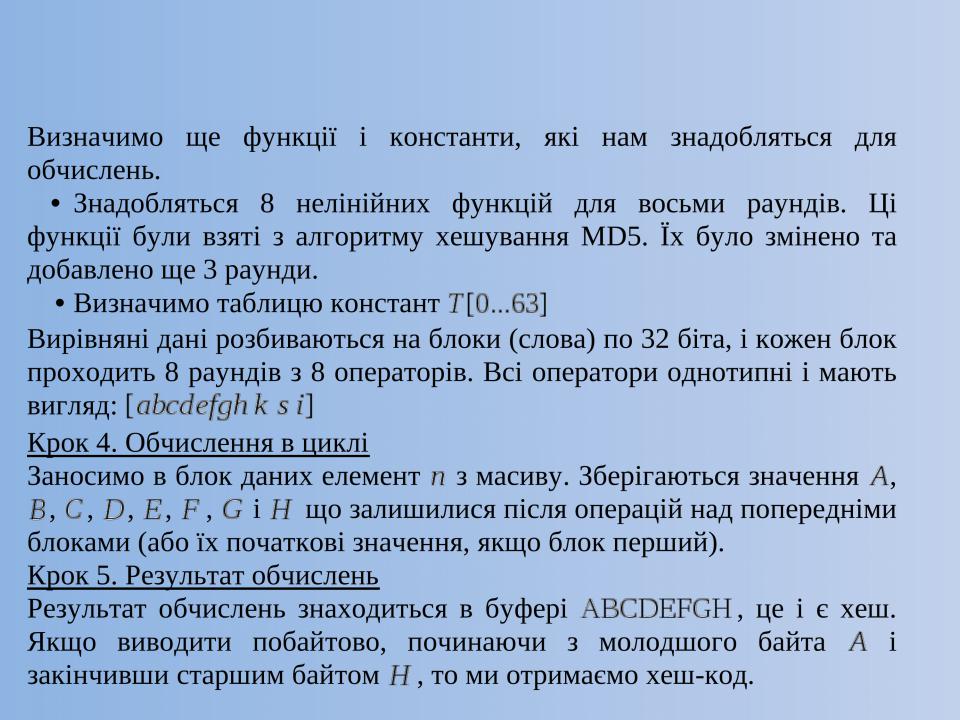

Алгоритм запропонованої хеш-функції

Крок 1. Вирівнювання потоку Дописують одиничний біт в кінець потоку, потім необхідне

число нульових біт. Вхідні дані вирівнюються так, щоб їх новий розмір був порівнянний з 896 по модулю 1024.

Крок 2. Додавання довжини повідомлення У 128 біт, які залишились, дописують 128-бітове представлення

довжини даних до вирівнювання. Після цього довжина потоку стане кратною 1024. Обчислення будуть ґрунтуватися на представленні цього потоку даних у вигляді масиву слів по 1024 біт.

Крок 3. Ініціалізація буфера Для обчислень ініціалізуються 8 змінних розміром 32 біта і

задаються початкові значення шістнадцятковими числами. У цих змінних будуть зберігатися результати проміжних обчислень. Початковий стан називається ініціалізучим вектором.

Алгоритм запропонованої хеш-функції (продовження)

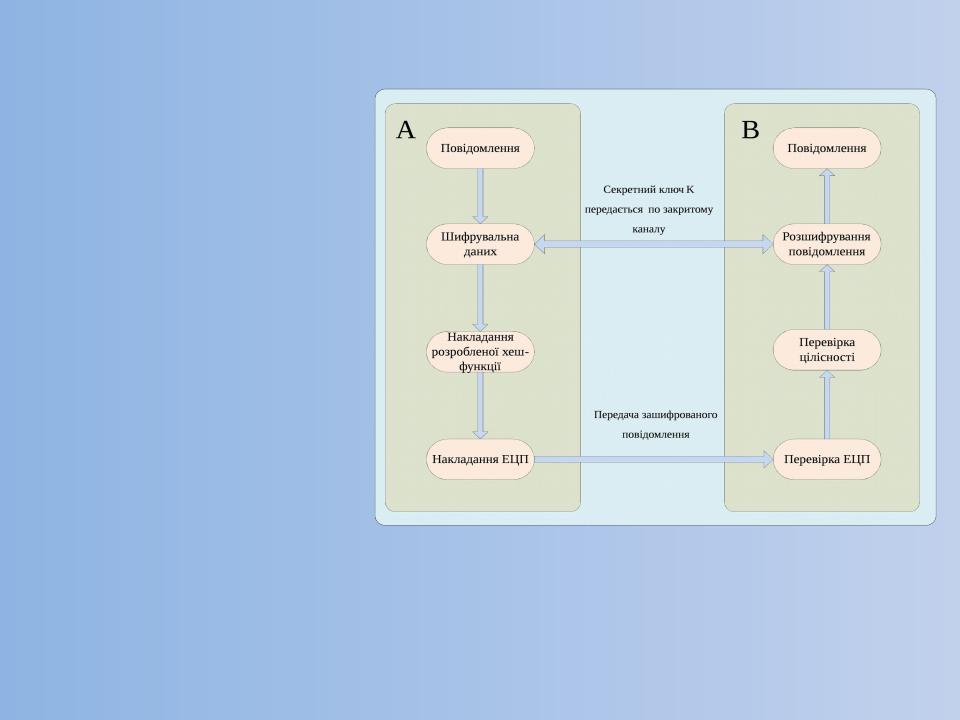

Система контролю цілісності державних інформаційних ресурсів

Етап1.Користувач А зашифровує повідомлення. Секретний ключ К передається по закритому каналу.

Етап2.Накладання розробленої хеш-функції на зашифроване повідомлення. Етап3.Накладання електронно-цифрового підпису (ЕЦП

Етап 4. Передача зашифрованого повідомлення користувачеві В. Етап 5. Перевірка ЕЦП.

Етап 6.Користувач В перевіряє цілісність повідомлення Етап 7.У випадку коректності перевірки цілісності, користувач В розшифровує повідомлення секретним ключем К.