- •Лекція 1 Введение

- •Термины и определения в области информационной безопасности

- •Общая классификация угроз информационной безопасности

- •Вредоносное программное обеспечение

- •Угрозы безопасности сетевых информационных систем Удаленные воздействия на сетевые информационные системы, их классификация

- •Типовые удалённые атаки

- •Формирование системы информационной безопасности

- •Мероприятия системы защиты информации технического характера

- •Лекція 2 Механизмы защиты информации

- •Антивирусные средства защиты информации

- •Криптографические методы защиты информации

- •Способы предотвращения удаленных атак на информационные системы

- •Программно-аппаратные средства обеспечения безопасности информационных сетей

- •Межсетевой экран

- •Типы межсетевых экранов

- •Сравнение аппаратных и программных межсетевых экранов

- •Прокси-сервер

- •Интернет-маршрутизатор

- •Лекція 3 Технологии безопасности беспроводных сетей

- •Унифицированные решения

- •Лекція 4

- •Протоколы и функции, обеспечивающие работу сети

- •Маршрутизация

- •Протокол ospf

- •Сервисы dhcp

- •Сервисы dns

- •Резервирование маршрутов (Route Failover)

- •Балансировка нагрузки сети

- •Лекція 5

- •Igmp для iptv

- •Поддержка uPnP

- •Качество обслуживания (QoS) и управление полосой пропускания трафика (Traffic Shaping)

- •Технология SharePort

- •Уведомление о нештатных событиях по электронной почте

- •Лекція 6 Фильтрация трафика

- •Виртуальные локальные сети vlan

- •Виртуальные частные сети (vpn)

- •IpSec в межсетевых экранах d-Link

- •Лекція 7 Технология преобразования сетевых адресов (nat)

- •Механизмы pat и nat

- •Virtual Servers

- •Прозрачный режим (Transparent mode)

- •Лекція 8 Функции idp, wcf, av

- •Idp-поиск соответствия с образцом (idp Pattern Matching)

- •Технология ZoneDefense

- •Лекція 9 Обзор маршрутизаторов d-Link

- •Интернет-маршрутизаторы для малых офисов и рабочих групп

- •Интернет-маршрутизаторы серии Unified Services

- •Маршрутизаторы adsl

- •Обзор межсетевых экранов NetDefend d-Link

- •Архитектура NetDefendOs

- •Прохождение пакета через межсетевой экран d-Link

- •Лекція 10 Управление межсетевыми экранами d-Link NetDefend

- •Управление межсетевыми экранами NetDefend через интерфейс командной строки (cli)

- •Управление межсетевыми экранами NetDefend через Web-интерфейс

- •Додаток а Знакомство с Web-интерфейсом Интернет-маршрутизаторов d-Link на примере dir-857

- •Додаток в. Знакомство с Web-интерфейсом межсетевых экранов NetDefend d-Link на примере dfl-860e

- •Додаток с Сравнительная таблица межсетевых экранов d-Link серии NetDefend

- •Примечания

Управление межсетевыми экранами NetDefend через Web-интерфейс

Для управления системой через Ethernet-интерфейс с помощью стандартного Web-браузера, NetDefendOS поддерживает интуитивно-понятный Web-интерфейс (WebUI). Что позволяет администратору конфигурировать устройство с любого сетевого компьютера без добавления специального клиентского программного обеспечения.

Общие свойства интерфейса

Новому межсетевому экрану D-Link NetDefend с заводскими настройками системой NetDefendOS автоматически назначен внутренний IP-адрес по умолчанию на интерфейсе LAN1 (или интерфейс LAN на моделях с одним локальным интерфейсом). IP-адрес, назначаемый интерфейсу управления, зависит от модели межсетевого экрана NetDefend.

Для моделей DFL-260E/860E/1660/2560 IP-адрес интерфейса управления при использовании протокола HTTPS по умолчанию: https://192.168.10.1 . А для более ранних моделей DFL-210/260/800/860/1600/2500 – https://192.168.1.1 .

Слева в Web-интерфейсе представлено древовидное меню, обеспечивающее навигацию по различным объектам NetDefendOS. Центральная часть Web-интерфейса отображает информацию о выбранном в меню объекте.

Основные свойства интерфейса

При изменении IP-адреса LAN необходимо зайти на интерфейс DFL по новому IP-адресу в течение 30 секунд (период времени задан по умолчанию, его можно изменить в папке System → Remote Management → Advanced Settings → Validation Timeout).

Для всех моделей имя пользователя и пароль по умолчанию: admin. В целях безопасности, после подключения к межсетевому экрану NetDefend, рекомендуется изменить пароль учетной записи, используемый по умолчанию.

Все объекты и правила, созданные, но не подтвержденные нажатием кнопки "OK", должны быть отменены нажатием кнопки "CANCEL" . Иначе этот объект или правило останется и будет назван "Untitled" .

Нельзя активировать конфигурацию, если где-либо присутствует объект или правило, для которого заданы не все настройки, например "Untitled" .

Проверка трафика на соответствие правилам производится сверху вниз.

Записи объектов, правил, серверов и т.д. можно переставлять местами с помощью выбора Move Up – Move Down.

Запись удаленного объекта представлена перечеркнутым шрифтом.

Для предотвращения неавторизованного доступа к системе другими пользователями, выходить из системы рекомендуется после нажатия кнопки Logout справа в строке меню.

По умолчанию, доступ к Web-интерфейсу разрешен только из внутренней сети. Если необходимо включить доступ из других сегментов сети, можно сделать это, изменив политику удаленного управления.

Пример:

Включение удаленного управления через протокол HTTPS

Интерфейс командной строки:

gw-world:/> add RemoteManagement RemoteMgmtHTTP https Network=all-nets Interface=any LocalUserDatabase=AdminUsers HTTPS=Yes

Web-интерфейс:

Перейдите в System → Remote Management → Add → HTTP/HTTPS Management.

Введите Имя (Name) политики удаленного управления HTTP/HTTPS, например, https.

Отметьте поле HTTPS.

Выберите следующее из списков выпадающего меню:

User Database: AdminUsers

Interface: any

Network: all-nets

OK

Конфигурирование межсетевых экранов NetDefend

Система конфигурации состоит из Объектов конфигурации, где каждый объект представляет собой конфигурируемый элемент различного типа. К объектам конфигурации относятся: записи в таблице маршрутизации, записи адресной книги, описание сервиса, IP-правила и т. д. Каждый объект конфигурации обладает набором свойств, которые составляют значения объекта.

При создании разнообразных конфигураций соединений, как правило, выполняются три шага конфигурирования:

1 шаг. Создание и проверка объектов.

2 шаг. Создание правил (правила IP, правила IDS, правила аутентификации).

3 шаг. Создание и проверка правил маршрутизации.

Создание и проверка объектов.

Важнейшей частью конфигурации является ОБЪЕКТ (Objects).

Объект – это простейший элемент конфигурации, такой как IP-адрес, сеть, ключ и т.п. Каждый объект имеет имя и может использоваться во многих местах конфигурации устройства.

Объекты – основная единица конфигурации устройства, они используются практически везде: в таблицах маршрутизации, в правилах, в конфигурации интерфейсов, VPN и т.д.

Объекты – Адресная книга (Address Book)

Адресная книга содержит объекты c заданным именем, с различной адресацией, включая IP-адреса интерфейсов и диапазон адресов сетей. При использовании имен объектов вместо самих адресов, нужно будет изменить значение только одного поля, а не каждого, где встречается данный адрес.

Объект IPv4 Address предназначен для информации об адресах хостов, сетей и дапазонов IP-адресов. Каждый хост представляется своим уникальным IP-адресом (например: 192.168.1.1). IP-сеть представлена с использованием бесклассовой внутридоменной маршрутизации - Classless Inter Domain Routing (CIDR) или иначе – с маской подсети, например: 192.168.1.1/24. Диапазон обозначает последовательный порядок адресов хостов, например: диапазон 192.168.1.10-192.168.1.14 включает 5 хостов.

Рис. 10.15. Добавление или изменение объектов адресной книги через Web-интерфейс межсетевого экрана NetDefend

Автоматическая генерация адресов объектов. При первичном запуске системы определенным объектам адреса задаются автоматически. К ним относятся:

Адреса интерфейса (Interface Addresses):

Для каждого Ethernet-интерфейса системы предопределена IP-адресация для двух объектов – один объект с IP-адресом фактического интерфейса и второй представляет локальную сеть для этого интерфейса.

Интерфейс объекта прописан, как interfacename_ip (например, lan_ip), а интерфейс объекта сети – interfacenamenet (например, lannet).

Шлюз по умолчанию (Default Gateway):

IP-адрес объекта, прописанный interfacename_gw, представляет собой шлюз системы по умолчанию. Например, объект wan1_gw используется прежде всего таблицей маршрутизации, кроме этого – подсистемой DHCP-клиента, чтобы хранить адресную информацию, полученную от DHCP-сервера. Если IP-адрес шлюза по умолчанию изменить, объект wan1_gw будет содержать указанный адрес. Если же не вносить никаких изменений, значение объекта останется по умолчанию 0.0.0.0.

Все сети (All-nets):

IP-адрес объекта all-nets инициализирован значением 0.0.0.0/0, таким образом представляя все возможные IP-адреса. Этот объект активно используется при настройке многих конфигураций.

При использовании DHCP-клиента или соединения PPPoE на интерфейсе автоматически заданы два дополнительных объекта: interfacename_dns1 и interfacename_dns2. Например, для интерфейса wan1 эти объекты выражаются, как wan_dns1 и wan_dns2, а для интерфейса PPPoE их можно обозначить, как pppoe_dns1 и pppoe _dns2.

Объекты Ethernet-адреса используются для обозначения символьными именами Ethernet-адресов (или MAC-адресов). Они применяются, например, при заполнении ARP-таблиц статическими ARP-данными, или в другой части конфигурации, где символьное имя предпочтительнее числовых (шестнадцатиричных) Ethernet-адресов.

При определении Ethernet-адреса используется формат aa-bb-cc-dd-ee-ff.

Объекты – ALG with AV/WCF

ALG (Application Layer Gateway) – механизм, позволяющий анализировать трафик. Анализируются данные протоколов и предпринимают действия, базируясь на сконфигурированных правилах. Нужный ALG определяется при конфигурации сервиса (Service). Трафик, подпадающий под параметры сервиса, будет обработан с использованием выбранного ALG.

Рис. 10.16. Добавление или изменение объектов ALG через Web-интерфейс межсетевого экрана NetDefend

Объекты – Сервисы (Services)

Определяется IP-протокол и его параметры. Например, сервис http определен как протокол TCP с портом назначения 80, а сервис SMTP использует порт 25.

При установке правил фильтрации сервиса возможно использование объекта all_services, ссылающегося на все протоколы, но с точки зрения безопасности эффективнее использовать более определенные типы сервисов.

Рис. 10.17. Добавление или изменение объектов Сервисы через Web-интерфейс межсетевого экрана NetDefend

ВНИМАНИЕ: Сервис http-all не включает в себя DNS-протокол. Необходимый для Web-серфинга DNS-протокол входит в состав сервиса dns-all, который можно добавить в группу сервиса http-all и связать IP-правилами.

Объекты – Расписание (Schedules)

Расписание позволяет применять правила только в определенное время.

Рис. 10.18. Добавление или изменение объектов Расписание через Web-интерфейс межсетевого экрана NetDefend

Объекты аутентификации – Authentication Objects

Определяет аутентификацию пользователей и шлюзов с помощью Pre-shared-ключей и сертификатов X.509.

Сертификат – это цифровой аналог удостоверения личности. Он позволяет идентифицировать предъявителя надежным и безопасным способом по технологии открытого/закрытого ключей. Сертификаты могут быть использованы для аутентификации, как пользователей, так и других шлюзов. Например, сертификат может быть использован для аутентификации VPN-туннеля.

Рис. 10.19. Добавление или изменение объектов аутентификации через Web-интерфейс межсетевого экрана NetDefend

Создание правил

Раздел правил (Rules) предназначен для создания списка правил.

Правила межсетевого экрана – это "сердце" межсетевого экрана. Правила являются основным фильтром, который разрешает или запрещает определенному типу трафика проходить через межсетевой экран. Правила также используются для управления пропускной способностью, функцией ограничения полосы пропускания трафика, проходящего через интерфейс WAN.

Основные наборы правил системы NetDefendOS определяют политики безопасности и используются для фильтрации параметров. К ним относятся:

IP-правила, определяющие, какой трафик пройдет через межсетевой экран NetDefend и для какого трафика требуется преобразование адреса (выбор осуществляется в древовидном меню в папке Rules → IP Rules).

Pipe-правила, определяющие, какой трафик активирует ограничение полосы пропускания трафика Traffic Shaping (выбор осуществляется в древовидном меню в папке Traffic Managment → Traffic Shaping → Pipe Rules).

Правила маршрутизации на основе политик, определяющие таблицы маршрутизации для трафика (выбор осуществляется в древовидном меню в папке Routing → Routing Rules) .

Правила аутентификации, определяющие, какой трафик активизирует процесс аутентификации (выбор осуществляется в древовидном меню в папке User Authentification → User Authentification Rules) .

Существуют два способа пропускания трафика через межсетевой экран NetDefend:

Отклоняется весь трафик, кроме разрешенного.

Пропускается весь трафик, кроме запрещенного.

Для обеспечения наилучшей безопасности в системе NetDefendOS по умолчанию применяется первый метод, т.е. при первой установке и запуске в NetDefendOS не определены IP-правила, за исключением минимальных, и весь трафик отклоняется. Для прохождения любого трафика через межсетевой экран NetDefend (включая ICMP-запросы Ping) администратору необходимо определить соответствующие IP-правила.

Когда через межсетевой экран устанавливается новое соединение, то правила проверяются по списку сверху вниз до тех пор, пока не будет найдено правило, соответствующее новому соединению. Для нового соединения выполнятся действие, записанное в правиле. Если это действие – разрешить (Allow), соединение устанавливается, и структура, описывающая соединение, добавляется во внутреннюю таблицу соединений межсетевого экрана. Если действие – запретить (Reject) или отклонить (Drop), соединение будет отклонено.

Выбор необходимого действия производится при создании правила в поле Action:

Рис. 10.20. Выбор действия для правил (IP Rules)

Drop (отклонить) – Пакеты, попадающие под правило с действием "Drop", будут немедленно отклонены. Информация о таких пакетах будет занесена в журнал (log), если на странице Logging Settings включена регистрация событий в журнале.

Рис. 10.21. Выбор действий

Reject (отклонить) – Действие "Reject" работает примерно также как и Drop. Но кроме этого, межсетевой экран отправляет сообщение ICMP UNREACHABLE назад отправителю пакета или, если отклоненный пакет был пакетом TCP, сообщение TCP RST. Информация о таких пакетах будет занесена в журнал (log), если на странице Logging Settings включена регистрация событий в журнале.

Allow (разрешить) – Пакеты, попадающие под правило с действием "Allow", будут проходить далее в систему проверки содержимого, которая будет помнить, какое соединение было открыто. Информация об открытых соединениях записывается в таблицу соединений. Поэтому, правила для обратного трафика не требуются, поскольку трафик, относящийся к отрытым соединениям, автоматически пропускается, не добираясь до правил проверки. Если на странице Logging Settings включена регистрация проверки трафика, будет выполняться запись в журнал соответствующих сообщений (log).

NAT (динамическая трансляция адресов) – Правило с действием "NAT" динамически транслирует адреса и "скрывает" адрес отправителя. В основном используется для скрытия внутренних адресов защищаемой сети – все компьютеры внутренней сети используют один внешний адрес.

Forward fast (быстрый проброс) – Пакетам, удовлетворяющим правилу с действием "Forward fast", прохождение разрешается незамедлительно. Межсетевой экран не записывает соединения по этим правилам в таблицу соединений, и, соответственно, не отслеживает контекст соединения для этих пакетов. Этот метод работает быстрее для протоколов, не использующих соединения. Для протоколов с большим объемом передаваемого трафика через одно соединение действие Allow работает быстрее.

SAT (статическая трансляция адреса) – Правило с действием "SAT" определяет статическую трансляцию адреса из внешнего во внутренний. Решение о разрешении прохождения трафика принимается другими правилами.

SLB SAT* (Server Load Balancing SAT) – Балансировка нагрузки сервера с использованием статической трансляции.

Multiplex SAT* – Правило с действием Multiplex SAT определяет статическую трансляцию для широковещательных адресов.

* Доступность действий SLB SAT и Multiplex SAT зависит от конкретной модели.

Назначение опций при создании правил

Рис.

10.22. Опции для правил

(IP Rules)

Рис.

10.22. Опции для правил

(IP Rules)

Adrress Filter – Фильтр по адресу источника и назначения.

Source Interface – Указывает интерфейс, с которого принят пакет. Может быть указан VPN-туннель.

Source Network – Определяет диапазон IP-адресов, с которыми будет сравниваться адрес источника в принятом пакете.

Destination Interface – Указывает интерфейс, через который передается принятый пакет. Может быть указан VPN-туннель.

Destination Network – Определяет диапазон IP-адресов, с которыми будет сравниваться адрес назначения в принятом пакете.

Применительно к межсетевым экранам выделяют два логических интерфейса: core и any.

Core находится в "сердце" межсетевого экрана, от физических интерфейсов весь трафик пересылается на интерфейс core с целью управления политиками безопасности.

Any – означает все возможные интерфейсы, включая core.

Расписание применения правил – Необходимое расписание применения правил можно выбрать из выпадающего меню в поле Schedules. Если правило должно быть активно всегда, указывается Always.

Создание и проверка правил маршрутизации

Системой NetDefendOS поддерживается два типа маршрутизации: статическая и динамическая.

Статическая маршрутизация – основная и наиболее распространенная форма маршрутизации. Термин "статическая" означает, что записи в таблицу маршрутизации добавляются вручную и поэтому постоянны (статичны). Для больших сетей, где применятся сложная топология построения, запись в таблицы маршрутизации вручную затруднительна и отнимает много времени. В таких случаях используется динамическая маршрутизация.

Задача маршрутизации решается на основе анализа записей таблиц маршрутизации (Routing Tables) – правил, а единственные данные, которые можно фильтровать, – это IP-адрес назначения пакета. Маршрутизацией, основанной на правилах, обычно называется расширенная маршрутизация, при которой дополнительные поля пакета учитываются при принятии решения о его маршрутизации. В межсетевых экранах каждое правило может содержать собственное решение по маршрутизации; по существу, маршрутизация проводится в соответствии с IP-адресами источника и назначения.

Приведем пример работы межсетевого экрана NetDefend c использованием типичной маршрутизации.

Рис. 10.23. Сценарий типичной маршрутизации

Компьютеры пользователей соединены через LAN-интерфейс с адресацией сети 192.168.1.0/24 . Через DMZ-порт создана DMZ-сеть с адресацией 172.17.100.0/24 . Через WAN-интерфейс 10.10.10.0/24 и ISP-шлюз 10.10.10.1 организован публичный доступ в Интернет.

Для данного примера таблица маршрутизации выглядит следующим образом:

Информация из таблицы определяет:

1 Маршрут (Route 1) перенаправляет пакеты сети 192.168.1.0/24 на lan-интерфейс. Шлюз не обязателен.

2 Маршрут (Route 2) – все пакеты, направленные к хостам сети 172.17.100.0/24 должны быть отправлены на DMZ-интерфейс. Для этого маршрута шлюз также не определен.

3 Маршрут (Route 3) – все пакеты, направленные к хостам сети 10.10.10.0/24 должны быть отправлены на WAN-интерфейс. Шлюз для доступа к хостам не требуется.

4 Маршрут (Route 4) – пакеты, направляемые к любому хосту (сеть all-nets соответствует всем хостам), должны быть отправлены на WAN-интерфейс и шлюз с IP-адресом 10.10.10.1. Шлюз будет обращаться к таблице маршрутизации для выяснения дальнейшего маршрута пакета.

Маршрут с назначением all-nets называется Default Route (маршрут по умолчанию), так как он будет соответствовать всем пакетам, маршрут которых не определен. Такой маршрут обычно определяет интерфейс, связанный с публичной сетью Интернет.

Рис. 10.24. Основная таблица маршрутизации с настройками по умолчанию

![]()

Рис. 10.25. Основная таблица маршрутизации с настройками прозрачного режима (Transparent mode)

Таблица маршрутизации содержит информацию, на основе которой межсетевой экран принимает решение о дальнейшей пересылке пакетов. Таблица состоит из маршрутов, в каждом из которых содержится интерфейс назначения, сеть назначения, шлюз назначения, т.е. адрес хоста, которому следует передавать пакеты, и метрики. Метрики записей в таблице используются при вычислении кратчайших маршрутов к различным получателям. У основного подключения метрика имеет высший приоритет в отличие от резервного подключения (чем меньше параметр метрики, тем главнее маршрут). По умолчанию метрика маршрутов равна 100.

Системой NetDefendOS поддерживается дополнительная функция route monitoring (мониторинг маршрутов), предназначенная для контроля за успешным или неуспешным ходом выполнения маршрутизации.

По умолчанию межсетевой экран управляется основной таблицей маршрутизации. Кроме этого, устройство позволяет создавать собственные политики маршрутизации - Policy Routing. Для этого создаются альтернативные таблицы маршрутизации, состоящие из перечня маршрутов и самих политик. Маршруты определяют куда будут посылаться пакеты: интерфейс, адрес шлюза, адрес, который станет адресом источника пакетов в случае, если интерфейс имеет несколько IP-адресов. Политики направляют трафик в определенную таблицу маршрутизации (основную или альтернативную) в зависимости от адресов и интерфейсов источника/назначения, протоколов и портов (в случае протокола TCP или UDP) и расписания.

Следует отметить, что маршруты в таблицах маршрутизации, настроенных администратором, могут добавляться, удаляться и изменяться автоматически в процессе работы и эти изменения отображаются в таблицах маршрутизации. Это может быть связано с использованием динамической маршрутизации OSPF, т.е. записи в таблицах маршрутизации будут обновляться новыми маршрутами, полученными от других маршрутизаторов OSPF-сети. На содержание таблиц маршрутизации могут повлиять и неудачные (fail-over) маршруты.

При первом запуске межсетевого экрана система NetDefendOS автоматически добавит маршрут в главную таблицу маршрутизации main для каждого физического интерфейса с метрикой по умолчанию 100:

Рис. 10.26. Основная таблица маршрутизации

Автоматически создаваемые маршруты нельзя удалять вручную из таблицы маршрутизации. В свойствах интерфейса следует отключить опцию Automatically add a route for this interface using the given network (автоматическое добавление маршрута для этого интерфейса, использующего данную сеть):

Рис. 10.27. Отключение опции автоматического добавления маршрута

После отключения этой опции маршрут, созданный автоматически, будет удален из таблицы маршрутизации:

Рис. 10.28. Автоматическое удаление маршрута из основной таблицы маршрутизации

Маршрут all-nets (все сети) – наиболее важный маршрут, который обычно предназначен для публичного доступа в Интернет через ISP и определяется для любого физического интерфейса, который используется для соединения с Интернетом. В Web-интерфейсе маршрут all-nets добавляется в расширенных настройках (вкладка Advanced) Ethernet-интерфейса с помощью опции Automatically add a default route for this interface using the given default gateway (автоматическое добавление заданного по умолчанию маршрута для этого интерфейса, использующего заданный шлюз по умолчанию):

Рис. 10.29. Автоматическое добавление заданного по умолчанию маршрута

При включении этой опции маршрут all-nets автоматически добавляется в основную таблицу маршрутизации main интерфейса.

Маршруты Core (Core Routes) . Система NetDefendOS автоматически добавляет в таблицу маршрутизации маршруты Core. Эти маршруты предназначены непосредственно для системы и служат для определения движения трафика. Существует маршрут, который обязательно добавляется в каждый интерфейс системы. Другими словами, для LAN-интерфейса с адресом 192.168.1.1 и WAN-интерфейса с адресом 10.10.10.5 назначаются следующие маршруты:

При получении системой IP-пакета, чей адрес назначения – один из IP-интерфейсов (т.е. IP-адрес одного из интерфейсов системы), он направляется на интерфейс core, то есть обрабатывается непосредственно системой NetDefendOS.

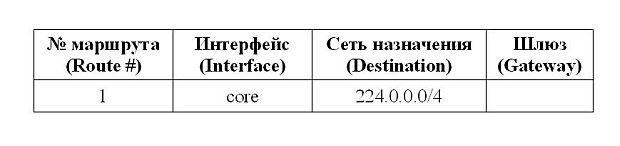

Помимо этого, создается маршрут для всех адресов многоадресной рассылки:

По умолчанию маршруты Core не отображаются в таблице маршрутизации и для просмотра этих маршрутов следует включить опцию Show all routes в меню Status → Routes. Отображение маршрутов Core появится в этом же окне:

![]()

Рис. 10.30. Включение опции отображения всех маршрутов

Маршрутизация на основе правил (Policy-Base Routing)

Когда возникает необходимость в PBR?

Маршрутизация на основе правил (PBR) используется там, где необходимо разделять трафик по какому-либо признаку и выбирать разный маршрут для каждого типа трафика в сочетании с интерфейсом источника/назначения и сетью источника/назначения.

![]()

Рис. 10.31. Использование маршрутизации на основе правил

PBR предоставляет администраторам гибкие возможности для определения правил маршрутизации на основе различных критериев, используя при этом альтернативные таблицы маршрутизации.

![]()

Рис. 10.32. Добавление или изменение маршрутизации на основе правил

Стандартная маршрутизация отправляет пакеты согласно информации об IP-адресе получателя, полученной из статических или динамических протоколов маршрутизации. Например, при использовании OSPF, маршрут для пакета выбирается из SPF-расчета наименьшей длины пути. В PBR маршруты для трафика можно выбирать, исходя из определенных параметров трафика.

PBR может быть следующих типов:

Source based routing

Таблицы маршрутизации выбираются на основе источникатрафика. При использовании подключений нескольких Интернет-провайдеров, PBR может направлять трафик разных пользователей по различным маршрутам. Например, трафик из одного диапазона адресов может передаваться через одно ISP-подключение, в то время как через второе ISP-подключение передается трафик из другого диапазона адресов.

Service based routing

Таблицы маршрутизации выбираются на основе сервисов. PBR может маршрутизировать конкретный протокол, например HTTP, через прокси-службы, такие как Web-кэш. Также можно настроить маршруты для определенных сервисов через выбранное ISP-подключение.

User based routing

Таблицы маршрутизации выбираются на основе идентификации пользователя или группы, к которой он принадлежит. Данный метод удобно использовать в распределенной корпоративной сети, при этом каждый пользователь может заключать договор с разными провайдерами.

Приведем пример использования различных маршрутов для входящего и исходящего трафика и/или решения вопроса о направлении всего трафика определенного сервиса (например, ftp-трафика) через второго провайдера, а в случае его недоступности, через первого. Для этого создается альтернативная таблица маршрутизации, например alternative, с соответствующими маршрутами:

Рис. 10.33. Добавление альтернативной таблицы маршрутизации

и правило (Routing Rule), указывающее маршрутизацию трафика в соответствии с таблицами:

Рис. 10.34. Создание правила с использованием таблиц маршрутизации

Для трафика, удовлетворяющего условиям, которые заданы фильтрами Address Filter (интерфейсы источника/назначения) и Service (протокол), указывается таблица маршрутизации, в соответствии с которой будет обрабатываться трафик (). Т.е., если трафик соответствует условиям данных фильтров, то он будет обработан согласно той таблице маршрутизации, на которую указывает Forward Table и Return Table. Forward Table определяет какой таблице маршрутизации обрабатывать исходящий трафик (в нашем примере – alternative), а Return Table указывает какая таблица маршрутизации будет использована для обработки входящего трафика (main). Благодаря такой структуре правил маршрутизации возможно гибкое управление как входящим, так и исходящим трафиком согласно заданным условиям (протоколу, источнику трафика и/или его назначению, а так же согласно его расписанию).

Рис. 10.35. Использование опций при создании правила маршрутизации

Выбор таблицы маршрутизации

Когда система получает пакет, относящийся к новому соединению, то для выбора таблицы маршрутизации выполняются следующие шаги:

Прежде чем применять правила маршрутизации, с помощью основной таблицы маршрутизации определяется интерфейс назначения. Поэтому важно, чтобы в таблице main был хотя бы маршрут по умолчанию (all-nets), который будет использован в случае, если более подходящий маршрут не будет найден.

На данном этапе, осуществляется поиск правил, соответствующих заданным параметрам: интерфейс и сеть источника/назначения и выбранный протокол/сервис. Если соответствующее правило найдено, то используется определенная таблица маршрутизации. Если соответствующее правило не найдено, то используется таблица main.

Как только выбрана необходимая таблица маршрутизации, осуществляется проверка фактической принадлежности IP-адреса источника принимающему интерфейсу. Ищется соответствие с правилами доступа (Access Rules). Если правила доступа или соответствие с ними не найдено, то в выбранной таблице маршрутизации осуществляется обратный поиск, а в качестве параметра используется IP-адрес источника. В случае если соответствие не найдено, в журнале Log генерируется сообщение об ошибке Default access rule.

На данном этапе в выбранной таблице маршрутизации осуществляется поиск маршрута, по которому пакет будет отправлен на интерфейс назначения. На результаты поиска влияет параметр Ordering. Для реализации виртуальной системы следует использовать опцию Only.

С этого момента соединение обрабатывается обычным набором IP-правил. Если в проверке участвует правило SAT, то выполняется преобразование адреса. Решение о том, какой маршрут использовать принимается до преобразования адресов, но фактический поиск маршрута выполняется с уже преобразованным адресом. Следует обратить внимание на то, что первоначальный поиск маршрута для определения интерфейса назначения осуществляется с еще не преобразованным адресом.

Если проверка IP-правилами прошла успешно, то в таблице состояний системы NetDefendOS открывается новое соединение и пакет передается через это соединение.

При выборе соответствующей альтернативной таблицы применяются связанные с таблицей параметры Ordering, которые устанавливают, как альтернативная таблица объединена с основной таблицей main. Существуют три возможные опции:

Default – по умолчанию маршрут ищется сначала в основной таблице маршрутизации. Если соответствующий маршрут не найден или найден маршрут по умолчанию с интерфейсом назначения all-nets (0.0.0.0/0), то осуществляется поиск в альтернативной таблице. Если соответствующий маршрут в альтернативной таблице не найден, то будет использоваться маршрут из таблицы main.

First – в этом случае маршрут ищется сначала в альтернативной таблице маршрутизации. Если соответствующий маршрут не найден, то поиск осуществляется в таблице main. Если в альтернативной таблице маршрутизации существует маршрут all-nets, то он выбирается, как подходящий.

Only– при выборе данной опции все таблицы маршрутизации, за исключением альтернативной, игнорируются. В данном случае администратору следует выделить каждому приложению по отдельной таблице маршрутизации, с определенным набором интерфейсов. Данную опцию следует выбирать при создании виртуальных систем, так как в одной таблице маршрутизации можно определить набор интерфейсов.

Первые две опции можно считать как объединение альтернативной таблицы с таблицей main и назначать только один маршрут, если в обеих таблицах найдено соответствие.

ВНИМАНИЕ: Маршрут с интерфейсом all-nets обязательно должен присутствовать в основной таблице main.

Проброс портов с использованием PBR

Довольно часто возникают ситуации, когда необходимо настроить проброс портов для доступа из внешней во внутреннюю сеть по резервному каналу (например, WAN2).

Для этого надо создать правило, которое укажет устройству, что на весь входящий трафик, направленный к резервному интерфейсу (wan2_ip), необходимо использовать альтернативную таблицу маршрутизации (Return routing table). Ниже приведет пример данного правила:

![]()

Рис. 10.36. Пример настройки правила (Routing Rule) при применении проброса портов