- •Лекція 1 Введение

- •Термины и определения в области информационной безопасности

- •Общая классификация угроз информационной безопасности

- •Вредоносное программное обеспечение

- •Угрозы безопасности сетевых информационных систем Удаленные воздействия на сетевые информационные системы, их классификация

- •Типовые удалённые атаки

- •Формирование системы информационной безопасности

- •Мероприятия системы защиты информации технического характера

- •Лекція 2 Механизмы защиты информации

- •Антивирусные средства защиты информации

- •Криптографические методы защиты информации

- •Способы предотвращения удаленных атак на информационные системы

- •Программно-аппаратные средства обеспечения безопасности информационных сетей

- •Межсетевой экран

- •Типы межсетевых экранов

- •Сравнение аппаратных и программных межсетевых экранов

- •Прокси-сервер

- •Интернет-маршрутизатор

- •Лекція 3 Технологии безопасности беспроводных сетей

- •Унифицированные решения

- •Лекція 4

- •Протоколы и функции, обеспечивающие работу сети

- •Маршрутизация

- •Протокол ospf

- •Сервисы dhcp

- •Сервисы dns

- •Резервирование маршрутов (Route Failover)

- •Балансировка нагрузки сети

- •Лекція 5

- •Igmp для iptv

- •Поддержка uPnP

- •Качество обслуживания (QoS) и управление полосой пропускания трафика (Traffic Shaping)

- •Технология SharePort

- •Уведомление о нештатных событиях по электронной почте

- •Лекція 6 Фильтрация трафика

- •Виртуальные локальные сети vlan

- •Виртуальные частные сети (vpn)

- •IpSec в межсетевых экранах d-Link

- •Лекція 7 Технология преобразования сетевых адресов (nat)

- •Механизмы pat и nat

- •Virtual Servers

- •Прозрачный режим (Transparent mode)

- •Лекція 8 Функции idp, wcf, av

- •Idp-поиск соответствия с образцом (idp Pattern Matching)

- •Технология ZoneDefense

- •Лекція 9 Обзор маршрутизаторов d-Link

- •Интернет-маршрутизаторы для малых офисов и рабочих групп

- •Интернет-маршрутизаторы серии Unified Services

- •Маршрутизаторы adsl

- •Обзор межсетевых экранов NetDefend d-Link

- •Архитектура NetDefendOs

- •Прохождение пакета через межсетевой экран d-Link

- •Лекція 10 Управление межсетевыми экранами d-Link NetDefend

- •Управление межсетевыми экранами NetDefend через интерфейс командной строки (cli)

- •Управление межсетевыми экранами NetDefend через Web-интерфейс

- •Додаток а Знакомство с Web-интерфейсом Интернет-маршрутизаторов d-Link на примере dir-857

- •Додаток в. Знакомство с Web-интерфейсом межсетевых экранов NetDefend d-Link на примере dfl-860e

- •Додаток с Сравнительная таблица межсетевых экранов d-Link серии NetDefend

- •Примечания

Лекція 8 Функции idp, wcf, av

По мере того, как бизнес-процессы становятся все более зависимыми от сетевой инфраструктуры, капиталовложения в решения по сетевой информационной безопасности становятся все более значимыми. D-Link представляет ряд мощных решений для защиты сетей предприятий от разнообразных угроз.

Межсетевые экраны серии NetDefend учитывают растущие требования, предъявляемые к сетевой безопасности, защите от атак хакеров, вирусных угроз и повышению конфиденциальности информации. Каждый межсетевой экран этой серии обеспечивает высокий процент возврата инвестиций, благодаря поддержке широкого набора функций, гибкой настройке и высокому уровню защиты сети.

Межсетевые экраны NetDefend обладают следующими функциональными системами:

IDP– Система обнаружения/предотвращения атак (Intrusion Detection/Prevention Service).

AV– Антивирусная система (Anti-Virus).

WCF– Система фильтрации Web-контента (Web Content Filtering).

Система обнаружения и предотвращения атак (IDP)

В первой главе мы упоминали о таком явлении, как сетевая атака. Так называемый жизненный цикл сетевой атаки можно условно разделить на несколько этапов:

анализ сети, позволяющий злоумышленнику определить потенциально уязвимые узлы в сети;

определение используемых сервисов и приложений, используемых потенциальной "жертвой";

из анализа используемых потенциальной "жертвой" атаки сервисов и приложений определение используемых (открытых) портов TCP / UDP;

определение используемых операционных систем и их версий.

После анализа всей полученной информации злоумышленник может выполнять конкретные действия на наиболее уязвимые места системы.

Широко распространённые системы обнаружения вторжений IDS (Intrusion Detection System), используемые в межсетевых экранах, предназначены для обеспечения сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Как правило, механизм IDS основан на определённом шаблоне и выдаст сигнал тревоги в случае обнаружения необычного или атакующего трафика. Важно заметить, что системы подобные IDS не в состоянии остановить атаку, они лишь оповещают о ней.

Система предотвращения вторжений IPS (Intrusion Prevention Service) является системой сетевой профилактики нового поколения. Помимо возможностей IDS, в этой системе обеспечивается возможность блокировать или отбрасывать нежелательные пакеты. Тем самым предохраняя внутренние узлы информационной системы от действий вредоносного трафика.

Межсетевые экраны NetDefend используют уникальную технологию IPS – компонентные сигнатуры, которые позволяют распознавать и обеспечивать защиту как против известных, так и против неизвестных атак. В результате данные устройства помогают при атаках (реальных или потенциальных) значительно снизить влияние на такие важные аспекты, как полезная нагрузка, закрытая информация, а также предотвратить компьютерные вторжения и распространение вредоносных ПО. Встроенные базы данных сигнатур используются на основе технологии Component-based, которая эффективно предотвращает все наиболее известные виды атак. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных сайтах (например, National Vulnerability Database и BugTraq). Межсетевые экраны NetDefend обеспечивают высокую эффективность сигнатур IPS, постоянно создавая и оптимизируя сигнатуры NetDefend через D-Link Auto-Signature Sensor System. Эти сигнатуры обеспечивают высокую точность обнаружения сетевых атак при минимальном количестве ошибочных срабатываний. Сочетая в себе функции безопасности, высокой производительности и своевременного обновления сигнатур, данное решение способно остановить Интернет-угрозы прежде, чем они смогут нанести вред защищаемым узлам.

Термины IDS (Intrusion Detection System – система обнаружения вторжений), IDP (Intrusion Detection and Prevention – система обнаружения и предотвращения вторжений) и IPS (Intrusion Prevention System – система предотвращения вторжений) попеременно встречаются в материалах D-Link, но под этими терминами понимается метод IDP.

Обнаружение вторжений (Intrusion Detection)

Отличие вторжений от вирусных атак состоит в том, что вирус обычно содержится в отдельном загрузочном файле, который закачивается в систему пользователя, а вторжения проявляются, как образцы (шаблоны) вируса, нацеленные на поиск путей преодоления механизмов обеспечения безопасности. Такие угрозы встречаются довольно часто и постоянно развиваются, так как их создание может быть автоматизировано. IDP-правила системы NetDefend обеспечивают защиту от угроз такого типа.

Подсистема обнаружения и предотвращения Intrusion Detection and Prevention (IDP) системы NetDefend разработана для защиты против попыток вторжения. Контролируя сетевой трафик, проходящий через межсетевой экран, IDP определяет образцы (шаблоны) вируса, указывающие на то, что предпринято вторжение. Обнаружив вторжение один раз, NetDefendOS IDP нейтрализует все последующие вторжения этого типа и их источник (как саму атаку, так и ее источник).

Для построения эффективной и надежной IDP-системы необходимо решить следующие вопросы:

Какой вид трафика следует анализировать?

Что нужно искать в данном трафике?

Какое действие должно выполняться при обнаружении вторжения?

Компоненты NetDefendOS IDP

Решение вышеперечисленных задач осуществляется за счет использования следующих механизмов:

Администратор задает IDP-правила (IDP Rules) для определения трафика, который нужно анализировать.

К проходящему через межсетевой экран трафику, соответствующему IDP-правилам, применяется поиск соответствия с образцом (шаблоном) вируса (Pattern Matching).

Если NetDefendOS IDP обнаружила вторжение, то выполняется действие (Action), указанное в правиле (IDP Rule).

Правила IDP (IDP Rules)

Компоненты правил

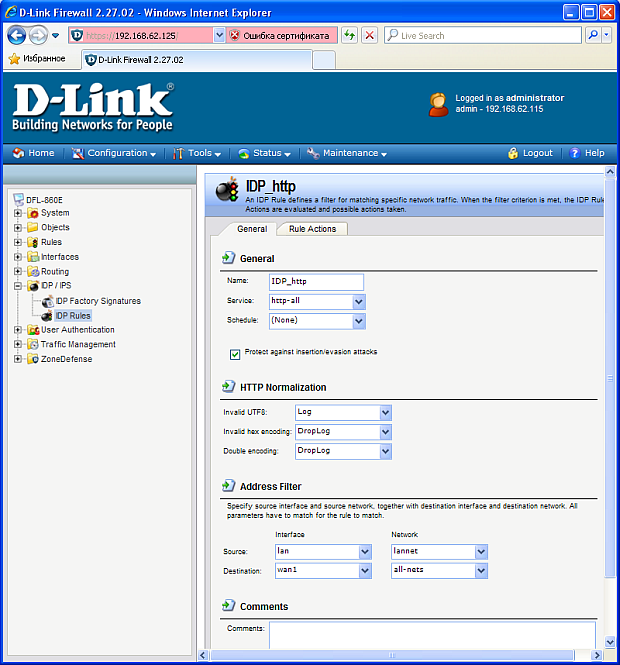

IDP-правила определяют, какой трафик или сервис нужно анализировать. Структура IDP-правил подобна структуре других политик безопасности системы NetDefendOS, например, IP-правил. IDP-правила определяют соответствие заданного интерфейса/адреса источника/получателя с объектом сервиса/протоколов. С IDP-правилами можно связать объект расписание.

ВНИМАНИЕ: IDP-правила определяют действие (Rule Action), которое следует предпринять при обнаружении вторжения во входящем трафике.

HTTP Normalization

Каждое правило IDP позволяет производить настройки процесса нормализации HTTP. Выбираются те условия, которые должны быть приняты при обнаружении IDP-несовместимости в URI (Uniform Resource Identifier – унифицированный идентификатор ресурса), встроенном в принятом запросе HTTP.

Условия URI, которые может детектировать IDP:

Invalid UTF8– Поиск любых недостоверных символов UTF-8 в URI.

Invalid hex encoding– Поиск недостоверной шестнадцатеричной последовательности.

Double encoding– Поиск любой шестнадцатеричной последовательности, которая зашифрована другой шестнадцатеричной последовательностью.

Рис. 8.1. Настройка IDP-правил на межсетевых экранах D-Link

Первоначальная обработка пакета

Порядок обработки пакетов следующий:

Входящий пакет принимается межсетевым экраном и NetDefendOS выполняет обычную проверку. Если пакет является частью нового соединения, то он проверяется IP-правилами перед прохождением к IDP-модулю. Если же пакет – часть существующего соединения, то он проходит прямо к IDP-системе. Если пакет не является частью существующего соединения или отклонен набором IP-правил, то он отбрасывается.

Информация об источнике и получателе сравниваются с набором IDP-правил, установленных администратором. Если соответствие найдено, то пакет проходит на следующий уровень обработки IDP-правилами – Pattern Matching. Если же соответствие с заданными IDP-правилами не найдено, тогда пакет принимается и IDP-система не предпринимает никаких дальнейших действий, а пакет проверяется набором IP-правил, таких как переадресация и запись в журнал.

Проверка отброшенных пакетов

Данная опция предусмотрена в NetDefendOS IDP для просмотра вторжений во всем трафике, даже тех пакетов, которые были отклонены IP-правилами при новом соединении и пакетов, являющихся частью несуществующего соединения, что позволяет администратору обнаружить вторжение в любом трафике. Только с использованием этой опции IDP Rule Action регистрирует событие в журнале.