Технологія захист інформації в локальних мережах / security_brochure(rus)

.pdf

Решения компании

Cisco Systems

по обеспечению безопасности

Автор: Мерике Кео, Сетевой Архитектор

Адаптация: Михаил Кадер, Системный Инженер

1

Содержание |

|

ВВЕДЕНИЕ............................................................................................................................................ |

5 |

ТЕРМИНОЛОГИЯ............................................................................................................................... |

5 |

ТРЕБОВАНИЯ К БЕЗОПАСНОСТИ СОВРЕМЕННЫХ СЕТЕЙ............................................... |

6 |

“МАСКАРАД” ........................................................................................................................................ |

6 |

ПОДСЛУШИВАНИЕ................................................................................................................................ |

6 |

МАНИПУЛИРОВАНИЕ ДАННЫМИ .......................................................................................................... |

6 |

ОТКАЗ ОТ ОБСЛУЖИВАНИЯ (DENIAL OF SERVICE - DOS)...................................................................... |

6 |

ОСНОВЫ БЕЗОПАСНОСТИ ДАННЫХ......................................................................................... |

7 |

КРИПТОГРАФИЯ .................................................................................................................................... |

7 |

СИММЕТРИЧНОЕ ШИФРОВАНИЕ ........................................................................................................... |

7 |

АСИММЕТРИЧНОЕ ШИФРОВАНИЕ......................................................................................................... |

9 |

БЕЗОПАСНЫЕ ХЭШ-ФУНКЦИИ............................................................................................................. |

10 |

ПРИМЕНЕНИЯ ТЕХНОЛОГИИ ШИФРОВАНИЯ ....................................................................................... |

11 |

АЛГОРИТМ ДИФФИ-ХЕЛЛМАНА ......................................................................................................... |

11 |

ЦИФРОВЫЕ ПОДПИСИ ......................................................................................................................... |

13 |

ЦИФРОВЫЕ СЕРТИФИКАТЫ................................................................................................................. |

14 |

ТЕХНОЛОГИИ БЕЗОПАСНОСТИ ДАННЫХ............................................................................. |

16 |

ТЕХНОЛОГИИ ИДЕНТИФИКАЦИИ ........................................................................................... |

17 |

S/KEY.................................................................................................................................................. |

17 |

ИДЕНТИФИКАЦИЯ С ПОМОЩЬЮ АППАРАТНЫХ СРЕДСТВ (TOKEN PASSWORD AUTHENTICATION)..... |

19 |

ИДЕНТИФИКАЦИЯ PPP ....................................................................................................................... |

20 |

ПРОТОКОЛ PPP PAP........................................................................................................................... |

20 |

ПРОТОКОЛ PPP CHAP........................................................................................................................ |

21 |

ПРОТОКОЛ PPP EAP........................................................................................................................... |

23 |

RADIUS.............................................................................................................................................. |

27 |

KERBEROS (ЦЕРБЕР) ........................................................................................................................... |

29 |

DCE .................................................................................................................................................... |

32 |

ТЕХНОЛОГИИ ЦЕЛОСТНОСТИ И КОНФИДЕНЦИАЛЬНОСТИ........................................ |

33 |

SSL ..................................................................................................................................................... |

33 |

SSH..................................................................................................................................................... |

34 |

S-HTTP............................................................................................................................................... |

35 |

SOCKS................................................................................................................................................ |

36 |

IPSEC .................................................................................................................................................. |

37 |

X.509 .................................................................................................................................................. |

42 |

ТЕХНОЛОГИИ УДАЛЕННОГО ДОСТУПА К ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ ... |

47 |

L2F...................................................................................................................................................... |

47 |

PPTP ................................................................................................................................................... |

47 |

L2TP ................................................................................................................................................... |

48 |

СЕРВИС ДИРЕКТОРИИ И ТЕХНОЛОГИИ НАИМЕНОВАНИЯ ........................................... |

49 |

LDAP.................................................................................................................................................. |

49 |

DNSSEC ............................................................................................................................................. |

51 |

РАЗРАБОТКА ПОЛИТИКИ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ.......................................... |

51 |

ПОЛИТИКА В ОТНОШЕНИИ ИНФОРМАЦИИ.......................................................................................... |

53 |

ДОСТУП ВНУТРЕННЕГО КОМПЛЕКСА................................................................................... |

53 |

ИДЕНТИЧНОСТЬ .................................................................................................................................. |

54 |

2

ЦЕЛОСТНОСТЬ..................................................................................................................................... |

54 |

АКТИВНЫЙ АУДИТ.............................................................................................................................. |

55 |

ВНЕШНИЙ УДАЛЕННЫЙ ДОСТУП............................................................................................ |

55 |

ИДЕНТИЧНОСТЬ .................................................................................................................................. |

55 |

ЦЕЛОСТНОСТЬ..................................................................................................................................... |

55 |

АКТИВНЫЙ АУДИТ.............................................................................................................................. |

55 |

ВНЕШНИЙ ДОСТУП СЕТИ ИНТЕРНЕТ..................................................................................... |

56 |

ИДЕНТИЧНОСТЬ .................................................................................................................................. |

56 |

ЦЕЛОСТНОСТЬ..................................................................................................................................... |

56 |

АКТИВНЫЙ АУДИТ.............................................................................................................................. |

56 |

СУЩЕСТВУЮЩИЕ РАЗРАБОТКИ CISCO ПО ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ |

|

СЕТИ ПРЕДПРИЯТИЯ..................................................................................................................... |

57 |

ИДЕНТИЧНОСТЬ .................................................................................................................................. |

57 |

CISCO PPP PAP/PPP CHAP ............................................................................................................... |

58 |

КЛИЕНТЫ CISCO TACACS+/RADIUS ............................................................................................... |

58 |

СЕРВЕРЫ CISCO TACACS+/RADIUS ................................................................................................ |

58 |

CISCOSECURE EASYACS..................................................................................................................... |

58 |

CISCOSECURE ACS ДЛЯ WINDOWS NT............................................................................................... |

59 |

CISCOSECURE ACS ДЛЯ UNIX ........................................................................................................... |

59 |

CISCOSECURE GRS ДЛЯ UNIX ........................................................................................................... |

59 |

ИДЕНТИФИКАЦИЯ CISCO FIREWALL...................................................................................... |

62 |

CISCO IOS LOCK AND KEY.................................................................................................................. |

62 |

PIX CUT-THROUGH PROXY................................................................................................................. |

63 |

CISCO IOS KERBEROS ......................................................................................................................... |

64 |

ЦЕЛОСТНОСТЬ................................................................................................................................. |

66 |

БЕЗОПАСНЫЙ ДОСТУП И КОНФИГУРАЦИЯ.......................................................................................... |

66 |

УСОВЕРШЕНСТВОВАНИЕ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ....................................... |

66 |

БЕЗОПАСНАЯ РАБОЧАЯ ГРУППА.......................................................................................................... |

67 |

БЕЗОПАСНОСТЬ ПЕРИМЕТРА ............................................................................................................... |

67 |

БЕЗОПАСНАЯ МАРШРУТИЗАЦИЯ ......................................................................................................... |

68 |

БЕЗОПАСНАЯ ПЕРЕСЫЛКА ДАННЫХ.................................................................................................... |

69 |

АКТИВНЫЙ АУДИТ......................................................................................................................... |

70 |

СРЕДСТВА NETSYS .............................................................................................................................. |

70 |

СКАНЕР УЯЗВИМОСТИ СИСТЕМЫ БЕЗОПАСНОСТИ NETSONAR ........................................................... |

70 |

СРЕДСТВА РАСЧЕТА И УПРАВЛЕНИЯ................................................................................................... |

71 |

СРЕДСТВА РАСЧЕТА ПРОТОКОЛОВ TACACS+ И RADIUS ................................................................ |

71 |

ПРОГРАММНЫЙ КОМПОНЕНТ CISCO IOS ROUTER NETFLOW............................................................. |

71 |

CISCO ENTERPRISE ACCOUNTING ДЛЯ NETFLOW ................................................................................ |

72 |

ЦЕНТРАЛИЗОВАННОЕ УПРАВЛЕНИЕ PIX ............................................................................................ |

72 |

MЕНЕДЖЕР РЕСУРСОВ CISCO .............................................................................................................. |

72 |

СРЕДСТВА РЕГИСТРАЦИИ ОШИБОК..................................................................................................... |

73 |

Syslog.............................................................................................................................................. |

73 |

СРЕДСТВА СДЕРЖИВАНИЯ НАПАДЕНИЙ ТИПА «ОТКАЗ В СЕРВИСЕ» DENIAL-OF-SERVICE DETERRENTS |

|

............................................................................................................................................................ |

73 |

НАПАДЕНИЯ ТИПА SYN FLOOD.......................................................................................................... |

73 |

НАПАДЕНИЕ ТИПА PING-OF-DEATH ..................................................................................................... |

75 |

НАПАДЕНИЕ ТИПА SMTP FLOODING (БОМБЫ ДЛЯ ЭЛЕКТРОННОЙ ПОЧТЫ)....................................... |

76 |

ЗЛОБНЫЕ АППЛЕТЫ............................................................................................................................. |

76 |

ДОПОЛНИТЕЛЬНЫЕ ПЕРСПЕКТИВНЫЕ ФУНКЦИОНАЛЬНЫЕ ВОЗМОЖНОСТИ |

|

ПО ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ..................................................................................... |

76 |

СОВРЕМЕННЫЕ СЦЕНАРИИ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ.... |

77 |

3

СЦЕНАРИЙ 1:НЕОБХОДИМОСТЬ В МИНИМАЛЬНОЙ БЕЗОПАСНОСТИ .................................................. |

77 |

Политика безопасности .............................................................................................................. |

78 |

Обеспечение политики ................................................................................................................. |

78 |

ПОДКЛЮЧЕНИЕ К СЕТИ ИНТЕРНЕТ..................................................................................................... |

79 |

ПОДКЛЮЧЕНИЕ УДАЛЕННОГО ДОСТУПА ............................................................................................ |

80 |

ПОДКЛЮЧЕНИЕ КОМПЛЕКСА.............................................................................................................. |

83 |

СЦЕНАРИЙ 2: НЕОБХОДИМОСТЬ В БЕЗОПАСНОСТИ ПРОМЕЖУТОЧНОГО УРОВНЯ.............................. |

84 |

Политика безопасности .............................................................................................................. |

84 |

Обеспечение политики ................................................................................................................. |

85 |

Команды конфигурации PIX ........................................................................................................ |

88 |

Команды конфигурации Cisco IOS Router/Firewall.................................................................... |

89 |

Команды конфигурации маршрутизатора ................................................................................ |

92 |

Команды конфигурации коммутатора ...................................................................................... |

93 |

СЦЕНАРИЙ 3 : НЕОБХОДИМОСТЬ СТРОГОЙ СИСТЕМЫ БЕЗОПАСНОСТИ.............................................. |

94 |

Политика безопасности .............................................................................................................. |

94 |

Обеспечение политики ................................................................................................................. |

95 |

Команды конфигурации PIX ........................................................................................................ |

97 |

Команды конфигурации маршрутизатора отделения компании............................................ |

98 |

Команды конфигурации маршрутизатора .............................................................................. |

100 |

РЕЗЮМЕ............................................................................................................................................ |

101 |

ПРИЛОЖЕНИЕ А: ИСТОЧНИКИ ИНФОРМАЦИИ CISCO В ОБЛАСТИ |

|

БЕЗОПАСНОСТИ ............................................................................................................................ |

102 |

РУКОВОДСТВА CISCO ПО КОНФИГУРАЦИИ ДЛЯ ПРОГРАММНЫХ ПРОДУКТОВ В ОБЛАСТИ |

|

ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ И ДЛЯ СООТВЕТСТВУЮЩИХ ПРОГРАММНЫХ КОМПОНЕНТОВ:....... |

102 |

ДОПОЛНИТЕЛЬНАЯ ИНФОРМАЦИЯ.................................................................................................... |

102 |

4

Введение

Всетевой отрасли все большее распространение получает термин “безопасность сетей предприятия”. Безопасность сетей является сложным вопросом отчасти из-за того, что в современном мире существует великое множество технологий безопасности, многие из которых решают сходные задачи и представляют собой лишь ступень на пути к более полным стратегическим решениям в данной области. В настоящем документе дается обзор технологий безопасности, который даст читателям общее представление о перспективах безопасности сетей и о том, как можно использовать продукты и средства компании Cisco для создания защищенных сетей предприятий. Этот документ может использоваться в сочетании с так называемыми “белыми книгами” (White Papers) Cisco и документацией, где детально описываются продукты и средства, упоминаемые в этом тексте.

Впервом разделе поясняются элементарные термины и обсуждаются причины, приводящие к необходимости защиты современных сетей. Затем описываются базовые понятия криптографии и различные методы поддержки безопасности, которые широко применяются в современной промышленности. В настоящее время компания Cisco Systems уже поддерживает эти методы или работает над ними. Большинство из них - это стандартные методы, которые разработаны “инженерной группой Интернет” (Internet Engineering Task Force - IETF) и связаны с сетевым протоколом IP. Обычно, когда необходимо поддержать услуги в области безопасности для других сетевых протоколах, не имеющих подобных стандартных решений, используется метод туннелирования этих протоколов с помощью протокола IP. За обзором технологий следует детальное описание принципов корпоративной политики в области безопасности, описание продуктов Cisco, а также разъяснения по поводу того, как продукты и функции операционной системы Cisco вписываются в архитектуру защищенной сети предприятия. В конце документа приводится пример корпоративной политики в области безопасности, подкрепленной соответствующей конфигурацией продуктов Cisco.

Терминология

Чтобы понять основы безопасности, необходимо прояснить терминологию, которая широко используется в данной области. Вот некоторые базовые термины и их определения:

Идентификация: Определение источника информации, то есть конечного пользователя или устройства (центрального компьютера, сервера, коммутатора, маршрутизатора и т.д.).

Целостность данных: Обеспечение неизменности данных в ходе их передачи. Конфиденциальность данных: Обеспечение просмотра данных в приемлемом формате только для лиц, имеющих право на доступ к этим данным.

Шифрование: Метод изменения информации таким образом, что прочитать ее не может никто, кроме адресата, который должен ее расшифровать.

Расшифровка: Метод восстановления измененной информации и приведения ее в читаемый вид.

Ключ: Цифровой код, который может использоваться для шифрования и расшифровки информации, а также для ее подписи.

Общий ключ: Цифровой код, используемый для шифрования/расшифровки информации и проверки цифровых подписей; этот ключ может быть широко распространен; общий ключ используется с соответствующими частными ключами.

Частный ключ: Цифровой код, используемый для шифрования/расшифровки информации и проверки цифровых подписей; владелец этого ключа должен держать его в секрете; частный ключ используется с соответствующим общим ключом.

Секретный ключ: Цифровой код, совместно используемый двумя сторонами для шифрования и расшифровки данных.

5

Ключевой отпечаток пальца: Читаемый код, который является уникальным для общего ключа и может использоваться для проверки подлинности его владельца. Хэш-функция: Математический расчет, результатом которого является последовательность битов (цифровой код). Имея этот результат, невозможно восстановить исходные данные, использованные для расчета.

Хэш: Последовательность битов, полученная в результате расчета хэш-функции.

Результат обработки сообщения (Message digest): Величина, выдаваемая хэш-

функцией (то же, что и “хэш”).

Шифр: Любой метод шифрования данных.

Цифровая подпись: Последовательность битов, прилагаемая к сообщению (зашифрованный хэш), которая обеспечивает идентификацию и целостность данных.

AAA - Authentication, Authorization, Accounting: Архитектура идентификации, авторизации и учета компании Cisco Systems.

Комплекс: группа или комплекс рядом расположенных зданий предприятия или организации.

NAS - Network Access Server: Сервер удаленного доступа к сети.

VPN - Virtual Private Networks: Виртуальные частные сети.

VPDN - Virtual Private Dial-Up Networks: Виртуальные коммутируемые частные сети.

Требования к безопасности современных сетей

Вопрос безопасности всегда стоял перед компьютерными сетями, но сегодня как никогда растет осознание того, насколько важна безопасность компьютерных сетей в корпоративных инфраструктурах. В настоящее время для каждой корпоративной сети необходимо иметь четкую политику в области безопасности (см. раздел "Разработка политики безопасности для предприятия"). Эта политика разрабатывается на основе анализа рисков, определения критически важных ресурсов и возможных угроз. Существует несколько основных типов угроз, представляющих большую опасность:

“Маскарад”

“Маскарад” означает, что один пользователь выдает себя за другого. При этом возникает вероятность несанкционированного доступа к важным системам. Использование механизмов идентификации и авторизации повышает уверенность в том, что пользователь, с которым вы устанавливаете связь, не является подставным лицом и что ему можно предоставить санкционированный доступ.

Подслушивание

Во время передачи данных о пользователях (пользовательских идентификаторов и паролей) или частных конфиденциальных данных по незащищенным каналам эти данные можно подслушать и впоследствии злоупотреблять ими. Методы шифровки данных снижают вероятность этой угрозы.

Манипулирование данными

Данные, которые хранятся на каких-либо носителях или передаются по каналам связи, в принципе можно изменить. Во многих методах шифрования используется технология защиты целостности данных, предотвращающая их несанкционированное изменение.

Отказ от обслуживания (Denial of Service - DoS)

Отказ от обслуживания (DoS) является разновидностью хакерской атаки, в результате которой важные системы становятся недоступными. Это достигается путем переполнения системы ненужным трафиком, на обработку которого уходят все ресурсы системной памяти и процессора. Многие продукты Cisco имеют средства для распознавания подобных атак и ограничения их воздействия на сеть.

Базовыми элементами политики в области безопасности являются идентификация, целостность и активная проверка. Идентификация призвана предотвратить угрозу обезличивания и несанкционированного доступа к ресурсам и данным. Хотя

6

авторизация не всегда включает в свой состав идентификацию, в этом документе мы будем исходить из того, что одно обязательно подразумевает другое. Целостность обеспечивает защиту от подслушивания и манипулирования данными, поддерживая конфиденциальность и неизменность передаваемой информации. И наконец, активная проверка означает проверку правильности реализации элементов политики безопасности и помогает обнаруживать несанкционированное проникновение в сеть и атаки типа DoS.

Прежде чем давать более подробное описание политики безопасности для корпоративных сетей, необходимо понимание основ криптографии и связанных с ней технологий, имеющих функции идентификации и поддержания целостности данных. Именно этому и посвящен следующий раздел.

Основы безопасности данных

В этом разделе описаны основные “строительные кирпичики”, необходимые для понимания более сложных технологий безопасности. Криптография является основой любой защищенной связи и поэтому так важно познакомиться с тремя основными криптографическими функциями: симметричным шифрованием, асимметричным шифрованием и односторонними хэш-функциями. Все существующие технологии идентификации, целостности и конфиденциальности созданы на основе именно этих трех функций. Цифровые подписи будут представлены в виде практического примера сочетания асимметричного шифрования с алгоритмом односторонней хэш-функции для поддержки идентификации и целостности данных.

Криптография

Криптографией называется наука составления и расшифровки закодированных сообщений. Кроме того криптография является важным строительным кирпичиком для механизмов идентификации, целостности и конфиденциальности. Идентификация является средством подтверждения личности отправителя или получателя информации. Целостность означает, что данные не были изменены, а конфиденциальность создает ситуацию, при которой данные не может понять никто, кроме их отправителя и получателя. Обычно криптографические механизмы существуют в виде алгоритма (математической функции) и секретной величины (ключа). Алгоритмы широко известны. В секрете необходимо держать только ключи. Ключ можно сравнить с номерным кодом для номерного замка. Хотя общая концепция номерного замка хорошо известна, вы не сможете открыть такой замок, если не знаете, какой код следует набрать. И чем больше разрядов у этого кода, тем дольше нужно потрудиться, чтобы подобрать его методом простого перебора. То же самое можно сказать и о криптографических ключах: чем больше битов в таком ключе, тем менее он уязвим.

Идентификация, целостность данных и конфиденциальность данных поддерживаются тремя типами криптографических функций: симметричным шифрованием, асимметричным шифрованием и хэш-функциями.

Симметричное шифрование

Симметричное шифрование, которое часто называют шифрованием с помощью секретных ключей, в основном используется для обеспечения конфиденциальности данных. На рисунке 1 показаны два пользователя, Алиса и Боб, которые хотят установить между собой конфиденциальную связь. Для этого Алиса и Боб должны совместно выбрать единый математический алгоритм, который будет использоваться для шифрования и расшифровки данных. Кроме того, им нужно выбрать общий ключ (секретный ключ), который будет использоваться с принятым ими алгоритмом шифрования/расшифровки.

Рисунок 1: Шифрование секретным ключом.

7

Весьма упрощенным примером алгоритма секретного ключа является так называемый шифр Цезаря, показанный на рисунке 2. Этот метод шифрования заключается в том, что каждая буква в тексте заменяется на другую букву, находящуюся на определенном расстоянии от нее в алфавите. При шифровании или расшифровке этот алгоритм как бы сдвигает буквы вверх и вниз по алфавиту. Ключом в этом примере являются три буквы.

Рисунок 2: Шифр Цезаря.

Совершенно ясно, что если кто-нибудь получит зашифрованное этим способом сообщение и будет знать алгоритм (куда сдвигать буквы - вверх или вниз по алфавиту), он сможет легко раскрыть ключ методом простого перебора, который заключается в том, что человек перебирает все возможные комбинации алгоритма до тех пор, пока не получит в результате расшифрованных текст. Обычно чем длиннее ключ и чем сложнее алгоритм, тем труднее решить задачу расшифровки простым перебором вариантов.

Сегодня широко используются такие алгоритмы секретных ключей, как Data Encryption Standard (DES), 3DES (или "тройной DES") и International Data Encryption Algorithm (IDEA). Эти алгоритмы шифруют сообщения блоками по 64 бита. Если объем сообщения превышает 64 бита (как это обычно и бывает), необходимо разбить его на блоки по 64 бита в каждом, а затем каким-то образом свести их воедино. Такое объединение, как правило, происходит одним из следующих четырех методов: электронной кодовой книги (ECB), цепочки зашифрованных блоков (CBC), x-битовой зашифрованной обратной связи (CFB-x) или выходной обратной связи (OFB).

Шифрование с помощью секретного ключа чаще всего используется для поддержки конфиденциальности данных и очень эффективно реализуется с помощью неизменяемых “вшитых” программ (firmware). Этот метод можно использовать для идентификации и поддержания целостности данных, но метод цифровой подписи (о котором мы скажем позже) является более эффективным. С методом секретных ключей связаны следующие проблемы:

8

•Необходимо часто менять секретные ключи, поскольку всегда существует риск их случайного раскрытия.

•Трудно обеспечить безопасное генерирование и распространение секретных ключей.

Для получения и безопасного распространения секретных ключей обычно используется алгоритм Диффи-Хеллмана (Diffie-Hellman), который описывается ниже.

Асимметричное шифрование

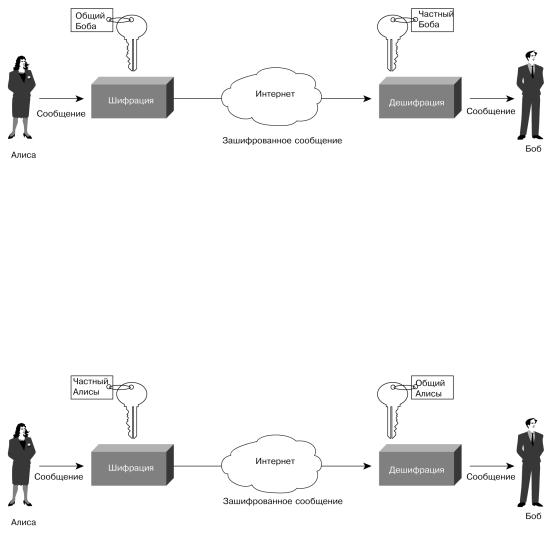

Асимметричное шифрование часто называют шифрованием с помощью общего ключа, при котором используются разные, но взаимно дополняющие друг друга ключи и алгоритмы шифрования и расшифровки. Этот механизм полагается на два взаимосвязанных ключа: общий ключ и частный ключ. Если Алиса и Боб хотят установить связь с использованием шифрования через общий ключ, обоим нужно получить два ключа: общий и частный (см. рисунок 3). Для шифрования и расшифровки данных Алиса и Боб будут пользоваться разными ключами.

Рисунок 3: Шифрование с помощью общего ключа.

Вот некоторые наиболее типичные цели использования алгоритмов общих ключей:

•обеспечение конфиденциальности данных;

•идентификация отправителя;

•безопасное получение общих ключей для совместного использования.

Чтобы лучше понять, как достигается конфиденциальность данных и проводится идентификация отправителя, пройдем по всему процессу шаг за шагом. Сначала и Алиса, и Боб должны создать свои пары общих/частных ключей. После создания таких пар Алиса и Боб должны обменяться своими общими ключами.

На рисунке 4 показано, как шифрование с помощью общих ключей обеспечивает конфиденциальность информации. Если Алиса хочет отправить Бобу конфиденциальные данные (другими словами, если она хочет, чтобы никто, кроме Боба, не смог их прочесть), она шифрует данные с помощью общего ключа Боба и отправляет Бобу данные, зашифрованные этим способом. Получив сообщение от Алисы, Боб расшифровывает его с помощью своего частного ключа. Так как никто, кроме Боба, не имеет этого частного ключа, данные, отправленные Алисой, может расшифровать только Боб. Таким образом поддерживается конфиденциальность данных.

Рисунок 4: Конфиденциальность данных, зашифрованных с помощью общего ключа.

9

На рисунке 5 показано, как шифрование с помощью общего ключа помогает проводить идентификацию отправителя. Боб хочет быть уверен, что сообщение отправлено именно Алисой, а не человеком, который выдает себя за нее. Поскольку общий ключ не является секретным, доступ к нему может получить кто угодно. Но если Алиса зашифрует сообщение своим частным ключом, Боб должен расшифровать его с помощью общего ключа Алисы. Идентификация происходит потому, что доступ к частному ключу Алисы имеет только она одна и поэтому данные могли быть зашифрованы только ею.

Рисунок 5: Идентификация отправителя с помощью шифрования общим ключом.

Важным аспектом асимметричного шифрования является то, что частный ключ должен храниться в тайне. Если частный ключ будет раскрыт, то человек, знающий этот ключ, сможет выступать от вашего имени, получать ваши сообщения и отправлять сообщения так, будто это сделали вы.

Механизмы генерирования пар общих/частных ключей являются достаточно сложными, но в результате получаются пары очень больших случайных чисел, одно из которых становится общим ключом, а другое - частным. Генерирование таких чисел требует больших процессорных мощностей, поскольку эти числа, а также их произведения должны отвечать строгим математическим критериям. Однако этот процесс генерирования абсолютно необходим для обеспечения уникальности каждой пары общих/частных ключей. Алгоритмы шифрования с помощью общих ключей редко используются для поддержки конфиденциальности данных из-за ограничений производительности. Вместо этого их часто используют в приложениях, где идентификация проводится с помощью цифровой подписи и управления ключами.

Среди наиболее известных алгоритмов общих ключей можно назвать RSA (Ривест, Шамир, Адельман) и ElGamal.

Безопасные хэш-функции

Безопасной хэш-функцией называется функция, которую легко рассчитать, но обратное восстановление которой требует непропорционально больших усилий. Входящее сообщение пропускается через математическую функцию (хэш-функцию), и в результате

10