Технологія захист інформації в локальних мережах / security_brochure(rus)

.pdf

aaa new-model

aaa new-model

aaa authentication login default tacacs+

aaa authentication login staff tacacs+ local

aaa authorization exec tacacs+ local

aaa authorization commands 0 tacacs+ none

aaa authorization commands 1 tacacs+ none

aaa authorization commands 15 tacacs+ local

aaa accounting update newinfo

aaa accounting exec start-stop tacacs+

aaa accounting network start-stop tacacs+

username staff password 7 staffpassword

tacacs-server host 144.254.5.9

tacacs-server key thisisasecret

line con 0

exec-timeout 5 30

login authentication staff

line aux 0

transport input none

no exec

line vty 0 3

exec-timeout 5 30

login authentication default

privilege level 15

line vty 4

exec-timeout 5 30

login authentication staff

rotary 1

privilege level 1

logging on

logging 144.254.5.5

logging console information

logging console information

! enable AAA globally

! enable AAA globally

! default login method is via tacacs+

! default login method is via tacacs+

! username staff authenticates via tacacs+...if server is

! not available, fallback method is local authentication

! not available, fallback method is local authentication

! Authorize to run exec shell when authenticated

! Authorize to run exec shell when authenticated

! authorization for exec mode commands associated with

! a specified privilege level - if tacacs+ server is not

! a specified privilege level - if tacacs+ server is not

!available commands with priviledge level 15 require local

!authentication, the others don't require any authentication

!interim accounting records will be sent to server every

! time there is new accounting info to report

! time there is new accounting info to report

! accounting for exec terminal sessions

! accounting for exec terminal sessions

! accounting for all PPP, SLIP and ARAP connections

! accounting for all PPP, SLIP and ARAP connections

! create local password and store in encrypted format

! create local password and store in encrypted format

! define tacacs+ server address ! define shared tacacs+ secret

! define tacacs+ server address ! define shared tacacs+ secret

! ensure console session times out

! ensure console session times out

! only username staff can gain cosole access

! only username staff can gain cosole access

! no telnet into the box

! no telnet into the box

! don't get a prompt on this port

! don't get a prompt on this port

! ensure telnet session times out

! ensure telnet session times out

! authenticate via tacacs+ login

! authenticate via tacacs+ login

! gain priviledge 15 level

! gain priviledge 15 level

! ensure telnet session times out

! ensure telnet session times out

! authenticate as staff

! authenticate as staff

! turn on syslog

! turn on syslog

! define syslog server address

! define syslog server address

! define what is to be logged

! define what is to be logged

Команды конфигурации NAS

Конфигурация NAS является той же, что и при минимальном уровне безопасности, за исключением включения идентификации TACACS+ для доступа Telnet, как показано в предыдущем примере для маршрутизатора отделения.

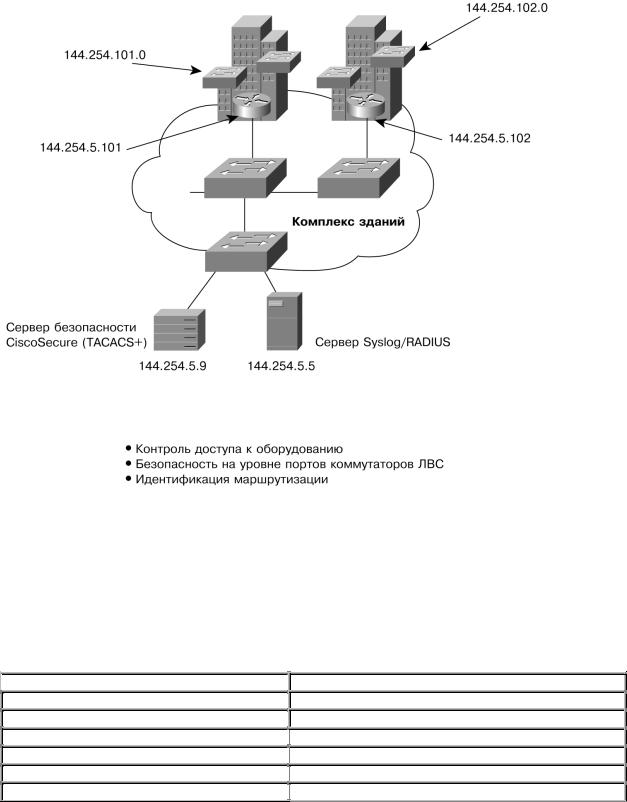

Подключение комплекса

Доступ к комплексу все еще является достаточно открытым, хотя маршрутизаторы, которые составляют инфраструктуру, теперь включают идентификацию маршрутов во

91

избежание фальсификаций в сети. Для защиты критических серверов в коммутаторах используется компонент безопасности порта. Все коммутаторы и маршрутизаторы включают идентификацию AAA TACACS+ перед получением логического доступа. Подключение комплекса показано на рисунке 56.

Рисунок 56. Подключение комплекса – Промежуточный уровень безопасности

Соответствующие команды конфигурации для маршрутизаторов и коммутаторов приведены ниже.

Команды конфигурации маршрутизатора

На этом примере показана конфигурация для идентификации маршрута с применением протокола маршрутизации EIGRP. Вся идентификация для доступа через терминал и Telnet является такой же, как и для конфигурации маршрутизатора периметра, приведенной ранее.

Router Configuration at Building1:

Router Configuration at Building1:

hostname Buiding1

key chain To Building2

key 1

key-string secretkey

accept-lifetime 08:30:00 June 6 1998 infinite

! define key chain name

! define key chain name

! up to 5 separate keys can be specified

! up to 5 separate keys can be specified

! the secret key

! the secret key

! life time of key

! life time of key

92

send-lifetime 08:30:00 June 6 1998 infinite

send-lifetime 08:30:00 June 6 1998 infinite

clock timezone PST -8 |

|

! need accurate time between authenticating routers |

interface FDDI 0 |

|

! backbone interface |

ip address 144.254.4.2 255.255.255.0 |

|

|

|

|

|

ip authentication mode eigrp 109 md5 |

|

! specify md5 authentication for routing updates |

ip authentication key-chain eigrp |

109 |

! specify keychain to routing process mapping |

toBuilding2 |

|

|

|

|

|

router eigrp 109 |

|

|

network 144.254.0.0 |

|

|

ntp master 6 |

|

! ntp used for test scenario....typically routers will not |

ntp peer 144.254.4.3 |

|

! be NTP source. Important that router clocks are |

|

|

! synchronized for authentication to work |

Router Configuration at Building 2:

Router Configuration at Building 2:

hostname Buiding2

key chain ToBuilding1

key 1

key-string secretkey

accept-lifetime 08:30:00 June 6 1998 infinite

send-lifetime 08:30:00 June 6 1998 infinite

! define key chain name

! define key chain name

! up to 5 separate keys can be specified

! up to 5 separate keys can be specified

! the secret key

! the secret key

! lifetime of keys

! lifetime of keys

|

|

|

clock timezone PST -8 |

! need accurate time between authenticating routers |

|

interface FDDI 0 |

! backbone interface |

|

ip address 144.254.4.3 255.255.255.0 |

|

|

|

|

|

ip authentication mode eigrp 109 md5 |

! specify md5 authentication for routing updates |

|

ip authentication key-chain eigrp 109 to Building2 |

! specify keychain to routing process mapping |

|

|

|

|

router eigrp 109 |

|

|

network 144.254.0.0 |

|

|

ntp clock period 17179909 |

! important for clocks to be synchronized between |

|

routers |

||

|

||

ntp server 144.254.4.2 |

! that are using authentication |

Команды конфигурации коммутатора

Два важных файловых сервера будут использовать программный компонент безопасности порта для гарантии того, что только эти сервера определены для специфических портов на коммутаторе Catalyst 5500.

set |

port |

security |

2/1 |

enable |

! secure port 2/1 with server MAC address |

0800.aac6.5498 |

|

|

|

|

|

set |

port |

security |

2/2 |

enable |

! secure port 2/2 with server MAC address |

0800.aabc.6832 |

|

|

|

|

|

set authentication login tacacs enable |

! specify telnet access TACACS+ authentication |

||||

set authentication enable tacacs enable |

! specify enable access TACACS+ authentication |

||||

set tacacs key secretkey |

|

|

! define TACACS+ encryption key |

||

set tacacs server 144.254.5.9 |

|

! specify TACACS+ server |

|||

|

|

|

|

|

|

93

set logging console disable

set logging server 144.254.5.5

set logging server enable

set logging session enable

! disable logging to console

! disable logging to console

! define syslog logging server

! define syslog logging server

! adds syslog servers to the system logging server table.

! adds syslog servers to the system logging server table.

! enables system logging messages to the current login session

Сценарий 3 : необходимость строгой системы безопасности

На рисунке 57 показан образец сети со всеми тремя составными частями предприятия: главный комплекс, подключение в сеть Интернет и подключение удаленного доступа.

Рисунок 57. Корпоративная сеть – Средний уровень безопасности

Теперь сценарий включает два отдельных сервера (WWW и FTP), которые доступны для пользователей через сеть DMZ. Политика безопасности является более жесткой, как в средах, где для внутренних ресурсов требуется более прочная защита, а подключение к комплексу более ограничено. Главный упор в такой среде делается на ограничение доступа к определенным важным ресурсам и на большую избирательность по отношению к тем, кто имеет доступ к внутреннему комплексу. Ниже приведена политика безопасности для каждого компонента сети.

Политика безопасности

Подключение к сети Интернет:

•Логический доступ к оборудованию инфраструктуры сети ограничен путем защиты паролем через ААА

•Физический доступ к оборудованию инфраструктуры сети ограничен путем защиты паролем

•Защита от нападений типа «отказ в сервисе»

•Допуск назад в комплекс только трафика TCP, отправленного из комплекса

•Допуск только трафика Web, почты FTP к серверам в «грязной» сети

•Допуск только идентифицированного трафика Telnet, FTP и HTTP из комплекса в сеть Интернет

94

•Ограничение доступа через терминал и Telnet к конкретным адресам IP или к подсети

Подключение удаленного доступа:

•Логический доступ к оборудованию инфраструктуры сети ограничен путем защиты паролем через ААА

•Физический доступ к оборудованию инфраструктуры сети ограничен путем защиты паролем

•Допуск к комплексу только идентифицированных пользователей

•Ограничение доступа через Telnet к конкретным адресам IP или к подсети

•Шифрование трафика Web и Telnet IP от отделения компании

Допуск к комплексу:

•Логический доступ к оборудованию инфраструктуры сети ограничен путем защиты паролем через ААА

•Физический доступ к оборудованию инфраструктуры сети ограничен путем защиты паролем

•Ограничение доступа через Telnet к конкретным адресам IP или к подсети

•Идентификация обновлений маршрутизации от внутренней сети

•Управление обновлением маршрутизации

•Защита портов коммутатора, который связан с важными ресурсами

Обеспечение политики

Оборудование инфраструктуры

Общим элементом во всех трех составных частях предприятия является то, что для оборудование инфраструктуры сети требуется идентификация до того, как предоставлен физический (т.е. через терминал) или логический (т.е. через Telnet) доступ. Обычно лучше всего иметь единую политику по инфраструктуре сети и осуществлять тот же механизм идентификации для всего оборудования инфраструктуры сети. В данной сети на всем оборудовании инфраструктуры для логического доступа используется механизм идентификации ААА. Для всех маршрутизаторов Cisco IOS доступ Telnet возможен только для конкретных адресов IP.

Для терминального и привилегированного доступа требуется обычный пароль.

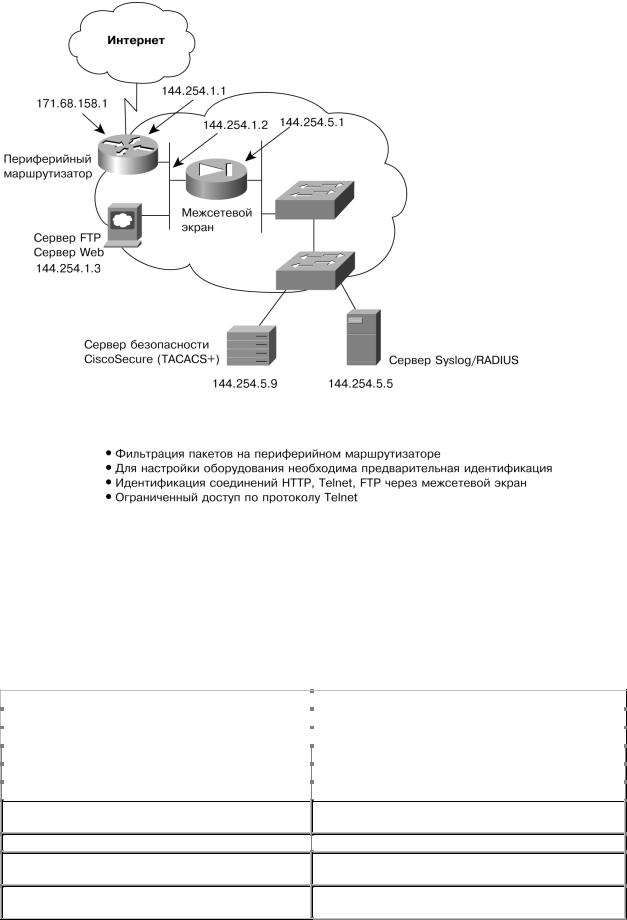

Подключение к сети Интернет

В этот раз подключение к сети Интернет выполняется с маршрутизатором периметра и автономным маршрутизатором. Данный маршрутизатор периметра может выполнять простое пакетное фильтрование, а другие функциональные операции, отнимающие большую мощность процессора, выполняются автономным межсетевой экраном.

Перед допуском любого наружного или внутреннего трафика Telnet, FTP и Web осуществляется идентификация пользователей средствами PIX или Centri Firewall. Ниже приведены примеры команд конфигурации, использующие маршрутизатор периметра с устройством PIX Firewall, как это показано на рисунке 58.

Рисунок 58. Подключение к сети Интернет – Максимальный уровень безопасности

95

Ниже приведены соответствующие команды конфигурации

Команды конфигурации маршрутизатора периметра

В данном сценарии маршрутизатор периметра используется для пропуска всего трафика, который является необходимым и отсекания другого трафика. Допуск к самому маршрутизатору ограничен только до идентифицированных TACACS+ пользователей, которые находятся в определенных сетях (поскольку все сетевое устранение неполадок должно выполняться из той сети, где находится сетевой оперативный центр Network Operations Center [NOC]). Здесь сеть NOC network находится в сети 144.254.33.0.

interface serial 0 |

! define interface |

description To The Internet |

! describe it's purpose |

ip address 161.71.73.33 255.255.255.248 |

! set ip address |

ip access-list 101 in |

! define inbound filter |

ip access-list 102 out |

! define outbound filter |

|

|

access-list 101 permit tcp any any established Note 1 ! allow all incoming tcp traffic where session was initiated

! within the campus network

! within the campus network

access-list 101 permit tcp any host 144.254.1.3 eq ! allow ftp to ftp server on dirty net ftp

access-lsit 101 permit tcp any host 144.254.1.3 eq ! allow ftp data to ftp server on dirty net ftp-date

96

access-list 101 permit tcp any host 144.254.1.4 eq ! allow http traffic to web server on dirty net www

access-list 101 deny ip any any |

! deny all else from entering campus |

|

|

access-list 102 permit ip 144.254.0.0 0.0.255.255 ! allow only packets with source any

access-list 102 deny ip any any

access-list 10 permit 144.254.33.0 0.0.0.255

line vty 0 4

access-class 10 in

! address of campus network to the Internet

! address of campus network to the Internet

! allow telnet access to router only from hosts

! allow telnet access to router only from hosts

! on the 144.254.33.0 subnet

! on the 144.254.33.0 subnet

Примечание: Ключевое слово "established" может быть использовано только для протокола верхнего уровня ТСР. Списки рефлексивного доступа (поддерживаемые с версии Version 11.3) обеспечивают более мощный механизм фильтрования сеанса. Списки рефлексивного доступа могут быть определены только со списками расширенного поименного доступа IP. Для получения дополнительной информации обращайтесь по адресу: http://www.cisco.com/univercd/cc/td/doc/product/software/ios113ed/113ed_cr/secur_c/scprt3/ screflex.htm.

Команды конфигурации PIX

Эти команды идентифицируют весь исходящий трафик Telnet, HTTP и FTP через

TACACS+.

aaa authentication any outbound 0.0.0.0 0.0.0.0 tacacs+ |

! specify authentication |

tacacs-server host 144.254.5.9 sharedsecret |

! specify tacacs+ host and shared secret |

aaa authorization any outbound 0.0.0.0 0.0.0.0 |

! specify authorization |

|

|

Подключение удаленного доступа

Контроль удаленного доступа является более ограниченным и всем пользователям необходимо себя идентифицировать перед получением доступа к сети комплекса. Кроме того, весь трафик Web и Telnet IP от отделения и от комплекса зашифрован.

Вся идентификация выполняется через сервер ААА с использованием протокола TACACS+, а доступ к маршрутизаторам ограничен лишь специальными хостами и подсетями. (Смотри рисунок 59).

Рисунок 59. Подключение удаленного доступа – Максимальный уровень безопасности

97

Ниже приведены соответствующие команды для конфигурации инфраструктуры сети.

Команды конфигурации маршрутизатора отделения компании

Команды идентификации и TACACS+ здесь не показаны, обратитесь к конфигурации для маршрутизатора отделения, показанной на странице --. Нижеприведенные команды показывают конфигурацию шифрования и ограниченный доступ Telnet. Подразумевается, что как маршрутизатор отделения, так и NAS уже создали и поменяли общие ключи.

hostname Branch_router

hostname Branch_router

crypto map toNAS 10

set algorithm 40-bit des cfb-64

set peer NAS

match address 101

interface Ethernet 0

ip address 192.150.42.1 255.255.255.0

interface Bri0

ip address unnumbered Ethernet 0

Encapsulation ppp

dilaer map ip 144.254.5.20 name NAS

dialer-group 1

ppp authentication chap

crypto map toNAS

crypto map toNAS

! using 40-bit keys

! using 40-bit keys

! encryption peer is device named NAS

! encryption peer is device named NAS

! encrypt and decrypt what's defined in this access-list

! ip address for this ethernet interface

! ip address for this ethernet interface

! conserving ip address space

! conserving ip address space

! using ppp encapsulation

! using ppp encapsulation

! associate crypto map with BRI interface

! associate crypto map with BRI interface

98

dialer-list 1 protocol ip permit |

|

! define traffic to start dial or keep isdn line |

|

up |

|

|

|

|

|

|

|

access-list 101 permit ip 144.254.0.0 |

0.0.255.255 |

! encrypt/decrypt telnet traffic between |

192.150.42.0 0.0.0.255 eq telnet |

|

branch and campus |

access-list 101 permit ip 144.254.0.0 |

0.0.255.255 |

! encrypt/decrypt www traffic between |

192.150.42.0 0.0.0.255 eq http |

|

branch and campus |

|

|

|

access-list 10 permit 192.150.42.66 0.0.0.0 |

|

! allow telnet access to router from host |

|

192.150.42.66 and |

|

|

|

|

access-list 10 permit 144.254.33.0 0.0.0.255 |

|

! all hosts on the 144.254.33.0 subnet |

|

|

|

line vty 0 4 |

|

|

access-class 10 in |

|

|

Команды конфигурации NAS

hostname NAS

crypto map to Branch 10

set algorithm 40-bit des cfb-64

set peer Branch_router

match address 101

interface Ethernet 0

ip address 144.254.5.20 255.255.255.0

interface Serial0:23

description To The Branch

crypto-map to Branch

! using 40-bit keys

! using 40-bit keys

!encryption peer is device named Branch_router

!encrypt and decrypt what's defined in this access-list

! ip address for ethernet interface

! ip address for ethernet interface

! configuring PRI

! configuring PRI

|

|

|

|

|

|

|

|

|

|

|

access-list |

101 |

permit |

tcp |

192.150.42.0 |

0.0.0.255 |

! |

encrypt/decrypt |

telnet |

traffic |

between |

144.254.0.0 0.0.255.255 eq telnet |

|

|

branch and campus |

|

|

|

||||

access-list |

101 |

permit |

tcp |

192.150.42.0 |

0.0.0.255 |

! |

encrypt/decrypt |

telnet |

traffic |

between |

144.254.0.0 0.0.0.255 eq http |

|

|

|

branch and campus |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

access-list 10 permit 144.254.33.0 0.0.0.255

access-list 10 permit 144.254.33.0 0.0.0.255

line vty 0 4

access-class 10 in

! allow telnet access to router only from hosts

! on the 144.254.33.0 subnet

! on the 144.254.33.0 subnet

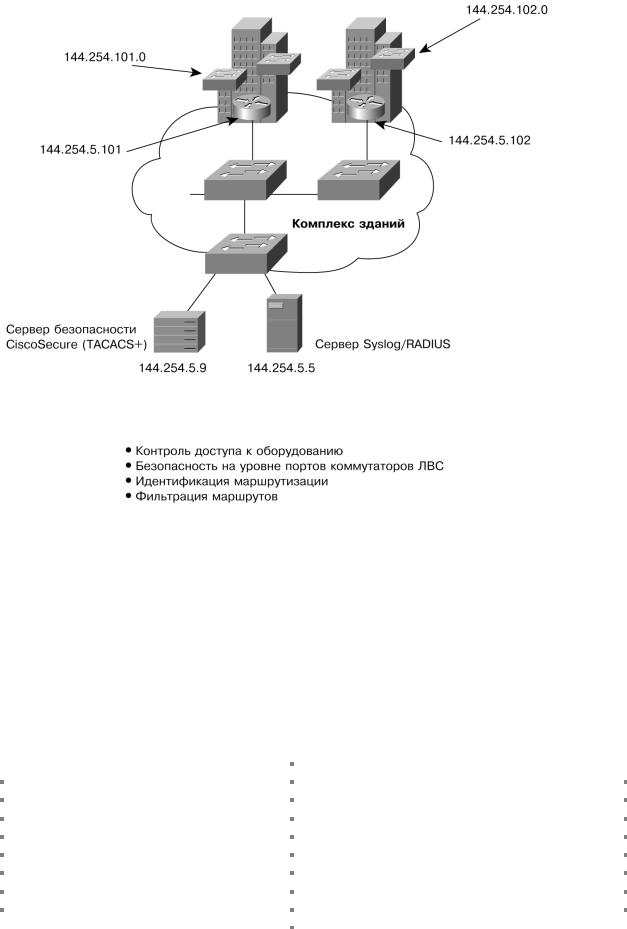

Подключение комплекса

Доступ к комплексу может быть сделан еще более ограниченным посредством фильтрования обновлений маршрутизации в центральной сети и допуска к оборудованию инфраструктуры только через процедуру ограниченного допуска. Фильтрование обновлений маршрутизации обычно является результатом сложной корпоративной сети, как та, что показана на рисунке 60.

Рисунок 60. Подключение комплекса – Максимальный уровень безопасности

99

Соответствующие команды конфигурации для маршрутизаторов и коммутаторов приведены ниже.

Команды конфигурации маршрутизатора

Центральная сеть включает коммутаторы 100BaseT связанные с маршрутизаторами. Идентификация маршрута используется так, как показано на рисунке 57. Кроме того, интерфейсы 10BaseT к локальным вычислительным сетям LAN используют RIP. Фильтрование маршрута используется для обеспечения того, что локальным вычислительным сетям LAN объявлены только маршруты по умолчанию, и что ни один из небрежных нетактичных хостов не может стать для основной сети источником маршрута по умолчанию. Заметьте, что в случае с DHCP, хосты локальной вычислительной сети LAN имеют маршрутизатор с конфигурацией по умолчанию и не требуют использования RIP.

router eigrp 109 |

|

network 144.254.0.0 |

|

distance 255 |

! don't believe any EIGRP routing updates |

distance 100 144.265.5.0 0.0.0.255 |

! believe only updates coming from backbone routers |

|

|

router rip |

|

network 144.254.0.0 |

|

passive-interface FDDI 0/0 |

! don't send RIP updates on backbone |

distribute list 11 out |

! only send out default route |

|

|

100