- •Лекція 1 Введение

- •Термины и определения в области информационной безопасности

- •Общая классификация угроз информационной безопасности

- •Вредоносное программное обеспечение

- •Угрозы безопасности сетевых информационных систем Удаленные воздействия на сетевые информационные системы, их классификация

- •Типовые удалённые атаки

- •Формирование системы информационной безопасности

- •Мероприятия системы защиты информации технического характера

- •Лекція 2 Механизмы защиты информации

- •Антивирусные средства защиты информации

- •Криптографические методы защиты информации

- •Способы предотвращения удаленных атак на информационные системы

- •Программно-аппаратные средства обеспечения безопасности информационных сетей

- •Межсетевой экран

- •Типы межсетевых экранов

- •Сравнение аппаратных и программных межсетевых экранов

- •Прокси-сервер

- •Интернет-маршрутизатор

- •Лекція 3 Технологии безопасности беспроводных сетей

- •Унифицированные решения

- •Лекція 4

- •Протоколы и функции, обеспечивающие работу сети

- •Маршрутизация

- •Протокол ospf

- •Сервисы dhcp

- •Сервисы dns

- •Резервирование маршрутов (Route Failover)

- •Балансировка нагрузки сети

- •Лекція 5

- •Igmp для iptv

- •Поддержка uPnP

- •Качество обслуживания (QoS) и управление полосой пропускания трафика (Traffic Shaping)

- •Технология SharePort

- •Уведомление о нештатных событиях по электронной почте

- •Лекція 6 Фильтрация трафика

- •Виртуальные локальные сети vlan

- •Виртуальные частные сети (vpn)

- •IpSec в межсетевых экранах d-Link

- •Лекція 7 Технология преобразования сетевых адресов (nat)

- •Механизмы pat и nat

- •Virtual Servers

- •Прозрачный режим (Transparent mode)

- •Лекція 8 Функции idp, wcf, av

- •Idp-поиск соответствия с образцом (idp Pattern Matching)

- •Технология ZoneDefense

- •Лекція 9 Обзор маршрутизаторов d-Link

- •Интернет-маршрутизаторы для малых офисов и рабочих групп

- •Интернет-маршрутизаторы серии Unified Services

- •Маршрутизаторы adsl

- •Обзор межсетевых экранов NetDefend d-Link

- •Архитектура NetDefendOs

- •Прохождение пакета через межсетевой экран d-Link

- •Лекція 10 Управление межсетевыми экранами d-Link NetDefend

- •Управление межсетевыми экранами NetDefend через интерфейс командной строки (cli)

- •Управление межсетевыми экранами NetDefend через Web-интерфейс

- •Додаток а Знакомство с Web-интерфейсом Интернет-маршрутизаторов d-Link на примере dir-857

- •Додаток в. Знакомство с Web-интерфейсом межсетевых экранов NetDefend d-Link на примере dfl-860e

- •Додаток с Сравнительная таблица межсетевых экранов d-Link серии NetDefend

- •Примечания

Прозрачный режим (Transparent mode)

В прозрачном режиме межсетевой экран (или маршрутизатор, поддерживающий данный режим) не осуществляет маршрутизацию, а просто изучает MAC-адреса на всех своих интерфейсах подобно коммутатору, и при этом позволяет проводить фильтрацию трафика на уровне L2. Режим NAT в данном случае не поддерживается.

Прозрачный режим позволяет устанавливать межсетевые экраны NetDefendOS D-Link в любое место сети без изменения ее конфигурации и без уведомления пользователей о работе межсетевого экрана. И внешний, и внутренний интерфейсы DFL могут принадлежать одной сети. Функционал NetDefendOS предоставляет возможность контроля и анализа за изменением сетевого трафика, также может разрешать или запрещать доступ к различным сервисам (например, HTTP) и ссылкам. Пакеты, поступающие на DFL, будут перенаправлены на необходимый сетевой интерфейс с учетом настроенных политик безопасности.

Рис. 7.14. Прозрачный режим для LAN- и WAN-интерфейсов

При использовании межсетевых экранов D-Link, работающих в прозрачном режиме, значительно увеличивается безопасность передачи данных по сетям авторизованных пользователей. Однако необходимо отметить, что применение данного режима не допускает прохождение широковещательного трафика через устройство.

Межсетевой экран NetDefend может работать в двух режимах: режим маршрутизации, использующий некоммутируемые маршруты и прозрачный режим, использующий коммутируемые маршруты.

При использовании некоммутируемых маршрутов межсетевой экран NetDefend работает как маршрутизатор и использует маршрутизацию на 3 уровне модели OSI. Если межсетевой экран размещен в сети впервые или если изменилась топология сети, то конфигурация маршрутизации должна быть проверена на совместимость таблицы маршрутизации с новой топологией. Новая настройка IP-параметров может потребоваться для уже существующих маршрутов и защищенных сервисов.

При использовании коммутируемых маршрутов межсетевой экран NetDefend работает в прозрачном режиме как коммутатор 2 уровня модели OSI, в котором фильтры передают IP-пакеты к нужному интерфейсу без изменения информации об интерфейсах источника или назначения на IP- или Ethernet-уровне. Это достигается за счет того, что система NetDefendOS сохраняет MAC-адреса узлов и позволяет физическим Ethernet-подсетям функционировать в роли отдельных логических IP-сетей.

Коммутируемые маршруты (Switch Routes)

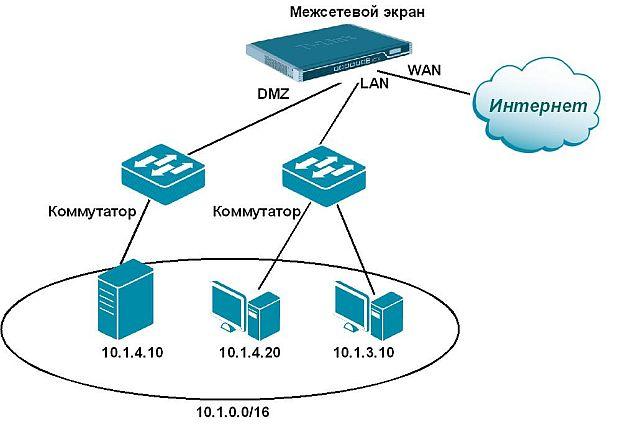

Прозрачный режим позволяет устанавливать коммутируемые маршруты вместо стандартных в таблицах маршрутизации. Такие маршруты обычно используются во всех сетях, где встречается специальный интерфейс (например, если нужно объединить DMZ-интерфейс и LAN-интерфейс в общую локальную сеть).

При подключении к Ethernet-сети с коммутируемыми маршрутами, в отличие от подключений с некоммутируемыми, система NetDefend обменивается ARP-сообщениями для идентификации и дальнейшего хранения IP-адресов соединенных интерфейсов.

Иногда в коммутируемых маршрутах вместо all-nets можно указывать диапазон сети, это применяется в том случае, если сеть разделена между двумя интерфейсами и администратор не знает, к какому интерфейсу принадлежит пользователь.

Существует возможность объединения обоих режимов – прозрачного и режима маршрутизации – на одном межсетевом экране. Коммутируемые маршруты можно определить одновременно с некоммутируемыми, но на разных интерфейсах.

Рис. 7.15. Объединение двух различных интерфейсов в одну сеть

Рассмотрим на примерах варианты использования прозрачного режима:

Обеспечение конфиденциальности между пользователями.

Предприятиям необходимо разделить подсети между разными отделами. Отделу финансов разрешить доступ к ограниченным наборам сервисов (например, HTTP) технического отдела, в то же время техническому отделу может потребоваться доступ к определенным сервисам финансового отдела. При использовании одного межсетевого экрана NetDefend можно решить данную задачу, применив прозрачный (но управляемый) режим работы межсетевого экрана NetDefend.

Управление доступом в Интернет.

Такая организация сети позволяет проходить трафику между Интернетом и определенным диапазоном публичных IP-адресов внутренней сети. При использовании прозрачного режима можно контролировать сервисы и ссылки, к которым обращаются эти адреса. Например, в такой ситуации можно разрешить только HTTP-сервис для доступа к Интернету.

Как работает прозрачный режим?

При использовании прозрачного режима система NetDefendOS позволяет ARP-транзакциям проходить через межсетевой экран NetDefend и на основании этого ARP-трафика определяет отношения между IP-адресами, физическими адресами и интерфейсами. NetDefendOS сохраняет информацию об этих адресах для дальнейшей передачи IP-пакетов. Межсетевой экран NetDefend не уведомляет пользователей о проведении ARP-транзакций.

При установке нового соединения хост определяет физический адрес назначения в ARP-запросе. Система NetDefendOS анализирует этот запрос, проводит на его основании внутреннюю транзакцию и передает ARP-запрос на все остальные интерфейсы (за исключением исходного) по коммутируемым маршрутам. Если в течение определенного времени система NetDefendOS получает ARP-ответ от интерфейса назначения, то анализируется запись о состоянии ARP-транзакции, на основании которой ARP-ответ передается интерфейсу источника.

Во время проведения ARP-транзакции система NetDefendOS изучает информацию об адресе источника, информация о котором записывается в две таблицы: CAM (Content Addressable Memory – контекстно-адресуемая память) и кэш 3 уровня. В таблице CAM хранятся MAC-адреса, доступные для данного интерфейса, а в кэш 3 уровня (применяется только для IP-трафика) заносится соответствие между IP-адресами и MAC-адресами.

Для каждого IP-пакета, проходящего через межсетевой экран NetDefend, осуществляется поиск маршрута. Если маршрут пакета соответствует коммутируемому маршруту или записи кэша 3 уровня в таблице маршрутизации, то система NetDefendOS обрабатывает пакет в прозрачном режиме. Если в маршруте доступны интерфейс назначения и MAC-адрес, то система NetDefendOS получает необходимую информацию для дальнейшей передачи пакета. Если маршрут соответствует коммутируемому маршруту и информация об интерфейсе назначения отсутствует, межсетевой экран сам ищет место назначения в сети.

Система NetDefendOS находит исходящие ARP-запросы так же, как ICMP-запросы (ping), которые действуют как инициация отправителя оригинального IP-пакета для интерфейсов назначения, указанных в коммутируемом маршруте. Если получен ARP-ответ, то система NetDefendOS обновляет CAM-таблицу и кэш 3 уровня и отправляет пакет к интерфейсу назначения.

При переполнении CAM-таблицы или кэша 3 уровня происходит автоматическая очистка таблиц и кэша.

Основные требования при конфигурации прозрачного режима:

Следует собрать в одну группу все интерфейсы (Interface Groups), для которых необходимо включить прозрачный режим. Опция Security/Transport Equivalent применяется в том случае, когда требуется, чтобы хосты могли свободно переходить с одного интерфейса на другой в соответствии с одними и теми же настройками безопасности, в том числе IP-правилами.

В соответствующей таблице маршрутизации создается коммутируемый маршрут, связанный с данной группой интерфейсов. Любые некоммутируемые маршруты для интерфейсов этой группы должны быть удалены из таблицы маршрутизации.

Для параметра Network коммутируемого маршрута определяется значение all-nets или в качестве альтернативы указывается значение сети или диапазона IP-адресов, которые будут прозрачно работать между интерфейсами.

Создается соответствующее IP-правило в наборах IP-правил, позволяющее трафику проходить между интерфейсами, работающими в прозрачном режиме.

Если на прохождение трафика в прозрачном режиме не нужно накладывать никаких ограничений, то следует указать только одно правило. Для обеспечения безопасности рекомендуется добавлять запрещающие IP-правила.

Прозрачный режим при использовании DHCP

В большинстве сценариев использования прозрачного режима заранее определяется и фиксируется IP-адрес пользователей, и функция динамического распределения адресов DHCP не используется. Основное преимущество прозрачного режима заключается в том, что независимо от местонахождения пользователя система NetDefendOS определяет его IP-адрес через ARP-запросы и направляет трафик по заданным маршрутам.

Тем не менее, DHCP-сервер можно использовать при установке прозрачного режима для размещения IP-адресов пользователей. При Интернет-соединении распределять публичные IP-адреса может DHCP-сервер провайдера. В этом случае система NetDefendOS должна быть сконфигурирована, как DHCP Relayer, передающий DHCP-трафик между пользователями и DHCP-сервером.