- •Лабораторна робота №1. Низькорівневий аналіз мережевого трафіку

- •1. Принципи роботи снифферов

- •2. Обмеження використання снифферов

- •3. Загальний огляд програмних пакетних снифферов

- •4. Аналізатор мережевого трафіку Wire Shark

- •4.1. Можливості Wireshark

- •4.2 Установка

- •4.3. Інтерфейс Wireshark

- •5. Завдання на лабораторну роботу і звітність, що надається

- •Лабораторна робота №2. Керування мережевим трафіком за допомогою файрволла

- •Теоретичні відомості

- •Comodo Firewall

- •Jetico Firewall

- •Tiny Personal Firewall

- •Контрольні питання

- •Індивідуальне завдання

- •Література

- •Лабораторна робота №3. Дослідження мережевих протоколів

- •3.1 Протокол ip

- •3.2 Фрагментація ip -пакетов

- •3.3 Базові утиліти для тестування мереж tcp/ip

- •3.4 Протоколи транспортного рівня

- •3.4.1 Функції транспортного рівня

- •3.4.2 Протокол udp

- •3.4.3 Протокол tcp

- •Контрольні питання

- •Індивідуальне завдання

- •Лабораторна робота №4. Реалізація обміну повідомленнями за допомогою протоколу udp

- •4.1 Постановка завдання

- •4.2 Коротка теоретична довідка

- •4.3 Схема взаємодії функцій WinSock

- •4.4 Реалізація клієнтської частини

- •4.7.2 Створення й видалення сокета

- •4.7.3 Прив'язка адреси до сокету

- •4.7.4 Очікування й обробка запитів на підключення клієнта

- •4.7.5 Підключення до сервера

- •4.7.6 Відправлення й прийом повідомлень

- •4.8 Рекомендації з виконання роботи

- •4.9 Контрольні питання

4. Аналізатор мережевого трафіку Wire Shark

4.1. Можливості Wireshark

Працює на більшості сучасних ОС (Microsoft Windows, Mac OS X, UNIX). Wireshark - продукт з відкритим початковим кодом, поширюваний на підставі ліцензії GPL. Його можна використовувати на будь-якій кількості комп'ютерів, не побоюючись за введення ліцензійних ключів, продовження ліцензії і інші неприємні заходи. Тому співтовариству дуже легко додавати в нього підтримку нових протоколів у вигляді плагінів або безпосередньо ушити її в початковий код.

Перехоплення трафіку мережевого інтерфейсу в режимі реального часу. Wireshark може перехоплювати трафік різних мережевих пристроїв, відображуючи його ім'я (включаючи безпровідні пристрої). Подтримка того або іншого пристрою залежить від багатьох чинників, наприклад від операційної системи.

Підтримка множини протоколів (TELNET, FTP, POP, RLOGIN, ICQ, SMB, MySQL, HTTP, NNTP, Xll, NAPSTER, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG і інші).

Збереження і відкриття раніше збереженого мережевого трафіку.

Імпорт і експорт файлів з інших пакетних аналізаторів. Wireshark може зберігати перехоплені пакети у велику кількість форматів інших пакетних аналізаторів, наприклад: libpcap, tcpdump. Sun snoop, atmsnoop, Shomiti/Finisar Surveyor, Novell LANalyzer, Microsoft Network Monitor, AIX's iptrace.

Дозволяє фільтрувати пакети по множині критерій.

Дозволяє шукати пакети по множині критерій.

Дозволяє підсвічувати захоплені пакети різних протоколів.

Дозволяє створювати різноманітну статистику.

Wireshark не уміє:

Wireshark - це не система виявлення вторгнень. Він не попередить про те, якщо хтось робить дивні речі в мережі. Проте якщо це відбувається, Wireshark допоможе зрозуміти що ж насправді сталося.

Wireshark не уміє генерувати мережевий трафік, він може лише аналізувати наявний. В цілому, Wireshark ніяк не проявляє себе в мережі, окрім як при дозволі доменних імен, але і цю функцію можна відключити.

4.2 Установка

Установка сниффера Wireshark під Windows проводиться майстром установки. Якщо на комп'ютері відсутня бібліотека WinPcap, то вона буде встановлена разом з сниффером. На кроці вибору компонентів можна встановити деякі супутні інструменти:

TShark - консольний аналізатор мережевого трафіку;

Rawshark - фільтр "сирих" пакетів;

Editсар - утиліта, що дозволяє відкривати збережені пакетні дампи і змінювати їх;

Text2Pcap - утиліта для конвертації НЕХ-дампів (побайтове представлення) пакетів у формат Рсар;

Mergecap - утиліта для з'єднання декількох дампів в один файл;

Capinfos - утиліта для надання інформації про збережені дампи;

деякі плагіни розширеної статистики. Відразу після установки сниффер готовий до роботи.

4.3. Інтерфейс Wireshark

Інтерфейс програми Wireshark представлений на Рис. 4. Згори знаходяться стандартні для Windows застосувань меню і панель інструментів, на них детально зупинятися сенсу не має. Далі слідує фільтр, в нім можна задавати критерії фільтрації пакетів, детальний опис роботи з ним розглянемо пізніше. Услід йде віконце із списком усіх перехоплених пакетів. У нім доступна така інформація як: номер пакету, відносний час отримання пакету (відлік проводиться від першого пакету; параметри відображення часу можна змінити в налаштуваннях), IP адреса відправника, IP адреса одержувача, протокол, по якому пересилається пакет, а також додаткова інформація про нього. Різні протоколи підсвічують різними кольорами, що додає наочності і спрощує аналіз. Далі видно вікно, в якому представлена детальна інформація про пакет згідно мережевої моделі OSI. Саме нижнє вікно показує пакет в "сирому" HEX вигляді, тобто побайтовий. Конфігурація інтерфейсу може бути легко змінена в меню View. Наприклад, можна прибрати вікно побайтового представлення пакету (воно ж Packet Bytes в меню View), оскільки в більшості випадків (окрім аналізу даних в пакеті) воно не потрібне і тільки дублює інформацію з вікна детального опису.

Рис. 4. Інтерфейс Wireshark 4.4. Перехоплення трафіку.

Перехоплення трафіку є однією з ключових можливостей Wireshark. Движок Wireshark по перехопленню надає наступні можливості:

перехоплення трафіку різних видів мережевого устаткування (Ethernet, Token Ring, ATM і інші);

припинення перехоплення на основі різних подій: розміру перехоплених даних, тривалість перехоплення за часом, кількість перехоплених пакетів;

показ декодованих пакетів під час перехоплення;

фільтрація пакетів з метою зменшити розмір перехопленої інформації;

запис дампів в декілька файлів, якщо перехоплення триває довго.

Движок не може виконувати наступні функції:

перехоплення трафіку з декількох мережевих інтерфейсів одночасно (проте, існує можливість запустити декілька копій Wireshark - кожна для свого інтерфейсу);

припинення перехоплення залежно від перехопленої інформації. Щоб почати перехоплення трафіку треба мати права Адміністратора на цій системі і вибрати правильний мережевий інтерфейс.

Для вибору мережевого адаптера, з якого виконуватиметься перехоплення треба натиснути на кнопку Interfaces на панелі інструментів, або скористатися меню Capture -> Interfaces. (Рис. 5).

Рис. 5. Вибір мережевого адаптера.

З'явиться вікно із списком мережевих інтерфейсів, доступних в системі (Рис. 6). У цьому вікні можна побачити таку інформацію як назву інтерфейсу, IP адреса інтерфейсу, мережева активність інтерфейсу (представлена у вигляді загальної кількості пакетів з моменту появи вікна і кількості пакетів в секунду). Також з цього вікна можна подивитися налаштування перехоплення (Рис. 7) і інформацію про інтерфейс (Рис. 8).

Рис. 6. Список мережевих інтерфейсів.

Рис. 7. Налаштування перехоплення.

У налаштуваннях перехоплення можна змінювати такі параметри як фільтрація пакетів, запис дампу в декілька файлів, припинення перехоплення по різних критеріях (кількість пакетів, кількість мегабайт, кількість

хвилин), опції показу пакетів, дозвіл імен. В більшості випадків ці параметри можна залишити за умовчанням.

Рис. 8. Інформація про інтерфейс.

Для початку перехоплення можна натиснути кнопку Start на панелі інструментів або скористатися меню Capture -> Start.

Після натиснення на кнопку Start почнеться перехоплення пакетів. Якщо мережева активність висока, то можна буде відразу побачити масу тих, що входять і/або витікаючих пакетів.

Для зупинки перехоплення необхідно натиснути кнопку Stop або скористатися меню Capture -> Stop.

Можлива фільтрація пакетів з використанням вікна Filter.

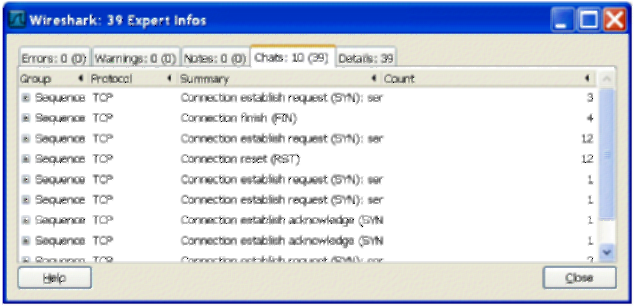

Крім того, в Wireshark є декілька зручних і корисних функцій. Наприклад, Analyse -> Expert Info Composite покаже список (Рис. 9) основних подій, які сталися під час захоплення, - відкриття нових сесій, не зовсім хорошу поведінку протоколів (повторні квитанції в TCP, повторні передачі сегментів і так далі).

Рис. 9. Вікно Expert Info Composite

Там же - Follow (TCP|UDP|SSL) Stream - дозволяє зібрати сесію передачі воєдино і подивитися її вміст в цілому - аж до відновлення переданої протягом сесії HTML -страницы.

Statistics -> Summary дозволяє проглянути деяку статистику в цілому по сесії захоплення - у тому числі, середня кількість пакетів в секунду і об'єм передаваних даних Рис. 10).

Statistics -> Protocol Hierarhy - статистику по використовуваних протоколах, у тому числі - в процентному співвідношенні Рис. 11).

Statistics -> Conversations показує інформацію про учасників зв'язку, хто кому скільки передавав пакетів, даних і в яку сторону Рис. 12).

IO Graphs в тому ж меню дозволяє побудувати майже довільний статистичний графік захопленим цим рис. 13).

Wireshark може автоматично генерувати правила для блокування або дозволу трафіку, схожого на вибраний пакет. Tools -> Firewall ACL Rules рис. 14). При цьому можна вибрати тип файрвола (Cisco IOS, Netfilter, Windows firewall і так далі)

Рис. 10. Вікно Summary.

Є можливість зберігати і завантажувати захоплені пакети, а також імпортувати перехоплений трафік за допомогою інших снифферов.

Рис. 11. Вікно Protocol Hierarchy Statistics.

Рис. 12. Вікно Conversations

Рис. 13. Вікно IO Graphs

Рис. 14. Вікно Firewall ACL Rules