Таблица 1. Некоторые из функций обеспечивающих общую целостность информации

|

Идентификация |

Подтверждение (индоссамент) |

|

Авторизация |

Ограничение доступа |

|

Лицензирование и/или сертификация |

Проверка правильности |

|

Подпись |

Указание времени создания |

|

Освидетельствование (нотариальное заверение) |

Аутентификация |

|

Согласованность |

Утверждение |

|

Ответственность |

Указание авторства |

|

Подтверждение получения |

Регистрация |

|

Сертификация происхождения и/или поступления |

Одобрение/неодобрение |

|

|

Конфиденциальность (секретность) |

Конфиденциальность. Гарантия доступа к хранящейся в компьютерной системе и пересылаемой по каналам связи информации только тем субъектам, которые имеют на это право. Доступ в данном случае может означать возможность распечатать информацию, вывести ее на экран или как-то иначе ознакомиться с ней, включая даже возможность выявить сам факт существования информационного объекта.

Аутентификация. Гарантия надежной идентификации источника сообщения или электронного документа, также гарантии того, что источник не является поддельным.

Целостность. Гарантия возможности модификации содержащейся в компьютерной системе и пересылаемой по каналам связи информации только теми субъектами, которые имеют на это право. Модификация в данном случае может означать операции записи, изменения состояния, удаления, создания, задержки или повторного воспроизведения передаваемых сообщений.

Невозможность отречения. Обеспечение невозможности отказа от факта передачи сообщения ни отправителю, ни получателю.

Управление доступом. Обеспечение возможности контроля доступа к информационным ресурсам либо самой владеющей ресурсами системой, либо системой, которой эти ресурсы предоставляются.

Доступность. Обеспечение авторизованных субъектами возможности доступа к хранящейся в компьютерной системе информации в любое время при первой необходимости.

Нарушение защиты

Источник Адресат

информации информации

(а) Нормальный

поток

(б) Прерывание

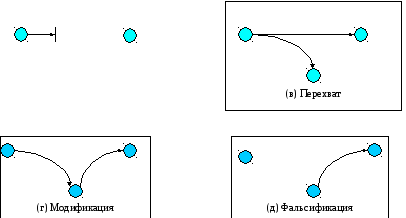

Разъединение. Ресурс системы уничтожается или становится недоступным либо не пригодным к использованию. При этом нарушается доступность информации. Примерами такого типа нарушений могут служить вывод из строя оборудования, обрыв линии связи или разрушение системы управления файлами.

Перехват. К ресурсу открывается несанкционированный доступ. При этом нарушается конфиденциальность информации. Получившим несанкционированный доступ нарушителем может быть физическое лицо, программа или компьютер. Примерами такого типа нарушений могут служить подключение к кабелю связи с целью перехвата данных и незаконное копирование файлов или программ.

Модификация. К ресурсу не только открывается несанкционированный доступ, но нарушитель еще и изменяет этот ресурс. При этом нарушается целостность информации. Примерами такого типа нарушений могут служить изменение значений в файлах данных, модификация программы с целью изменения ее функций или характеристик, изменение содержимого передаваемого по сети сообщения.

Фальсификация. В систему злоумышленником вносится подложный объект. При этом нарушается аутентичность информации. Примерами такого типа нарушений могут служить отправка поддельных сообщений по сети или добавление записей в файл.

Пассивные нарушения

Пассивные нарушения защиты (пассивные атаки) носят характер перехвата, или мониторинга, передаваемых данных. Целью нарушителя в этом случае является получение передаваемой информации. Пассивные нарушения можно условно разделить на две группы: раскрытие содержимого сообщений и анализ потока данных.

Раскрытие содержимого сообщений. Телефонный разговор, сообщение электронной почты могут содержать важную или конфиденциальную информацию. Желательно, чтобы с этой информацией не могли ознакомиться те, кому она не предназначена.

Анализ потока данных. Предположим, что мы используем такой способ маскировки содержимого передаваемых данных, что нарушитель, даже перехватив их, не имеет возможности извлечь из них информацию. Чаще всего для этих целей применяется шифрование. Но даже если шифрование надежно скрывает содержимое, у нарушителя все еще остается возможность наблюдать характерные признаки передаваемых сообщений. Например, можно обнаружить и идентифицировать отправителя и используемые для отправки сообщений узлы, отделить частоту обмена сообщениями и их длину. Такая информация может оказаться весьма полезной при попытках определения причин и сути наблюдаемого обмена данными.

Активные нарушения

Активные нарушения (активные атаки). связаны с изменением потока данных либо с созданием фальшивых потоков и могут быть разделены на четыре группы: имитация, воспроизведение, модификация сообщений и помехи в обслуживании.

Имитация означает попытку одного объекта выдать себя за другой. Обычно имитация выполняется вместе с попыткой активного нарушения какого-нибудь другого типа. Например, перехватив поток данных аутентификации, которыми обмениваются системы, нарушитель может затем воспроизвести реальную последовательность аутентификации, что позволит ему расширить свои полномочия.

Воспроизведение представляет собой пассивный перехват блока данных и последующую повторную передачу перехваченных данных с целью получения несанкционированного эффекта.

Модификация сообщений означает либо изменение части легитимного сообщения, либо его задержку, либо изменение порядка поступления сообщений с целью получения несанкционированного эффекта. Например, сообщение «разрешить доступ к секретному файлу «БЮДЖЕТ ИВАНУ ИВАНОВУ» можно преобразовать «разрешить доступ к секретному файлу «БЮДЖЕТ ПЕТРУ ПЕТРОВУ».

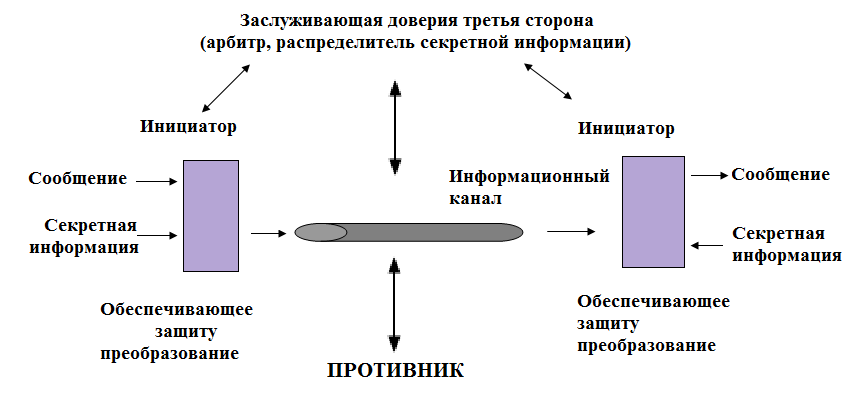

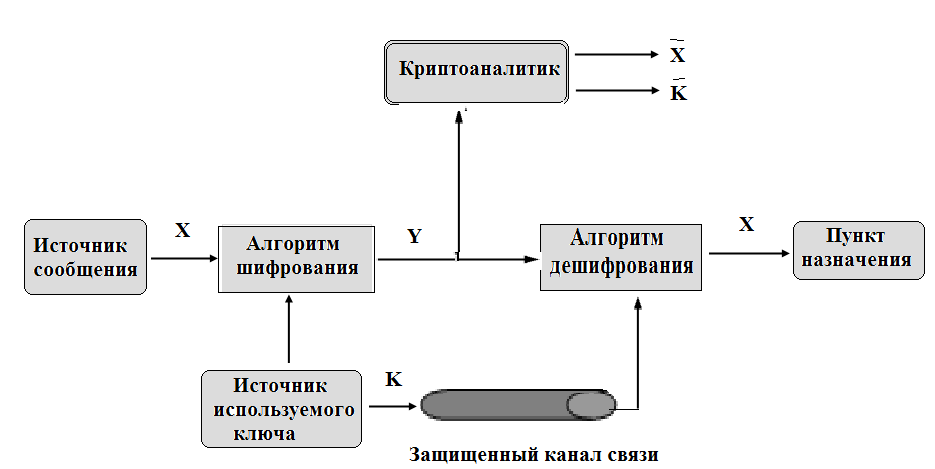

Модель защиты сети.

Две составляющие защиты сети.

-

Преобразование отправляемой информации с целью обеспечения защиты. Примерами таких преобразований являются шифрование сообщений, в результате чего противник лишается возможности это сообщение прочесть, или добавление зависящего от содержащегося сообщения кода, по которому адресат сможет идентифицировать отправителя.

-

Использование некоторой общей для обоих инициаторов транзакции секретной информации, которая как предполагается, неизвестна противнику. Примером такой секретной информации может быть ключ шифра применяемый для кодирования сообщения соответствующим преобразованием перед отправкой и для последующего декодирования после получения.

Четыре основные задачи.

-

Разработать алгоритм для обеспечивающего защиту преобразования информации. Алгоритм должен быть таким, чтобы противник не смог разгадать его суть.

-

Создать секретную информацию, которая будет использоваться алгоритмом.

-

Разработать методы доставки и совместного использования этой секретной информации.

-

Выбрать протокол, с помощью которого оба инициатора смогут использовать разработанный алгоритм и созданную секретную информацию, чтобы обеспечить необходимый уровень защиты.

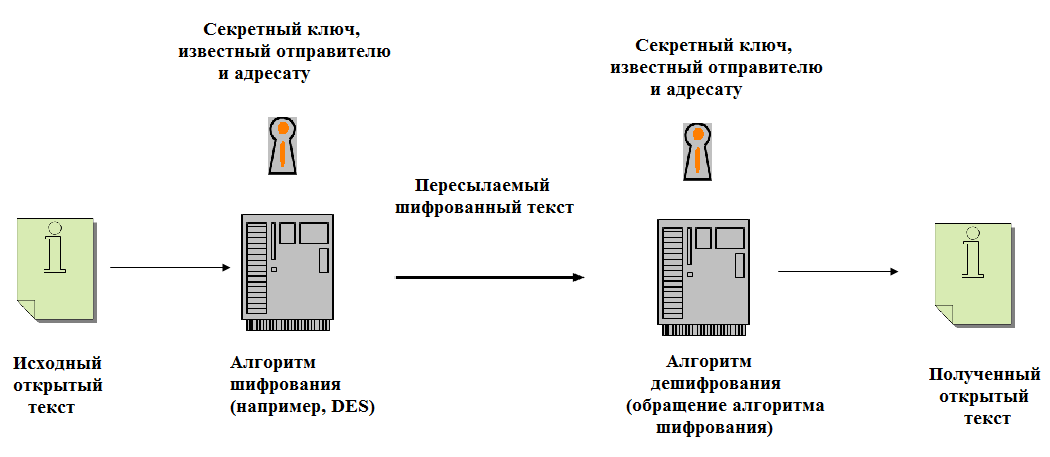

Упрощенная модель традиционного шифрования

Надежность традиционного шифрования зависит от нескольких факторов.

Во-первых, алгоритм шифрования должен быть достаточно сложным, чтобы невозможно было расшифровать сообщение при наличии только шифрованного текста.

Во-вторых, основным фактором надежности традиционного шифрования является секретность ключа, а в то время как сам алгоритм может быть и несекретным. Поэтому предполагается, что должна быть обеспечена практическая невозможность расшифровки сообщения на основе знания шифрованного текста, даже если известен алгоритм шифрования/дешифрования. Другими словами, не требуется обеспечивать секретность алгоритма – достаточно обеспечить секретность ключа.

С помощью рисунка давайте рассмотрим основные элементы схемы традиционного шифрования подробнее. Источник создает сообщение в форме открытого текста

X=[X1, X2, . . .,XM].

Для шифрования генерируется ключ в форме

K=[K1,K2, . . .,Kj].

При наличии в качестве исходных данных сообщения Х и ключа шифрования К с помощью алгоритма шифрования формируется шифрованный текст Y=[Y1,Y2, . . . YN]. Это можно записать в виде формулы

Y=EK(X)

Данная нотация означает, что Y получается путем применения алгоритма шифрования Е к открытому тексту Х при использовании ключа К.

Предполагаемый получатель сообщения, располагая ключом К, должен иметь возможность выполнить обратное преобразование

X=DK(Y)