- •1.2 Составные ядра сети

- •1.3 Архитектура проектируемой сети

- •1.4 Расчет пропускной способности сети

- •6,4 Гбит/с

- •2. Выбор оборудования

- •3 Обеспечение безопасности данных

- •3.1 Протокол radius

- •3.2 Выбор radius-сервера

- •3.3 Процедура аутентификации пользователя

- •3.4 Описание настройки radius- сервера

- •3.5 Ssh

- •4 Выбор механизма защищенного абонентского доступа

- •4.1 Механизмы абонентского доступа к сети

- •4.2 Технология iPoE

- •4.3 Механизмы безопасности iPoE

4.2 Технология iPoE

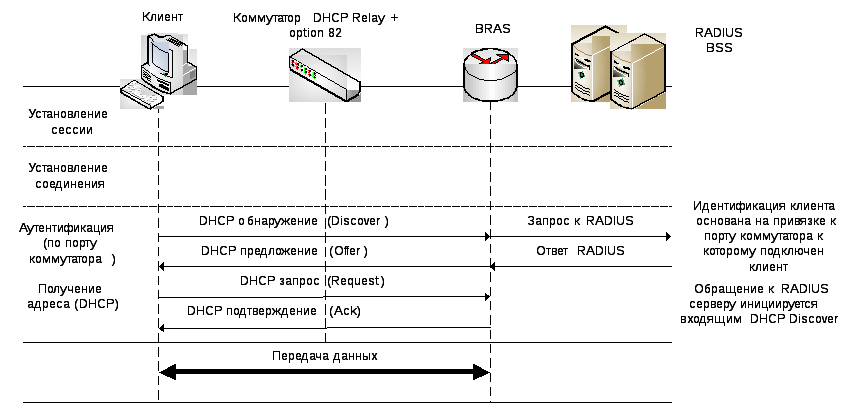

Рассмотрим процедуру привязки профайла клиента к порту коммутатора доступа, к которому этот клиент подключается.

Начиная работу, оборудование клиента посылает в сеть запрос на получение IP адреса, коммутатор доступа добавляет в этот запрос информацию о себе и своём порте, с которого получен запрос. Далее запрос обрабатывается BRAS, при этом BRAS взаимодействует не только с DHCP сервером, выдающим IP адрес, но и с RADIUS сервером и, через него, с биллинговой системой. Система хранит профайлы пользователей с привязкой к портам коммутаторов. В результате, профайл пользователя оказывается связан с выданным ему IP адресом. В дальнейшем трафик пользователя с привязкой к IP адресу обрабатывается и учитывается в соответствии с оплаченным контрактом. Cхема установления IPoE сессии показана на рисунке 5.

Рисунок 5- Схема установления IPoE сессии

4.3 Механизмы безопасности iPoE

Для использования механизма авторизации и учёта IPoE критически важно отслеживать пользователя в привязке к порту коммутатора. Привязка возможна при помощи совместного использования технологий DHCP relay, DHCP option 82, DHCP snooping, IP source guard.

4.3.1 DHCP relay

DHCP relay (DHCP-релей) - это "пассивный" DHCP-сервер, находящийся в другой подсети, который получает/передает информацию с/на основного DHCP-сервера и на основании её работает с клиентом. Иначе говоря, это ретранслятор DHCP-пакетов из клиентской сети через маршрутизируемую сеть к DHCP-серверу. Это нужно потому, что DHCP работает на широковещательных пакетах, которые не проходят через маршрутизаторы. И если DHCP-сервер находится в одной подсети, а его клиенты в другой - то в клиентской сети нужно поднять DHCP-релей, который станет для клиентов DHCP-сервером, но сам будет спрашивать всю информацию у центрального DHCP-сервера. Таким образом осуществляется централизованное управление. Функции DHCP-релея обычно возлагаются на маршрутизаторы в многосегментных сетях.

4.3.2 DHCP option 82

DHCP option 82 - опция протокола DHCP, использующаяся для того чтобы проинформировать DHCP-сервер о том, от какого DHCP-ретранслятора и через какой его порт был получен запрос.

Опция 82 состоит из двух подопций:

Agent Circuit ID — содержит информацию о том, с какого порта пришел запрос на DHCP-ретранслятор.

Agent Remote ID — идентификатор самого DHCP-ретранслятора (который задается при настройке, можно например использовать MAC-адрес коммутатора или его описание, любое удобное значение).

Эта информация позволит DHCP серверу назначить каждому пользователю определённый закреплённый за ним IP адрес. IP адреса будут выдаваться из одной подсети, но с привязкой конкретных диапазонов адресов к различным коммутаторам, работающим как DHCP-ретрансляторы. Это может помочь облегчить администрирование сети в том смысле, что по IP-адресу клиентского компьютера, будет понятно к какому коммутатору он подключен. Далее этот адрес может быть использован для учета переданного трафика и ограничения скорости в соответствии с контрактом.

4.3.3 DHCP snooping

DHCP snooping — функция коммутатора, предназначенная для защиты от атак с использованием протокола DHCP, которая позволяет предотвратить несанкционированное подключение к сети стороннего DHCP сервера с целью перехвата клиентских DHCP запросов. Сущность DHCP snooping заключается в том, чтобы закрыть возможность обработки DHCP запросов на недоверенных портах. Администратор сети должен вручную настроить доверенные порты,- порты за которыми находится настоящий DHCP сервер.

DHCP snooping регулирует только сообщения DHCP и не может повлиять напрямую на трафик пользователей или другие протоколы. Некоторые функции коммутаторов, не имеющие непосредственного отношения к DHCP, могут выполнять проверки на основании таблицы привязок DHCP snooping (DHCP snooping binding database). В их числе:

а) Dynamic ARP Protection (Inspection) — проверка ARP-пакетов, направленная на борьбу с ARP-spoofing. Dynamic ARP Inspection позволяет

защитить клиентов в сети от атак с использованием протокола ARP и регулировать какие сообщения протокола ARP отбрасывать, какие перенаправлять. Для правильной работы Dynamic ARP Inspection, необходимо указать какие порты коммутатора будут доверенными (trusted), а какие — нет (untrusted).

б) IP Source Guard — выполняет проверку IP-адреса отправителя в IP-пакетах, предназначенная для борьбы с IP-spoofingом

4.3.4 IP Source Guard

IP Source Guard- функция защиты от подмены IP-адреса. Суть IP Source Guard заключается в том, что данная функция создает мини список доступа на том интерфейсе, с которого ушел DHCP запрос. Данный список доступа содержит в себе одну запись, которая разрешает исключительно тот IP и MAC адрес, который был выдан устройству DHCP сервером. Так, например, если устройство на порту 10, динамически получило адрес 192.168.1.100, то только этот адрес и только с этого порта сможет использовать ресурсы сети. Если злоумышленник захочет изменить его вручную, допустим на IP адрес шлюза 192.168.100.254, коммутатор с правильно настроенной функцией IP Source Guard откажет ему в доступе в сеть. Таким образом, происходит ограничение IP- трафика на интерфейсах второго уровня и фильтрация трафика на основании таблицы привязок DHCP snooping.

Заключение

В дипломной работе нами была построено защищенное ядро сети широкополосного доступа.

Проектируемая сеть построена на технологии FTTB, которая способна с запасом удовлетворить текущие потребности современных пользователей.

В первой части дипломной работы была рассмотрена архитектура сети, а также назначение и функциональность оборудования уровня ядра.

Во второй части дипломной работы мы провели сравнительную характеристику коммутаторов в ядро сети и маршрутизаторов широкополосного доступа с последующим выбором подходящих моделей, которые удовлетворяют требованиям по показателям производительности, управляемости и надежности сети.

Методы обеспечения требований по безопасности данных рассмотрены в третьей главе. Описана процедура аутентификации пользователя в системе RADIUS и указаны основные настройки RADIUS- сервера. Безопасность передачи данных в проектируемой сети поддерживается протоколом SSH.

В качестве механизма абонентского доступа была выбрана технология IPoE. Ее преимущества, реализация и защита описаны в четвертой главе.

Таким образом, задачи, поставленные в дипломной работе, полностью решены.

Список использованных источников

Столлингс В. Современные компьютерные сети. - [2-е изд]. - СПб.: Питер, 2003.- 783 с

Huawei коммутаторы [Электронный ресурс] Режим доступа: http://www.huawei.com/ru/enterprise/catalog.do?id=5889

Нова. Уровень ядра - Маршрутизирующие коммутаторы ZXR10 серии 8900 [Электронный ресурс] Режим доступа: http://www.nova-minsk.com/index.php?option=com_content&task=view&id=161&Itemid=183

Cisco маршрутизаторы [Электронный ресурс] Режим доступа: http://www.cisco.com/web/RU/products/hw/routers/ps368/ps371/index.html

Милых М. Описание оборудования Redback SE400 [Электронный ресурс]: http://www.liveinternet.ru/users/maxim_milyh/post97233832/

Маршрутизаторы Cisco ASR 1000 Series [Электронный ресурс] Режим доступа: http://www.itbsolution.ru/model.php?id=226

TRCS Transcom Service Оборудование BRAS [Электронный ресурс]- Режим доступа: http://www.trcs.ru/catalog/huawei/seti-fiksirovannoj-svjazi/oborudovanie-bras

Кадер М. Решения компании Cisco Systems по обеспечению безопасности корпоративных сетей.- Москва, 2001- 84 с

Стахов В. [Электронный ресурс] Системный администратор – 2003 - № 4) / Radius. -Режим доступа: http://www.samag.ru/archive/article/105

Техническое решение по модернизации мультисервисной широкополосной сети передачи данных. [Электронный ресурс] Режим доступа: http://www.telecor.ru/technology/solutions/clips/