- •Формальные модели шифров

- •Математическая модель шифра замены

- •Шифры, не распространяющие искажений типа «замена знаков»

- •Шифры, не распространяющие искажений типа «пропуск-вставка знаков»

- •Последовательность атаки

- •Переполнение буфера

- •Что такое переполнение буфера

- •Принцип действия

- •Виды переполнения буфера

- •Почему так много уязвимых программ

- •Способ защиты

- •Десять примеров переполнения буфера

- •Что такое netcat?

- •Способ применения

- •Эксплоиты для взлома nt

- •Брешь в безопасности rds службы iis

- •Совместно используемые ресурсы

- •Взлом с помощью относительного пути

- •Захват dsn с использованием утилит odbc Datasource

- •Поглощение ресурсов процессора с использованием mstask.Exe и Microsoft Internet Explorer

- •Запуск программ с помощью ie 5.X или Outlook

- •Запуск команд на Web-сервере с помощью iis 5.0

- •Возможность подмены контроллера домена в wins

- •Методы взлома unix

- •Что такое cgi-программа?

- •Принцип работы

- •Подробное описание

- •Способ применения

- •Симптомы атаки

- •Методы защиты

- •Подробное описание

- •Способ применения

- •Симптомы атаки

- •Методы защиты

- •Версия ос

- •XTest позволяет клиенту переправлять события другому клиенту. Такими событиями могут быть нажатия клавиш. При этом событие через сервер может пересьиаться другому клиенту в

- •Дополнительная информация

- •Люки и троянские кони

- •Подмена системных утилит

- •Подмена на уровне файлов

- •Защита от подмены на файловом уровне

- •Наборы утилит для nt

- •Эксплоит Brown Orifice

- •Программы слияния

- •Сокрытие следов

- •Как скрыть следы

- •Файлы журналов

- •Файлы журналов Linux

- •Взгляд со стороны взломщика

- •Invisible.С — прячет все следы работы взломщика от имени пользователя root в системе.

- •Защита файлов журналов в unix

- •Регулярное проведение резервного копирования

- •Использование одноразовых носителей

- •Кодирование

- •Регулярный просмотр файлов журналов

- •Ведение журналов в nt

- •Взгляд со стороны взломщика

- •Защита файлов журналов в nt

- •Защита от изменений информации о файле

- •Дополнительные файлы

- •Защита от размещения дополнительных файлов

- •Сокрытие следов в сети

- •Общая картина

- •Сценарии взлома

- •Сканеры телефонных линий

- •Другие типы взлома

- •Переполнение буфера в bind 8.2

- •Взлом с помощью cookie

- •Области доступа snmp

- •Анализ сетевых пакетов и dsniff

- •Взлом pgp adk

- •Уязвимость паролей cisco ios

- •1. Получить файлы настройки через snmp

- •Вклинивание в процесс передачи ключа

- •Взлом с нттр-туннелированием

Шифры, не распространяющие искажений типа «замена знаков»

Будем рассматривать

шифры, для которых открытые и шифрованные

тексты являются словами в некотором

алфавите А

и которые не изменяют длину сообщения

при шифровании. Речь пойдёт о шифрах,

описываемых моделью

![]() ,

в которой

,

в которой

![]() ,

причём для любых

,

причём для любых

![]() и

и

![]() длина

длина

![]() совпадает с длиной х.

Такие шифры будем называть эндоморфными.

совпадает с длиной х.

Такие шифры будем называть эндоморфными.

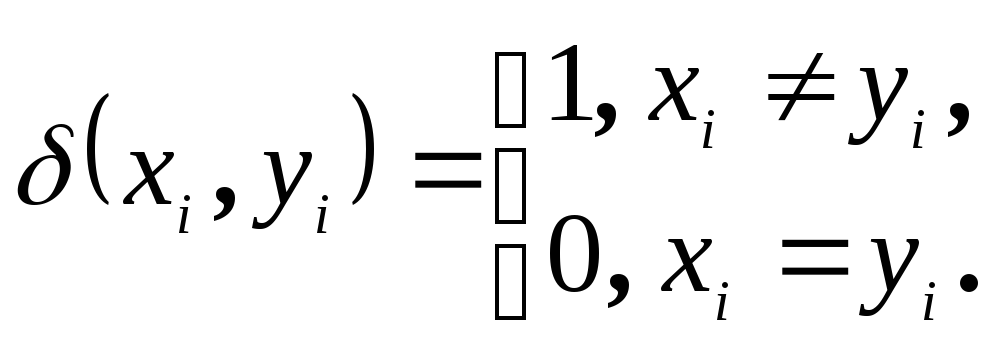

Естественной мерой

значительности последствий искажений

типа «замена знаков» является метрика

на множестве сообщений

![]() .

Мы будем пользоваться метрикой Хэмминга

,

определяемой формулой

.

Мы будем пользоваться метрикой Хэмминга

,

определяемой формулой

![]() ,

,

где

Определение 1.

Будем говорить, что шифр

![]() не распространяет искажений типа замены

знаков, если для любых

не распространяет искажений типа замены

знаков, если для любых

![]() ,

,

![]() ,

и любого

,

и любого

![]() выполняется неравенство

выполняется неравенство

![]() .

.

Данное определение естественным образом формализует понятие «не распространения искажений». Неравенство означает, что число искажений в расшифрованном тексте не превышает числа искажений в полученном шифрованном тексте.

Введём следующие два преобразования множества Х:

![]() ,

,

![]() ,

,

где

![]() - перестановка чисел 1,2,…,;

- перестановка чисел 1,2,…,;

![]() - некоторые фиксированные подстановки

множества А,

- некоторые фиксированные подстановки

множества А,

![]() ,

,

![]() ,

,

![]() .

.

Теорема (А.А.

Маркова). Биекция

![]() не распространяет искажения типа замены

знаков тогда и только тогда, когда

не распространяет искажения типа замены

знаков тогда и только тогда, когда

![]() для подходящих преобразований,

определённых выше.

для подходящих преобразований,

определённых выше.

Шифры, не распространяющие искажений типа «пропуск-вставка знаков»

При исследовании свойств шифров, не распространяющих искажений типа «пропуск знаков», так же, как и в предыдущем случае, ограничимся рассмотрением лишь эндоморфных шифров. Отметим также, что исследование вопроса об искажениях типа «вставка знаков» производится совершенно аналогично, поэтому далее речь лишь об искажениях типа «пропуск знаков».

Как и раньше

![]() ,

где А

– алфавит сообщений. Пусть

- бинарное отношение на множестве Х,

определённое следующим образом. Пусть

,

где А

– алфавит сообщений. Пусть

- бинарное отношение на множестве Х,

определённое следующим образом. Пусть

![]() ,

тогда

,

тогда

![]() .

.

Через k обозначим «степень» отношения :

![]() .

.

Определение 2.

Будем говорить, что шифр

![]() не распространяет искажений типа

«пропуск знаков», если для любых

не распространяет искажений типа

«пропуск знаков», если для любых

![]() ,

любого t,

меньшего длины слова х,

а также любого

,

любого t,

меньшего длины слова х,

а также любого

![]() из условия

из условия

![]() следует, что

следует, что

![]() .

.

Обозначим через

![]() отображение множества Х

в себя, определённое для любого

отображение множества Х

в себя, определённое для любого

![]() формулой

формулой

![]() ,

,

где -

некоторая подстановка множества А,

а через f

– отображение Х

в себя, меняющее порядок следования

букв любого слова на противоположный:

![]() .

.

Верна следующая теорема.

Теорема. Если

![]() - шифр не распространяющий искажений

типа «пропуск знаков», то для любого

- шифр не распространяющий искажений

типа «пропуск знаков», то для любого

![]() либо

либо

![]() ,

либо

,

либо

![]() (при подходящем

(при подходящем

![]() ).

).

Цели и методы хакеров

Что такое эксплоит?

Любое средство, предназначенное для проникновения в чужую компьютерную систему, может считаться эксплоитом. Кроме того, мы будем использовать слово взлом. Взломом может считаться:

- получение несанкционированного доступа;

- упрощение доступа в систему;

- отключение компьютера;

- раскрытие защищённой информации.

Для проведения взлома в системе должно бытьслабое звено, которым можно воспользоваться. Многие считают, что истинно защищённым компьютер будет только если отключить его от сети и электричества, зацементировать в куб с толстыми стенками и закопать. В подобном случае возможность взлома минимальна, т.к. практически нет возможности найти брешь в защите компьютера. Но функциональность системы значительно уменьшена. Аргумент в пользу укрепления безопасности состоит в том, что, хотя на функциональности системы строится бизнес, нарушение системы безопасности чревато полным крахом фирмы.

Поэтому при разработке структуры сетевой безопасности необходимо искать компромисс между защитой и функциональностью, чтобы не один из этих факторов серьёзно не пострадал.