- •Формальные модели шифров

- •Математическая модель шифра замены

- •Шифры, не распространяющие искажений типа «замена знаков»

- •Шифры, не распространяющие искажений типа «пропуск-вставка знаков»

- •Последовательность атаки

- •Переполнение буфера

- •Что такое переполнение буфера

- •Принцип действия

- •Виды переполнения буфера

- •Почему так много уязвимых программ

- •Способ защиты

- •Десять примеров переполнения буфера

- •Что такое netcat?

- •Способ применения

- •Эксплоиты для взлома nt

- •Брешь в безопасности rds службы iis

- •Совместно используемые ресурсы

- •Взлом с помощью относительного пути

- •Захват dsn с использованием утилит odbc Datasource

- •Поглощение ресурсов процессора с использованием mstask.Exe и Microsoft Internet Explorer

- •Запуск программ с помощью ie 5.X или Outlook

- •Запуск команд на Web-сервере с помощью iis 5.0

- •Возможность подмены контроллера домена в wins

- •Методы взлома unix

- •Что такое cgi-программа?

- •Принцип работы

- •Подробное описание

- •Способ применения

- •Симптомы атаки

- •Методы защиты

- •Подробное описание

- •Способ применения

- •Симптомы атаки

- •Методы защиты

- •Версия ос

- •XTest позволяет клиенту переправлять события другому клиенту. Такими событиями могут быть нажатия клавиш. При этом событие через сервер может пересьиаться другому клиенту в

- •Дополнительная информация

- •Люки и троянские кони

- •Подмена системных утилит

- •Подмена на уровне файлов

- •Защита от подмены на файловом уровне

- •Наборы утилит для nt

- •Эксплоит Brown Orifice

- •Программы слияния

- •Сокрытие следов

- •Как скрыть следы

- •Файлы журналов

- •Файлы журналов Linux

- •Взгляд со стороны взломщика

- •Invisible.С — прячет все следы работы взломщика от имени пользователя root в системе.

- •Защита файлов журналов в unix

- •Регулярное проведение резервного копирования

- •Использование одноразовых носителей

- •Кодирование

- •Регулярный просмотр файлов журналов

- •Ведение журналов в nt

- •Взгляд со стороны взломщика

- •Защита файлов журналов в nt

- •Защита от изменений информации о файле

- •Дополнительные файлы

- •Защита от размещения дополнительных файлов

- •Сокрытие следов в сети

- •Общая картина

- •Сценарии взлома

- •Сканеры телефонных линий

- •Другие типы взлома

- •Переполнение буфера в bind 8.2

- •Взлом с помощью cookie

- •Области доступа snmp

- •Анализ сетевых пакетов и dsniff

- •Взлом pgp adk

- •Уязвимость паролей cisco ios

- •1. Получить файлы настройки через snmp

- •Вклинивание в процесс передачи ключа

- •Взлом с нттр-туннелированием

Конспект избранных лекций по курсу «Методы и средства защиты информации»

Оглавление

|

Предисловие |

3 |

|

Формальные модели шифров |

4 |

|

Шифры, не распространяющие искажения |

7 |

|

Цели и методы хакеров |

10 |

|

Атаки DoS |

12 |

|

Переполнение буфера |

18 |

|

Методы взлома Windows NT |

69 |

|

Методы взлома UNIX |

89 |

|

Обеспечение повторного доступа |

159 |

|

Сокрытие следов |

178 |

|

Общая картина |

198 |

|

Другие типы взлома |

207 |

Предисловие

Данный файл предназначен для студентов 4 курса МП и ЭУ, изучающих курс «Методы и средства защиты информации». В файле содержится конспект избранных лекций, основанных на нескольких учебниках. Первые два пункта на книге А.П. Алферова, А.Ю. Зубова, А.С. Кузьмина, А.В. Черёмушкина «Основы криптографии» - М.: Гелиос АРВ, 2002, последующие - на книге Э. Коула «Руководство по защите от хакеров» - М.: Издательский дом «Вильямс», 2002.

Поскольку вся современная защита информации основана на криптографических методах, то в первых разделах приводятся основные определения и теоремы о шифрах. Далее приводится описание множества атак, классифицированных как по принципу действия, так и по типу систем, против которых они направлены. Приводятся методы защиты от большинства атак. Также в файле есть вопросы для самопроверки.

Формальные модели шифров

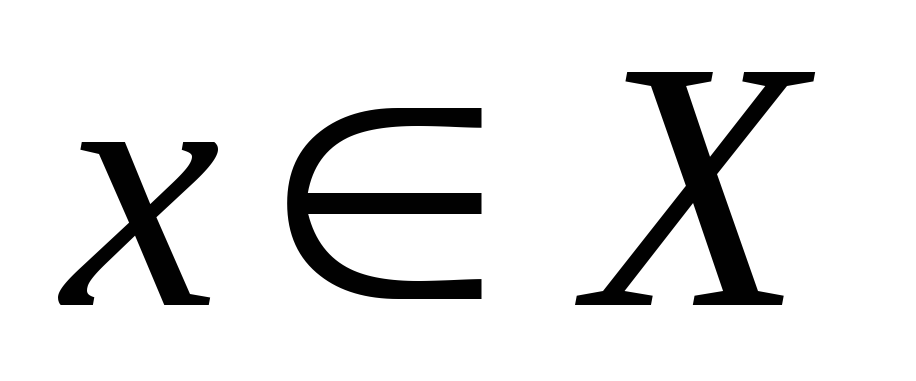

Пусть X,

K,

Y

– конечные множества возможных открытых

текстов, ключей и шифрованных текстов

соотвественно;

![]() - правило зашифрования на ключе

- правило зашифрования на ключе

![]() .

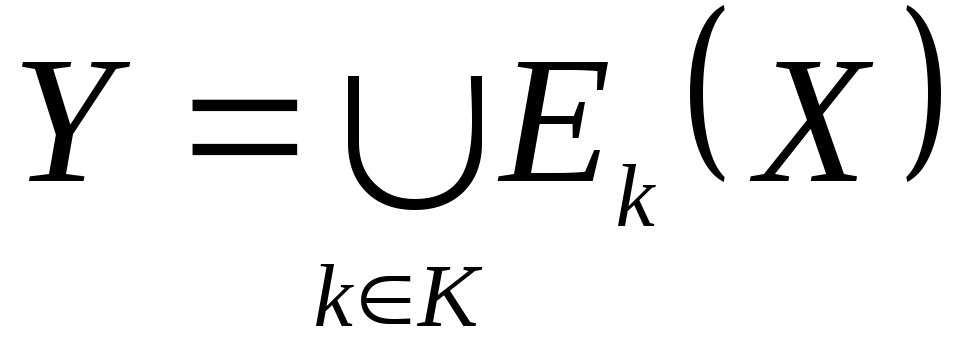

Множество

.

Множество

![]() обозначим через E,

а множество

обозначим через E,

а множество

![]() - через

- через

![]() .

Пусть

.

Пусть

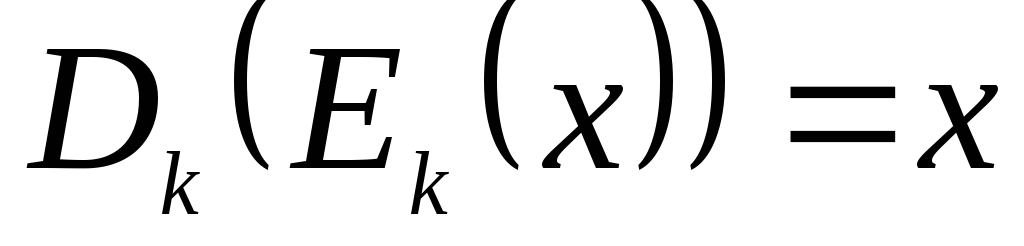

![]() правило расшифрования на ключе

правило расшифрования на ключе

![]() ,

и D

– множество

,

и D

– множество

![]() .

.

Здесь и далее

мыбудем предполагать, что если

![]() представляется в виде

представляется в виде

![]() ,

где

,

где

![]() - ключ зашифрования, а

- ключ зашифрования, а

![]() - ключ расшифрования, то

- ключ расшифрования, то

![]() понимается

как

понимается

как

![]() ,

а

,

а

![]() - как функция

- как функция

![]() .

.

Определение 1. Шифром назовём совокупность

![]()

введённых множеств, для которых выполняются следующие равенства:

-

для любых

и

и

выполняется равенство

выполняется равенство

,

, -

.

.

Неформально, шифр – это совокупность множества открытых текстов (то, что шифруется), возможных ключей (то, с помощью чего шифруется), возможных шифртекстов (то, во что шифруется), правил зашифрования и правил расшифрования.

Математическая модель шифра замены

Определим модель

![]() произвольного шифра замены. Будем

считать, что открытые и шифрованные

тексты являются словами в алфавитах A

и

B

соответственно

произвольного шифра замены. Будем

считать, что открытые и шифрованные

тексты являются словами в алфавитах A

и

B

соответственно

![]() ,

,

![]() .

Обозначим

.

Обозначим

![]() множество слов конечной длины в алфавите

C.

множество слов конечной длины в алфавите

C.

Перед зашифрованием

текст предварительно представляется

в виде последовательности подслов,

называемых шифрвеличинами. При

зашифровании шифрвеличины заменяются

некоторыми их эквивалентами в шифртексте,

которые назовём шифробозначениями.

Шифрвеличины представляют из себя слова

из

![]() ,

а шифробозначения слова из

,

а шифробозначения слова из

![]() .

.

Пусть

![]() - множество возможных шифрвеличин,

- множество возможных шифрвеличин,

![]() - множество возможных шифробозначений.

Эти множества должны быть такими, чтобы

любые тексты из X

и

Y

можно было представить словами из

- множество возможных шифробозначений.

Эти множества должны быть такими, чтобы

любые тексты из X

и

Y

можно было представить словами из

![]() и

и

![]() соответственно. Требование однозначности

расшифрования влечёт неравенство

соответственно. Требование однозначности

расшифрования влечёт неравенство

![]() .

.

Для определения

правила зашифрования

![]() в общем случае нам понадобится ряд

обозначений и понятие распределителя.

в общем случае нам понадобится ряд

обозначений и понятие распределителя.

Поскольку

![]() ,

множество V

можно представить в виде объединения

,

множество V

можно представить в виде объединения

![]() непересекающихся непустых множеств

непересекающихся непустых множеств

![]() .

Рассмотрим произвольное семейство

состоящее из r

таких разбиений множества V:

.

Рассмотрим произвольное семейство

состоящее из r

таких разбиений множества V:

![]() ,

,

и соответствующее семейство биекций

![]() ,

,

для которых

![]() .

.

Рассмотрим также

произвольное отображение

![]() ,

где

,

где

![]() ,

такое, что для любых

,

такое, что для любых

![]()

![]() ,

,

![]() ,

,

![]() .

.

Назовём

последовательность

![]() распределителем, отвечающим данным

значениям

распределителем, отвечающим данным

значениям

![]() .

.

Теперь мы сможет определить правило зашифрования произвольного шифра замены. Пусть

![]() ,

,

![]() ,

,

![]() ,

,

![]() ,

,

![]()

и

![]() .

Тогда

.

Тогда

![]() ,

где

,

где

![]() ,

,

![]() ,

,

![]() .

.

В качестве

![]() можно выбрать любой элемент множества

можно выбрать любой элемент множества

![]() .

.

Шифры перестановки

Если буквы открытого текста при шифровании лишь меняются местами друг с другом, то шифр называется шифром перестановки.

Шифры, не распространяющие искажений

При передаче шифрованной информации возможны искажения из-за помех в канале связи. Такие помехи могут привести к искажениям или потере отдельных знаков используемого алфавита. Если искажённый знак не является знаком того же алфавита, то на приёме факт искажения легко установить. В противном случае факт искажения может быть установлен лишь при расшифровании, когда искажение в шифртексте приводит к потере части или всего открытого текста. Так же проявляется и потеря знаков шифртекста. Последствия искажений шифртекста при передаче могут быть различными для разных типов шифров. Нас будет интересовать вопрос о свойствах самого шифра, позволяющих не распространять искажений при расшифровании. При этом мы будем рассматривать ограниченный класс шифров и искажения, которые либо заменяют знаки алфавита знаками того же алфавита, либо приводят к потере знаков или к появлению дополнительных знаков алфавита.