114

.pdfЯзык гипертекстовой разметки Web-документов HTML

<HTML>

<HEAD> <TITLE> Титульная строка документа </TITLE> </HEAD>

<BODY> Основной текст документа </BODY> </HTML> При написании команд HTML не имеет значение, какими буквами — строчными или прописными вы пишите

команды.

Заголовки в документе создаются с помощью команд: <Hi> Заголовок </Hi>, причем при i = 1 заголовок самый крупный, а при i = 6 — самый мелкий.

Списки предназначены для представления информации в упорядоченном виде.

ВHTML-документах используется 3 вида списков:

1)неупорядоченные списки; 2) упорядоченные списки;

3)списки-определения.

Вдокументе HTML невозможно создать абзац, используя клавишу [Enter]. Использование этой клавиши улучшает внешний вид исходного текста, но не влияет на полученное изображение. Для перехода на следующую строку воспользуйтесь командой <br>. Для создания пустой строки воспользуйтесь командой <р>. Для создания горизонтальной черты воспользуйтесь командой <hr>.

Для выделения отдельных частей текста можно воспользоваться следующими стилями: 1) В — жирный (Bold); 2) I — курсив (Italic); 3) U — с подчеркиванием (Underline); 4) S — с перечеркиванием (STRIKE).

Для изменения размера текстовых символов воспользуйтесь командами: <FONT SIZE = +-i > </FONT>, где i в пределах от 1 до 7 относительно начального размера букв.

Кроме того, можно увеличить или уменьшить высоту шрифта с помощью команд <BIG> и <SMALL>. Эти команды используются в паре с командами </BIG> и </SMALL>.

Цвета и изображения фона задаются с помощью команды <BODY>. Эта команда может задаваться только в начале HTML файла и не может быть изменена в дальнейшем. Ее параметры:

+bgcolor = «# код цвета» — цвет фона документа;

+text = «# код цвета» — цвет текста документа;

241

Язык гипертекстовой разметки Web-документов HTML

+link = «# код цвета» — цвет текста, используемого в качестве ссылки;

+vlink = «# код цвета» — цвет ссылки на просмотренный ранее документ;

+alink = «# код цвета» — цвет ссылки в момент нажатия на нее правой кнопки мыши.

Код цвета задается в кодировке RGB — шесть шестнадцатеричных чисел.

Для изменения цвета текущего текста можно в любом месте домашней страницы воспользоваться командами: <FONT COLOR= Код цвета > Текущий текст </FONT COLOR>

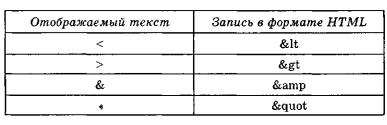

В языке HTML символ < используется как первый символ каждой команды. Этот символ не может быть использован для обозначения отношения «меньше». Для отображения на экране символа < («меньше») и некоторых других символов в HTML приняты специальные обозначения:

Язык HTML всегда уменьшает количество подряд расположенных пробелов до одного, независимо от того, сколько пробелов было в исходном тексте. Для задания необходимого количества подряд расположенных пробелов следует воспользоваться специальным символом пробела:  .

Таблица создается с помощью команд <TABLE> и </TABLE>.

Команда <TABLE> может иметь следующие параметры:

+UNITS — может принимать значение RELATIVE или PIXELS. Определяет единицы измерения в других параметрах. По умолчанию, UNITS = PIXELS;

Язык гипертекстовой разметки Web-документов HTML

+BORDER — определяет линии, разграничивающие клетки в таблице. Ширина линии задается командой BORDER = N;

+CELLPADDING — определяет минимальный промежуток вокруг содержимого таблицы;

+BGCOLOR — определяет цвет фонового изображения в таблице. Во всех таблицах данного документа я использую BGCOLOR= WHITE.

Для организации перехода внутри одного HTML-фай- ла следует ввести необходимый текст в двух местах:

+записать метку в том месте HTML-файла, куда необходимо перейти;

+записать переход на эту метку в том месте, откуда

будет выполнен переход.

Для перехода из любого места HTML-файла hl.html в начало HTML-файла h2.html следует записать:

<А href = «h2.html»>IIepexoд к разделу h2 </A>

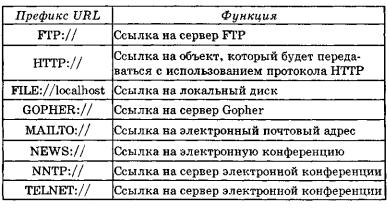

В любом месте HTML-файла можно ввести гипертекстовые ссылки на другой документ или файл. Гипертекстовые ссылки вводятся в HTML-файл с помощью унифицированного локатора ресурсов — URL. Этот локатор определяет правила написания различных видов ссылок. Ниже приводятся важнейшие префиксы для URL:

Изображения могут быть выведены на экран так же, как текст. Файлы изображения могут быть заданы в не-

243

Язык гипертекстовой разметки Web-документов HTML

скольких различных форматах, наилучшие из которых — GIF (файлы *.gif) и JPEG (файлы *.jpg).

Экран можно разделить на несколько независимых оконных кадров, каждый из которых отображает отдельный HTML-документ.

На экране кадры представляют собой прямоугольники. В HTML используются следующие команды работы с кадрами:

+<FRAMESET>, </FRAMESET> — определяют состав и размеры кадров на экране;

+<FRAME>, </FRAME> — определяют HTML файл для каждого кадра;

+<NOFRAMES>, </NOFRAMES> — для сообщений «браузеру», не обрабатывающему кадры.

Форма — это средство, позволяющее организовать в Web-странице диалог с ее пользователем. Разработчик Web-страницы создает ее с помощью специальных элементов: 1) кнопки; 2) списки; 3) текстовые строки; 4) текстовые поля.

244

XII ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ И СВЕДЕНИЙ

Информационная безопасность и информационные технологии

Важной проблемой человечества является защита информации, которая на различных этапах развития решалась по-разному. Изобретение компьютера и дальнейшее бурное развитие информационных технологий во второй половине XX в. сделали проблему защиты информации настолько актуальной и острой, насколько актуальна сегодня информатизация для всего общества.

Главная тенденция, характеризующая развитие современныхинформационных технологий, —рост числа компьютерных преступлений и связанных с ними хищений конфиденциальной и иной информации, а также материальных потерь.

Причин активизации компьютерных преступлений и связанных с ними финансовых потерь достаточно много. Существенными из них являются:

+переход от традиционной «бумажной» технологии хранения и передачи сведений на электронную и недостаточное при этом развитие технологии защиты информации;

+объединение вычислительных систем, создание глобальных сетей и расширение доступа к информационным ресурсам;

+увеличение сложности программных средств и связанное с этим уменьшение их надежности и увеличение числа уязвимых мест.

Любое современное предприятие независимо от вида деятельности и формы собственности не в состоянии успешно развиваться и вести хозяйственную деятельность без создания на нем условий для надежного функционирования системы защиты собственной информации.

Информационная безопасность и информационные технологии

Отсутствие у многих руководителей предприятий и компаний четкого представления по вопросам защиты информации приводит к тому, что им сложно в полной мере оценить необходимость создания надежной системы защиты информации. Трудно бывает определить конкретные действия, необходимые для защиты тех или иных конфиденциальных сведений. Чаще руководители предприятий идут по пути создания охранных служб, полностью игнорируя при этом вопросы информационной безопасности.

Способы и средства защиты информации

Способы и средства защиты информации

Защита информации — деятельность, направленная на сохранение государственной, служебной, коммерческой или личной тайн, а также на сохранение носителей информации любого содержания.

Система защиты информации — комплекс организационных и технических мероприятий по защите информации, проведенных на объекте с применением необходимых технических средств и способов в соответствии с концепцией, целью и замыслом защиты.

Для решения проблемы защиты информации основными средствами защиты информации принято считать:

1. Технические средства — реализуются в виде электрических, электромеханических, электронных устройств. Всю совокупность технических средств принято делить на:

+аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой систем обработки данных (СОД) по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

+физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения, замки на дверях, решетки на окнах).

2.Программные средства — программы, специально предназначенные для выполнения функций, связанных с защитой информации.

3.Организационныесредства—организационно-пра- вовые мероприятия, осуществляемые в процессе создания и эксплуатации СОД для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы СОД на всех этапах: строительство помещений, проектирование системы, монтаж

иналадка оборудования, испытания и проверки, эксплуатация.

247

Способы и средства защиты информации

4.Законодательные средства — законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

5.Морально-этические средства — всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их обычно ведет к потере авторитета, престижа человека или группы лиц.

Однако специалисты пришли к выводу, что использование какого-либо одного из указанных способов защиты не обеспечивает надежного сохранения информации. Необходим комплексный подход к использованию и развитию всех средств и способов защиты информации. В результате были созданы следующие способы защиты информации:

1.Препятствие — физически преграждает злоумышленнику путь к защищаемой информации.

2.Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных).

Управление доступом включает следующие функции защиты:

+идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

+проверку полномочий, соответствие дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту;

+разрешение и создание условий работы в пределах установленного регламента;

+регистрацию обращений к защищаемым ресурсам;

248

Способы и средства защиты информации

+реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

3.Маскировка — способ защиты информации с СОД путем ее криптографического шифрования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом ее надежной защиты.

4.Регламентация — заключается в разработке и реализации в процессе функционирования СОД комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в СОД защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение СОД (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации.

5.Принуждение — пользователи и персонал СОД вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Все рассмотренные средства защиты делятся на:

1)формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека;

2)неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.

Политика безопасности при защите информации

Политика безопасности при защите информации

Политика безопасности — совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами:

+невозможность миновать защитные средства;

+усиление самого слабого звена;

+невозможность перехода в небезопасное состояние;

+минимизация привилегий;

+разделение обязанностей;

+эшелонированность обороны;

+разнообразие защитных средств;

+простота и управляемость информационной системы;

+обеспечение всеобщей поддержки мер безопасности. Если у злоумышленника или недовольного пользова-

теля появится возможность миновать защитные средства, он так и сделает. Например, применительно к межсетевым экранам данный принцип означает, что все информационные потоки в защищаемую сеть и из нее должны проходить через экран. Не должно быть «тайных» модемных входов или тестовых линий, идущих в обход экрана.

Надежность любой обороны определяется самым слабым звеном. Часто самым слабым звеном оказывается не компьютер или программа, а человек, и тогда проблема обеспечения информационной безопасности приобретает нетехнический характер.

Принцип невозможности перехода в небезопасное состояние означает, что при любых обстоятельствах, в том числе нештатных, защитное средство либо полностью выполняет свои функции, либо полностью блокирует доступ.

Принцип минимизации привилегий предписывает

пользователям и администраторам выделять только те права доступа, которые необходимы им для выполнения служебных обязанностей.

250