- •Глава 1 Основные понятия и определения

- •Основы госполитики рф в области иб

- •Защита информации как объект правовой защиты

- •Основные понятия, термины и определения

- •Особенности современных ас как объектов защиты

- •2) По уровню возможностей (по использованным методам и средствам):

- •3) По времени действия:

- •4) По месту действия:

- •Загрузочные вирусы

- •Макровирусы

- •Polymorphic-вирусы

- •Резидентные dos вирусы

- •Резидентные загрузочные вирусы

- •Сетевые вирусы

- •Irc-вирусы

- •Основные направления организации защиты

- •Выбор антивирусных программ

- •Типы антивирусных программ

- •Методика использования антивирусных программ

- •Обнаружение неизвестного вируса

- •При лечении файлов:

- •Атака с использованием уязвимости протокола tcp

Атака с использованием уязвимости протокола tcp

Принцип работы ТСР:

Для идентификации виртуального соединения в ТСР используются IPадреса сторон и два числа: N последовательности и N подтверждения.

SYN – передается N последовательности

ASK – ответ, содержащий N подтверждений

Механизм установления соединения:

А передает в SYN пакет с началом N последовательности “а”

В передает SYNba+1 пакет с началом N “b” и ASK c номером подтверждения а+1

А передает в сторону В ASK пакет с номерами а+1, b+1

Соединение установлено; данные передаются в ASK-пакетах с номером последовательности а+1 и номером подтверждения b+1

Все описанное выше можно проиллюстрировать:

Варианты атаки:

1. Атакуемый находится в одном сегменте с А и В. Перехват А и В - перехват своего соединения.

Защита: защищенные протоколы, коммутация

Сервер

В

Хост

А

1 этап:атакующий компьютер посылает на хост А серию ТСР запросов на создание соединения, заполняя тем самым очередь запросов с целью вывести из строя хост А на некоторое время.

2 этап:сигнал посылается на сервер, атакуемый компьютер от имени хоста А посылает запрос на сервер В (создание ТСР-соединения), сервер пытается ответить хосту А, но так как он не может ответить, идет на хост атакующего.

2. Атакующий может попытаться предсказать параметры А и В

Защита: фильтрация пакетов из других сетей; проверка соответствия обратного маршрута

Направленный шторм ложных ТСР запросов: ОС имеет ограниченный буфер недооткрытых ТСР–соединений. Буфер может быть переполнен, и соединения для остальных HOSTов не смогут быть установленными.

ЗАЩИТА ОТ АТАК В INTERNET

Схема безопасного подключения к Интернету:

1. Фильтры на входе и на выходе из сети, контроль маршрутов;

2. Фиктивные адреса и шлюзы;

3. Использования TCP, а не UDP;

4. Статические ARP и DNS;

5. Шифрование трафика (IPSEC, SSL, SSH);

6. Туннелирование с шифрованием;

7. Избегание широковещательных технологий (отказ от радиодоступа и асимметричных спутниковых каналов);

8. Контроль за сообщениями CERT и CIAC;

9. Применение антивирусных средств (на почтовых серверах и в браузерах);

10. Применение ОС с опубликованными исходными текстами (ошибки выявляются быстрее);

11. Использование средств автоматизированного контроля безопасности.

ТЕРМИНОЛОГИЯ И ПРИНЦИПЫ КРИПТОГРАФИИ

Группы угроз информации:

- угрозы, связанные с хищением информации, во время ее передачи по каналу. Метод борьбы - криптографические средства защиты информации(КСЗИ). Они реализуют крипт.средства с целью:

А) защиты информации при ее обработке, хранении и передаче по транспортной сети ИС

Б) обеспечение достоверности и целостности информации

В) выработка информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств

Сложность обеспечения безопасности с помощью КСЗИ возрастает с увеличением сложности средств связи и ИТ.

Основные трудности:

Средства реализации криптографического алгоритма в компьютерной системе представляют с собой равноправный с прочими ресурс(т.е. сами являются программами)

Ключевая информация являестя данными КС с возможностью доступа со стороны других программ и с прохождением при обработке через ряд внешних по отношению по отношению к системе крипт.защиты прогр.модулей

Функц-е КСЗИ происходит неавтономно, а выполняется под управлением ОС и различных программ, которые могут произвольно искажать вводимую и выводимую из КСЗИ информацию

Программная среда, в которой работает КСЗИ, устроена иерархично, т.е. для выполнения типовых функций все программы используют одни и те же фрагменты кода и данных

Работа КСЗИ сопряжена с возможностью ошибочных ситуаций в аппаратной и программной среде КС

Задачи КСЗИ

Обеспечить оптимальную, формально проверяемую реализацию крипт.алгоритмов в рамках эксплуатируемых ИТКС, программных и аппаратных платформ

Обеспечивать при проектировании СКЗИ и ее ресурсов меры обеспечения отказоустойчивости

Обеспечивать защищенность СКЗИ и ее ресурсов(ключевой информации) от НСД со стороны других программ

Гарантировать качество управления СКЗ со стороны ОС и программ-посредников

Уязвимым местом при применении крипт.защите является возможная утечка ключей шифрования, след-но крипт.методы должны сочетаться с организационно-административными мерами, препятствующими такой утечке.

При использовании криптографических методов эффект защиты достигается за счет того, что информация в понятной форме, так называемый открытый текст, с применением некоторого преобразования заменяется информацией в непонятной форме - криптограммой.

Криптограмма вместо открытого текста передается по каналам связи или в память. В пункте приема с помощью обратного преобразования из криптограммы восстанавливается открытый текст. Первый процесс – шифрование, второй – дешифрование.

Для шифрования используется некий алгоритм или устройство, которое может быть известно широкому кругу лиц.

Предусматривается лишь возможность управления процессом шифрования путем задания некоторой дополнительной информации, которая и называется ключом и служит для того, чтобы иметь возможность изменять результаты шифрования без изменения алгоритма или устройства шифрования. То есть ключом можно называть конкретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного варианта из совокупности вариантов, возможных для данного алгоритма.

Тогда E– шифрующее преобразование,D- дешифрующее

Мощность X>=мощностиY

При любом фиксированном kотображение Е биективно, т.е. взаимно однозначно

Данное определение шифра ничем не отличается от приведенного в курсе теории информации

Множество k(ключей) должно иметь настолько большую мощность, чтобы исключить возможность перебора всех Е

Преобразование Е д.б. таким, чтобы по y было очень трудоемко определить как x, так и k

Принцип Кирхгофа:

надежность системы шифрования должна зависеть только от секретности ключа и не зависеть от секретности алгоритма шифрования и дешифрования.

Общая схема шифрования: (с закрытым ключом, с открытым ключом)

В рассмотренной схеме шифрования одной из наиболее сложных проблем является проблема распространения ключей. Попыткой решения данной проблемы является шифрование с открытым ключом.

Принципиальное различие состоит в том, что пользователи не принимают один и тот же ключ шифрования, а используют разные.

Сначала пользователь В с помощью специального алгоритма генерирует пару ключей, один из них (р) является секретным, а другой (S) называется открытыми публикуется в общедоступной библиотеке ключей.

Когда пользователь А хочет послать пользователю В сообщение, он находит в библиотеке его открытый ключ S и шифрует с его помощью сообщение х и посылает это сообщение пользователю В.

Пользователь В применяет к криптограмме свой секретный ключ (р) и алгоритм дешифрования, в результате чего получается исходное сообщение х.

Естественное применение этого метода возможно только в том случае, когда алгоритмы генерации пары ключей шифрования и дешифрования гарантируют, что в процессе дешифрования будет получено исходное сообщение.

Этот тип шифрования называют шифрованием с открытым ключом или ассиметричным шифрованием.

Закрытый (ассиметричный): применение систем с открытым ключом значит облегчение решения проблемы распространения ключей, однако, использование шифрования с открытым ключом обходится дороже, чем с закрытым. В реальных системах используют сочетание обоих методов.

Криптографический анализ

Раскрытие зашифрованных текстов, но не дешифрование, осуществляется с помощью методов другой по отношению к криптографии ветви криптологии, называемой криптоанализом. Можно сформулировать несколько типичных классов задач криптоанализа:

1. нахождение ключа по криптограмме, а следовательно, в силу обратимости преобразования Е и открытого текста х.

2. нахождение открытого текста по криптограмме без нахождения ключа.

3. нахождение ключа k по паре х и y или нескольким таким парам.

Попытки средствами криптоанализа вскрыть ту или иную криптографическую систему принято называть атаками.

I.Атака с использованием известной криптограммы является наиболее трудным типом атаки, поскольку атакующий располагает информацией (только расшифрованный текст).

Одним из общих методов криптоанализа является тотальный перебор ключей.

Критериями открытого текста могут быть:

1. Стандартный участок текста (например, начало).

2. Соответствие знаковой, би-граммной (1 символ = 2 символа) и н-граммной (1 символ >= 2 символа) статистики расшифрованного текста статистике открытого текста.

Наиболее эффективен критерий стандартного начала, однако, почти всегда применение метода тотального перебора не возможно по причине огромного множества возможных ключей.

DES ГОСТ 28147

256(~1018) 2256(~1077)

Наиболее распространенными методами анализа являются методы, выявляющие статистические закономерности криптограмм:

частотный анализ знаков, биграмм и нграмм. Иногда позволяют определить тип шифра, поскольку некоторые системы шифрования не меняют характерное частотное расположение букв и других знаков, свойственных естественным языкам.

Для определения возможности частотного анализа используют индекс соответствия, представляющий собой оценку суммы квадратов вероятностей каждой буквы криптограммы. Крайнее значение индекса указывает на возможность использования частотного анализа. Также используется метод вероятных слов: при сопоставлении некоторой небольшой части криптограммы с известных фрагментом текста пытаются найти ключ и с его помощью расшифровать весь текст, требуемый фрагмент открытого текста м.б. найден с помощью статистических методов или просто угадан, исходя из предполагаемого содержания или структуры открытого текста.

Кроме статических методов применяются и алгебраические, целью которых является выявление рекуррентных зависимостей в криптограмме.

II.Другим типом атаки является атака с известным открытым текстом, предполагающая наличие у атакующего и открытого текста и криптограммы.

Цель – нахождение ключа.

III.Еще одним типом атаки является атака с избранным открытым текстом. При проведении атаки с избранным открытым текстом и криптограммой, атакующий для каждого открытого подобранного текста получает соответствующую открытую криптограмму, а для каждой подобранной криптограммы – соответствующий подобранный текст.

Цель – нахождение ключа.

СТОЙКОСТЬ ШИФРА

Стойкостью криптографического преобразования или криптографической стойкостью шифра называется трудоемкость задачи нахождения параметров преобразования ключа k или открытого текста х. Понятие трудоемкости связано с понятием алгоритма, т.е. полагается, что для нахождения ключа k строится некоторый алгоритм и стойкость оценивается его трудоемкостью. Условия получения абсолютно стойкого шифра были сформулированы Шенноном

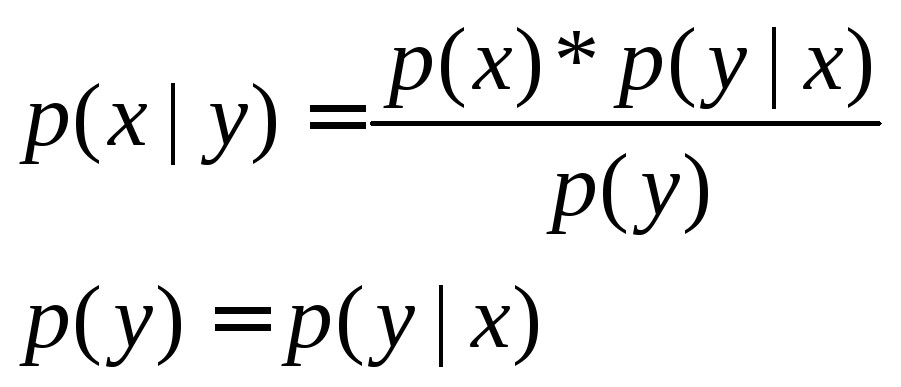

p(x|y) – вероятность того, что при

p(y|x) – при шифровании x была получена y или суммарная вероятность всех ключей

p(y) – вероятность получения y

p(x) –

чтобы противник не получил никакой информации о ключе или открытом тексте надо чтобы p(x)=p(x|y), т.е. вероятность выбора текста для шифрования из множества возможных не изменилась бы при получении криптограммы, соответствующей данному тексту

Суммарная вероятность всех ключей, переводящих x в y д.б. равна вероятности получения криптограммы y и не должна зависеть от х. Следствия:

1. Число возможных ключей не должно быть меньше числа сообщений.

2. Для каждой у должен найтись ключ к, который переводит любой х в данную у.(условие транзитивности), иначе можно будет получив конкретную криптограмму y, исключить из рассмотрения некоторые ключи или открытые тексты

Такая система будет абсолютно стойкой по Шеннону.

Условия Шеннона достаточно сложно оценить количественно, хотя как было сказано, для разрушения шифра используется вполне конкретный алгоритм, сильно зависящий от шифрующего его преобразования. В связи с этим вполне логично было бы оценивать стойкость в операциях, необходимых для решения тех или иных задач нахождения ключа или открытого текста для конкретного алгоритма. Для этого необходимо:

Сформулировать алгоритм, помня при том, что построение статистических гипотез сопряжено с ошибками, например, с нахождением ложных ключей, следовательно, надо задаваться вероятностью нахождения истинного ключа и отбрасывать все те алгоритмы, у которых вероятность слишком мала

Сформулировать понятия элементарных операций выбранного алгоритма

Определить число этих операций, необходимых для нахождения ключа или открытого текста

Определить объем, необходимый для реализации алгоритма памяти, поскольку алгоритмы, требующий очень большого объема памяти, тоже должны быть отбракованы.

Стойкостью операции называется мин.трудоемкость нахождения ключа или открытого текста. минимизация осуществляется по всем известным алгоритмам такого нахождения.

Иногда стойкость определяется периодом времени (безопасное время), необходимым для раскрытия шифра.

Традиционные требования к криптографическим средствам защиты можно сформулировать следующим образом:

1. Метод должен быть надежен, то есть восстановление текста при владении только криптограммой, но без ключа должно быть практически невыполнимой задачей;

2. Из-за трудностей, связанных с запоминанием или пересылкой ключа, объем ключа не должен быть большим;

3. Из-за трудностей, связанных со сложными преобразованиями, процессы шифрования и дешифрования должны быть простыми;

4. Из-за возможности появления ошибок передачи дешифрование криптограммы, содержащей ошибки, не должно приводить к размножению ошибок в полученном тексте;

5. Из-за трудностей передачи объем криптограммы не должен превышать объема текста.

Абсолютно стойкие шифры существуют лишь теоретически, на практике все сводится к достижению компромисса между стоимостью системы шифрования и требуемой степенью обеспечения безопасности.

АУТЕНТИФИКАЦИЯ СООБЩЕНИЯ

Весьма уязвимым местом при применении криптографических методов является возможная утечка ключей шифрования, поэтому криптографические методы должны сочетаться с организационными и административными мерами, препятствующими этой утечке.

С другой стороны криптографические методы позволяют решить часть других задач, направленно может быть использована процедура аутентификации пользователя.

Процедура аутентификации обеспечивает подтверждение или опровержение того, что объект, предлагающий себя в качестве отправителя сообщения, является именно таковым как на этапе установления соединения, так и на этапе передачи сообщения.

Перед посылкой сообщения х пользователь А определяет код аутентичности сообщения (КАС), который вычисляется по формулеa=g(x,ka), после чего пользователь А посылает пользователю В сообщениех и код аутентичности сообщения. Пользователь В по принятомух* и известному ему ключуk, вычисляет КАС поa*=g(x*,ka)=aи сопоставляет его с принятым КАС, если а=а* => х*=х

Аутентификация сочетаний с нумерацией сообщений решает большую часть проблем сохранения целостности потока данных.

Шифрование и аутентификация являются совершенно разными процессами.

Шифрование сообщения не мешает злоумышленнику манипулировать его содержимым, а аутентификация не обеспечивает его секретности.

Соответственно, для создания безопасного канала общения используется и шифрование, и аутентификация.

Эти два процесса можно совместить с двумя способами:

1. Сначала шифруется сообщение, а затем производится аутентификация зашифрованного текста путем выработки КАС.

2. Сначала производится аутентификация открытого сообщения путем выработки КАС, а затем осуществляется шифрование и открытого сообщения, и КАС.

Первый подход более эффективен при отбрасывании фальсифицированных сообщений, поскольку при этом подходе на приемной стороне будет проверяться аутентичность сообщения путем проверки правильности КАС. При неправильном КАС можно отбросить сообщение как ложное, не расшифровывая его, что позволит сэкономить время.

Второй подход: существует два аргумента в пользу выбора второго подхода:

1. При этом подходе КАС тоже шифруется.

2. Касается принципа Хортона, который утверждает, что аутентифицировать нужно не то, что сказал, а то, что имелось в виду.

Первый подход нарушает этот принцип и создает потенциально слабое место, то есть на приемной стороне сообщение может пройти аутентификацию с положительным результатом, но быть дешифровано с неправильным ключом, в результате получатель будет иметь не тот текст, который был послан ему отправителем.

То есть, каждый подход имеет свои плюсы и минусы. В связи с чем окончательный выбор зависит от того, какая из операций (аутентификация или шифрование) является более важной.

ЭЛЕКТРОННО-ЦИФРОВАЯ ПОДПИСЬ

Электронно-цифровая подпись является эквивалентом использования ассиметричной криптографии для формирования кодов аутентичности сообщений.

Пользователь А применяет специальный алгоритм для генерации пары ключей k и S, если пользователь А хочет отослать подписанное им сообщениех пользователю В, он генерирует цифровую подписьm=h(x,Sa) используя свой секретный ключS и специальный алгоритм h. Затем сообщение x и подпись m отсылается пользователю В. Пользователь В применяет принадлежащий пользователю А открытый ключ p и специальный алгоритм верификации V для проверки цифровой подписи.

Различие ЭЦП и КАС состоит в том, что для проверки цифровой подписи используется открытый ключ отправителя, а его секретный ключ требуется только для создания новой цифровой подписи.

КЛАССИЧЕСКИЕ КРИПТОГРАФИЧЕСКИЕ ПРЕОБРАЗОВАНИЯ

Можно разделить на 3 основные группы:

1. Методы перестановки.

2. Методы подстановки.

3. Аддитивные методы.

Первые 2 группы характеризуются сравнительно короткими ключами, и их надежность в основном связана со сложностью алгоритма предобразования. При аддитивных методах используют простые алгоритмы, их надежность основана на ключе большого объема.

Методы перестановки

Общая суть метода состоит в следующем: открытый текст делится на блоки и в каждом блоке производится перестановка букв. Например, в простейшем случае открытый текст записывается в матрицу по стокам, а считывание криптограммы производится по столбцам. При этом последовательность заполнения строк и считывания столбцов производится в порядке, определяемом ключом.

Например, если используется матрица 16х16, то имеется около 1026 вариантов ключей.

С целью повышения стойкости метода предлагаются различные варианты усложнения перестановок. Одним из таких вариантов являются перестановки по маршруту(метод Гамильтона). Этот метод основан на использовании специальной 8-элементной таблицы. В каждый элемент таблицы, особым образом пронумерованный, записывается один символ текста, причем в той последовательности, в какой пронумерованы элементы таблицы. В результате появляется некоторое количество таблиц, число которых определяется длиной текста. Последующая выборка из таблиц для получения криптограммы осуществляется по своему маршруту для каждой таблицы. Последовательность выбора вариантов маршрутов определяется ключом.

Метод подстановки

Общая суть метода заключается в том, что символы открытого текста заменяются символами из того же или другого алфавита (моно алфавитная подстановка) или алфавитов в соответствии с алгоритмом и ключом шифра.

Очевидно, что такой шифр имеет низкую стойкость, поскольку криптограмма имеет те же статистические характеристики, что и текст, и может быть раскрыта методами частотного анализа (для моно алфавитной подстановки).

Для того, чтобы практически исключить возможность использования частотного анализа, используются много алфавитные подстановки. Простая много алфавитная подстановка последовательно и циклически меняет используемые шифровальные алгоритмы. В качестве шифровальных алфавитов может быть использован исходный естественный алфавит, замыкаемый в кольцо и сдвигаемый на некоторую константу. Количество шифровальных алфавитов (колец) и величина сдвигов в каждом кольце определяется ключом.

В более сложных много алфавитных подстановках ключ может определять и последовательность применения шифровальных алфавитов при сохранении цикличности их применения.

Разновидность метода подстановки – метод алгебраических преобразований. Пусть блок открытого текста представлен в виде целочисленного вектора размерностью P. Тогда блок криптограммы получается в соответствии C=Ap+b, А – целочисленная матрица mхn, b – целочисл. вектор размерностью m, увеличивает размерностью криптограммы по сравнению с исх. текстом.

Аддитивные методы

Пусть задан открытый текст в некотором алфавите и последовательность букв этого же алфавита такой же длины, которая играет роль ключа. Тогда криптограмму можно получить так: буквы взаимно однозначно закодировать целыми числами; произвести сложение чисел, соответствующих буквам текста и ключа, находящихся в одинаковых местах, по модулю, равному числу букв в алфавите, то есть вместо суммы брать только остаток от деления суммы на число букв в алфавите и опять вернуться от чисел к буквам.

Задача существенно упрощается, если пользоваться двоичным алфавитом. В этом случае выполняется простое поразрядное сложение по модулю 2 открытого текста и ключа, в результате чего получается криптограмма. Описанный метод получил название метода гаммирования (гамма - последовательность ключа) Из изложенного следует, что алгоритм преобразования достаточно простой, проблемой становится порождение ключевой последовательности. Если ключ выбирается случайно и его длина не меньше длины текста, то система теоретически абсолютно секретна и ее нельзя раскрыть ни какими методами криптоанализа.

Чаще всего в вычислительной криптографии пользуются псевдослучайными ключами, порожденными в результате работы какого-либо детерминированного алгоритма преобразования информации (датчики, генераторы псевдослучайных чисел)

Генератор

ПСП:

\\ конгуэрентный метод

\\ конгуэрентный метод

Выбор а и С сильно влияет на случайность, наиболее случайные числа - С – нечетное, a mod 4 = 1

Аппаратно ПСП генерируются с помощью RS-LOS(регистры сдвига с обратными связями). RS-LOS с n каскадами может породить последовательность 1 и 0 с максимальным периодом 2n-1

Цепь обратной связи такого генератора образуется с помощью сумматоров по mod 2, входы которых подключены к выходам определенных разрядов регистра, а выходы сумматора объединены и подключаются на вход регистров сдвига. Цепь ОС - полином n-степени. Степень, входящая в состав полинома, обозначает номер регистра в цепи ОС. Максимально длинная последовательность формируется таким генератором при условии выбора в качестве образующего т.н. примитивного полинома соответствующей степени. Хорошие статистические свойства последовательностей, формируемые RS-LOS, оказываются недостаточными для обеспечения высокой надежности метода, хотя и принято называть ключом всю гамма-последовательность, с которой суммируется открытый текст, но из рассмотрения метода его формирования становится понятно, что ключом фактически являются только некоторые параметры, которые меньше чем вся порождаемая последовательность

При криптоанализе по методу вероятных слов для определения 2n -1 в том случае, если для некоторого отрезка криптограммы, удастся найти соответствующий отрезок текста.

Для повышения надежности этого метода предлагаются разнообразные усовершенствования:

- 3 регистра RS-LOS, 2 из которых рабочих, 1 управляющие. В зависимости от сигнала на входе управляющего регистра работает один из рабочих.(можно линеаризовать)

- использование нелинейной функции в цепи ОС регистра. Надежность возрастает, т.к. увеличивается трудность системы нелинейных уравнений, но такую систему все равно можно линеаризовать с помощью подбора линейного эквивалента(алгоритм Берликемпа). В оптимлаьном случае n Разряжный нелинейный генератор может иметь 2^n разрядный линейный эквивалент, т.е. повышается надежность при уменьшении числа регистров. Устройства, описывающие выше методы, называются скремблерами. Бывают аналоговые(используются частотные инверсии и частотно-временные перестановки, при частотном скремблировании с помощью фильтров вся полоса делится на полосы, затем эти полосы перемешиваются) и цифровые

К экзамену (+ - само, несинхр скремблеры)

СИММЕТРИЧНЫЕ КРИПТОГРАФИЧЕСКИЕ АЛГОРИТМЫ

Используется один секретный ключ для де(шифрования)!!!!!!!!!!

По мнению Шеннона в практических шифрах необходимо использовать 2 принципа: рассеивание и перемешивание.

Рассеивание представляет собой распределение влияния одного знака отправного текста на много знаков шифра текста, что позволяет скрыть статистические свойства открытого текста.

Перемешивание предполагает использование таких шифрующих преобразований, которые усложняют восстановление взаимосвязи статистических свойств открытого и шифрованного текста.

Распространенным способом достижения эффекта рассеивания и перемешивания является использование составного шифра, то есть такого шифра, который может быть реализован в виде некоторой последовательности простых шифров, каждый из которых вносит вой вклад в значительное суммарное рассеивание и перемешивание.

В составных шифрах в качестве простых шифров чаще всего используются простые перестановки-подстановки.

Алгоритм DES (data encrypting standard)

Наиболее стойкие шифры получаются при использовании смесей методов шифра.

Является типичным примером комбинированной шифровальной системы.

До 2002 года был федеральный стандарт в США по шифрованию данных.

Структура алгоритма DES:

Сначала 64 бита входного блока подвергается начальной перестановке в соответствии с определенной таблицей. Полученный блок разделяется на два блока – левый L(0) и правый R(0). Затем выполняется итеративный процесс шифрования, в котором участвует функция f, называемая функцией шифрования, и 48-разрядный раундовый ключ К. На последнем 16 шаге (раунде) будут получены блоки L(16) и R(16), которые конкатенируются (объединяются) в 64-разрядный блок, который подвергается перестановке, обратной начальной. Полученный в результате блок и будет являться блоком шифрограммы.

Аргументами функции шифрования является 32-х разрядный блок R и 48 разрядный раундовый ключ К. Над блоком R выполняется специальная операция расширения (E) до 48 разрядов. Полученный блок суммируется по модулю 2 с ключом К. Полученное в результате этого действия 48 разрядное слово рассматривается как конкатенация восьми 6-разрядных слов, над каждым из которых по специальной таблицам S1…S8 осуществляется преобразование, в результате которого образуется восемь 4-разрядных слов, т.е. 32 разрядное слово, которое подвергается перестановке Р по специальной таблице и является выходом функции f.

Алгоритм формирования подключей

В получается перестановкой.

G – циклическая функция сдвига. Сдвиг берется из специальной таблицы. На каждом шаге формируется Ki – результат 48 выбора битов из C и D и перестановка их по спец. таблице.

Алгоритм DES характеризуется гибкостью, т.к. блоки независимы. Поэтому можно осуществить независимую передачу блоков криптограммы в памяти и произвольный доступ к ней. Ни временная ни позиционная синхронизация не требуется – режим книги электронных кодов. В основном используется для шифрований данных перед записью. Поля каждого блока могут быть предоставлены для включения в следующих служебных данных:

Порядковый номер блока

Случайное число, чтобы идентичные поля находились в различных блоках шифра

Информация, выделяющая ошибки(сигнатура) для предупреждения модификации шифра

Идентификатор пользователя терминала или сообщения, а также информация для реализации режима сцепления.

Режим книги электронных кодов обеспечивает достаточную защиту от ошибок и изменений, которые могут возникнуть в одном отдельном блоке криптограммы, но не защищает от ошибок, которые могут возникнуть в потоке блоков, т.к. в режиме КЭК каждый блок рассматривается отдельно, то вставка в поток дополнительного корректного блока не будет обнаружена получателем. Идентичные блоки открытого текста порождают одинаковые криптограммы. Чтобы этого избежать, необходимо использовать режим сцепления, когда над каждым блоком ОТ выполняется операция суммирования по mod2 с предшествующим блоков криптограммы. Первый блок суммируется со случайным вектором.

АЛГОРИТМ DES

Алгоритм DES, архитектура которого получила название «сети Файстела» занимал до настоящего времени доминирующее положение построения блочных шифров с секретным ключом. К этой же архитектуре относится и отечественный стандарт ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования».

Основным принципом этой архитектуры является то, что весь процесс шифрования состоит из серии однотипных раундов. На каждом раунде шифрования блок делится на два полу-блока, один из которых модифицируется путем побитового сложения по модулю два со значением, вырабатываемым из другого полу-блока и ключевого элемента раунда с помощью функции шифрования. Между раундами полу-блоки меняются местами, таким образом, измененный полу-блок станет неизмененным и наоборот.

В ГОСТе используется сравнительно простая функция шифрования, состоящая из аддитивной операции комбинирования входного блока с ключевым элементом раунда и включает в себя следующее:

1. сложение их по модулю 232;

2. подстановку, выполняемую в восьми четырехбитовых группах;

3. битовую перестановку – циклический сдвиг на 11 бит в сторону старших разрядов.

Для выработки 32-битовых раундовых ключей из 256-битового ключа шифра в отечественном стандарте применяется следующий подход:

Ключ рассматривается как массив, состоящий из восьми ключевых элементов. Эти элементы используются в раундах три раза в прямом порядке и один раз в обратном порядке, то есть каждый ключевой элемент используется четыре раза.

Важнейшими константами ГОСТа являются долговременные ключевые элементы (узлы замены). Они не зафиксированы в ГОСТе, а поставляются специализированными организациями, снабжающими пользователями ключевой информацией.

В связи с этим сведениям о критерии проектирования узлов замен отсутствуют.

AES

S – таблицы замены байтов

Отличия AES отDES

Другая архитектура – «квадрат»

Возможность размера блока, ключа и количества раундов

Шифрование состоит из серии однотипных раундов, но в каждом из них блок преобразуется как единое целое и не остается неизменных частей блока(в 2 раза меньше шагов)

Каждый раунд в этом алгоритме заключается в сложении по модулю 2 текущего состояния шифруемого блока и ключевого элемента раунда, за которым следует сложное нелинейное преобразование:

Байтовая подстановка(по S)

Побайтовый циклический сдвиг влево в строках матрицы на разное число в зависимости от номера строки матрицы

Матричное умножение – полученная матрица умножается слева на матрицу-циркулянт. Элементы умножаемых матриц интерпретируются как элементы конечного поля GF(2^8), т.е. формируемые полиномы степени не выше 7, коэффициенты которых являются битами этих байтов и складываются и умножаются по mod2.

Используется более сложная схема формирования раундовых ключей из общего ключа, учитывающая возможное различие в размерах блока и ключа.

В алгоритме открытыми являются все константы алгоритма, но авторы заявляют устойчивость против всех известных методов криптоаланиза

На отечественном рынке как разработчик, производитель и поставщик аппаратно-программных криптографических средств защиты информации в соответствии с ГОСТ 28147-89 известна фирма AHKAD. В состав средств криптографической защиты информации фирмыAHKADвключено следующее:

В состав средств криптографической информации включены:

1. Устройства криптографической защиты данных и их программные эмуляторы;

2. Контролеры smart-карт;

3. Система защиты информации от несанкционированного доступа;

4. Программы абонентского шифрования электронной подписи и защиты электронной почты;

5. Коммуникационные программы прозрачного шифрования пакетов и офанического доступа к компьютеру по сети;

6. Криптомаршрутизаторы;

7. Библиотечные поддержки различных типов smart-карт;

8. Библиотечные функции шифрования электронно-цифровой подписи для различных итерационных систем и так далее.

Отдельным рядом устройств с использованием криптографических методов защиты являются специализированные модули безопасности для терминального оборудования, контрольно кассовых машин, банкоматов и другого оборудования, используемого в платежных и расчетных системах.

Начиная с 2000 года, началось производство устройств серии CRIPTONс интерфейсом шиныPCI. Наиболее важными особенностями рассмотренных плат являются:

1. Наличие загружаемого до загрузки операционной системы master-ключа, что исключает его перехват;

2. Выполнение криптографических функций внутри платы, что исключает их подмену или искажение;

3. Наличие аппаратного датчика случайных чисел;

4. Реализация функции проверки целостности файлов операционной системы и различного доступа к компьютерам;

5. Высокая скорость шифрования - от 350 кбайт/сек (ISA) до 8800 кбайт/сек (CRYPTON8PCI).

Допустимо параллельное подключение нескольких устройств одновременно в одном персональном компьютере, что может значительно повысить интегральную скорость шифрования и расширить другие возможности при обработке информации.

Средства серии CRIPTONнезависимо от операционной системы обеспечивают:

1. Защиту ключей шифрования электронно-цифровой подписи;

2. Неизменность алгоритма шифрования и электронно-цифровой подписи.

Все ключи, используемые в системе могут шифроваться на master-ключе и хранится на внешнем носителе в зашифрованном виде. Они расшифровываются только внутри платы.

В качестве ключевых носителей используются дискеты, smart-карты, таблетки (thatch-memory– как домофон), флешки.

РЕЖИМ РАБОТЫ БЛОЧНОЙ ШИНЫ

Все рассмотренные алгоритмы шифрования являются блочными шифрами. Это означает, что на вход алгоритма подается фиксированного размера блок открытого текста, а на его выходе формируется блок криптограммы такого же размера.

Каждый блок открытого текста шифруется независимо от предыдущего.

Чтобы зашифровать какой-либо открытый текст, размер которого не совпадает с размером блока, принятым в данном алгоритме, необходимо воспользоваться одним из режимов работы блочных шифров.

Режим работы блочного шифра – это способ зашифровать открытый текст р, преобразовать его в криптограммус. Причем и то, и другое может иметь произвольную длину.

Большинство режимов работы блочных шифров требует, чтобы длина открытого текста рбыла кратной размеру блока. Для этого открытый текст приходиться дополнять до нужной длины. Главное требование к такому дополнению состоит в том, чтобы дополнение было обратным, то есть, чтобы по дополненному сообщению можно было уникальным образом восстановить исходный текст после дешифрования.

После того, как открытый текст дополнен до длины кратной размеру блока. Он разбивается на блоки, в результате чего открытый текст рпревращается в последовательность блоковр1…рrгдеr– количество блоков, над каждым из которых выполняется операция шифрования в соответствии с описанными алгоритмами.

РЕЖИМ ЭЛЕКТРОННОЙ ШИФРОВАЛЬНОЙ КНИГИ (ЕСВ)

Определяется

следующим образом:

![]() .

Это означает, что каждый блок открытого

текстарi

шифруется с помощью ключаkнезависимо от других блоков для получения

блока криптограммырi.

.

Это означает, что каждый блок открытого

текстарi

шифруется с помощью ключаkнезависимо от других блоков для получения

блока криптограммырi.

Режим обладает таким недостатком, что 2 одинаковых блока открытого текста дадут 2 одинаковых криптограммы.

РЕЖИМ СЦЕПЛЕНИЯ ШИФРОВАННЫХ БЛОКОВ (СВС)

В этом режиме каждый блок открытого текста складывается по модулю 2 с предыдущим блоком криптограммы.

Формулировка

этого режима:

![]() .

.

В этом режиме одинаковые блоки открытого текста преобразуется в разные блоки криптограмм. Кроме того, при использовании режима сцепления результат обработки каждого блока является функцией как содержимого самого блока, так и результат обработки предшествующего блока.

Над первым блоком открытого текста рiвыполняется операция суммирования по модулю 2 со случайным числомС0- начальный вектор (вектор инициализации).

Обычно используется случайный вектор, при этом проблемой становится передача вектора инициализации получателю.

ПОТОЧНЫЕ ШИФРЫ (OFB)

Режим обратной связи по выходу отличается тем, что само сообщение в качестве входных данных для блочного шифра не используется. В этом режиме блочный шифр применяется для генерации псевдослучайного ключевого потока, который суммируется по модулю 2 с открытым текстом для получения криптограммы.

Этот режим называется поточным шифром.

Достоинства:

1. Алгоритм шифрования полностью совпадает с алгоритмом дешифрования.

2. Отсутствует необходимость в дополнении, что сокращает расходы на пересылку большого количества коротких сообщений.

Схема

шифрования:

![]() - вектор инициализации

- вектор инициализации

![]() -

использует предыдущий ключ

-

использует предыдущий ключ

![]()

РЕЖИМ «ИМИТОВСТАВКА»

Для решения задачи обнаружения и искажения в зашифрованном массиве данных предусмотрен дополнительный режим криптографического преобразования – выработка имитовставки.

Целью используемой имитовставки является обнаружение всех случайных и преднамеренных искажений в передаваемом массиве информации.

Имитовставка – контрольная комбинация, зависящая от открытых данных и секретной ключевой информации.

Имитовставка вырабатывается параллельно с шифрованием сообщения. Для получения имитовставки текст представляется в виде совокупности 64 блоков данных рi, гдеIможет быть от 1 доr, аrопределяется объемом сообщения.

Первый блок открытых данных р1подвергается преобразованию соответствующими 16 раундами алгоритма шифрования с использованием ключа, по которому шифруются данные.

Полученное 64-разрядное слово суммируется по модулю 2 со вторым блоком открытых данных р2. Результат суммирования снова подвергается преобразованию.

Последний блок открытых данных рr, при необходимости дополненный до 64-разрядного слова нулями, суммируется по модулю 2 с результатом работы на (r-1) шаге, после чего шифруется. Из полученного после этого 64-разрядного слова выбирается отрезок длинойdбит, который называется имитовставкой.

Имитовставка передается по каналу после криптограммы. Поступившая криптограмма дешифруется и из полученных блоков открытого текст формируется по тем же правилам имитовставка d*, которая затем сравнивается с имитовставкойd. В случае несовпадения все принятые данные считаются ложными.

АССИМЕТРИЧНЫЕ КРИПТОГРАФИЧЕСКИЕ АЛГОРИТМЫ

В основу ассиметричных алгоритмов заложены односторонние(необратимые) функции. функция называется необратимой, если вычисление y по x имеет малую трудоемкость, а x по y большую(Пример: возведение степень в конечном поле либо другой алгебраической структуре(группе точек эллиптической кривой))

Доказано, что любая необратимая функция сводится к возведению в степень, понимаемого в общем смысле как многократное повторение мультипликативных операций. Тогда обратной операцией является дискретное логарифмирование

АЛГОРИТМ RSA

Ассиметричный алгоритм.

Каждый пользователь имеет пару ключей {n;l}: один общедоступный, который может храниться в библиотеке ключей системы; второй - частный(секретный), который известен только пользователю.

Отправитель сообщения шифрует его с помощью общедоступного ключа. Получатель расшифровывает сообщение, используя свой закрытый ключ.

Любому другому получателю такое сообщение будет недоступно.

Алгоритм генерации ключей:

Выбрать 2 очень больших простых числа p и q примерно одного размера.

Определить n как результат умножения p и q.

Выбрать такое большое число d, которое должно быть взаимно простым с произведением (p-1)(q-1)

Определить такое число e, для которого является истинным следующее выражение: (e*d) mod [(p-1)(q-1)] = 1

Назвать открытым ключом числа {e,n}, а секретным {d,n}.

Чтобы зашифровать данные по открытому ключу {e,n} необходимо

1. Разбить открытый текст на блоки, каждый из которых может быть представлен в виде числа M(i) = 0,1, …, n-1

2. Зашифровать текст, рассматриваемый как последовательность чисел M(i) по формуле C(i)=[M(i)]e mod n.

Чтобы расшифровать данные следует использовать секретный ключ {d,n} и следующую формулу: M(i) = [C(i)]d mod n.

Пример: сообщение «САВ»

p = 3, q = 11

p*q = 33

(p-1)(q-1) = 20 => d – любое число, не имеющее общих делителей с 20, кроме 1. Пусть d = 3

Выберем e. (e*3) mod 20 = 1 => пусть e = 7.

Представим «САВ» как последовательность чисел в диапазоне от 0 до 32. САВ ~> 312. Зашифруем сообщение, используя открытый ключ {7, 33}

С(1) = 37 mod 33 = 2187mod33= 9

С(2) = 17 mod 33 = 1

С(3) = 27 mod 33 = 128mod33 = 29

{9,1,29} – зашифрованное сообщение - криптограмма

Расшифруем его на основе секретного ключа {3, 33}:

М(1) = 93 mod 33 = 3

М(2) = 13 mod 33 = 1

М(3) = 293 mod 33 = 2

Для упрощения в примере используются очень малые числа, хотя на практике используются очень большие.

Алгоритм RSAредко используется на практике для шифрования сообщений, в связи с тем, что размер сообщения, которое может быть зашифровано с помощьюRSA, ограничено размером числаn. Подобное ограничение для многих систем является неэкономичным, так как приходится разбивать сообщение на блоки сравнительно небольшого размера и шифровать каждое из них с помощью отдельной операцииRSA. Операции с открытым ключом выполняется намного медленнее, чем функции шифрования симметричных алгоритмов. В большинстве случаев эту проблему решают следующим образом:

Выбирают случайным образом секретный ключ К и зашифровывают его с помощью RSA, после этого сообщениеmзашифровывается с помощью обычного блочного или поточного шифра, где в качестве ключа используется К. Таким образом вместо того, чтобы передаватьERSA(m), посылаетсяERSA(k) иEk(m). В результате размер сообщения не ограничен, а для шифрования больших сообщений используется всего одна операцияRSA.

ЭЛЕКТРОННОЦИФРОВАЯ ПОДПИСЬ

На принципах ассиметричной криптографии строятся и алгоритмы электронной цифровой подписи (ЭЦП).

ЭЦП является инструментом взаимодействия пользователей, при котором они могут достоверно передавать друг другу информацию, точно определять источник той или иной информации, получаемой по электронным каналам, а сам источник информации не смог бы отрицать свое авторство.

В рассмотренной схеме текст подписанного отправителем сообщения оказывается незащищенным от преднамеренных искажений. Для решения этой проблемы в качестве открытого текста, из которого формируется ЭЦП, используется только та информация, которая существенно зависит от содержания сообщения, но при этом значит меньше его объема. Такую информацию называют ХЭШ-значением сообщения. А алгоритм получения ХЭШ-значения – ХЭШ-функцией.

Алгоритм ЭЦП

ХЭШ-функция - алгоритм сворачивания некоторого текста в более короткий

Пусть имеем некоторый текст f – последовательность знаков некоторого алгоритма и некоторый алгоритм a, преобразующий f в некоторый текст m меньшей длины, алфавит которого может быть тем же или другим. Алгоритм а такой, что при случайном равновероятном выборе 2 текстов из множества возможных, соответствующие им тексты m с высокой вероятностью различны. Обычно m называется ХЭШ-значением. Таким образом, Хэш-функция a – функция, которая принимает на входе строку битов или байтов произвольной длины f и выдает на выходе результат фиксированной длины m=a(f). Обычно длина m состоит от 128 до 512 бит. К функции хеширования предъявляются некоторые требования:

1. Требование однородности, состоящее в том, что для всех f легко найти m, но для любого Х невозможно найти такое f, которое бы равнялось a(f).

2. Хорошая функция хеширования должна обладать свойством сопротивляемости коллизиям.

Коллизией по отношению к функции хэширования называют случай, когда для двух разных f a(f1)=a(f2).

Смысл этих условий: пусть злоумышленник заменил текст f на f*, тогда изменится и ХЭШ-значение. Если ему известно ХЭШ-значение, тогда по известному m он сможет найти новое значение m* для измененного текста и заменить им старое значение. Чтобы этого не происходило, ХЭШ-значение подвергается шифрованию. Обычно с использованием системы открытого ключа.

Алгоритм построения функции хеширования - ГОСТ «Инф.Технологии. Криптограф. защита инф. Функция хеширования»

=======

ИБ при работе с БД

Направления:

Целостность – данные, находящиеся в БД д.б. верны и полны. Достоверность обеспечивается логическими средствами обеспечения целостности данных, основу которых составляют средства контроля ограничений целостности

Доступность– данные в БД должны быть доступны для авторизованных пользователей в приемлемые доя работы сроки. Доступность поддерживается средствами обеспечения физической целостности данных, основу которых составляют средства восстановления данных

Конфиденциальность– данные в БД должны быть доступны только авторизованным пользователям, обладающим соответствующими правами. КД поддерживается методами и средствами защиты от НСД.

Функциональные роли управления БД:

Администратор – определяет политику и процедуры безопасности

Администратор БД – реализует политики и процедуры безопасности по мере необходимости

Спецадминистраторы

Защита от НСД

Для предотвращения прямого чтения данных БД выполняются:

Использование сложных форматов БД

Применение (де)шифрования при записи/чтении

Размещение БД на носителе, защищенном от доступа к файлам БД напрямую или через сеть

На уровне СУБД:

Идентификация/аутентификация/авторизация

По способу предоставление доступа к БД:

Дискреционный(избирательный) – осн на исп матрицы доступа

Мандатный(обязательный) – обеспечивает более строгий контроль доступа к данным и рекомендуется при повышенных требованиях секретности. Основан на метках безопасности, присеваемых объектам и субъектах БД.

Также необходимо проводить аудит деятельности всей системы и технические проверки

Обеспечение логической целостности данных в БД(ЛЦД)

Ограничения могут быть применены к различным совокупностям данных:

Поле

Запись

Таблица

Связь

Указанные проверки проверяют допустимость выполнения отдельной операции с данными. При нарушении ограничений операция запрещается или выполняется корректирующее действие, восстанавливающее ЛЦД

При работе с взаимосвязанными данными, значения которых д.б. согласованы, выполнение отдельной операции приводит к потере согласованности данных, а вся цепочка операций называется транзакцией.

Установка параметров транзакции:

SETTRACSACTION<уровень изолированности> <метод доступа>

Уровни изолированности:

READ UNCOMMITED

READ COMMITED

REPEATABLE READ – повторяющееся чтение

SERIALIZABLE- полная изолированность

Методы доступа:

READONLY

READWRITE

Проверка целостности по отдельной операции или сразу по всей транзакции:

CREATEDOMAIN<имя>AS<тип>DEFAULT<значение>NOTNULLCHECK<условие> спецификация выполнения

Спецификация выполнения:

[INITIALLY DERERED|INITIALLY IMMEDIATE] [[NOT] DEFERABLE]

Автономные ограничения:

CREATEASSERTSESSION<ограничение>CHECK<условие> спецификации исполнения

Использование автономного ограничения позволяет задать совместую проверку данных из нескольких таблиц

Проверка на программируемых триггерах – триггеры связываются с операциями над записями БД и позволяют запрограммировать автоматически выполняемую обработку при выполнении этих операций

Кроме поддержки целостности на уровне СУБД возможна реализация проверок в приложениях.

+ повышение скорости проверки

+ возможность сложных проверок

_ необходимость синхронизации наборов ограничений, размещенных на рабочих местах

- необходимость изменения кода для изменения ограничений

Общие рекомендации:

Все что можно проверять на сервере – проверять на сервере, если это не влечет за собой явное ухудшение времени отклика

Процедура введения ограничений целостности:

Определение всех ограничений, необходимых для реализации

Время места, времени и формы реализации ограничений

Проверка допустимости введения ограничений при имеющихся в базе данных

Разрешение конфликта между ограничениями и имеющимся в базе данными

Реализация ограничений

Дополнительные возможности при дискреционном подходе

|

|

О1 |

О2 |

О3 |

|

С1 |

|

|

|

|

С2 |

|

|

|

Строки матрицы соответствуют зарегистрированным субъектам, претендующим на доступ к объектам. Столбцы - объекты, доступ к которым ограничен. В ячейках указываются привилегии субъекта по отношению к объекту.

GRANT <привилегия>

Типы привилегий:

SELECT, DELETE, UPDATE(для списка столбцов), INSERT, ALL

Привилегии могут назначаться администратором, владельцем объекта или уполномоченным лицом. Уполномоченным лицом является пользователь, получивший привилегии WITHGRANTOPTION, которая позволяет передавать пользователю выданные привилегии другим лицам. Выданные привилегии снимаются командойREVOKE[GRATNOPTIONFOR] <привилегия>ON<объекты>FROM<субъекты>

При наличии фразы GRATNOPTIONFORу пользователя отбирается только право распространения указанных привилегий. При отсутствии – как право на распространение, так и сами привилегии. снятие привилегий выполняется каскадно от точки снятия.

Группирование пользователей в группы, а привилегий – в роли.

CREATE ROLE <роль>

GRANT <привилегия> ON <объект> TO <роль>

GRANT<роль>TO<пользователь|PUBLIC>

Пользователям может быть приписано несколько ролей, но в каждый момент времени пользователь может использовать только одну роль, указываемую при соединении

CONNECT<БД>USER<пользователь>PASSWODR<пароль>ROLE<роль>

Усиление защиты за счет использования представлений

Представление – виртуальная таблица, содержимое которой определяется заданной командой selectи формируется в соответствии с данной командой при обращении к представлению.

CREATE VIEW <представление> (столбец,…) AS <SELECT > [with CHECK OPTION]

С помощью команды selectпредставление может быть как по строкам, так и по таблицам. После формирования представления пользователям предоставляются привилегии на работу с ним, что ограничивает доступ к информации только отобранными данными. Задание [withCHECKOPTION] предоставляется дополнительный контроль над вводимыми данными. Вводимые данные должны удовлетворять условию отбора, заданным командойselect.

Усиление защиты за счет использования хранимых процедур.

Для этого должна быть реализована привилегия EXECUTE– Право на выполнение процедуры и возможность назначения процедуре привилегий для работы с объектами БД. Это позволяет организовать доступ пользователя к данным не напрямую, а через вызываемую им процедуру.

Использование программируемых триггеров для контроля работы пользователя.

Регистрация с помощью программируемых триггеров выполнения операций с данными позволяет анализировать деятельность авторизованных пользователей.

Дополнение средств защиты СУБД средствами приложения

Введение в приложение элементов защиты, взаимодействующих с СУБД, позволяется передавать данные в закрытом виде, выполнять управление доступом не к объектам БД, а к пользовательским операциям, реализованным в приложении.

Повторить про архивы журналов, журналы и транзакции

Дополнительными средствами повышения доступности данными являются:

Применение аппаратных средств с избыточностью(RAID-массивы)

Применение зеркальной записи БД

Использование триггеров для нестандартной журнализации работы с БД, резервирование наиболее важных частей

Реализация журнализации и резервирования в приложении.

Процедура определения процессов резервирования/восстановления

Выбор схемы накопления данных для восстановления

Установление параметров проведения операции журнализации и резервирования и исполнителей операции.

Определение процедуры восстановления БД из накапливаемых данных.

Определение процедуры проверки восстановимости БД из накапливаемых данных и параметров ее выполнения

Защита информации в физических каналах связи

Основные положения

Помехи: естественные, промышленные, искусственные.

Каждый сигнал имеет свою частоту и ширину спектра.

Закрытие речевых сигналов:

Маскирование

Аналоговое скремблирование

Дискретизация речи с последующим шифрованием

Критерии оценки закрытия речи:

Разборчивость речи

Узнаваемость говорящего

Степень закрытия

Основные технические характеристики системы

Аналоговый комбинированный скремблер

Открытый сигнал – АЦП низкой сложности – ЦОС(цифровая обработка по ключу) – ЦАП – КС

Закрытие в цифровых каналах – АЦП средней сложности, ПСП в качестве ключа для шифрования, в канал передается цифровой сигнал(через модем).

Аналоговое скремблирование – преобразование исходного речевого сигнала с целью минимизации признаков речевого сообщения, в результате которого этот сигнал становится неразборчивым и неузнаваемым. Полоса спектра и частот – одинаковые для исходного и скремблированного сигнала.

Классы:

Статические. Схема кодирования остается неизменной во время всего сеанса ПД

Динамические. Постоянно генерируются кодовые подстановки во время передачи.

Речевой сигнал преобразуется по 3 параметрам: амплитуда, частота и время.

Частотные скремблеры:

Инверсный – зеркальное отражение спектра

Полосовой - дробление сигнала на полосы и перемешиваем их

Временной скремблер – разделение сигнала на периоды, перемешивание частей каждого периода.

Комбинированный скремблер – временная + частотная перестановка.

Посмотреть схемы с УЗО, симплексные, дуплексные методы защиты от ошибок

Протоколы исправления ошибок

Дуплекс + решающая ОС.

Для реализации механизма передаваемые данные организовываются в кадры:

|

Флаг |

Управляющая инф(адрес, размер блока данных, доступ к КС) |

Данные |

CRC |

Флаг OK |

Скремблирование применяется для:

Частота смены символа должна обеспечивать надежное выделение тактовой частоты непосредственно из принимаемой последовательности

Спектральная плотность – мощность сигнала должна быть постоянной и сосредоточена в заданной области частот.

Скремблирование – обратимое преобразование цифрового потока без изменения скорости передачи с целью получения свойств случайной последовательности

Скремблеры:

Аддитивный(с предустановкой) УС – УЗО – УПеремежения – АналогСкрембл – УПС – КС

Самосинхронизирующийся УЗО-Самосинхр.Скр-УстрПередСигн – КС

+ не требует схем синхронизации, время начала синхр = размер регистра

- размножение ошибок

В КС с замиранием возможно появление пакета ошибок(в спутниковых КС и КВ-диапазоне). Основное средство борьбы – применение устройств перемежения.

Использование модемов в телефонных линиях связи и пути увеличения надежности данной передачи

В модемах используются стандартные протоколы обмена. Характеристики протокола:

Макс скорость

Средства защиты от ошибок

Тип модуляции и скорость

Режим обмена(дуплекс, полудуплекс)

Для каких линий предназначен протокол.

Модем применяется с макс скоростью с более сложным способом модуляции. Реальная скорость ПД ниже из-за повторных передач искаженных блоков. При выборе модема желательно, чтобы была возможность работать на различных протоколах, для адаптации скорости ПД к качеству канала связи.

Факторы, ухудшающие качество ПД на телефонных каналах.

Абонентская линия + линия переприема

Проблемы на абонентской линии:

Затухание

Перекос АЧХ – из-за емкости линий

Комплексное сопротивление линий, влияет на чувствительность, нужен согласованный прием.

Постоянное напряжение смещения может иметь значительное отклонение от номинала

Линия переприема:

Фазо-частотные искажения

Затухания на краях полосы пропускания

Смещение несущей частоты

Дрожание фазы

Скачки фазы, вызванные использованием ретрансляторов

Искажения, связанные со средой распространения: шумы, зашумленной канала передачи, импульсные помехи, замирания сигнала, колебания амплитуды во времени, ограничение частотного диапазона.

Основные характеристики телефонной линии

SNR, дБ

Дрожание фазы – быстро изменяющийся фазовый сдвиг между передаваемым и принимаемым сигналом

Нелинейные искажения – нелинейная часть выход канала по отношению к входной, %

Смещение частоты – разница частот принимаемого и передаваемого сигнала, Гц. Характерна для аналоговых линий с частотным уплотнением

Импульсная помеха – изменение А более чем на 3 дБ менее чем на 3 с

Фазовая помеха – количество изменений фазы тестового сигнала 100Гц

Импульсный шум – количество всплесков напряжений более 6дб от нормального сигнала 3мс за 15 мин

Провал – кол уменьшения уровней несущей на 12 дБ > 4мс на 15 мин

Затухание эхо, мс

сдвиг частоты, Гц

функции модема, предназначенные для выявления фактов искажений и возможности работы при данных искажениях

-

Вид искажения

Функции модема

Ослабление сигнала более чем на 40 дб

Постоянно действующий шум

Повышение и регулировка выходной мощности и чувствительности(автоматически)

Пачки импульсных помех и шумов, соизмеримых с сигналом

Перерывы связи и скачки амплитуды более 6 дБ

Наличие свойств самовосстановления после сбоя и реализация независания модема

Мешающие тональные сигналы

Нелинейные искажения сигнала более чем на 1,5%

Автоматическое изменение скорости передачи

Дрожание фазы более чем на 5%

Дрожание амплитуды 1+дб

Сдвиг несущей частоты 7+ Гц

Расширение диапазонов установленной работы. Установка систем компенсации

Скачки фазы 10+град

Расширение устойчивости работы фазового демодулятора

Искажения спектры, неравномерность АЧХ и ФЧХ сигналов

Увеличение мощности адаптивного корректора модема,

Наличие эхосигнала, поступающего на вход модема с задержкой более 200мс

Увеличение времени компенсации задержки