- •Глава 1 Основные понятия и определения

- •Основы госполитики рф в области иб

- •Защита информации как объект правовой защиты

- •Основные понятия, термины и определения

- •Особенности современных ас как объектов защиты

- •2) По уровню возможностей (по использованным методам и средствам):

- •3) По времени действия:

- •4) По месту действия:

- •Загрузочные вирусы

- •Макровирусы

- •Polymorphic-вирусы

- •Резидентные dos вирусы

- •Резидентные загрузочные вирусы

- •Сетевые вирусы

- •Irc-вирусы

- •Основные направления организации защиты

- •Выбор антивирусных программ

- •Типы антивирусных программ

- •Методика использования антивирусных программ

- •Обнаружение неизвестного вируса

- •При лечении файлов:

- •Атака с использованием уязвимости протокола tcp

Методика использования антивирусных программ

При обнаружения файлового или макро-вируса, если компьютер подключен к сети, необходимо отключить его от сети и проинформировать системного администратора. При обнаружении загрузочного вируса отключать компьютер от сети не обязательно: вирусы этого типа по сети не распространяются (кроме файлово-загрузочных вирусов).

Если обнаружен файловый или загрузочный вирус, следует убедиться в том, что вирус либо нерезидентный, либо резидентная часть вируса обезврежена при запуске антивирусной программы.

Если используемый антивирус не удаляет вирусы из памяти, следует перезагрузить компьютер с заведомо незараженной и защищенной от записи системной дискеты. Перезагрузка должна быть “холодной” (клавиша Reset или выключение/включение компьютера). Также следует проверить в настройках BIOS пункт “последовательность загрузки A:, C:”, чтобы гарантировать загрузку DOS с системной дискеты, а не с зараженного винчестера.

Перед лечением или одновременно с ним - создать резервные копии зараженных файлов и распечатать или сохранить где-либо список зараженных файлов (log-файл антивируса). Это необходимо для того, чтобы восстановить файлы, если лечение окажется неуспешным.

При помощи антивирусной программы нужно восстановить зараженные файлы и затем проверить их работоспособность.

При неуспешном лечении прибегнуть к помощи другого антивируса.

В случае загрузочного вируса необходимо проверить все сменные носители независимо от того, загрузочные они или нет.

Некоторое время после удаления вируса постоянно пользоваться резидентным антивирусным сканером (не говоря уже о том, что желательно пользоваться им постоянно).

Обнаружение неизвестного вируса

При анализе алгоритма вируса необходимо выяснить:

1. Способы размножения вирусов

2. Характер возможных повреждений

3. Метод лечения оперативной памяти и зараженных файлов

Обнаружение:

1. Для Word:

а) Невозможность конвертирования зараженного файла в другой формат

б) Зараженные файлы имеют формат (*.dot), поскольку при заражении word-вирусы конвертируют документы в *.dot

2. Для Excel:

а) Появление в книге лишних и скрытых листов

б) Появление различных ошибок, а также сообщений на другом языке

в) Изменение пунктов меню.

г) Появление сообщений или диалогов со странным содержанием или на языке, не совпадающем с языком установленной версии Word и Excel

Многие вирусы некорректно работают в различных версиях Word или Excel, поэтому Word или Excel может выдавать сообщения об ошибках. Если подобные сообщения появляются при редактировании нового документа, заведомо не использующего макросы, то это может служить признаком заражения.

При лечении файлов:

необходимо протестировать и вылечить все выполняемые файлы во всех каталогах всех дисков вне зависимости от атрибутов файлов;

необходимо учесть возможность многократного поражения файла вирусом.

ТИПОВЫЕ АТАКИ В СЕТЯХ TCP/IP

1. Применяется анализ трафика (sniffing)

Позволяет изучить логику работы ЛBC, позволяет перехватить потоки данных, которыми обмениваются объекты сети.

Защита:шифрование данных, файлов, выделенный канал между удаленными объектами ЛВС.

2. Ложный ARP сервер.

Связь между двумя удаленными хостами осуществляется путем передачи по сети сообщений, которые заключены в пакеты обмена. В поле данных помещаются либо непосредственно данные, либо другой пакет более высокого уровня.

Д ля

полученияEthernetадреса

служит протоколARP. Он

ставит в соответствие адресу сетевой

карты конкретный адрес компьютера. Он

работает следующим образом (IPMAC//преобразование

адреса).

ля

полученияEthernetадреса

служит протоколARP. Он

ставит в соответствие адресу сетевой

карты конкретный адрес компьютера. Он

работает следующим образом (IPMAC//преобразование

адреса).

1. Компьютер посылает широковещательный ARP-запрос с требуемымIP-адресом.

2. Компьютер с затребованным адресом посылает ответ на сетевой (Ethernet) адрес автора запроса с указанием своего сетевого адреса.

3. Запрашивающий компьютер получает ответ и записывает пару IP/МАС адресов в свою локальнуюARPтаблицу.

Механизм атаки:hostатакующего посылает ложныйARPответ и в будущем будет получать все данные, адресованные на другой адрес.

Защита:статические таблицыARP; фильтры пакетов на канальном уровне.

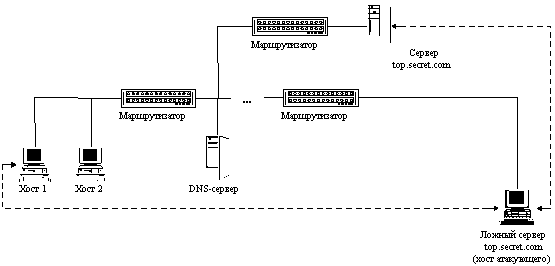

3. Ложный сервер DNS

Ложный DNSработает следующим образом:

1. Hostпосылает запрос на определение адреса информационно-поисковомуDNSсерверу.

2. Если домен локальный, то сервер сам отвечает на запрос, иначе отсылает запрос корневому DNSсерверу.

3. Корневой сервер определяет локальный сервер для домена и отсылает ему ответ.

Выделяют 3 сценария атаки:

1) Перехват запроса и попытка ложного ответа.

Служба DNS работает на основе протокола UDP.

Отличие протоколов: TCP – гарантирует установление соединения и доставку, UDP - не гарантирует

Атакующий должен находиться на пути основного трафика или в сегменте настоящего DNS сервера.

|

|

а) Должен находиться на пути ХА1 или ХА2 (для Х1 передает DSN).

б) Х1 сделал DSNзапрос,INS-ХА1 илиONS-ХА2.

в) Весь трафик с Х1 идет либо через ХА1, либо через ХА2.

2) Шторм ложных DNS ответов от имени настоящего DNS сервера

Суть:атакуемый обращается к DNS серверу и сразу получает постоянно передаваемый ложный DNS ответ (в ответе в качествеIPадреса хоста поставленIPадрес атакующего).

Атакуемый хост будет передавать все пакеты на IPадрес хоста атакующего.

|

|

3) Шторм ложных DNS ответов на атакуемый DNS сервер.

Приходит DNS запрос от какого-либо HOSTа, а ответа на этот запрос нет в таблице КЭШа DNS-сервера. Атакующий постоянно ведет передачу ложных DNS-ответов на сервер.

Причины успеха атаки– слабая идентификация пакетов (содержит адрес от кого и адрес кому)

Защита: использование файла hosts. (непрактично для больших сетей), использование протоколов ТСР вместо UDP

|

|

4) Фальсификация сообщений ICMP

Протокол ICMP предназначен для управления подсистемами обработки IP–пакетов на HOSTах. Используется для управления фрагментацией и маршрутизацией пакетов, проверки доступности HOSTов и т.д.

Посылка ложных пакетов позволяет создать ложные объекты.

Внутрисегментное навязывание хосту ложного маршрута

|

Ложная таблица маршрутов (через него путь лучше) |

Функциональная схема осуществления этой атаки:

передача на атакуемый хост ложного ICMP Redirect Host сообщения;

отправление ARP-ответа в случае, если пришел ARP-запpос от атакуемого хоста;

перенаправление пакетов от атакуемого хоста на настоящий маршрутизатор;

перенаправление пакетов от маршрутизатора на атакуемый хост;

при приеме пакета возможно воздействие на информацию.