- •1. Появление второго поколения эвм было обусловлено переходом от электронных ламп к транзисторам. 2. В эвм первого поколения отсутствовало устройство управления.

- •3. В эвм первого поколения отсутствовала оперативная память.

- •2) Сумму 10 чисел, вводимых с клавиатуры

- •3) Остаток от деления на 10 заданного числа

- •4) Среднее из 10 чисел, вводимых с клавиатуры.

В основу алгоритма сжатия данных RLE положен принцип… - выявления повторяющихся последовательностей данных и замены их простой структурой, в которой указывается код данных и коэффициент повтора.

Структура папок (каталогов) файловой системы является… - иерархической.

Активация указанного на рисунке режима ( ¶)в Microsoft Office Word позволяет пользователю увидеть … - непечатаемые знаки форматирования.

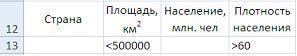

Торговый агент получает премию в зависимости от объема заключенной сделки по следующей схеме: если объем сделки до 3000, то в размере 5%; если объем больше 3000, но меньше 10000 – 7%; свыше 10000 – 10%. Формула в ячейке C2 должна иметь вид… - =ЕСЛИ(B2<3000;B2*5%;ЕСЛИ(B2<10000;B2*7%;B2*10%))

В процесс создания новой таблицы базы данных не входит… - формирование запроса к таблице.

Моделирование – это … процесс замены реального объекта (процесса, явления) моделью, отражающей его существенные признаки с точки зрения достижения конкретной цели.

К основным классам моделей (по способу отражения свойств объекта) относят… - предметные.

Формула длины окружности 2πr является результатом _________ моделирования. - математического.

Свойство алгоритма завершаться определенными результатами – это … - результативность.

Определите значение переменной K после выполнения следующей программы (mod – стандартная функция, вычисляющая остаток от деления нацело первого аргумента на второй) k:=0;

нц

для i от 1 до 100

если (mod(i,3)=2) и (mod(i,5)=1)

то k:=k+1

все

кц

Ответ: 6.

В ходе исследования транспортного потока по магистралям города получены зависимости скорости движения автомобилей от их количества на магистрали для различного времени суток, представленные в виде ряда формул. Определены условия применения тех или иных формул при разных ситуациях, а также записан алгоритм на выбранном языке программирования. Все описанные действия представляют собой этапы решения задачи исследования транспортного потока. Следующим, по технологии, должен быть этап… - «Тестирование и отладка».

Вычислительная (компьютерная) сеть служит для … - обеспечения коллективного использования данных, а также аппаратных и программных ресурсов.

Сеть, где каждый компьютер может играть роль как сервера, так и рабочей станции, имеет ________________ архитектуру. - одноранговую.

Защитить личный электронный почтовый ящик от несанкционированного доступа позволяет … - скрытие личного пароля.

Характеристика качества информации, заключающаяся в достаточности данных для принятия решений, – это… - полнота.

Информационный объем слова МЕГАБАЙТ (в кодировке ASCII) равен… - 8.

Даны три числа в двоичной, восьмеричной и шестнадцатеричной системах счисления. Их сумма 112+118+1116 в десятичной системе счисления равна… - 29 .

Свободный объем оперативной памяти компьютера 320 Кбайт. На каждой странице книги 20 строк по 64 символа. В памяти в кодировке ASCII поместится ____ страниц книги. - 256.

В фон-неймановской архитектуре компьютера часть процессора, которая выполняет команды, называется… - арифметико-логическим устройством (АЛУ).

К базовой конфигурации персонального компьютера не относится… - принтер.

Принцип записи на перезаписываемые оптические компакт-диски заключается в … - прожигании рабочего слоя диска лазером.

Сканер – это устройство, предназначенное для ввода… - точечных (растровых) изображений.

Ввод, редактирование и оформление текстовых данных позволяет осуществлять _____________________программное обеспечение. - прикладное.

Файл, восстанавливаемый из «Корзины», перемещается… - в папку, из которой он был удален.

Раздел файловой системы в ОС Windows, содержащий имена файлов и папок и сведения об их размещении на носителе информации, – это… - таблица FAT или NTFS.

Независимый минимальный элемент изображения в растровой графике, из множества которых и строится изображение, называется… - пиксель (точка, пиксел).

Указатель мыши в MS Excel имеет вид + при ... - заполнении ячеек по закономерности (автозаполнении).

В число основных функций систем управления базами данных (СУБД) не входит … - выбор модели хранимых данных.

Модель базы данных, представляющая собой совокупность двумерных таблиц, где каждая таблица отражает объект реального мира, а каждая строка в таблице отражает параметры конкретного элемента объекта, называется… - реляционной.

Ключ в таблице базы данных не может быть … - пустым.

В основе технологии представления знаний в интеллектуальных системах лежат… - факты и правила.

С помощью одного байта можно представить число от нуля до… - 255.

При перекодировке сообщения из кода Unicode в код ASCII объем сообщения изменился на 1/512 Мб. Сообщение содержит ____символов. - 2048.

К принципам работы вычислительной системы, сформулированным Джоном фон Нейманом, не относится… - принцип разделения памяти программ и данных.

Основной характеристикой центрального процессора является… - тактовая частота.

Оперативное запоминающее устройство (ОЗУ) относится к виду памяти… - внутренней.

Одной из функций системного программного обеспечения является… - организация файловой системы.

Любой компонент ЭВМ и предоставляемые им возможности называется… - ресурсом.

Утверждение «цвет и форма неотделимы друг от друга, но цвет первичен, а форма не существует без цвета» относится к графике… - фрактальной.

При копировании содержимого ячейки C3 в ячейку E6 в ячейке E6 была получена формула =C4+$B4+E$1+$D$1. В ячейке C3 была записана формула… - =A1+$B1+C$1+$D$1.

Структура таблицы реляционной базы данных полностью определяется… - перечнем названий полей с указанием значений их типов и других дополнительных свойств содержащихся в них данных.

Компьютер, предоставляющий часть своих ресурсов для клиентов сети, называют … - сервер.

Доменным именем компьютера является … - abcd.eqwert.com.

Удаленное управление компьютером обеспечивает сервис … - Telnet.

Для организации защищенного сеанса связи на каждой стороне диалога необходимо выполнить шифрование передаваемых данных … - своим закрытым ключом и открытым ключом адресата.

В основу алгоритма сжатия данных RLE положен принцип… - выявления повторяющихся последовательностей данных и замены их простой структурой, в которой указывается код данных и коэффициент повтора.

Материальное (натурное) моделирование – это… - моделирование, при котором в модели узнается моделируемый объект, то есть натурная модель всегда имеет визуальную схожесть с объектом-оригиналом.

При составлении географической карты используется ________ моделирование. - графическое.

Пара понятий «автомобиль – чертеж» описывается отношением… - объект – модель.

Детерминированность алгоритма – это свойство, заключающееся в том, что … - алгоритм выдает один и тот же результат (ответ) для одних и тех же исходных данных.

Решение задач на компьютерах состоит из ряда этапов:

А – «Анализ результатов»;

В – «Анализ задачи и моделирование»;

С – «Постановка задачи»;

D – «Программирование»;

Е – «Разработка алгоритма»;

F – «Сопровождение программы»;

G – «Тестирование и отладка».

Укажите правильную последовательность этапов.

Ответ: C, B, E, D, G, A, F

Возможность использования сетевых ресурсов и предоставление ресурсов собственного компьютера для использования клиентами сети обеспечивает … - сетевая операционная система .

Предотвратить проникновение вредоносных программ на подключенный к сети компьютер помогает … - антивирусный монитор.

Среди указанных предложений ложным высказыванием будет... - 10 не делится на 2 и 5 больше 3.

Автором проекта первой автоматической вычислительной машины (Аналитической машины) является… - Чарльз Бэббидж.

К устройствам только ВЫВОДА информации относятся…. - дисплей, принтер, плоттер, аудиоколонки.

Структура таблицы реляционной базы данных (БД) изменится, если… - добавить или удалить поле.

Обобщенная геометрическая характеристика компьютерной сети называется … - сетевой топологией.

Общие принципы функционирования ЭВМ предложил… - Джон фон Нейман.

Видеоадаптер (видеокарту) устанавливают … - на системную плату в слот PCI-Е, в слот AGP или слот PCI.

Многопользовательский характер работы операционной системы достигается благодаря… - режиму разделения времени.

Формулой применительно к электронной таблице является… - =A3*B5+A12/C12+4

Свойство алгоритма завершаться определенными результатами – это … - результативность.

Фундаментальное свойство информации, означающее, что информация может менять способ и форму своего существования, – это… - преобразуемость.

Растровый графический файл содержит черно-белое изображение с 2 градациями цвета (черный и белый) размером 800*600 точек. Определите необходимый для кодирования цвета точек (без учета служебной информации о формате, авторстве, способах сжатия и пр.) размер этого файла на диске в БАЙТАХ. - 60 000.

Модему, передающему сообщения со скоростью 28 800 бит/с, для передачи 100 страниц текста в 30 строк по 60 символов каждая в кодировке ASCII потребуется ______ секунд. - 50.

Одним из параметров жесткого диска является… - количество поверхностей.

Программы NOD 32, Dr.Web, Avast, Kaspersky Anti-Virus и другие относятся к средствам компьютерной безопасности и представляют собой антивирусное программное обеспечение. Они относятся к тому же классу программ, что и … - диспетчеры файлов (файловые менеджеры), например, программы: Проводник, Total Commander, Far Manager.

Для эффективной работы с базой данных система управления базами данных (СУБД) должна обеспечивать_____________ данных.- целостность.

В основе технологии представления знаний в интеллектуальных системах лежат… - факты и правила.

Независимую связь между несколькими парами компьютеров в сети обеспечивает … - сетевой коммутатор.

Переписку с неизвестным адресатом в реальном времени обеспечивает сервис … - Интернет-чат.

Периферийные устройства выполняют функцию... а) управления работой ЭВМ по заданной программе б) ввода-вывода информации в) оперативного сохранения информации г) обработки данных, вводимых в ЭВМ. Правильный ответ: б.

Во флэш-накопителях используется ____________ память.

Правильный ответ: полупроводниковая.

К основным параметрам лазерных принтеров относится: а) ширина каретки, максимальная скорость печати б) буфер данных, уровень шума в) разрешающая способность, буфер печати г) производительность, формат бумаги.

Правильный ответ: в, г.

Такие параметры, как время реакции пикселя и угол обзора, характерны для следующих устройств: а) LCD-монитор б) TFT-монитор в) плоттер г) сканер.

Правильный ответ: а, б.

В состав интегрированного пакета Microsoft Office входят: а) приложение для работы с деловой графикой б) система управления базами данных в) векторный графический редактор г) растровый графический редактор. Правильный ответ: а, б.

К характеристикам качества информации относится: А) полнота, Б) цикличность, В) выразительность, Г) достоверность, Д) актуальность, Е) направленность

Правильный ответ: А, Г, Д

Ошибка «пропущена точка с запятой» может быть выявлена на этапе семантического анализа/оптимизации кода/синтаксического анализа/лексического анализа.

Лексический анализ – разбор программы на последовательность строк (лексемам), удобных с точки зрения компилятора. Синтаксический анализ – процесс сопоставления линейной последовательности лексем языка с его формальной грамматикой. Семантический анализ – анализ внутренней модели (базы данных) множества именованных объектов, с которыми работает программа, с описанием их свойств, характеристик и связей. Иначе говоря, это смысловой анализ. Оптимизатор кода поиском ошибок вообще не занимается. Правильный ответ: синтаксический анализ.

Какого типа переменная, записанная в программе как 1.00Е02?

Вещественного.

Языком логического программирования является Пролог/ЛИСП/Бейсик/АДА.

Логи́ческое программи́рование – парадигма программирования, основанная на автоматическом доказательстве теорем. Логическое программирование основано на теории и аппарате математической логики с использованием математических принципов резолюций. Самым известным языком логического программирования является Prolog.

Понятие «иерархия классов» присуще методологии динамического/эвристического/объектно-ориентированного/структурного программирования.

Иерархия классов в информатике означает классификацию объектных типов, рассматривая объекты как реализацию классов (класс похож на заготовку, а объект – это то, что строится на основе этой заготовки) и связывая различные классы отношениями наподобие «наследует», «расширяет». Правильный ответ: объектно-ориентированного программирования.

При структурном подходе к составлению программ могут использоваться понятия: а) альтернативный выбор, б) цикл, в) подпрограмма, г) наследование.

Структу́рное программи́рование – методология разработки программного обеспечения, в основе которой лежит представление программы в виде иерархической структуры блоков. В соответствии с ней 1) любая программа представляет собой структуру, построенную из трёх типов базовых конструкций: последовательное выполнение, ветвление, цикл; 2) повторяющиеся фрагменты оформляются в виде подпрограмм; 3) разработка программы ведется пошагово. Следовательно, правильные ответы: а, б, в.

При проектировании программного обеспечения используются подходы: а) сверху вниз, б) снизу вверх, в) слева направо, г) справа налево.

Верны ответы а и б. Честно сказать, строгого обоснования у меня нет, но, как я понимаю, сначала требуется проблему свести к конкретным задачам (анализ), придумать их решение и реализовать от мелких к крупным (синтез).

Описанием цикла с предусловием является выражение: а) пока условие истинно, выполнять оператор; б) если условие истинно, выполнить оператор, иначе остановиться; в) выполнять оператор, пока условие ложно; г) выполнять оператор заданное число раз.

Правильный ответ – a.

Средствами записи алгоритма НЕ являются: блок-схемы, языки программирования, трансляторы, псевдокоды. Трансляторы. Они только переводят программу с одного языка на другой. Например, с языка программирования в машинный код.

Представление реляционной модели данных в СУБД реализуется в виде... ...таблиц. Реляционная модель ориентирована на организацию данных в виде двумерных таблиц. Каждая реляционная таблица представляет собой двумерный массив и обладает следующими свойствами: каждый элемент таблицы – один элемент данных, все ячейки в столбце таблицы однородные, то есть все элементы в столбце имеют одинаковый тип (числовой, символьный и т. д.), каждый столбец имеет уникальное имя, одинаковые строки в таблице отсутствуют, порядок следования строк и столбцов может быть произвольным.

В векторных графических редакторах можно использовать перспективные/ортогональные/полигонные/виртуальные проекции.

Перспективные и ортогональные.

В ячейке электронной таблицы записано число 1,1Е+11. Как оно выглядит в десятичном виде? 110000000000.

Текст в документе MS Word, расположенный между двумя символами ¶. Абзац.

Система распознает формат файла по его...

...расширению.

Для завершения или запуска процессов и получения представления о текущей загруженности системы используется программа...

...диспетчер задач.

Устройства вывода данных: а) привод CD-ROM, б) жесткий диск, в) монитор, г) сканер, д) лазерный принтер. Правильный ответ: в и д.

Устройство, хранение данных в котором возможно только при включенном питании компьютера. Оперативная память.

Количество бит, одновременно обрабатываемое процессором.

Разрядность.

Укажите истинные высказывания.

1. Появление второго поколения эвм было обусловлено переходом от электронных ламп к транзисторам. 2. В эвм первого поколения отсутствовало устройство управления.

3. В эвм первого поколения отсутствовала оперативная память.

4. Машины третьего поколения – это семейство машин с единой архитектурой, то есть программно совместимых. 5. Компьютер с процессором Intel Pentium III относится к четвертому поколению ЭВМ. Верные утверждения: 1, 4, 5. Для интересующихся рекомендую замечательный блог, посвященный компьютерной грамотности.

Младший разряд двоичной записи числа, кратного 2, равен ...

0! Двоичная запись числа состоит из нулей и единиц, которые представляют собой множители перед степенями двойки. Например, двоичное число 1101 в десятиной системе счисления: 13(1 · 23 + 1 · 22 +0 · 21 +1 · 20). Младший разряд – это 0 или 1, стоящие на самом правом месте в записи, в нашем случае – множитель перед 20. Чтобы число было чётным (кратным 2), нужно, чтобы этот множитель равнялся 0.

Упорядочите логические операции – дизъюнкция, инверсия, конъюнкция – по приоритету. Инверсия (логическое отрицание), конъюнкция (логическое умножение), дизъюнкция (логическое сложение).

Количество информации, которое содержит сообщение, уменьшающее неопределенность знания в 2 раза, называется ...

За единицу количества информации принято такое количество информации, которое содержит сообщение уменьшающее неопределенность знания в два раза. Такая единица названа бит.

Совокупность формул, отражающих те или иные свойства объекта/оригинала или его поведение, называется физической/статистической/математической/динамической моделью.

Это математическая модель.

Протокол FTP предназначен для

а) передачи файлов

б) загрузки сообщений из новостных групп

в) просмотра Web-страниц

г) общения в чате.

Правильный ответ – а.

В результате выполнения фрагмента алгоритма

ввод X,A,B,C

Y=X^A+B*sin(C) вывод Y

при вводе значений X,A,B,C, равных 5,2,467,0 соответственно, значение Y будет равно... 25.

Фрагмент программы

S:=0 нц для i от 1 до 10

ввод а

S:=S+a кц S:=S/10 вывод S

выводит... 1) десятую часть последнего числа из 10, введенных с клавиатуры

2) Сумму 10 чисел, вводимых с клавиатуры

3) Остаток от деления на 10 заданного числа

4) Среднее из 10 чисел, вводимых с клавиатуры.

Разберемся сначала с обозначениями. Оператор := означает присвоение переменной значения. нц и кц – начало и конец цикла, в нашем случае от 1 до 10. Это означает, что действия между нц и кц повторяются 10 раз. ввод – ввод значения переменной с клавиатуры.

Получается, что сначала мы заводим переменную со значением 0. Потом 10 раз вводим числа с клавиатуры и суммируем их. Результат делим на 10. Это и есть среднее. Правильный ответ – 4.

Программа The Bat позволяет... загружать Web-страницы/загружать и редактировать электронную почту/архивировать электронную почту/передавать файлы по протоколу FTP. Правильный ответ: загружать и редактировать электронную почту.

Сетевые черви – это... программы, которые изменяют файлы на дисках и распространяются в пределах компьютера/программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии/программы, распространяющиеся только при помощи электронной почты/вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети.

К категории сетевых червей относятся вредоносные программы, главной своей целью имеющие как можно большее распространение. Механизм их распространения в общих чертах строится таким образом: 1) сетевой червь попадает на компьютер (через вложение электронного письма, интернет-ссылку, файлообменной сети и т.п.) 2) создается и запускается копия (копии) червя 3) копии стремятся перейти в следующие устройства (компьютеры) в интернете, локальной сети.

Правильный ответ, как часто бывает, самый длинный – программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии.

По сравнению с другими типами кабелей оптоволоконный...

а) имеет самую низкую стоимость

б) обладает высокой скоростью передачи информации

в) не имеет излучения

г) не подвержен действию электромагнитных полей

д) допускает беспроводную передачу данных.

Правильные ответы: б,в,г.

Объектом объектно-ориентированного программирования называется 1) совокупность переменных состояния и связанных с ними методов (операций); 2) группа данных и методов (функций) для работы с этими данными; 3) функция или процедура, выполняющие определенные действия; 4) характеристика, назначенная элементу класса

Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что 1) классы образуют иерархию на принципах наследования; 2) в качестве основных элементов программы используются процедуры, реализующие некоторые алгоритмы; 3) поведение объектов одного класса очень различается; 4) внешнее описание класса (интерфейс) отражает структуру объекта Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что 1) в качестве основных элементов программы используются классы и объекты; 2) внутреннее описание класса (реализация) описывает абстракцию поведения всех объектов данного класса, но скрывает особенности поведения объекта; 3) в качестве основных элементов программы используются процедуры, реализующие некоторые алгоритмы; 4) внешнее описание класса (интерфейс) отражает структуру объекта Правильный ответ – 1.

Одно из основополагающих понятий объектно-ориентированного программирования «инкапсуляция» означает 1) объединение в единое целое данных и алгоритмов обработки этих данных; 2) свойство различных объектов выполнять одно и то же действие разными способами; 3) способность объекта сохранять свойства и методы класса-родителя; 4) заключение в отдельный модуль всех процедур работы с объектом

Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что наследование – это 1) способность объекта сохранять свойства и методы класса-родителя; 2) сокрытие информации и комбинирование данных и методов внутри объекта; 3) возможность задания в иерархии объектов различных действий в методе с одним именем; 4) заключение в отдельный модуль процедур работы с объектом Правильный ответ – 1.

В объектно-ориентированном программировании определенный пользователем тип данных, который обладает внутренними данными и методами для работы с ними в форме процедур или функций, называется 1) классом; 2) атрибутом; 3) полем; 4) свойством

Правильный ответ – 1.

Вирусы могут быть: а) загрузочными, б) мутантами, в) невидимками, г) дефектными, д) логическими. Правильный ответ – a, в, г.

Программными средствами для защиты информации в компьютерной сети являются: 1) Firewall, 2) Antivirus, 3) Sniffer, 4) Backup.

Правильный ответ – 1, 2.

Электронная цифровая подпись устанавливает _____ информации. 1) непротиворечивость 2) подлинность 3) объем 4) противоречивость

Правильный ответ – 2.

Электронная цифровая подпись документа позволяет решить вопрос о ____ документа(у). 1) режиме доступа к 2) ценности 3) подлинности 4) секретности

Правильный ответ – 3.

Сжатый образ исходного текста обычно используется... 1) в качестве ключа для шифрования текста 2) для создания электронно-цифровой подписи 3) как открытый ключ в симметричных алгоритмах 4) как результат шифрования текста для его отправки по незащищенному каналу

Правильный ответ – 2.

Сетевые черви – это... 1) Программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии 2) Вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети 3) Программы, распространяющиеся только при помощи электронной почты 4) Программы, которые изменяют файлы на дисках и распространяются в пределах компьютера

Правильный ответ – 1.

Подлинность документа может быть проверена… 1) по секретному ключу автора 2) сверкой изображения рукописной подписи 3) по его электронной подписи 4) своим секретным ключом

Правильный ответ – 3.

Для уничтожения («выкусывания») вируса после его распознавания используются… 1) программы-фаги 2) программы-ревизоры 3) программы-фильтры 4) программы-вакцины

Правильный ответ – 1.

Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно… 1) использовать цифровую подпись 2) закрыть сообщение паролем 3) послать сообщение по секретному каналу связи 4) заархивировать сообщение Правильный ответ – 1.

Вредоносная программа ________________ проникает в компьютер под видом другой программы (известной и безвредной) и имеет при этом скрытые деструктивные функции. 1) «троянский конь» 2) стэлс-вирус 3) макровирус 4) «компьютерный червь»

Правильный ответ – 1.

Суть компрометации информации 1) внесение изменений в базу данных, в результате чего пользователь лишается доступа к информации 2) несанкционированный доступ к передаваемой информации по каналам связи и уничтожения содержания передаваемых сообщений 3) внесение несанкционированных изменений в базу данных, в результате чего потребитель вынужден либо отказаться от неё, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений

Правильный ответ – 3.

Основные угрозы доступности информации 1) непреднамеренные ошибки пользователей 2) злонамеренное изменение данных 3) хакерская атака 4) отказ программного и аппаратно обеспечения 5) разрушение или повреждение помещений 6) перехват данных

Правильные ответы – 1,4,5.

Концепция системы защиты от информационного оружия не должна включать... 1) признаки, сигнализирующие о возможном нападении 2) процедуры оценки уровня и особенностей атаки против национальной инфраструктуры в целом и отдельных пользователей 3) средства нанесения контратаки с помощью информационного оружия 4) механизмы защиты пользователей от различных типов и уровней угроз для национальной информационной инфраструктуры

Правильный ответ – 3.

Под утечкой информации понимается... 1) несанкционированный процесс переноса информации от источника к злоумышленнику 2) процесс уничтожения информации 3) непреднамеренная утрата носителя информации 4) процесс раскрытия секретной информации

Правильный ответ – 1.

При задании электронного пароля необходимо соблюдать ряд мер предосторожности, в частности 1) использовать слова-жаргонизмы, так как их сложнее угадать взломщику 2) обязательно записать пароль, чтобы его не забыть, и хранить запись в надежном месте 3) поменять пароль, если Вы по какой-либо причине сообщили его Вашим родственникам 4) использовать один и тот же пароль для различных целей, например для доступа и к почтовому ящику, и к защищенному диску, чтобы не запутаться

Правильный ответ – 3.

Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является... 1) использование программно-аппаратных средств защиты 2) установка пароля на BIOS 3) использование новейшей операционной системы 4) установка пароля на операционную систему Правильный ответ – 1.

Наиболее эффективным средством контроля данных в сети являются... 1) системы архивации 2) антивирусные программы 3) RAID-диски 4) пароли, идентификационные карты и ключи Правильный ответ – 4.

Прокси-сервер сети Интернет 1) используется для обмена электронными подписями между абонентами сети 2) позволяет зашифровать электронную информацию 3) обеспечивает пользователя защищенным каналом связи 4) обеспечивает анонимизацию доступа к различным ресурсам

Правильный ответ – 4.

Автоматическое шифрование-расшифрование информации при записи на носители обеспечивает файловая система... 1) DFS 2) FAT-64 3) NTFS 4) FAT-32

Правильный ответ – 3.

Троянской программой является... 1) программа, вредоносное действие которой выражается в удалении и/или модификации системных файлов компьютера 2) программа, заражающая компьютер независимо от действий пользователя 3) программа, проникающая на компьютер пользователя через Интернет 4) вредоносная программа, которая сама не размножается, а выдает себя за что-то полезное, тем самым пытаясь побудить пользователя переписать и установить на свой компьютер программу самостоятельно Правильный ответ – 4.

Причины возникновения ошибок в данных: 1) погрешность измерений 2) ошибка при записи результатов измерений в промежуточный документ 3) неверная интерпретация данных 4) ошибки при переносе данных с промежуточного документа в компьютер 5) использование недопустимых методов анализа данных 6) неустранимые причины природного характера 7) преднамеренное искажение данных 8) ошибки при идентификации объекта или субъекта хозяйственной деятельности

Правильные ответы – 1,2,4,7,8.

Под угрозой удаленного администрирования в компьютерной сети понимается угроза ... 1) несанкционированного управления удаленным компьютером 2) внедрения агрессивного программного кода в рамках активных объектов Web-страниц 3) перехвата или подмены данных на путях транспортировки 4) вмешательства в личную жизнь 5) вмешательства в личную жизнь 6) поставки неприемлемого содержания Правильный ответ – 1.

Сервисы безопасности: 1) идентификация и аутентификация 2) шифрование 3) инверсия паролей 4) контроль целостности 5) регулирование конфликтов 6) экранирование 7) обеспечение безопасного восстановления 8) кэширование записей Правильные ответы – 1,2,4,6,7.

Принципиальное отличие межсетевых экранов (МЭ) от систем обнаружения атак (СОВ): 1) МЭ были разработаны для активной или пассивной защиты, а СОВ – для активного или пассивного обнаружения 2) МЭ были разработаны для активного или пассивного обнаружения, а СОВ – для активной или пассивной защиты 3) МЭ работают только на сетевом уровне, а СОВ – еще и на физическом Правильный ответ – 1.

Информационная безопасность автоматизированной системы – это состояние автоматизированной системы, при котором она, ...1) с одной стороны, способна противостоять воздействию внешних и внутренних информационных угроз, а с другой – ее наличие и функционирование не создает информационных угроз для элементов самой системы и внешней среды 2) с одной стороны, способна противостоять воздействию внешних и внутренних информационных угроз, а с другой – затраты на её функционирование ниже, чем предполагаемый ущерб от утечки защищаемой информации 3) способна противостоять только информационным угрозам, как внешним так и внутренним 4) способна противостоять только внешним информационным угрозам Правильный ответ – 1.

В соответствии с нормами российского законодательства защита информации представляет собой принятие правовых, организационных и технических мер, направленных на ... 1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации 2) реализацию права на доступ к информации 3) соблюдение норм международного права в сфере информационной безопасности 4) выявление нарушителей и привлечение их к ответственности 5) соблюдение конфиденциальности информации ограниченного доступа 6) разработку методов и усовершенствование средств информационной безопасности Правильные ответы – 1,2,5.

Вид угрозы действия, направленного на несанкционированное использование информационных ресурсов, не оказывающего при этом влияния на её функционирование – ... угроза 1) активная 2) пассивная 3) секретная 4) безразличная Правильный ответ – 2.

Средства защиты объектов файловой системы основаны на… 1) определении прав пользователя на операции с файлами и каталогами 2) задании атрибутов файлов и каталогов, независящих от прав пользователей Правильный ответ – 1.

Элементы знака охраны авторского права: 1) буквы С в окружности или круглых скобках 2) буквы P в окружности или круглых скобках 3) наименования (имени) правообладателя 4) наименование охраняемого объекта 5) года первого выпуска программы Правильные ответы – 1,3,5.

Документ, определивший важнейшие сервисы безопасности и предложивший метод классификации информационных систем по требованиям безопасности 1) рекомендации X.800 2) оранжевая книга 3) закон «Об информации, информационных технологиях и о защите информации» 4) ГОСТ 153.84 Т Правильный ответ – 2.

Разделы современной кpиптогpафии: 1) симметричные криптосистемы 2) криптосистемы с открытым ключом 3) криптосистемы с дублированием защиты 4) управление передачей данных Правильные ответы – 1, 2.

Информация, составляющая государственную тайну не может иметь гриф... 1) «для служебного пользования» 2) «секретно» 3) «совершенно секретно» 4) «особой важности» Правильный ответ – 1.

Наиболее эффективное средство для защиты от сетевых атак 1) использование сетевых экранов (firewall) 2) использование антивирусных программ 3) посещение только «надёжных» интернет-узлов 4) использование только сертифицированных программ-броузеров при доступе к сети Интернет Правильный ответ – 1.

К формам защиты информации не относится... 1) аналитическая 2) правовая 3) организационно-техническая 4) страховая Правильные ответы – 1,4.

По принципам действия средства вычислительной техники подразделяют на... 1) цифровые 2) аналоговые 3) комбинированные 4) электронные 5) ламповые 6) транзисторные 7) микропроцессорные 8) специализированные 9) универсальные Правильный ответ – 1, 2, 3.

Информация на магнитных дисках записывается... 1) по концентрическим дорожкам и секторам 2) в специальных магнитных окнах 3) по индексным отверстиям 4) в дисковых регистрах Правильный ответ – 1.

Наглядное средство представления состава и структуры системы называется... 1) графом 2) таблицей 3) текстом 4) формулой Правильный ответ – 1.

В состав мультимедиа-компьютера обязательно входит...1) CD-ROM-дисковод 2) проекционная панель 3) модем 4) сетевая карта Правильный ответ – 1.

Такие параметры, как разрешающая способность и производительность, характерны для... 1) планшетных сканеров 2) лазерных принтеров 3) сенсорных экранов 4) TFT-мониторов Правильные ответы – 1, 2.

Печатающие устройства используют ________-модель представления цвета 1) CMYK 2) JPEG 3) BMP 4) PSD Правильный ответ – 1.

К основным параметрам планшетных сканеров относятся... 1) разрешающая способность 2) динамический диапазон 3) количество сопел 4) объем буфера данных Правильные ответы – 1, 2.

В таблице кодов ASCII к международному стандарту относятся... 1) первые 128 2) первые 64 3) последние 128 4) все 256 Правильный ответ – 1.

Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно... 1) использовать цифровую подпись 2) послать сообщение по секретному каналу связи 3) заархивировать сообщение 4) закрыть сообщение парполем Правильный ответ – 1.

Стандартным кодом для обмена информацией является код... 1) ASCII 2) ACCESS 3) ANSI 4) BIOS Правильный ответ – 1.

В кодовой таблице __________ можно закодировать 65536 различных символов. 1) Unicode 2) КОИ-8Р 3) ASCII 4) CP-1251 Правильный ответ – 1.

Кодировки кириллицы: 1) KOI-8R 2) CP-1251 3) RADIX-50 4) ISO 8859-5 Правильные ответы – 1, 2, 4.

Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений... 1) открытый ключ шифрования 2) закрытый ключ шифрования 3) вид вашей цифровой подписи 4) используемый вами алгоритм шифрования Правильный ответ – 1.

Для 5 букв латинского алфавита заданы их двоичные коды: a – 000, b – 110, c – 01, d – 001, e – 10. Тогда двоичной строкой 1100000100110 закодирован набор букв: 1) bacde 2) baade 3) badde 4) bacdb Правильный ответ – 1.

Сообщение из 50 символов было записано в 8-битной кодировке Windows-1251. После вставки в текстовый редактор сообщение было перекодировано в 16-битный код Unicode. Количество памяти, занимаемое сообщением, увеличилось на... 1) 50 байт 2) 100 бит 3) 400 байт 4) 50 бит Правильный ответ – 1.

В зрительном зале две прямоугольные области зрительских кресел: одна – 6 на 12, а другая – 8 на 4. Минимальное количество бит, которое потребуется для кодирования каждого места в автоматизированной системе, равно... 1) 7 2) 2 3) 104 4) 128 Правильный ответ – 1.

28 триггеров могут хранить ___ байт информации 1) 3,5 2) 28 3) 7 4) 2,5 Правильный ответ – 1.

Если средняя скорость чтения составляет 160 слов в минуту (одно слово – в среднем 6 символов), то за четыре часа непрерывного чтения можно прочитать _______ Кбайт текста (принять однобайтный код символов) 1) 225 2) 255 3) 256 4) 4096 Правильный ответ – 1.

Для запоминания 8 байт информации потребуется ___ триггер (-а,-ов) 1) 64 2) 8 3) 1 4) 16 Правильный ответ – 1.

Максимальное количество страниц книги (32 строки по 64 символа, 1 символ занимает 8 бит), которая помещается в файле объемом 640 Кбайт, составляет... 1) 320 2) 640 3) 540 4) 12801 Правильный ответ – 1.

В зрительном зале две прямоугольные области зрительских кресел: одна – 6 на 12, а другая – 8 на 4. Минимальное количество бит, которое потребуется для кодирования каждого места в автоматизированной системе, равно: 1) 7 2) 2 3) 104 4) 128 Правильный ответ – 1.

Используется кодовая таблица СР-1251 (Windows Cyrillic). Файл в простом текстовом формате, если в тексте 200 страниц, на странице 32 строки, а в строке в среднем 48 символов, будет занимать __________ килобайт(-а) 1) 300 2) 307,2 3) 384 4) 2400 Правильный ответ – 1.

Сообщение объемом 233 бит содержит ______ гигабайт(-а) информации. 1) 1 2) 4 3) 3 4) 33 Правильный ответ – 1.

Сообщение из 50 символов было записано в 8-битной кодировке Windows-1251. После вставки в текстовый редактор сообщение было перекодировано в 16-битный код Unicode. Количество памяти, занимаемое сообщением, увеличилось на... 1) 50 байт 2) 100 бит 3) 400 байт 4) 50 бит Правильный ответ – 1.

Азбука Морзе позволяет кодировать символы для радиосвязи, задавая комбинации точек и тире. Используя код Морзе длиной не менее трех и не более четырех сигналов (точек и тире), можно закодировать _______ различных символа(-ов) 1) 24 2) 12 3) 128 4) 64 Правильный ответ – 1.

Качество звука, оцифрованного звуковой картой, определяется такими параметрами, как... 1) частота дискретизации 2) глубина кодирования 3) уровень звука 4) длительность звучания Правильные ответы – 1, 2.

Аналоговый звуковой сигнал был дискретизирован сначала с использованием 65536 уровней интенсивности сигнала (качество звучания аудио-CD), а затем с использованием 256 уровней интенсивности сигнала (качество звучания радиотрансляции). Информационные объемы кодов будут различаться в ____ раз(-а). 1) 2 2) 8 3) 16 4) 256 Правильный ответ – 1.

В режиме создания звука в звуковой карте используются методы... 1) частотной модуляции 2) волновых таблиц 3) логического синтеза 4) импульсной модуляции Правильные ответы – 1, 2.

В системе счисления с основанием ____ десятичное число 26 записывается в виде 101. 1) 5 2) 2 3) 8 4) 16 Правильный ответ – 1.

Значение суммы 777916+88716 в шестнадцатеричной системе счисления равно... 1) 800016 2) 8FFF16 3) 7FFF16 4) 700016 Правильный ответ – 1.

Значение суммы 1002+118+1016 в десятичной системе счисления равно... 1) 29 2) 121 3) 28 4) 111 Правильный ответ – 1.

Десятичному числу 6338910 соответствует шестнадцатеричное число... 1) F79D 2) 139716 3) 1397016 4) ED7F Правильный ответ – 1.

Разность шестнадцатеричных чисел 777716-88716 равна... 1) 6EF016 2) 689016 3) 645816 4) 6DB016 Правильный ответ – 1.

Значение суммы чисел 11101012+10110112 в восьмеричной системе счисления равно 1) 320 2) 2110 3) 298 4) 318 Правильный ответ – 1.

Степень соответствия модели тому реальному явлению (объекту, процессу), для описания которого она строится, называется ___________ модели. 1) адекватностью 2) устойчивостью 3) гибкостью 4) тождественностью Правильный ответ – 1.

Материальной моделью является... 1) макет корпуса университета 2) формула решения квадратных уравнений 3) схема электрической цепи 4) карта местности Правильный ответ – 1.

Система, как правило, состоит из... 1) нескольких объектов 2) одного объекта 3) независимых объектов 4) объекта и модели Правильный ответ – 1.

Материальной моделью является... 1) макет самолета 2) карта 3) чертеж 4) диаграмма Правильный ответ – 1.

Наглядное средство представления состава и структуры системы называется... 1) графом 2) таблицей 3) текстом 4) формулой Правильный ответ – 1.

Генеалогическое дерево семьи является ____________ информационной моделью. 1) иерархической 2) табличной 3) сетевой 4) словесной Правильный ответ – 1.

Проведение исследований на реальном объекте с последующей обработкой результатов эксперимента является _____________ моделированием. 1) натурным 2) имитационным 3) эволюционным 4) математическим Правильный ответ – 1.

Визуальное, удобное в управлении представление пространственных данных является одной из главных задач __________ моделирования. 1) геоинформационного 2) логического 3) физического 4) имитационного Правильный ответ – 1.

Генетические алгоритмы и генетическое программирование являются инструментами _____________ моделирования. 1) эволюционного 2) натурного 3) имитационного 4) физического Правильный ответ – 1.

Знаковой моделью является... 1) круговая диаграмма 2) анатомический муляж 3) макет здания 4) масштабная модель корабля Правильный ответ – 1.

Из предложенных требований, предъявляемых ко всем моделям, общим не является _________________ модели. 1) статичность 2) гибкость 3) полнота 4) адекватность Правильный ответ – 1.

Схема электрической цепи является _____________ информационной моделью. 1) графической 2) табличной 3) иерархической 4) словесной Правильный ответ – 1.

Для прогноза экономического развития региона применяется(-ются)... 1) имитационное моделирование 2) натурное моделирование 3) алгоритмы нечеткой логики 4) полный перебор возможных решений Правильный ответ – 1.

Сетевой информационной моделью может быть представлена(-о)... 1) региональная компьютерная сеть 2) файловая система компьютера 3) периодическая система химических элементов 4) техническое описание компьютера Правильный ответ – 1.

Правильный порядок этапов математического моделирования процесса следующий: 1) определение целей моделирования – построение математической модели – проведение исследования – анализ результата 2) построение математической модели – определение целей моделирования – проведение исследования – анализ результата 3) определение целей моделирования – построение математической модели – анализ результата – проведение исследования 4) определение целей моделирования – проведение исследования – построение математической модели – анализ результата Правильный ответ – 1.

Модели, представляющие собой совокупность полезной и нужной информации об объекте, называются... 1) информационными 2) материальными 3) предметными 4) динамическими Правильный ответ – 1.

Основанием классификации моделей на материальные и информационные является... 1) способ представления 2) область использования 3) область знаний 4) временной фактор Правильный ответ – 1.

Модель есть замещение изучаемого объекта другим объектом, который отражает... 1) существенные стороны данного объекта 2) все стороны данного объекта 3) всегда внешний вид объекта 4) несущественные стороны данного объекта Правильный ответ – 1.

Поиск оптимального пути от входных данных к результату используется в модели... 1) «лабиринтного поиска» 2) «черного ящика» 3) «материальной точки» 4) «структуры человеческого мозга» Правильный ответ – 1.

Искусственный интеллект – научное направление, связанное с машинным моделированием человеческих интеллектуальных функций, в основе которого лежат положения науки... 1) кибернетики 2) информатики 3) математики 4) логики Правильный ответ – 1.

Результатом процесса формализации является ___________ модель. 1) математическая 2) описательная 3) стратегическая 4) предметная Правильный ответ – 1.

Модель абсолютно упругого столкновения двух тел, записанная в виде формул, является... 1) знаковой математической 2) формальной логической 3) структурной информационной 4) описательной информационной Правильный ответ – 1.

Общие свойства всех моделей: 1) динамичность 2) конечность 3) адекватность 4) информативность Правильные ответы – 2, 3, 4.

Письменное или устное представление информационной модели средствами разговорного языка называется _______________ моделью. 1) словесной 2) простой 3) языковой 4) логической Правильный ответ – 1.

Компьютерное имитационное моделирование землетрясения позволяет... 1) определить прочность строений с целью обеспечения безопасности людей 2) провести натурное исследование процессов, протекающих в природе в процессе землетрясения 3) получить полную стоимость ущерба в результате возможного землетрясения 4) принять меры для предотвращения землетрясения Правильный ответ – 1.

В процессе моделирования формирование представления о составляющих исходного объекта осуществляется на этапе... 1) разработки модели 2) постановки задачи 3) компьютерного эксперимента 4) анализа результатов моделирования Правильный ответ – 1.

Упрощенное представление реального объекта называется... 1) моделью 2) оригиналом 3) прототипом 4) системой Правильный ответ – 1.

Наведение указателя мыши на пункт меню с маленькой черной стрелкой, направленной вправо,...

1) раскрывает вложенное меню 2) раскрывает приложение 3) раскрывает диалоговое окно для ввода дополнительной информации 4) открывает папку «Мои документы» Правильный ответ – 1.

Выделенная часть Панели задач называется...

![]()

1) областью уведомлений 2) панелью быстрого запуска 3) панелью инструментов 4) панелью состояния Правильный ответ – 1.

В данном окне отсутствует _______________ меню.

1) контекстное 2) системное 3) пиктографическое 4) горизонтальное Правильный ответ – 1.

Некоторые пункты меню справа отмечены многоточием. Выбор такого пункта...

1) раскрывает диалоговое окно для ввода дополнительной информации 2) раскрывает вложенное меню 3) запускает программу на выполнение 4) раскрывает приложение Правильный ответ – 1.

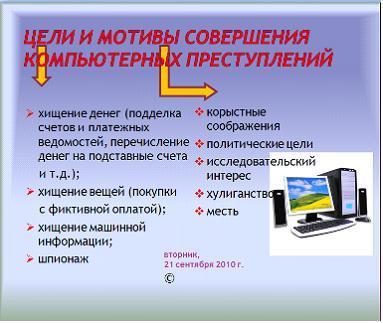

На приведенном рисунке осуществляется...

1) изменение порядка следования слайдов в презентации 2) назначение эффектов перехода от слайда к слайду 3) копирование слайда 4) вставка автофигуры на слайд Правильный ответ – 1.

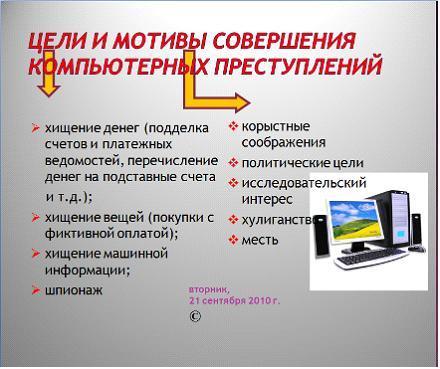

С помощью приведенного на рисунке окна можно...

1) применить к презентации одну из стандартных тем оформления 2) выбрать макет разметки слайда 3) выбрать шаблон презентации 4) настроить переход от слайда к слайду Правильный ответ – 1.

Режим сортировщика слайдов предназначен для...

1) корректировки логической последовательности слайдов 2) просмотра слайдов в полноэкранном режиме 3) просмотра структуры презентации 4) настройки анимации Правильный ответ – 1.

Если в ситуации, представленной на рисунке, отпустить левую кнопку мыши, то...

1) Слайд3 и Слайд4 поменяются местами 2) добавится копия Слайд3 3) добавится пустой слайд без имени 4) будет удален Слайд4 Правильный ответ – 1.

Для данного слайда справедливо утверждение о том, что...

1) для фона слайда применена градиентная заливка 2) для фона слайда применена текстурная заливка 3) на слайде отсутствуют нестандартные символы 4) на слайде отсутствует колонтитул Правильный ответ – 1.

С помощью команды Вставка – Символ на следующий слайд

вставлен объект...1) знак авторского права 2) дата и время 3) фигурная стрелка 4) маркеры списков Правильный ответ – 1.

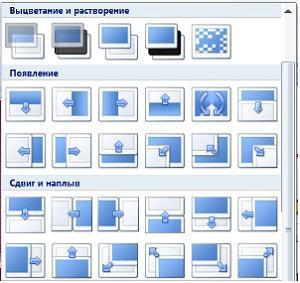

В приведенном окне пользователь выбирает...

1) эффект перехода при смене слайдов 2) звук перехода при смене слайдов 3) скорость перехода при смене слайдов 4) шаблон презентации Правильный ответ – 1.

С помощью приведенного на рисунке окна можно...

1) настроить переход от слайда к слайду 2) применить к презентации одну из стандартных тем оформления 3) выбрать шаблон презентации 4) настроить анимацию объектов слайда Правильный ответ – 1.

Режим структуры работы с презентацией позволяет...

1) вводить новый текст на слайде или редактировать существующий 2) назначать эффекты перехода от слайда к слайду 3) изменять цветовую схему слайда 4) изменять общий дизайн презентации Правильный ответ – 1.

Расширением имени файла, созданного в графическом редакторе Paint, является... 1) .bmp 2) .cdr 3) .ppt 4) .psd Правильный ответ – 1.

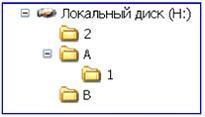

На

локальном диске H: выполнена

последовательность действий: 1) создать

папку A; 2) открыть папку A; 3) создать

папку 1; 4) закрыть папку A; 5) создать

папку B; 6) создать папку 2. Нарисуйте

структуру папок, созданную в результате

этих действий.

Правильный

ответ

Преподаватель работал в папке D:\Материалы к занятиям\Группа 11\Лабораторные работы. Затем перешел в дереве папок на уровень выше, спустился в папку Лекции и удалил из нее файл Введение. Полным именем файла, который удалил преподаватель, будет... 1) D:\Материалы к занятиям\Группа 11\Лекции\Введение 2) D:\Материалы к занятиям\Группа 11\Введение 3) D:\Материалы к занятиям\Лекции\Введение4) D:\Введение\Материалы к занятиям\Группа 11\Лекции Правильный ответ – 1. Решение. Преподаватель работал в папке Лабораторные работы, которая вложена в папкуГруппа 11. Поэтому, перейдя на уровень выше, преподаватель попал в папку Группа 11, из которой спустился в папку Лекции и из папки Лекции удалил файл Введение. Таким образом, полное имя удаленного файла Введение будет следующим: D:\Материалы к занятиям\Группа 11\Лекции\Введение

На некотором жестком диске размер кластера составляет 512 байт. На этот диск записаны четыре файла размерами 100, 200, 1000 и 2500 байт. Для хранения всех четырех файлов необходимо ___________ кластера(-ов). 1) 9 2) 7 3) 8 4) 7,5 Правильный ответ – 1.

Общим признаком объединена группа расширений имен файлов: 1) .bmp, .jpeg, .cdr, .png 2) .txt, .doc, .rtf, .bat 3) .zip, .com, .ppt, .mp3 4) .bmp, .jpeg, .mpeg, .wav Правильный ответ – 1.

Имя файла newgames666.exe не удовлетворяет маске имен файлов... 1) *game?.*x? 2) *g?me*.?x? 3) *game*.?x* 4) *g?me*.*x* Правильный ответ – 1.

В качестве имени файла недопустимо использовать последовательность символов... 1) Лабораторная работа: кодирование информации.doc 2) Лабораторная работа. Кодирование информации.doc 3) Лабораторная_работа_кодирование_информации.doc 4) Лабораторная-работа-кодирование-информации-.doc Правильный ответ – 1.

Графические файлы, позволяющие хранить анимированные изображения, имеют расширение... 1) .gif 2) .tiff 3) .jpeg 4) .png Правильный ответ – 1.

В некоторой папке хранятся файлы:

Имена всех этих файлов удовлетворяют маске:1) p*a_??.c* 2) p*a_??.c?? 3) p?a_??.c* 4) p*a_?.c* Правильный ответ – 1.

Пользователь, перемещаясь из одной папки в другую, последовательно посетил папки ACADEMY, COURSE, GROUP, E:\, PROFESSOR, LECTIONS. При каждом перемещении пользователь либо спускался на уровень ниже, либо поднимался на уровень выше. Полным именем папки, из которой начал перемещение пользователь, будет... 1) E:\GROUP\COURSE\ACADEMY 2) E:\PROFESSOR\LECTIONS\ACADEMY 3) E:\ACADEMY\COURSE\GROUP 4) E:\ACADEMY Правильный ответ – 1.

В некоторой папке хранится список файлов, первоначально упорядоченный по дате:

Производится сортировка файлов по имени в порядке возрастания. Последним в списке окажется файл... 1) 6А.doc 2) 2Б.doc 3) 10Б.doc 4) 11А.doc Правильный ответ – 1.

На некотором жестком диске размер кластера составляет 4096 байт. На этот диск записаны четыре файла размерами 500, 10000, 8000 и 5000 байт. Для хранения всех четырех файлов необходимо _________ кластеров(-а). 1) 8 2) 6 3) 7 4) 5,75 Правильный ответ – 1.

Такие параметры, как время реакции пикселя и угол обзора, характерны для следующих устройств: 1) LCD-монитор 2) TFT-монитор 3) плоттер 4) сканер Правильные ответы – 1, 2.

Без потери качества масштабируются ____________ изображения. 1) векторные 2) любые 3) черно-белые 4) растровые Правильный ответ – 1.

Для ввода точечных (растровых) изображений нельзя использовать... 1) мышь 2) клавиатуру 3) графический планшет 4) сканер Правильные ответы – 1, 2.

«Лестничный» эффект появляется при увеличении ___________ изображения. 1) растрового 2) векторного 3) любого 4) фрактального Правильный ответ – 1.

Дополнительным цветом к комбинации цветов «красный + зеленый» модели RGB является... 1) желтый 2) коричневый 3) лиловый 4) хаки Правильный ответ – 1.

На экране монитора любой цвет представляется как интенсивность свечения (яркость) трех базовых цветов: красного, зеленого и синего, каждый из которых может принимать значение от «отсутствие свечения» до «максимальное свечение». В соответствующей цветовой модели RGB имеется по _____ возможных состояний для каждого цвета. 1) 256 3) 255 3) 3072 4) 16 миллионов Правильный ответ – 1.

Графические файлы, позволяющие хранить анимированные изображения, имеют расширение... 1) .gif 2) .tiff 3) .jpeg 4) .png Правильный ответ – 1.

Для вывода точечных (растровых) изображений, созданных пользователем, нельзяиспользовать... 1) сенсорный экран 2) графический планшет 3) принтер 4) плоттер Правильные ответы – 1, 2.

Для построения окружности в графическом редакторе Paint необходимо выбрать элемент «_______» и во время построения удерживать нажатой клавишу «Shift». 1) Эллипс 2) Скругленный прямоугольник 3) Круг 4) Овал Правильный ответ – 1.

Для построения диагональной прямой (под углом 45 градусов) в графическом редакторе Paint необходимо во время построения удерживать нажатой клавишу «_______». 1) Shift 2) Ctrl 3) Tab 4) Alt Правильный ответ – 1.

Для графического объекта в приведенном фрагменте текста выбрано обтекание текстом...

1) по контуру 2) вокруг рамки 3) в тексте 4) сверху и снизу Правильный ответ – 1.

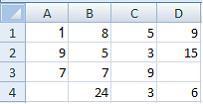

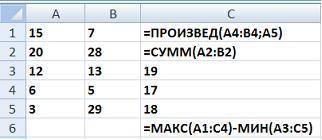

Дан фрагмент электронной таблицы в режиме отображения формул и в режиме отображения значений:

Значение в ячейке B3 равно... 1) 15 2) 17 3) 28 4) 24 Правильный ответ – 1.

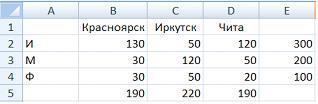

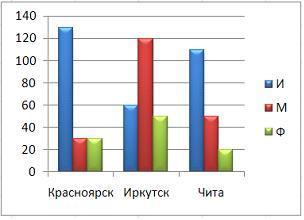

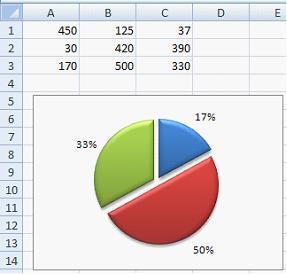

В таблице приведены данные о количестве призеров олимпиады по информатике (И), математике (М) и физике (Ф) в трех городах России:

В столбце E подсчитано количество призеров по каждому городу, а в строке 5 – количество призеров по каждому предмету. Диаграмма

построена по... 1) строке 5 2) столбцу E 3) ячейкам В3, С3, D3 4) диапазону B2:В4 Правильный ответ – 1.

Дан фрагмент электронной таблицы. Для этого фрагмента таблицы истинно утверждение, что в ячейку...

1) C4 введена формула =МИН(A2;A3;C2) 2) D1 введена формула =МАКС(A1:C1) 3) B4 введена формула =СУММ(B1:B3)*5 4) D4 введена формула =СРЗНАЧ(A1;B2;C3) Правильный ответ – 1.

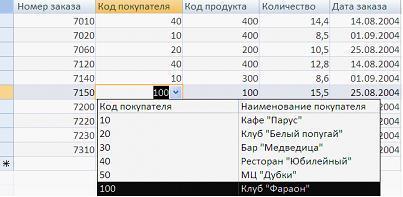

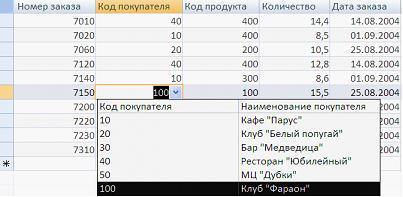

Автоматизировать операцию ввода в связанных таблицах позволяет...

1) список подстановки 2) шаблон 3) условие на допустимое значение 4) значение по умолчанию Правильный ответ – 1.

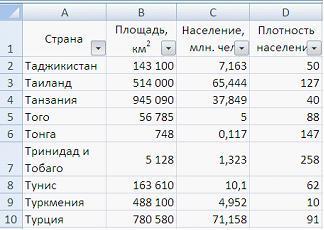

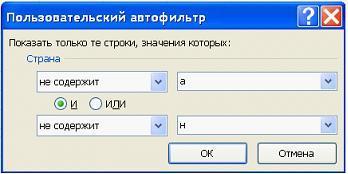

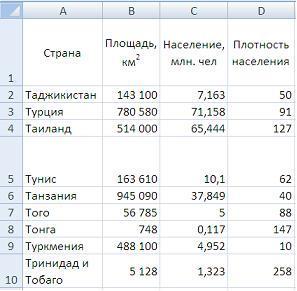

Дан фрагмент электронной таблицы:

Количество записей, удовлетворяющих условиям следующего пользовательского автофильтра,

равно...

1) 4 2) 7 3) 3 4) 0 Правильный ответ – 1.

Дан фрагмент электронной таблицы.

Количество записей, удовлетворяющих условию автофильтра

равно... 1) 2 2) 3 3) 4 4) 0 Правильный ответ – 1.

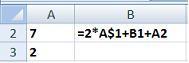

Фрагмент электронной таблицы в режиме отображения формул имеет вид:

Формула из ячейки A1 копируется в ячейку B3. В ячейке B3 появится формула... 1) 2 * $B$4 – $С3 2) 4 * $B$6 – $С3 3) 2 * $C$4 – $D1 4) 2 * $C$6 – $D3 Правильный ответ – 1.

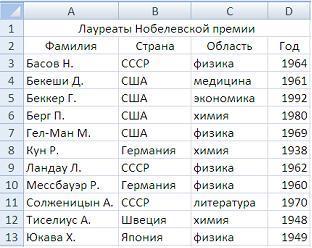

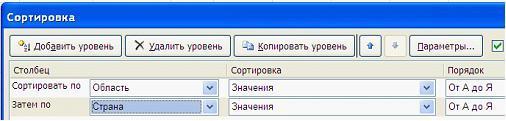

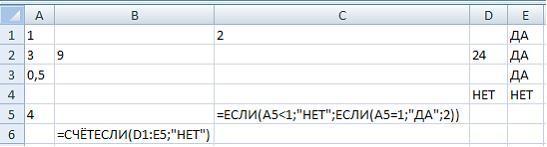

Дан фрагмент электронной таблицы

После проведения сортировки по условиям

сведения о Ландау Л. будут начинаться с ячейки 1) A7 2) A6 3) A8 4) A10 Правильный ответ – 1.

Дан фрагмент электронной таблицы

Количество записей, удовлетворяющих условиям расширенного фильтра

равно... 1) 4 2) 5 3) 6 4) 3 Правильный ответ – 1.

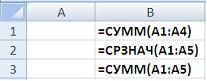

Дан фрагмент электронной таблицы в режиме отображения формул:

После проведения вычислений... 1) значения в ячейках B6 и C5 равны 2) значения в ячейке B6 больше значения в ячейке C5 3) значения в ячейке B6 меньше значения в ячейке C5 4) в ячейке B6 появится сообщение об ошибке Правильный ответ – 1.

При копировании содержимого ячейки A2 в ячейки B2 и A3 в них появились формулы

В ячейке A2 записана формула... 1) =$A1+B1 2) $A1+B1 3) = $A$1+B1 4) = $A1+$B1 Правильный ответ – 1.

Дан фрагмент электронной таблицы

После проведения сортировки по условиям

в ячейке A9 окажется фамилия... 1) Берг П. 2) Ландау Л. 3) Беккер Г. 4) Бекеши Д. Правильный ответ – 1.

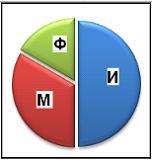

На диаграмме показано количество призеров олимпиады по информатике (И), математике (М) и физике (Ф) в трех городах России:

Диаграммой,

правильно отражающей соотношение

призеров из всех городов по каждому

предмету, является...

Правильный

ответ –

Дан фрагмент электронной таблицы в режиме отображения формул:

После проведения вычислений значение в ячейке C6 будет равно... 1) 87 2) 27 3) 45 4) 25 Правильный ответ – 1.

Дан фрагмент электронной таблицы в режиме отображения формул:

Формула из ячейки B2 была скопирована в ячейку B3. После этого фрагмент электронной таблицы в режиме отображения значений принял вид:

Значение в ячейке B1 равно... 1) 11 2) 22 3) 14 4) 7 Правильный ответ – 1.

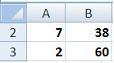

Дан фрагмент электронной таблицы и диаграмма:

Диапазон ячеек, по значениям которых была построена диаграмма: 1) A3:C3 2) C1:C3 3) A1:C3 4) A1:C1 Правильный ответ – 1.

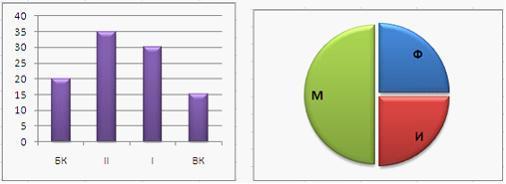

В телеконференции принимают участие преподаватели математики, физики и информатики. Преподаватели имеют разный уровень квалификации: без категории (БК), II, I, либо высшую (ВК) категорию. На диаграмме 1 отражено количество преподавателей с различным уровнем квалификации, а на диаграмме 2 – распределение преподавателей по предметам.

Из анализа обеих диаграмм следует утверждение, что все преподаватели... 1) I категории могут являться преподавателями математики 2) I категории могут являться преподавателями физики 3) информатики могут иметь высшую категорию 4) математики могут иметь II категорию Правильный ответ – 1.

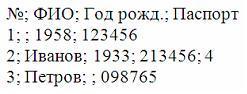

В

текстовом редакторе MS Word фрагмент

текста

преобразован

в таблицу с использованием в качестве

разделителя символа «;». Третий столбец

полученной таблицы имеет вид...

Правильный

ответ –

преобразован

в таблицу с использованием в качестве

разделителя символа «;». Третий столбец

полученной таблицы имеет вид...

Правильный

ответ –

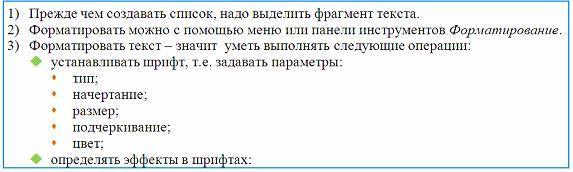

Следующий

фрагмент текста является...

1)

многоуровневым списком 2) иерархическим

списком 3) структурированным списком

4) оглавлением

Правильный ответ – 1.

1)

многоуровневым списком 2) иерархическим

списком 3) структурированным списком

4) оглавлением

Правильный ответ – 1.

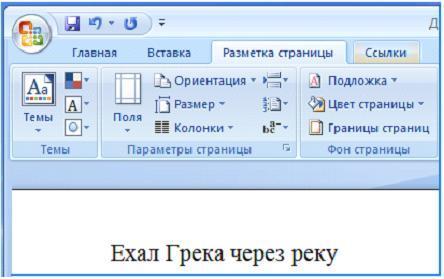

В

текстовом процессоре MS Word набран

текст

После

выполнения слева направо последовательности

команд:

Выделить слово. Вырезать. Выделить слово. Вырезать. Выделить слово.

Вырезать. Выделить слово. Вырезать. Вставить. Вставить. Вставить. Вставить.

текст примет вид... 1)

реку реку реку реку 2) Ехал Грека через

реку реку реку реку 3) Ехал Ехал Грека

Грека через через реку реку 4) реку через

Грека Ехал

Правильный ответ – 1.

После

выполнения слева направо последовательности

команд:

Выделить слово. Вырезать. Выделить слово. Вырезать. Выделить слово.

Вырезать. Выделить слово. Вырезать. Вставить. Вставить. Вставить. Вставить.

текст примет вид... 1)

реку реку реку реку 2) Ехал Грека через

реку реку реку реку 3) Ехал Ехал Грека

Грека через через реку реку 4) реку через

Грека Ехал

Правильный ответ – 1.

Имеется

таблица из 4 строк и 5 столбцов, созданная

в MS Word. После выделения 3-го и 4-го столбцов

выполнена команда Объединить ячейки.

Затем выделены первая и вторая ячейки

первого столбца и выполнена команда:

Новая

таблица будет содержать _____ ячеек. 1)

15 2) 16 3) 13 4) 19

Правильный ответ – 1.

Новая

таблица будет содержать _____ ячеек. 1)

15 2) 16 3) 13 4) 19

Правильный ответ – 1.

Колонтитул представляет собой 1) повторяющиеся на каждой странице текстового документа данные 2) заголовок текстового документа 3) первую страницу текстового документа 4) первую главу текстового документа Правильный ответ – 1.

В документе отображаются точки вместо пробелов, стрелки вместо табуляции, а также другие неожиданные знаки. Эти символы становятся видны на экране, если в MS Word включен режим 1) отображения скрытых символов форматирования 2) структуры документа 3) перекрестных ссылок 4) рецензирования документа Правильный ответ – 1.

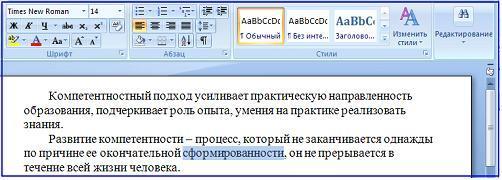

Дан

набранный в текстовом редакторе MS Word

фрагмент текста:

Если

в приведенной ситуации нажать на панели

инструментов указанную кнопку, то

изменения затронут... 1)

весь абзац 2) только выделенное слово

3) строку с выделенным словом 4) весь

текст

Правильный ответ – 1.

Если

в приведенной ситуации нажать на панели

инструментов указанную кнопку, то

изменения затронут... 1)

весь абзац 2) только выделенное слово

3) строку с выделенным словом 4) весь

текст

Правильный ответ – 1.

В

текстовом редакторе MS Word набран текст

с ошибками (выделены полужирным

курсивом):

Команда

«Найти и заменить все» для исправления

всех ошибок может иметь вид... найти

ЕСНЫ, заменить на ЕСТНЫ 2) найти ЕС,

заменить на ЕСТ 3) найти ЕСН, заменить

на ЕСТН 4) найти СН, заменить на

СТН

Правильный ответ – 1.

Команда

«Найти и заменить все» для исправления

всех ошибок может иметь вид... найти

ЕСНЫ, заменить на ЕСТНЫ 2) найти ЕС,

заменить на ЕСТ 3) найти ЕСН, заменить

на ЕСТН 4) найти СН, заменить на

СТН

Правильный ответ – 1.

Бросили шестигранный игральный кубик. Количество информации в сообщении о том, какое число выпало на кубике, составляет... 1) 3 бит 2) 6 бит 3) 1 бит 4) 1/6 байт Правильный ответ – 1.

Максимальное количество страниц книги (32 строки по 64 символа, 1 символ занимает 8 бит), которая помещается в файле объемом 640 Кбайт, составляет 1) 320 2) 640 3_ 540 4) 12801 Правильный ответ – 1.

В лексиконе Эллочки-Людоедки, как известно, было 30 слов. Она произносит фразу, состоящую из 50 слов. В этом случае количество информации, которое сообщает Эллочка, составляет ______ бит. Считать, что выбор любого из 30 слов равновероятен 1) 250 2) 1500 3) 5.3 4) 2 Правильный ответ – 1.

Если средняя скорость чтения составляет 160 слов в минуту (одно слово – в среднем 6 символов), то за четыре часа непрерывного чтения можно прочитать _______ Кбайт текста (принять однобайтный код символов). 1) 225 2) 255 3) 256 4) 4096 Правильный ответ – 1.

Количества информации: 210 байт; 20000 бит; 2001 байт; 2 Кбайт, упорядоченные по убыванию, соответствуют последовательности 1) 20000 бит; 2 Кбайт; 2001 байт; 210 байт 2) 210 байт; 20000 бит; 2001 байт; 2 Кбайт 3) 20000 бит; 210 байт; 2001 байт; 2 Кбайт 4) 2 Кбайт; 210 байт; 2001 байт; 20000 бит Правильный ответ – 1.

Автоматическое шифрование-расшифрование информации при записи на носители обеспечивает файловая система 1) NTFS 2) FAT-32 3) FAT-64 4) DFS Правильный ответ – 1.

На некотором жестком диске размер кластера составляет 512 байт. На этот диск записаны четыре файла размерами 100, 200, 1000 и 2500 байт. Для хранения всех четырех файлов необходимо ___________ кластера(-ов). 1) 9 2) 7 3) 8 4) 7,5 Правильный ответ – 1.

Аналоговый звуковой сигнал был дискретизирован сначала с использованием 65536 уровней интенсивности сигнала (качество звучания аудио-CD), а затем с использованием 256 уровней интенсивности сигнала (качество звучания радиотрансляции). Информационные объемы кодов будут различаться в ____ раз(-а). 1) 2 2) 8 3) 16 4) 256 Правильный ответ – 1.

Сигналы, определяющие характер обмена информацией (ввод или вывод), передаются по шине... 1) управления 2) данных 3) адресной 4) обмена Правильный ответ – 1.

Сообщение из 50 символов было записано в 8-битной кодировке Windows-1251. После вставки в текстовый редактор сообщение было перекодировано в 16-битный код Unicode. Количество памяти, занимаемое сообщением, увеличилось на... 1) 50 байт 2) 100 бит 3) 400 байт 4) 50 бит Правильный ответ – 1.

Азбука Морзе позволяет кодировать символы для радиосвязи, задавая комбинации точек и тире. Используя код Морзе длиной не менее трех и не более четырех сигналов (точек и тире), можно закодировать _______ различных символа(-ов). 1) 24 2) 12 3) 128 4) 64 Правильный ответ – 1.

В кодовой таблице __________ можно закодировать 65536 различных символов. 1) Unicode 2) КОИ-8Р 3) ASCII 4) CP-1251 Правильный ответ – 1.

Стандартным кодом для обмена информацией является... 1) ASCII 2) ACCESS 3) ANSI 4) BIOS Правильный ответ – 1.

Из представленных предложений простым и истинным высказыванием является... 1) А или не А или не В 2) А и не В или не А 3) не (А и В) и А 4) не А и В или А и не В Правильный ответ – 1.

В сложном высказывании «Число 12 четное и делится на 3 без остатка» используется логическая операция (связка): 1) конъюнкция 2) дизъюнкция 3) импликация 4) разделительная дизъюнкция Правильный ответ – 1.

Для поиска в сети Интернет информации об отдыхе в Сочи или Адлере нужно воспользоваться условием _______________ (для обозначения логической операции «ИЛИ» используется символ |, а для операции «И» – символ &). 1) отдых&(Сочи|Адлер) 2) отдых|Сочи|Адлер 3) отдых&(море|Сочи|Адлер) 4) отдых&Сочи&Адлер Правильный ответ – 1.

Логическое выражение НЕ(A>B) И НЕ(А=С) будет истинным при следующих значениях переменных А, В, С: 1) A=0, B=0, C=-2 2) A=4, B=3, C=5 3) A=-2, B=-4, C=-2 4) A=-2, B=0, C=-2 Правильный ответ – 1.

Высказыванию «Точка X принадлежит отрезку [A, B]» соответствует логическое выражение: 1) (X≥A) И (X≤B) 2) (X≤A) ИЛИ (X≥B) 3) (X≥A) ИЛИ (X≤B) 4) (X≤A) И (X≥B) Правильный ответ – 1.

Быстродействие накопителя информации характеризуется... 1) средним временем доступа и скоростью передачи 2) тактовой частотой и разрядностью 3) объемом записываемой информации 4) количеством битов информации, которое накопитель воспринимает как единое целое Правильный ответ – 1.

В основу построения большинства компьютеров положены следующие принципы, сформулированные Джоном фон Нейманом: принцип программного управления, принцип однородности памяти и принцип... 1) адресности 2) трансляции 3) системности 4) структурности Правильный ответ – 1.

Принцип «открытой архитектуры» при разработке персональных компьютеров, серийное производство которых было начато в 80-х гг. XX в., реализован фирмой... 1) IBM 2) MicroSoft 3) Intel 4) Pentium Правильный ответ – 1.

Успех семейства машин IBM PC в первую очередь обеспечивается... 1) построением по принципу открытой архитектуры 2) наличием мощного микропроцессора 3) наличием современной видеосистемы 4) большим объемом оперативной памяти Правильный ответ – 1.

Основными компонентами архитектуры персонального компьютера являются... 1) процессор 2) внутренняя память 3) видеосистема 4) устройства ввода-вывода 5) внешняя память 6) корпус компьютера 7) драйверы 8) контроллеры Правильные ответы – 1-5.

BIOS (Basic Input Output System) является... 1) группой программ в постоянном запоминающем устройстве 2) стандартной кодовой таблицей 3) частью оперативной памяти 4) базовой частью микропроцессора Правильный ответ – 1.

28 триггеров могут хранить ___ байт информации. 1) 3,5 2) 28 3) 7 4) 2,5 Правильный ответ – 1.

В 1896 г. ___________ основывает фирму по производству табуляционных машин, которая в 1924 г. после серии слияний и переименований превратилась в знаменитую фирму ИБМ (IBM, International Business Machines Corporation). 1) Герман Холлерит 2) Конрад Цузе 3) Клод Шеннон 4) Алан Тьюринг Правильный ответ – 1.

Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является... 1) использование программно-аппаратных средств защиты 2) установка пароля на BIOS 3) установка пароля на операционную систему 4) использование новейшей операционной системы Правильный ответ – 1.

Первая отечественная ЭВМ была разработана под руководством... 1) С.А. Лебедева 2) М.В. Ломоносова 3) С.П. Королева 4) А.Н. Попова Правильный ответ – 1.

К основным параметрам лазерных принтеров относятся: 1) ширина каретки 2) максимальная скорость печати 3) буфер данных 4) уровень шума 5) разрешающая способность 6) буфер печати 7) производительность 8) формат бумаги. Правильный ответ – 5-8.

Микропроцессоры различаются между собой... 1) тактовой частотой и разрядностью 2) многозадачностью 3) набором арифметических команд 4) счетчиками времени Правильный ответ – 1.

Из перечисленных видов памяти наибольшей информационной емкостью обладает... 1) оперативная память 2) кэш-память 3) микропроцессорная память 4) CMOS Правильный ответ – 1.

Быстродействие накопителя информации характеризуется... 1) средним временем доступа и скоростью передачи 2) тактовой частотой и разрядностью 3) объемом записываемой информации 4) количеством битов информации, которое накопитель воспринимает как единое целое Правильный ответ – 1.

Фирма IBM первоначально занималась... 1) выпуском электрического оборудования 2) статистической обработкой данных 3) разработкой устройств, способных производить арифметические операции с двоичными числами 4) созданием механических вычислительных устройств, способных решать сложные дифференциальные уравнения Правильный ответ – 1.

Электронная вычислительная машина (ЭВМ) – это... 1) комплекс технических средств, предназначенных для автоматической обработки информации 2) комплекс аппаратных и программных средств для обработки информации 3) модель, устанавливающая состав, порядок и принципы взаимодействия входящих в нее компонентов 4) устройство для работы по заданной программе Правильный ответ – 1.

Одним из параметров накопителя на жестких дисках является форм-фактор, который означает... 1) диаметр дисков в дюймах 2) количество цилиндров 3) диаметр дисков в сантиметрах 4) количество поверхностей Правильный ответ – 1.

Первая в континентальной Европе ЭВМ называлась... 1) МЭСМ 2) MARK-1 3) КОЛОСС 4) Z1 Правильный ответ – 1.

Небольшая по объему высокоскоростная буферная память для хранения команд и данных – это... 1) кэш-память 2) CMOS-память 3) ПЗУ 4) флэш-память Правильный ответ – 1.

Автоматическое шифрование-расшифрование информации при записи на носители обеспечивает файловая система... 1) NTFS 2) FAT32 3) DFS 4) FAT64 Правильный ответ – 1.

На некотором жестком диске размер кластера составляет 512 байт. На этот диск записаны четыре файла размерами 100, 200, 1000 и 2500 байт. Для хранения всех четырех файлов необходимо ___________ кластера(-ов). 1) 9 2) 7 3) 8 4) 7,5 Правильный ответ – 1.

Периферийные устройства выполняют функцию... 1) ввода-вывода информации 2) управления работой ЭВМ по заданной программе 3) оперативного сохранения информации 4) обработки данных, вводимых в ЭВМ Правильный ответ – 1.

По принципам действия средства вычислительной техники подразделяют на... 1) цифровые, аналоговые, комбинированные 2) цифровые, аналоговые, электронные 3) ламповые, транзисторные, микропроцессорные 4) универсальные и специализированные Правильный ответ – 1.

Информация на магнитных дисках записывается... 1) по концентрическим дорожкам и секторам 2) в специальных магнитных окнах 3) по индексным отверстиям 4) в дисковых регистрах Правильный ответ – 1.

Из перечисленных видов памяти компьютера самой быстродействующей является... 1) микропроцессорная память 2) кэш-память 3) оперативная память 4) CMOS-память Правильный ответ – 1.

Электронная микросхема EPROM является... 1) ПЗУ с возможностью перепрограммирования 2) неперепрограммируемым ПЗУ 3) частью ОЗУ 4) разновидностью DVD-ROM Правильный ответ – 1.

В состав служебного программного обеспечения входят... 1) средства диагностики 2) средства обеспечения компьютерной безопасности 3) браузеры 4) системы видеомонтажа Правильныt ответs – 1, 2.

В состав мультимедиа-компьютера обязательно входит... 1) CD-ROM-дисковод 2) проекционная панель 3) модем 4) сетевая карта Правильный ответ – 1.

Во флэш-накопителях используется ____________ память. 1) полупроводниковая 2) магнитная 3) магнитооптическая 4) оптическая Правильный ответ – 1.

Основными понятиями иерархической структуры являются... 1) уровень, узел, связь 2) отношение, атрибут, кортеж 3) таблица, столбец, строка 4) таблица, поле, запись Правильный ответ – 1.

Для увеличения скорости выполнения математических операций в ПК используется... 1) сопроцессор 2) кэш-память 3) оперативная память 4) системная шина Правильный ответ – 1.

Недостатком систем шифрования с открытым ключом является... 1) низкая производительность 2) низкая надежность шифрования 3) трудность применения системы шифрования неподготовленным пользователем 4) высокая стоимость оборудования, необходимого для шифрования Правильный ответ – 1.

Архитектура персонального компьютера, основными признаками которой являются наличие общей информационной шины, модульное построение, совместимость новых устройств и программных средств с предыдущими версиями по принципу «сверху-вниз», носит название... 1) открытой 2) модульной 3) иерархической 4) магистральной Правильный ответ – 1.

В 1974 г. Эдвард Робертс создал микрокомпьютер «Альтаир», явившийся, по сути, первым коммерчески реализуемым персональным компьютером. В 1975 г. Билл Гейтс и ___________ создали для него интерпретатор языка Бейсик, заработанные средства от которого стали стартовым капиталом фирмы Microsoft Corporation. 1) Пол Аллен 2) Эдвард Робертс 3) Джон фон Нейман 4) Стивен Джобс Правильный ответ – 1.

Динамическая память служит базой для построения... 1) модулей оперативной памяти 2) кэш-памяти 3) микропроцессорной памяти 4) постоянной памяти Правильный ответ – 1.

Наибольшую скорость обмена информацией среди перечисленных устройств имеет... 1) оперативная память 2) DVD-привод 3) накопитель на жестких магнитных дисках (HDD) 4) дисковод для гибких дисков Правильный ответ – 1.

Наглядное средство представления состава и структуры системы называется... 1) графом 2) таблицей 3) текстом 4) формулой Правильный ответ – 1.

Среди архитектур ЭВМ выделяют... 1) однопроцессорные, многопроцессорные, суперскалярные 2) цифровые, аналоговые, электронные 3) звезду, шину, кольцо 4) ламповые, транзисторные, микропроцессорные Правильный ответ – 1.

Для сопряжения ЭВМ с одним каналом связи используется устройство... 1) адаптер 2) концентратор 3) повторитель 4) мост Правильный ответ – 1.

ПЗС-матрицы (приборы с зарядовой связью), предназначенные для преобразования оптического изображения в аналоговый электрический сигнал, используются в таких периферийных устройствах, как... 1) сканер 2) цифровая фотокамера 3) оптическая мышь 4) сенсорный экран Правильные ответы – 1, 2.

При отключении питания компьютера информация не сохраняется в устройстве памяти... 1) RAM 2) HDD 3) ROM 4) Flash USB Drive Правильный ответ – 1.

Объектом объектно-ориентированного программирования называется... 1) совокупность переменных состояния и связанных с ними методов (операций) 2) группа данных и методов (функций) для работы с этими данными 3) функция или процедура, выполняющие определенные действия 4) характеристика, назначенная элементу класса Правильный ответ – 1.

При решении задачи на компьютере на этапе программирования не выполняется... 1) синтаксическая отладка 2) выбор языка программирования 3) уточнение способов организации данных 4) запись алгоритма на языке программирования Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что... 1) в качестве основных элементов программы используются классы и объекты 2) внутреннее описание класса (реализация) описывает абстракцию поведения всех объектов данного класса, но скрывает особенности поведения объекта 3) в качестве основных элементов программы используются процедуры, реализующие некоторые алгоритмы 4) внешнее описание класса (интерфейс) отражает структуру объекта Правильный ответ – 1.

При решении задачи на компьютере на этапе отладки программы не выполняется... 1) запись алгоритма на языке программирования 2) трансляция исходного текста программы 3) компоновка программы 4) тестирование программы Правильный ответ – 1.

Операторы присваивания в языках программирования... 1) задают значения переменных 2) меняют значения констант 3) вводят значения переменных 4) определяют внутреннее представление данных в памяти компьютера Правильный ответ – 1.

Верным является утверждение, что... 1) понятие «транслятор» является более общим по сравнению с понятием «компилятор» 2) понятия «транслятор» и «компилятор» являются синонимами 3) понятие «компилятор» является более общим по сравнению с понятием «транслятор» 4) понятия «транслятор» и «компилятор» независимы друг от друга Правильный ответ – 1.

Объектом объектно-ориентированного программирования называется... 1) совокупность переменных состояния и связанных с ними методов (операций) 2) группа данных и методов (функций) для работы с этими данными 3) функция или процедура, выполняющие определенные действия 4) характеристика, назначенная элементу класса Правильный ответ – 1.

Преобразование всей программы, представленной на одном из языков программирования, в машинные коды называется... 1) компиляцией 2) интерпретацией 3) компоновкой 4) генерацией кода Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что... 1) классы образуют иерархию на принципах наследования 2) в качестве основных элементов программы используются процедуры, реализующие некоторые алгоритмы 3) поведение объектов одного класса очень различается 4) внешнее описание класса (интерфейс) отражает структуру объекта Правильный ответ – 1.