3.Безопасность на уровне атрибутов

Система безопасности на уровне атрибутов позволяет присваивать определенные характеристики отдельным каталогам и файлам. Средства безопасности на уровне атрибутов отменяют присвоения права и могут не дать возможность выполнять задачи, которые позволяют выполнить действующие права.

Перечень видов атрибутов

|

A |

ArchiveNeeded |

Необходимо архивировать |

|

C |

Copy Inhibit |

Запрет на копирование |

|

D* |

Delete Inhibit |

Запрет на удаление |

|

X |

ExecuteOnly |

Только выполнение |

|

H* |

Hidden |

«скрытый» |

|

P* |

Purge |

Уничтожение содержимого при удалении |

|

Ra |

Read Audit |

В v.3.11 не используется |

|

R0/Rw |

Read Only/Read Write |

Только чтение/чтение-запись |

|

R* |

RenameInhibit |

Запрет на переименование |

|

S |

Shareable |

Разделяемый |

|

Sy* |

System |

Системный |

|

T |

Transactional |

Защищаемый с помощью TTSмеханизм транзакций |

|

Wa |

Write Audit |

В v.3.11 не используется |

* – эти атрибуты могут относиться к файлам и каталогам

Обеспечение безопасности файл-сервера

Система обеспечения безопасности файл-сервера контролирует доступ к консоли файл-сервера. Для управления этим доступом используются следующие средства:

Права администрирования

Права в каталоге

Утилиты файл-серверы

Права администрирования – правами администрирования консоли файл-сервера обладают SUPERVISORи оператор консоли.

Права в каталоге – эти права должны быть присвоены таким образом, чтобы только администратор системы и оператор резервирования данных имели права в каталоге SYS:SYSTEM.

Утилиты файл-сервера – для предотвращения несанкционированного доступа к консоли используется утилиты MONITOR(eeвозможности по блокировке) иSECURECONSOLE(см. ниже).

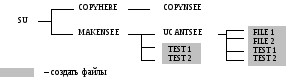

Пример.

С труктура

каталогов:

труктура

каталогов:

Необходимые права:

COPYHERE– копироватьC

MAKENSEE– создавать и видетьRCF

COPYNSEE– копировать и видетьCF

UCANTSEE – не могут видетьC

Создать файлы

используем команду MSDOSCOPY

из UCANTSEEвCOPYHERE=> ошибка, так как необходимоRдля копирования из каталога

из MAKENSEEвCOPYHEREнормально

COPY SYS:USERS\SU\MAKENSEE\TEST1 SYS:USERS\SU\COPYHERE

DIRвCOPYHERE– не увидите, необходимо иметь правоF

Копирование в каталог COPYMSEEизMAKENSEE– можно увидеть

Пользователю S4 может быть присвоено правоFпо отношению к файлуFILE1

DIR– увидит лишьFILE1, хотя есть и другие файлы.

Пример

Есть 3 пользователя:

-

Пользователь Aс правами

[S-------]

Пользователь Bс правами

[-RWCEMFA]

Пользователь Cс правами

[-RW---F-]

A,B– доверенные пользователиDIR1,C– доверенный пользовательSUBDIR1

Структура каталогов сети:

-

SYS

└─

DIR1

DIR1 IRM

SRWCEMFA

└─

SUBDIR1

SUBDIR1 IRM

SR-CE-F-

└─

SUBDIR2

SUBDIR2 IRM

SR----F-

├─

File1

File1 IRM

SRWCEMFA

│

Атрибуты

R0SADR

├─

File2

File2 IRM

SRWCEMFA

│

Атрибуты

R0SADR

└─

File3

File3 IRM

SRWCEMFA

Атрибуты

RwA

Пользователь А имеет все права в DIR1, вSUBDIR2? – тоже все права, так какS– не может быть отменено. Чтобы пользователь А не мог присваивать права вSUBDIR1 , необходимо отменить правоSпользователя А в директорииDIR1.

Пользователь В имеет права в SUBDIR1 –

RCEF(из-за маски)

В SUBDIR 2 – RF

Таким образом, правоSболее предпочтительно тогда, когда доверенный пользователь должен выступать менеджером на том уровне, где ему присвоены права и ниже, так как это право не может быть отменено. Когда вместо этого присвоены все остальные права, то при необходимости действующие права на более низких уровнях могут быть ограничены с помощьюIRM.

Пользователь С имеет действующие права в SUBDIR1 –RAF(права доверенных пользователей = эффективным правам на том уровне, где они присвоены).

В SUBDIR2 –RF

Пользователь В хочет записать данные в File3 (но он имеет права кF). Ему необходимо предоставить правоWпо отношению кFILE3.

Файл File2 имеет атрибутыR0SADR; пользователь А не может записать в него данные , пока не использует свое право М, чтобы они ему позволили это сделать.

Его действующие права по отношению к FILE1 – все. Но он может делать с этим файлом лишь то, что ему позволяют атрибуты.

Действующие права В по отношению к FILE1 –RF. Он может сделать сFILE1:

Читать и видеть имя.

|

|

Утилиты командной строки |

|

Кем вы являетесь по отношению к системе |

WHOAMI |

|

Ваши права |

RIGHTS |

|

Кто еще может читать файлы вашего каталога |

TLIST |

|

Присвоить другому пользователю все права по отношению к вашему каталогу |

GRANT |

|

Удалить нового пользователя из каталога |

REMOVE |

|

Атрибуты файлов в текущем каталоге |

FLAG |