- •Методичні вказівки

- •Методичні вказівки

- •Зміст дисципліни

- •Завдання до контрольної роботи Завдання № 1

- •Завдання № 2

- •Завдання № 3

- •Вимоги до оформлення контрольної роботи

- •Запитання до іспиту

- •Хід роботи

- •Список посилань

- •Хід роботи

- •Контрольні запитання

- •Хід роботи

- •Хід роботи

- •Контрольні запитання

- •Лабораторна робота № 5 Вивчення криптографічних методів кодування інформації

- •Теоретичні відомості

- •Хід роботи

- •Контрольні запитання

- •Список літератури

- •21021, М. Вінниця, Хмельницьке шосе, 95,

- •21021, М. Вінниця, Хмельницьке шосе, 95,

- •Ключові слова

Контрольні запитання

Описати принцип використання серверів в системах захисту інформації.

В чому основна відмінність моделювання дій клієнта від моделювання дій сервера?

Яким чином визначається маска мережі в програмі?

Описати принцип призначення портів в тексті програми.

Лабораторна робота № 3

Дослідження криптографічних алгоритмів шифрування

сигналів

Мета. Моделювання методів шифрування сигналів.

Теоретичні відомості

Із доповненням Arduino Ethernet Shield, можливо під'єднання плати Arduino Diecimila до локальної мережі. Тоді ця плата може слугувати як сервер — для прослуховування портів, або як клієнт — для підключення до вказаних портів.

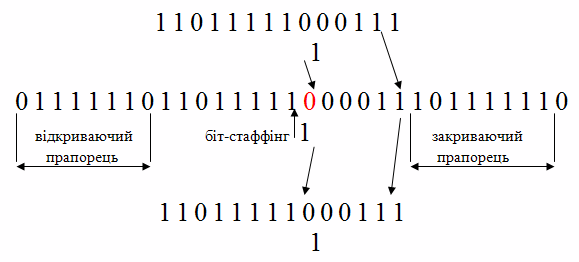

Зазвичай перед тим, як завантажити дані у кадр, аналізуються послідовності даних користувача. Якщо зустрічається послідовність більше, наприклад, 6-ти одиниць, то після п'ятої одиниці вставляється нуль. Під час приймання виконується зворотна процедура.

Рис. 12. Використаня біт-стаффінга

Наприклад, необхідно передати число А (4A F8 37 E5 97) із спрацьовуванням біт-стаффінга після послідовності 5 одиниць.

У даному випадку до біт-стаффінга маємо:

А16=4A F8 37 E5 9716

А2=01001010 11111000 00110111 11100101 100101112

Після біт-стаффінга буде:

В2=01001010 11111000 00011011 11101001 01100101 000000112

В16=4A F8 1B E9 65 0316

У вихідній послідовності з'явився п'ятий байт через те, що у початковому числі було знайдено дві послідовності одиниць і відповідно вставлено два нулі. Це призвело до того, що число зсунулося на два розряди. Відповідно з'явились два розряди, які перейшли у п'ятий байт, який ми доповнили у старших розрядах нулями, інакше прикладна програма не відомо як може сприйняти ті дві одиниці: як старші або як молодші розряди.

Хід роботи

1. Ознайомитися із теоретичними відомостями поняття біт-стаффінг.

2. Написати такий код, окремо для клієнта, окремо для сервера, який буде виконувати функцію біт-стаффінгу та зворотне перетворення. Для успішного виконання слід скористатися програмами із попередньої лабораторної роботи.

3. Зробити звіт та надати його викладачу.

Контрольні запитання

Пояснити принцип роботи алгоритму біт-стаффінга.

Які є основні типи алгоритмів шифрування?

Яким чином утворюються блоки під час шифрування інформації?

Порівняти швидкість шифрування за допомогою біт-стаффінга та блочного шифру.

Пояснити принцип утворення додаткових розрядів в результуючому коді.

Лабораторна робота № 4

Дослідження криптографічних алгоритмів шифрування

сигналів

Мета. Моделювання методів кодування сигналів.

Теоретичні відомості

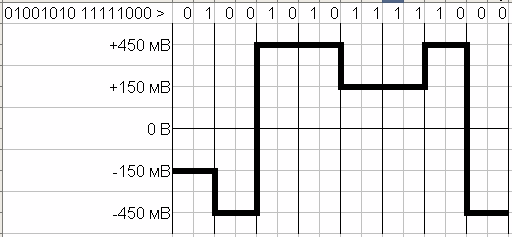

Для передавання будь-якого сигналу необхідно задати його рівні, які відповідають стандартам передання. Наприклад, якщо слід передавати число “4A F8 37 E5 97” із кодуванням “2B1Q”, то слід перетворити число у двійкове і відповідно до таблиці 1 подати кожен біт. 2B1Q використовує чотири рівні сигналів, такі: −450 мВ, −150 мВ, 150 мВ і 450 мВ, кожен (1Q) еквівалентний двом бітам (2B).

Таблиця 1 – Перетворення у двійковий код значення рівня напруги

|

Цифровий сигнал |

Рівень |

|

10 |

+450 mV |

|

11 |

+150 mV |

|

01 |

−150 mV |

|

00 |

−450 mV |

Для прикладу, перші два байти числа будуть такі:

(2байта)16=4A F816

(2байта)2=01001010 111110002

Після кодування ми отримаємо такі значення, які для пояснення доцільно подати у вигляді осцилограми (рис. 13).

Рисунок 13 – Використання кодування 2B1Q.