- •Министерство образования и науки российской федерации

- •1. Биометрическая аутентификация пользователя по клавиатурному почерку

- •Теоретическая часть

- •Описание программного комплекса биометрической аутентификации

- •Порядок выполнения работы

- •Контрольные вопросы

- •2. Реализация и исследование политик информационной безопасности. Дискреционная модель политики безопасности

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •3. Реализация и исследование политик информационной безопасности. Мандатная модель политики безопасности

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •4. Реализация и исследование политик информационной безопасности. Модель Белла-ЛаПадула (блм) и Low-Water-Mark (lwm)

- •Теоретический материал

- •Исходная мандатная политика безопасности

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета (блм)

- •Пример оформления отчета (lwm)

- •5. Реализация и исследование модели контроля целостности биба

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •6. Методы криптографической защиты информации. Традиционные симметричные криптосистемы

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •7. Элементы криптоанализа. Оценка частотности символов в тексте

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •8. Симметричные и асимметричные криптосистемы. Электронно-цифровая подпись. Программный комплекс pgp

- •Теоретический материал

- •Порядок выполнения работы

- •Часть 1. Изучение симметричных, асимметричных криптосистем и эцп в программном продукте SentinelCrypt.

- •Часть 2. Изучение защищенного документооборота в рамках программного комплекса pgp

- •Контрольные вопросы

- •9. Методы и алгоритмы стеганографического сокрытия данных

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •10. Программно-аппаратный комплекс Secret Disk

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •11. Методы и средства программно-аппаратной защиты программ и данных. Электронные ключи hasp

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •12. Исследование моделей защит программного обеспечения. Средства динамического изучения по. Отладка программ и нейтрализация защит в отладчике SoftIce

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Пример оформления отчета

- •13. Статические методы изучения и нейтрализации защитных механизмов. Знакомство с техникой дизассемблирования программных продуктов

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •14. Управление пользователями и их правами доступа в ос windows 2000

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы.

- •Пример оформления отчета

- •15. Управление подсистемой аудита в ос windows 2000

- •Теоретический материал

- •Порядок выполнения работы

- •Контрольные вопросы

- •Список литературы Основная литература

- •Дополнительная литература

- •Периодические издания

- •Методические указания к лабораторным занятиям

- •Методические указания к практическим занятиям

- •Методические указания к курсовому проектированию и другим видам самостоятельной работы

Контрольные вопросы

Что понимается под политикой безопасности в компьютерной системе?

В чем заключается модель дискреционной политики безопасности?

Что понимается под матрицей доступов? Что хранится в данной матрице?

Какие действия производятся над матрицей доступа в том случае, когда один субъект передает другому субъекту свои права доступа к объекту компьютерной системы?

Пример оформления отчета

ЗАНЯТИЕ №

НАЗВАНИЕ ЗАНЯТИЯ

ВЫПОЛНИЛ: ст. гр. ….. ФИО

ВАРИАНТ № …

ЦЕЛЬ ЗАНЯТИЯ

КОЛИЧЕСТВО СУБЪЕКТОВ ДОСТУПА = ……

КОЛИЧЕСТВО ОБЪЕКТОВ ДОСТУПА = …..

ТЕКСТ ПРОГРАММЫ

………………………………..

МАТРИЦА ДОСТУПА СУБЪЕКТОВ К ОБЪЕКТАМ в виде, аналогичном представленному в таблице 1, СФОРМИРОВАННАЯ СЛУЧАЙНЫМ ОБРАЗОМ ВАШЕЙ ПРОГРАММОЙ

………………………………………

ПРИМЕР ПРОГОНКИ ПРОГРАММЫ

User: Sergey

Идентификация прошла успешно, добро пожаловать в систему

Перечень Ваших прав:

Объект1: Полные права

Объект2: Полные права

Объект3: Полные права

Объект4: Полные права

Жду ваших указаний > quit

Работа пользователя Sergey завершена. До свидания.

User: Ivan

Идентификация прошла успешно, добро пожаловать в систему

Перечень Ваших прав:

Объект1: Запрет

Объект2: Запрет

Объект3: Запрет

Объект4: Запрет

Жду ваших указаний > quit

Работа пользователя Ivan завершена. До свидания.

User: Boris

Идентификация прошла успешно, добро пожаловать в систему

Перечень Ваших прав:

Объект1: Чтение

Объект2: Запрет

Объект3: Чтение, Запись

Объект4: Полные права

Жду ваших указаний > read

Над каким объектом производится операция? 1

Операция прошла успешно

Жду ваших указаний > write

Над каким объектом производится операция? 2

Отказ в выполнении операции. У Вас нет прав для ее осуществления

Жду ваших указаний > grant

Право на какой объект передается? 3

Отказ в выполнении операции. У Вас нет прав для ее осуществления

Жду ваших указаний > grant

Право на какой объект передается? 4

Какое право передается? read

Какому пользователю передается право? Ivan

Операция прошла успешно

Жду ваших указаний > quit

Работа пользователя Boris завершена. До свидания.

User:Ivan

Идентификация прошла успешно, добро пожаловать в систему

Перечень Ваших прав:

Объект1: Запрет

Объект2: Запрет

Объект3: Запрет

Объект4: Чтение

Жду ваших указаний > quit

Работа пользователя Ivan завершена. До свидания.

User:

3. Реализация и исследование политик информационной безопасности. Мандатная модель политики безопасности

Цель занятия – познакомиться с проблемами реализации политик безопасности в компьютерных системах на примере мандатной модели.

Теоретический материал

Мандатная модель политики безопасности предполагает нормативное управление доступом субъектов к объектам с использованием меток безопасности.

Мандатную модель можно определить следующей группой аксиом.

1. Вводится множество атрибутов безопасности A, элементы которого упорядочены с помощью установленного отношения доминирования. Например, для России характерно использование следующего множества уровней безопасности A={открыто (О), конфиденциально (К), секретно (С), совершенно секретно (СС), особая важность (ОВ)}.

2. Каждому объекту

![]() компьютерной системы ставится в

соответствие атрибут безопасности

компьютерной системы ставится в

соответствие атрибут безопасности![]() ,

который соответствует ценности объекта

,

который соответствует ценности объекта![]() и называется егоуровнем

(грифом) конфиденциальности.

и называется егоуровнем

(грифом) конфиденциальности.

3. Каждому субъекту

![]() компьютерной системы ставится в

соответствие атрибут безопасности

компьютерной системы ставится в

соответствие атрибут безопасности![]() ,

который называетсяуровнем

допуска

субъекта и равен максимальному из

уровней конфиденциальности объектов,

к которому субъект

,

который называетсяуровнем

допуска

субъекта и равен максимальному из

уровней конфиденциальности объектов,

к которому субъект

![]() будет иметь допуск.

будет иметь допуск.

4. Если субъект

![]() имеет уровень допуска

имеет уровень допуска

![]() ,

а объект

,

а объект

![]() имеет уровень конфиденциальности

имеет уровень конфиденциальности

![]() ,

то

,

то

![]() будет иметь допуск к

будет иметь допуск к![]() тогда и только тогда, когда

тогда и только тогда, когда![]() .

.

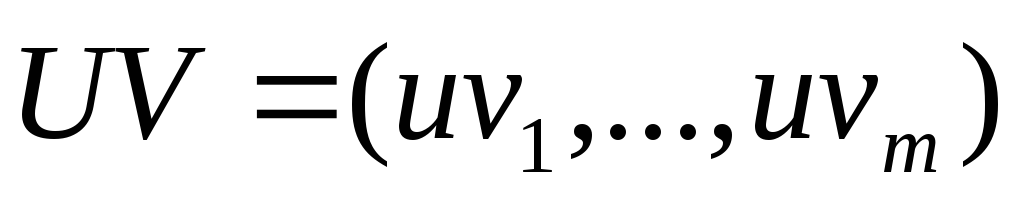

При реализации мандатной модели политики безопасности вводят два вектора.

Вектор

,

задающий уровни конфиденциальности

для всех объектов компьютерной системы

(n

– количество объектов).

,

задающий уровни конфиденциальности

для всех объектов компьютерной системы

(n

– количество объектов).Вектор

,

задающий уровни допуска для всех

субъектов в компьютерной системе (m

– число субъектов).

,

задающий уровни допуска для всех

субъектов в компьютерной системе (m

– число субъектов).

Система разграничения доступа при осуществлении доступа субъекта к объекту сравнивает уровень допуска субъекта с уровнем конфиденциальности объекта и по результатам этого сравнения разрешает либо запрещает данный доступ. Доступ разрешается, если уровень допуска субъекта больше либо равен уровню конфиденциальности объекта. В ином случае, доступ запрещается.